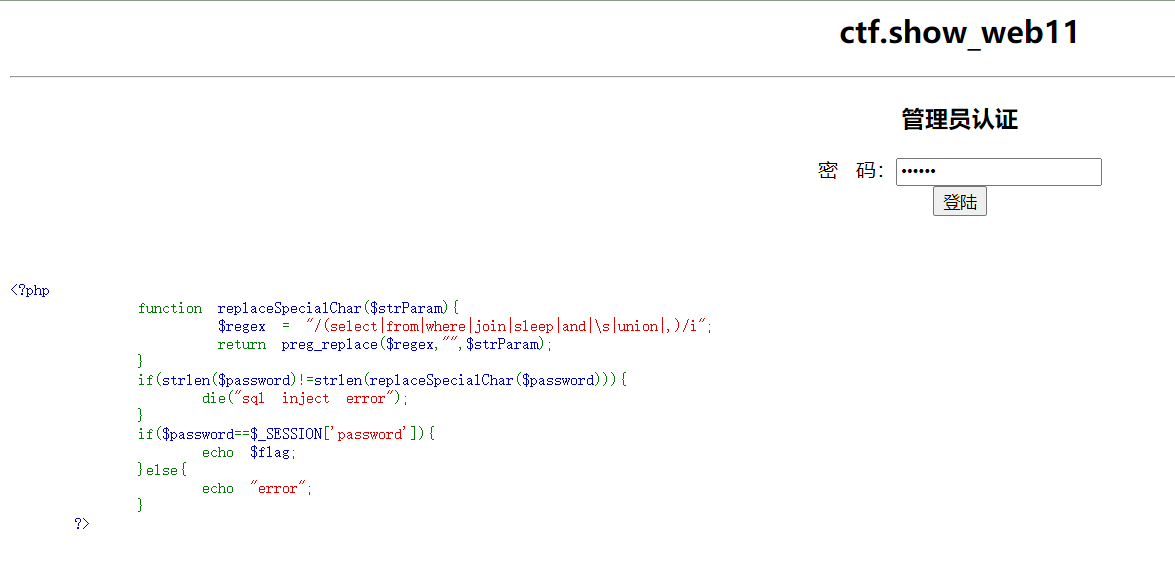

BUGSHOW WEB11实例

打开靶机

用123' and 1=1#,出错

<?php

function replaceSpecialChar($strParam){

$regex = "/(select|from|where|join|sleep|and|\s|union|,)/i";

return preg_replace($regex,"",$strParam);

}

if(strlen($password)!=strlen(replaceSpecialChar($password))){

die("sql inject error");

}

if($password==$_SESSION['password']){

echo $flag;

}else{

echo "error";

}

?>

copy出源码

研究一下,发现个

$_SESSION['password']

通过session传参

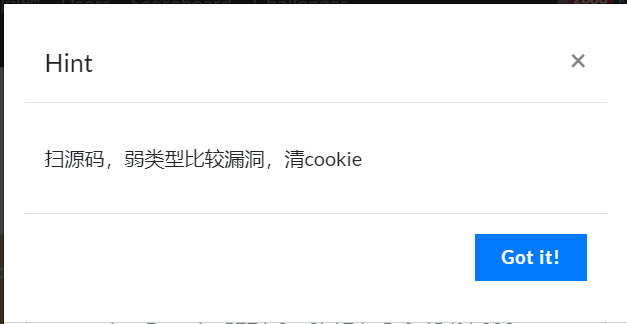

在提示里面看到了清cookie

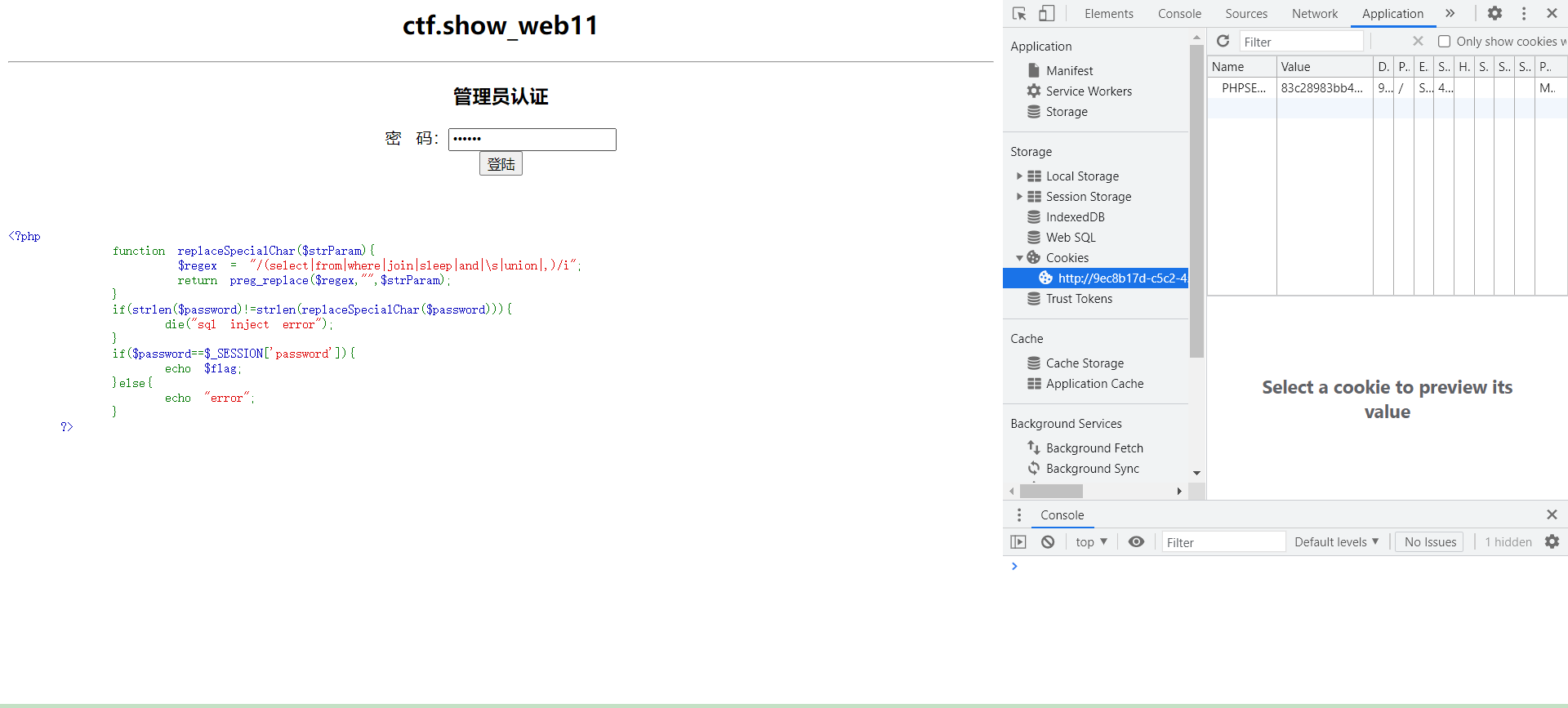

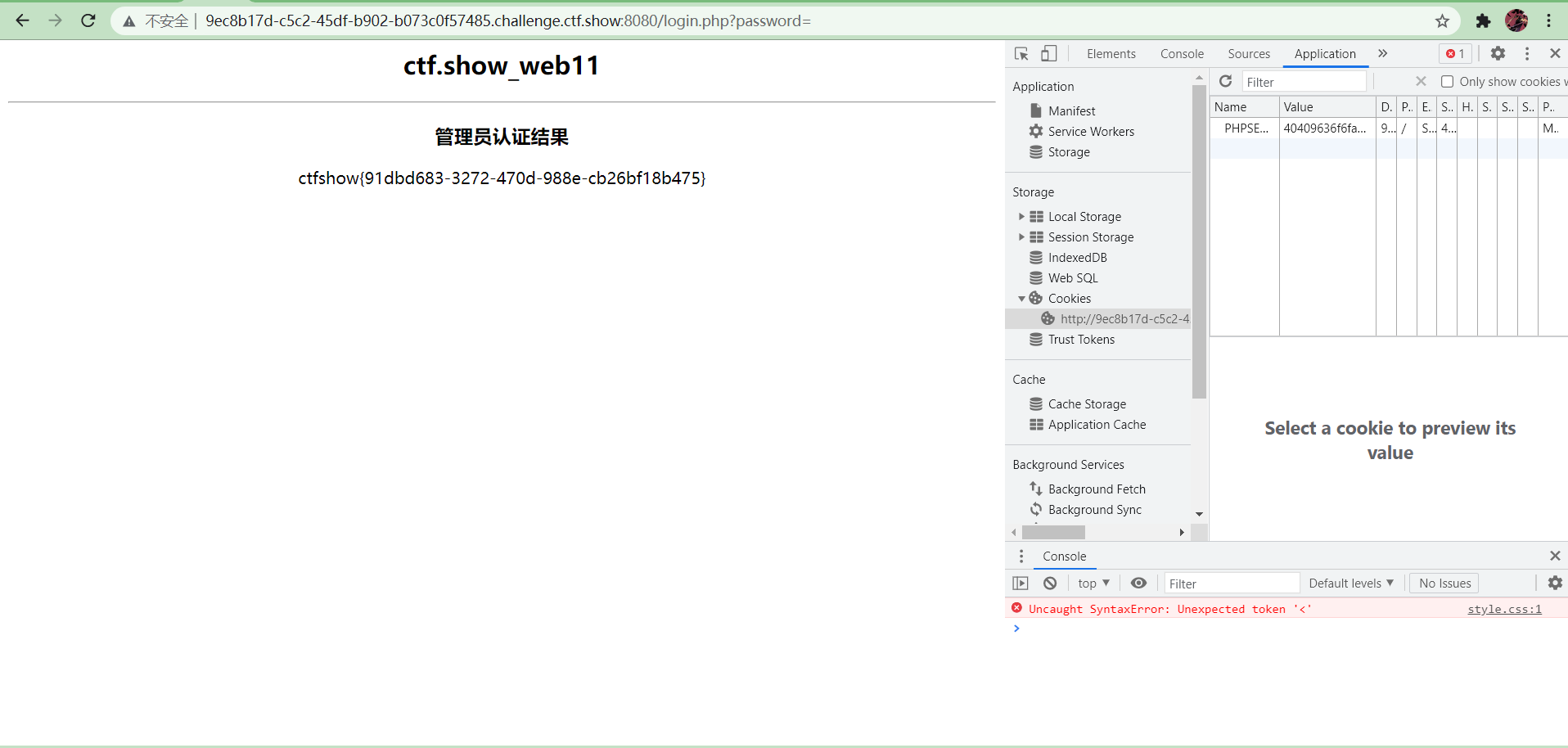

F12看一下cookie

删掉cookie,直接空密码登陆,得到flag

我是Dixk-BXy,新手上路,转载请注明原文链接:https://www.cnblogs.com/DenZi/articles/15046991.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号