攻防世界web新手题(小白做题)

目录

view_sourse

第一题是最简单的,直接F12就可以了;F12是可以打开页面源代码的,也可以在设置中找到;

robots

第二道题也算是简单的,网上其实有太多的题解,这个直接在网址后加上 /robots.txt 就行了。

百度下:robots是网站跟爬虫间的协议,用简单直接的txt格式文本方式告诉对应的爬虫被允许的权限,也就是说robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围;如果该文件不存在,所有的搜索蜘蛛将能够访问网站上所有没有被口令保护的页面。

就知道是个文本行了。

这样子flag就得到了 cyberpeace{e9ae1d9e587b8fbfe5c113a090bf28be}

backup

第三题根据提示,知道是个备份文件,然后再网址后面加上/index.php.bak就自动下载了个文件,然后用记事本打开就行了。index.php的后缀名是bak,但如果遇到其它的,后缀名就不一定是bak了

用记事本打开是个代码:

这样子这道题就做出来了。

cookie

这题提示看cookie,那我们肯定打开cookie.php这个文件,方法和上面的一样,再网址后面加上cookie.php就可以访问了,然后它又来了个提示,看看反应。

可能我们有点懵,但不要着急,再这里我们还用不到Burpsute,(或许你还不知道这是什么,但不要着急,用到了再说)直接打开开发者工具(按F12就行了)然后看看network,找到cookie.php的目录,里面就可以看到了flag这个小可爱了!

然后我们再找到cookie这个文件(直接再url里加上它就可以了)

此时里面有个提示See the http response

我们就看看:

这样子flag就得了。

disabled_button

我们可以发现这个按钮按不下去,如果我们让它按了下去,那我们是不是就可以得到了falg,那根据前面学到的知识,按F12,发现了个disabled这个(在from中,而from是表格的意思!)右键删除它,然后点它,flag就出现了。

flag就出现了,很简单啦

weak_auth

这个是个登录页面,而且不限次数,我们就可以用爆破这个了。

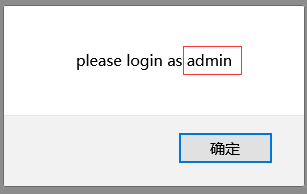

我们随手输入一个账号登录一下,发现有个提示,账号是admin,密码不知道,我们就需要爆破密码了。这时我们就需要一个字典,根据字典来进行爆破它。

最后是根据长度来进行判断的,然后就可以找出密码是123456啦

cyberpeace{133de6452c95de2f229220105726395e}

simple_php

这里就是php代码的审计啦。

然后我们就想一想,有什么可以代替他们,嗯嗯~~

0a和1234a,因为一个字符串刚开头就决定了它是什么类型的。

改一下url就行了。

Cyberpeace{647E37C7627CC3E4019EC69324F66C7C}

get_post

新手区的题是比较简单的,这个也是一步就完成的,两个请求就OK啦。

就好了

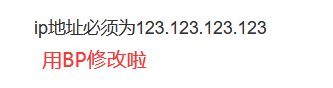

xff_referer

这个就是伪造一下里面的内容啦。

BP上啦:

不过说一下hacker这个插件也可以直接做出来,不过我们就不用这个啦。

不过我发现这个BP确实有电难用呀,一卡一卡的。

webshell

这个就是 一句话木马 啦!

一下子就可以了。

也可以用菜刀或者蚁剑啦!

command_execution

用个ping,其实我也不太懂什么是ping,我的理解是你发个请求差不多,它会个你个回应的。可以百度下。

然后我们就要打印出这个flag.txt这个文档啦。

这样子flag就出来了。

simple_js

这个应该与js有关啦!

其实这串数字就是flag啦,不过的转成字符,发现是个数组,再进行一次转成字符就是flag啦。

786OsErtk12

这个加上Cyberpeace就是flag啦。

也可以用记事本来进行改代码啦!直接复制粘贴改,总会改对的。