ctfshow信息收集&爆破

学学web,别一直被大佬打,打痛了

web01

直接查看源代码web02

打开开发者工具查看源代码!

或者加上view-source:在http前web03

于响应头可以找到flagweb04

根据提示访问url+/robots.txt然后根据提示再访问flagishere.txtweb05

php泄露,所以在url加上index.phps即可!web06

在url后面加上www.zip下载压缩包,然后解压打开即可找到flag!web07

git泄露问题,访问url+.git/index.php即可!web08

是个svn泄露!SVN(subversion)是源代码版本管理软件。 在使用SVN管理本地代码过程中,会自动生成一个隐藏文件夹,其中包含重要的源代码信息。但一些网站管理员在发布代码时,不愿意使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,这就使隐藏文件夹被暴露于外网环境,这使得渗透工程师可以借助其中包含版本信息追踪的网站文件,逐步摸清站点结构。 在服务器上布署代码时。如果是使用 svn checkout 功能来更新代码,而没有配置好目录访问权限,则会存在此漏洞。黑客利用此漏洞,可以下载整套网站的源代码。

在url后加上.svn/即可!

web09

vim编辑文本时会创建一个临时文件,如果程序正常退出,临时文件自动删除,如果意外退出就会保留,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容。而本题的情景就是电脑死机了意外退出,导致存在临时文件

是个vim的缓存泄露

在url后加上/index.php.swp即可!web10

提示为cookie,去查看请求头,然后url解码!web11

对ctfshow域名进行dns查询,用阿里云哦!web12

访问robots.txt地址,可以获得后台地址!

账号为admin,密码为372619038,这是网页最下面的一串数字!web13

这道题有点复杂!

在网站里面有个超链接!点进去可以看到后台地址和账号密码

根据这个就可以得到flag了web14

根据提示在url后门加上editor/访问,是个编辑器,可以看到有个文件空间,这里点击文件空间就有爆出了目录!

找到了flag于var/www/html/nothinghere/fl000g.txt之中

构造url进行访问!web15

在网站的底部可以看到邮箱,此时我们url+admin访问后台!

密码不知道,我们点击忘记密码,问题为我的地址,此时我们可以根据邮箱搜到QQ这个人去查看它的地址!

这样子就能登进去flag到手了!web16

php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡流量、系统负载、服务器时间等信息。是一个查看服务器信息的工具。比如查看服务器支持什么,不支持什么,空间速度等等状况!

phpinfo查看信息

然后搜索信息ctfshow即可找到flagweb17

找到ctfshow真正的IP,于是用fofa查找

查到ip地址为:111.231.70.44web18

搜索源代码即可找到分数大于1000是会出现一个值,然后解码!

再根据其提示访问110.php,flag到手!web19

查看源代码,可以看到注释里面的用户名和密码,用post发送过去

获得flag!web20

mdb文件是早期asp+access构架的数据库文件

是个mdb文件泄露

下载db.mdb文件后,用记事本打开搜索flag

爆破

web21

先是打开网页(很好)

然后进行解它!

使用custom iterator(自定义迭代器)模块,首先第一个放账号admin

第二个放个:第三个放个字典就可以了!

然后再进行base64编码!

对了,要再进行爆破的地方加上¥这个东东(这里输入法的问题),还有url编码字符最好取消掉!这里不取消掉的话是不会成功的!

就可以了!

admin:shark63

web22

这里要对域名进行爆破了!直接上layer域名挖掘机!

然后我们就去访问这个东西!

但是不知道怎么访问不了,所以换了个方法!

就是再https://vip.ctf.show/这个页面的title里面就有flag了!

web23

这里是个脚本爆破了!

开始编写脚本爆破了!

import hashlib

a = "0123456789qwertyuiopasdfghjklzxcvbnm"

for i in a:

for j in a:

b = (str(i) + str(j)).encode("utf-8")#

m = hashlib.md5(b).hexdigest()

if(m[1:2] == m[14:15] and m[14:15] == m[17:18]):

if ((int(m[1:2]) + int(m[14:15]) + int(m[17:18])) / int(m[1:2])) == int(m[31:32]):

print(b)

/*

substr() 函数返回字符串的一部分

intval() 函数用于获取变量的整数值。

*/

结果如下!

然后url构造一下就行了!

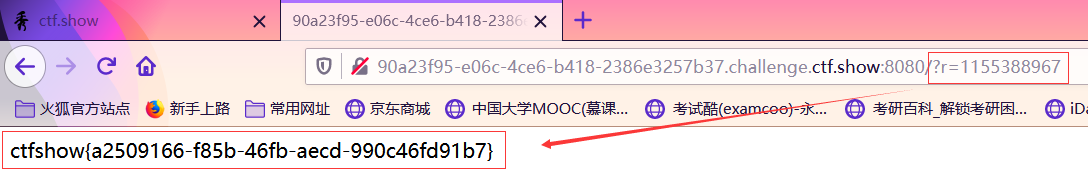

web24

审计代码!

这里很简单的编写个脚本就可以了!

<?php

mt_srand(372619038);

$a = intval(mt_rand());

echo $a;

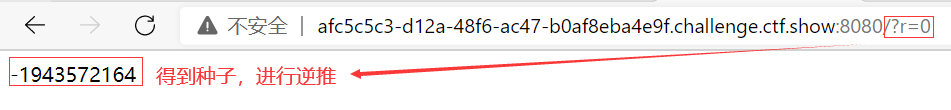

web25

又是个代码审计!

如果r为0的话,会给出随机数,此时我们可以逆推出种子!

首先得先弄工具!

这是下载php_mt_seed的压缩包后解压的文件夹!

在kali里面进行逆推!!!

然后编写脚本找出tookie的值

<?php

mt_srand(671423340);

echo mt_rand()."\n";#210992050

$result = mt_rand()+mt_rand();

echo $result;#2380334769

?>

首先get传参传入210992050,然后构造cookie头里的token=2380334769

token这个可以用插件进行传参!或者在开发者工具里面的应用程序里面新增要给cookie!

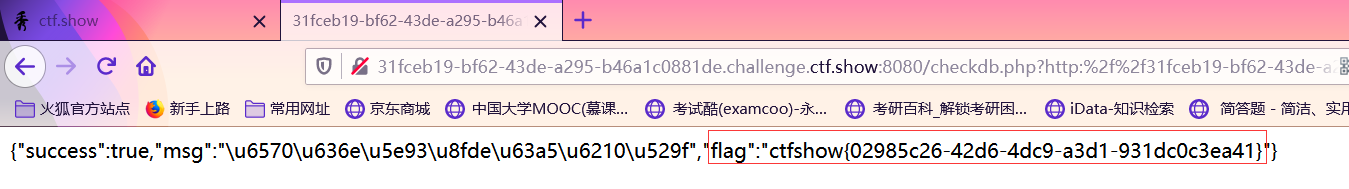

web26

刚开始让安装什么东西,吓到我了!

F12查看源代码!!!

大威天龙!呆,我一眼就看到了密码了!url类型是checkdb.php!

其实BP也是可以的!

web27

菜鸡学院招生了,我感觉我应该只能上这个学院了!

然后下载开,我们看看!

身份证号中间是没有的!

我们点击学生学籍信息查询系统找找!发现需要身份证,这里需要爆破!

然后发送到爆破模块里面去!

然后开始爆破!

这时我们便可以进行Unicode解码了,BP上没有这个功能!

此时我们便可以进去管理系统了!

OK了!

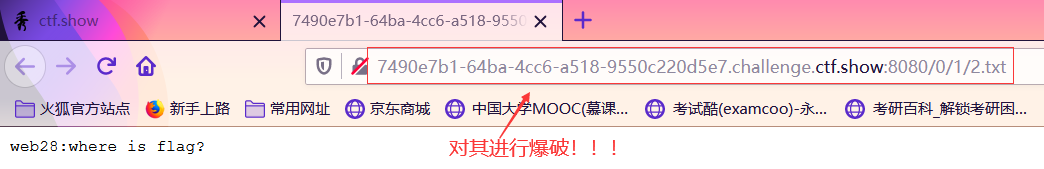

web28

这道题时爆破url的,先抓包!

然后进入BP里面去!

开始爆破!

学到了很多!!!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理