攻防世界The_Maya_Society

The_Maya_Society

这道题目有三个附件,一个素材,一个html网页,还有一个ELF文件。这里刚开始猜测为html网页逆向,但是网页逆向一般是要给一个js文件,该附件中是没有js文件的,所以应该不是网页逆向。

那么猜测应该是附件中的ELF藏有flag。

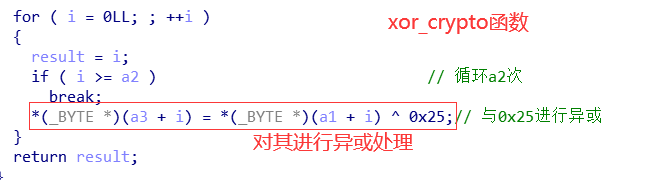

这时候我们看看里面具体函数的一些特征。

这里具体函数的作用我也不太清楚,但是不妨碍我们做题。

此时该ELF文件里面的大致流程我们都清楚了

大致的流程就是这样子啦!

base64(sub_18A4(MD5(date)+".fluxfingers.net")).decode() ^ 0x25

到这里,查阅了许多资料,该题有点脑洞,最后需要将虚拟机时间修改成2012-12-21即可,然后运行脚本即可得到flag。

该题目就这吧!感觉不好

flag{e3a03c6f3fe91b40eaa8e71b41f0db12}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 周边上新:园子的第一款马克杯温暖上架

· 分享 3 个 .NET 开源的文件压缩处理库,助力快速实现文件压缩解压功能!

· Ollama——大语言模型本地部署的极速利器

· DeepSeek如何颠覆传统软件测试?测试工程师会被淘汰吗?

· 使用C#创建一个MCP客户端