红日ATT&CK红队实战(七)

摘要:

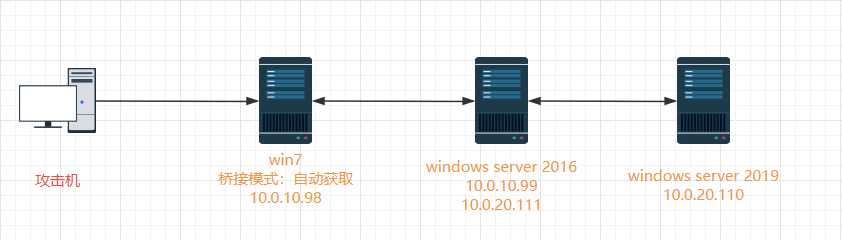

漏洞拓扑 漏洞搭建 http://vulnstack.qiyuanxuetang.net/vuln/detail/9/ 靶场启动:按照红日官网的操作步骤即可。 注意:启动web1可能显示nginx端口被占用的情况,使用sudo fuser -n tcp 81命令之后重新启动,后面下载的靶场通达OA会

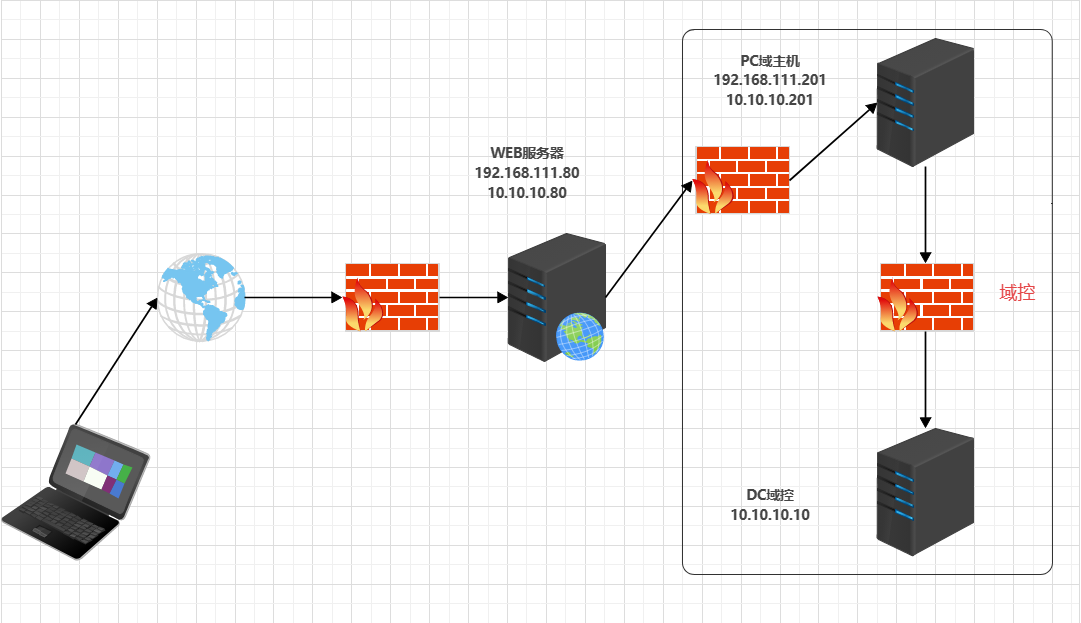

从敏感文件到CVE拿下域控

摘要:

项目拓扑 摘要:敏感文件、PbootCMS RCE、绕过宝塔执行命令、linux提权、免杀过360全家桶、jspxcms后台目录穿越getshell、域控攻击等等。 外网打点 端口扫描,发现如下端口。 访问80端口,提示绑定域名,绑定hosts重新访问。 是一个PBOOTCMS,前台没什么可看的。

poc编写(支持xray&xpoc)

摘要:

简介 此次编写的poc仅适配xray和xpoc工具;详情见如下链接: xray:https://stack.chaitin.com/tool/detail/1 xpoc:https://stack.chaitin.com/tool/detail/1036 此次只讲解一下编写poc过程中的疑点,至于p

记一次RCE拿下内网

摘要:

项目拓扑 摘要:XXL-JOB命令执行漏洞、nacos认证绕过、spring远程命令执行、redis写入公钥获取服务器权限。 外网打点 端口扫描,发现如下端口 这个页面看着有点熟悉,先放着 XXL-JOB命令执行漏洞 指纹识别无果 XXL-JOB命令执行漏洞:https://mp.weixin.qq

记一次通过编辑器拿下内网

摘要:

项目拓扑 编辑器漏洞、免杀过360主动防御。 外网打点 资产扫描,开放如下端口 先来看80端口,是一个如下页面,感觉是一个框架,指纹识别一下。 是一个FastAdmin框架。 目录扫描,没发现后台地址。 发现一个未授权访问,但是好像没什么有用的地方,可以测试网站存在的用户名。 通过插件发现路径 /i

记一次拿下不出网主机权限

摘要:

项目拓扑 任意文件读取+跨中间件写马getshell、不出网代理转发上线、多层代理访问不出网主机等 外网打点 端口扫描,发现80、3306、8000端口 访问8000端口,是一个米拓信息 扫描目录,发现一个robots.txt文件 发现存在admin目录,应该是后台了。 尝试访问了一遍,发现事情没有

从漏洞挖掘到拿下服务器权限

摘要:

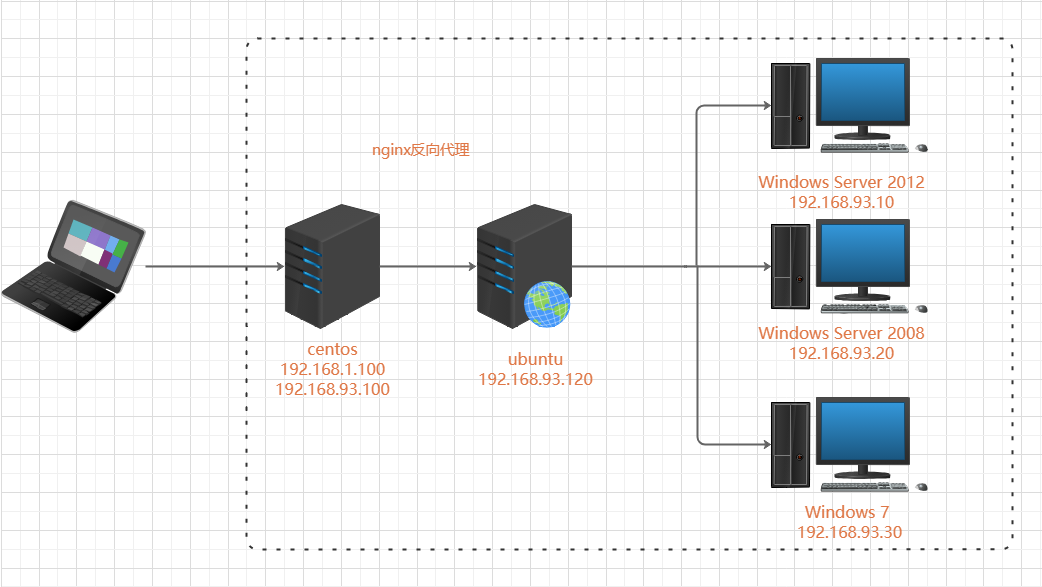

项目拓扑 SQLServer写马、无回显命令执行、远程文件包含、360,火绒免杀、反向代理上线、权限提升等。 外网打点 SQLServer写马getshell 直接访问域名,发现如下页面;直接是一个SQL注入,并且参数是user_id 这里没什么好说的,数字型SQL注入,并且对%23、#进行限制,使

外网打点到内网域渗透

摘要:

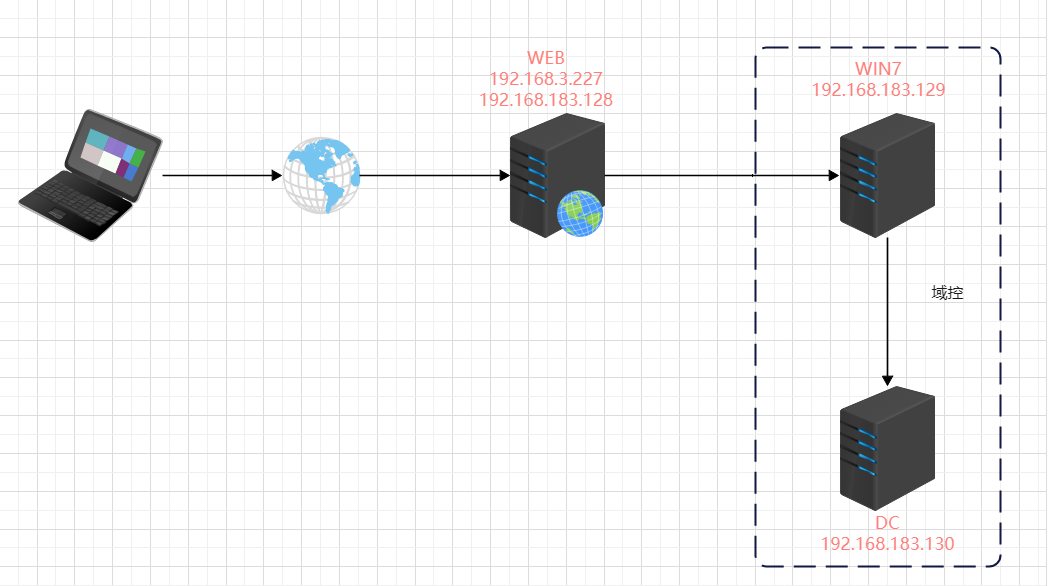

项目拓扑 PHP代码审计、windows 系统宝塔提权、免杀过火绒、域渗透技巧等。 外网打点 首先访问目标,是一个网站后台,尝试弱口令无果;此处验证码可以重用,进行暴力破解,也无果。 扫描敏感文件,发现web.zip,下载之后发现是网站源代码。 PHP代码审计-SQL注入漏洞 尝试找一下历史漏洞,很

记一次CVE的双层内网渗透

摘要:

项目拓扑 此项目存在zimbra、kibana、nexus历史漏洞,ubuntu内核提权等。 外网打点 CVE-2019-9670 拿到网站,访问之后,是一个zimbra登陆页面,查找一圈后,没有发现版本信息。 CVE-2019-9670: http://www.nooemotion.com/202

记一次双层内网渗透

摘要:

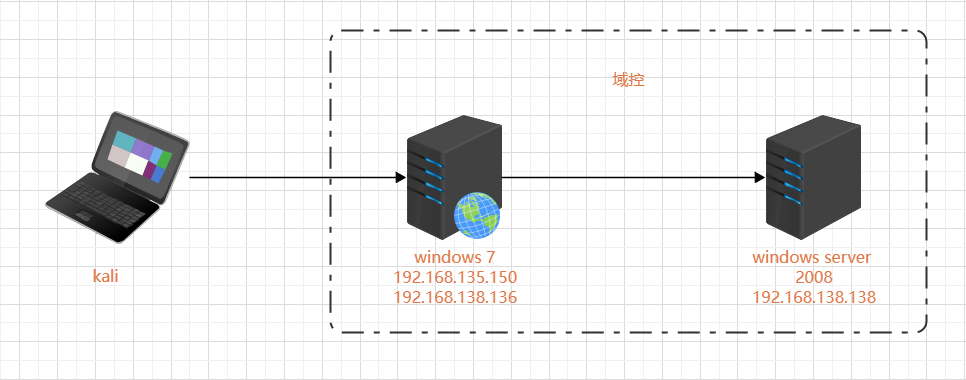

项目拓扑 此项目存在多个历史漏洞,考察Host碰撞、bt绕过、判断是否出网、搭建隧道、约束委派攻击等。 外网打点 向日葵RCE漏洞 端口扫描,发现如下两个端口 5985端口,没什么可用信息,再看看49773端口,访问返回信息,总感觉有点眼熟。 原来如此 CVE-2022-10270:https://

一次骑士CMS打点拿下内网

摘要:

项目拓扑 此项目通过组合拳模板注入+文件包含打进内网,linux提权,phpmyadmin日志写马getshell,简单免杀过火绒. 外网打点 拿到系统地址,先来扫描一下端口 访问80端口,是一个骑士CMS。 尝试前台登陆,尝试几个用户,但都显示身份认证为空。 百度一下怎么查看骑士CMS的版本,结果

一次简单的内网渗透

摘要:

项目拓扑 此项目存在Laravel 命令执行漏洞、OVAS PHP SQL注入漏洞、linux提权、免杀过windows自带杀毒软件。 外网打点 端口扫描 CVE-2021-3129 访问80端口 CVE-2021-3129: https://www.cnblogs.com/simonlee-hel

一次简单免杀拿下域控

摘要:

#### 项目拓扑  > 摘要:此项目存在极致CMS漏洞、禅道CMS漏洞、内网渗透、隧道代理、域渗透、简单免杀、wi

记一次OA打点拿下域控

摘要:

#### 项目拓扑  #### 外网打点 端口扫描,发现存在445端口,尝试永恒之蓝,但是攻击失败了。 > 这里你

解决kali eth0网卡丢失问题

摘要:

平常每次kali关机后重新开机,就会出现eth0网卡获取不到IP,查看网卡配置文件,发现配置信息每次都只剩lo,就很难受。 后来,想到每次开机配置文件都会更改,那是存在修改权限,那我是不是把修改权限去掉就解决了呢 ``` chmod -w /etc/network/interfaces # 去掉用户

红日ATT&CK红队实战(五)

摘要:

#### 项目拓扑  #### 项目搭建 靶场下载:http://vulnstack.qiyuanxuetang.n

红日ATT&CK红队实战(四)

摘要:

#### 项目拓扑  #### 项目搭建 > 项目地址:http://vulnstack.qiyuanxuetan

红日ATT&CK红队实战(三)

摘要:

#### 项目拓扑  #### 项目搭建 下载:http://vulnstack.qiyuanxuetang.net

红日ATT&CK红队实战(二)

摘要:

#### 项目拓扑  #### 项目搭建 > 靶场下载:http://vulnstack.qiyuanxuetan

xray与appscan联动扫描App接口

摘要:

摘要:全自动扫描手机API接口漏洞,彻底解放双手,感觉还是挺好用的;appscan可以fuzz每个api的参数,xray接收到数据会扫描常见漏洞。。。 appscan&xray安装 appscan破解版安装包:https://www.iculture.cc/?s=appscan&type=post