SQL注入进入后台+一句话木马

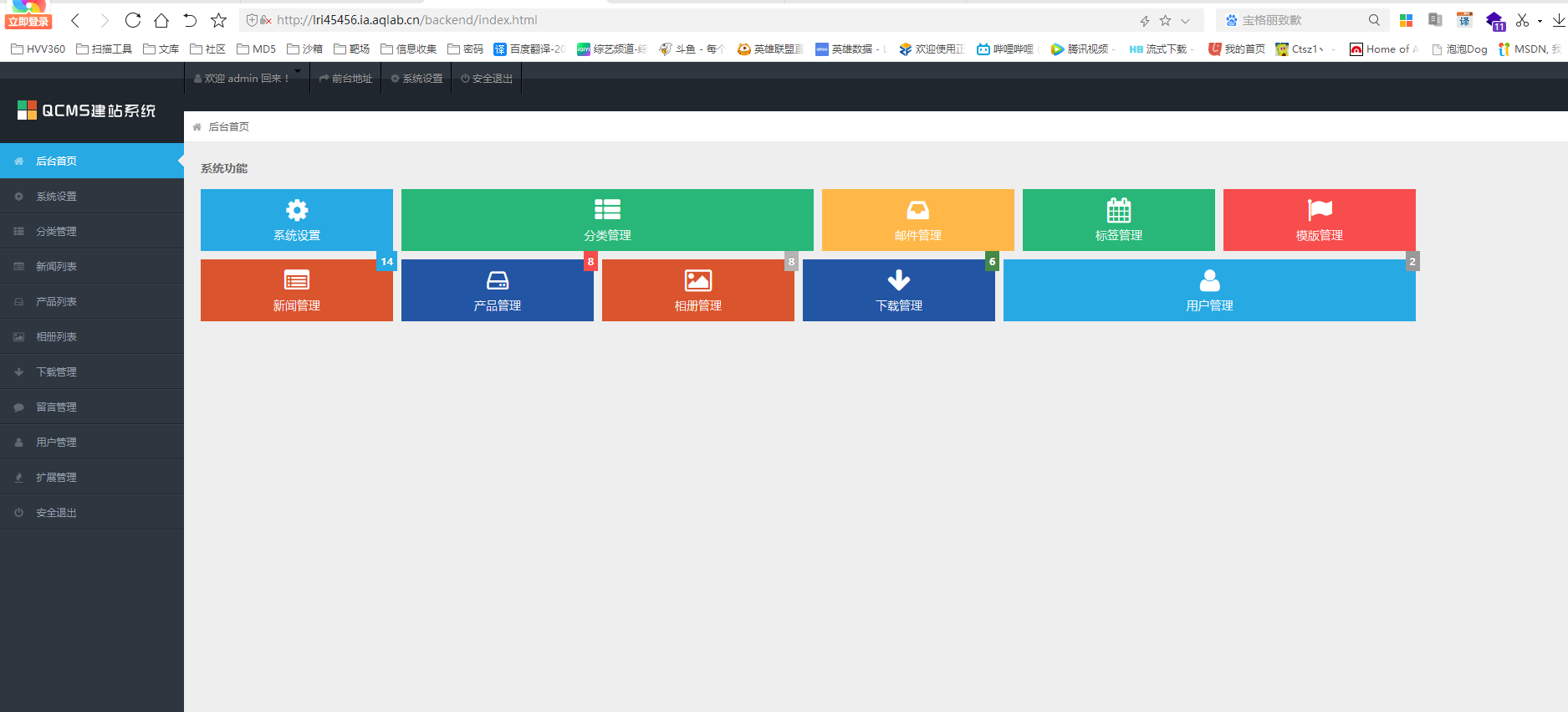

直接访问界面

因为说是sql注入靶场肯定要有注入点的,当前页面没有发现注入点,可以去扫一下后台

发现有管理后台,然后尝试去用sqlmap跑,但是一跑就崩了,只能想办法手工注入,然后用了一句话密码绕过

' or 1=1 # 登录到管理后台

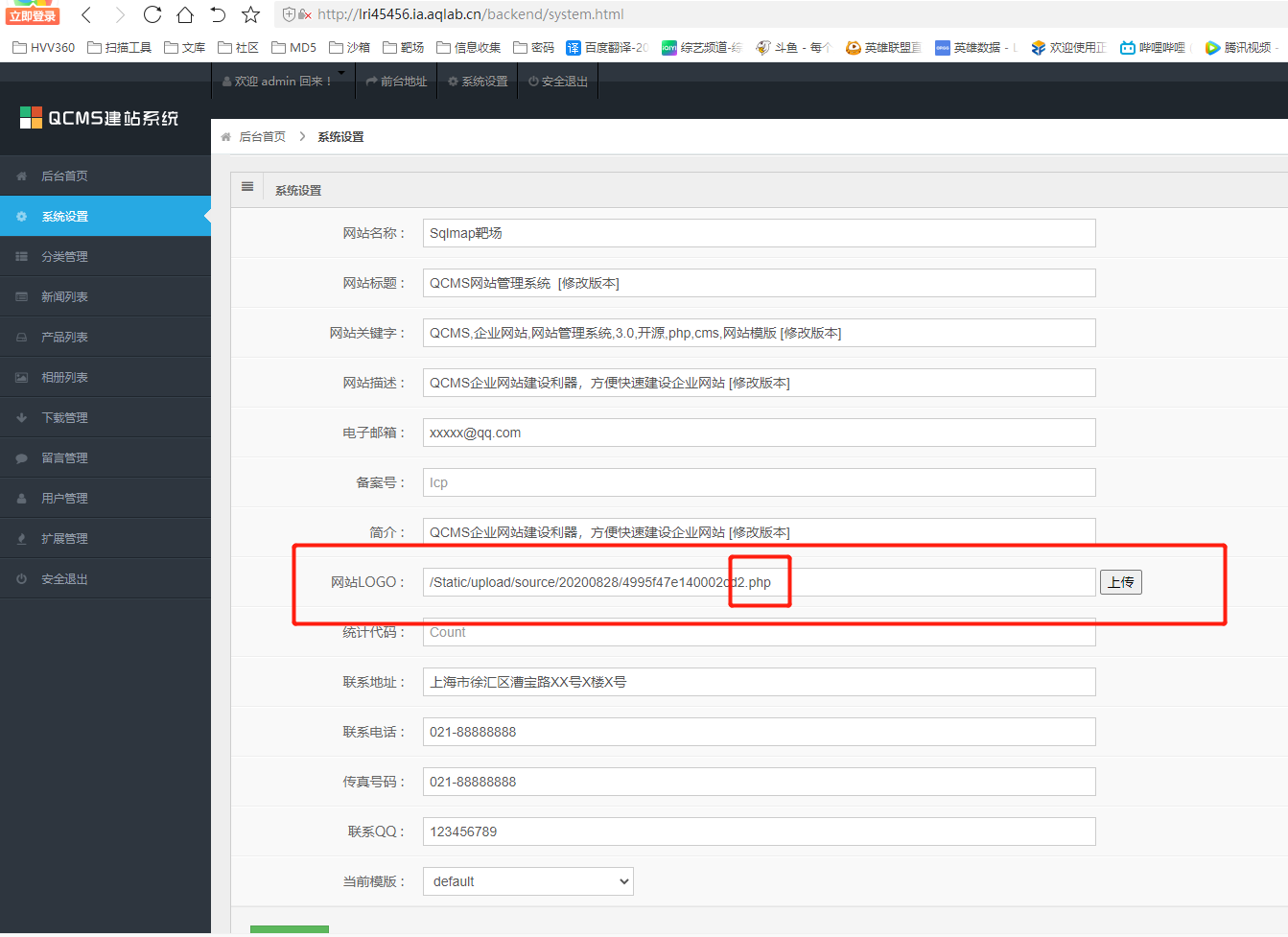

发现有上传点,而且还可以上传php类型的文件

直接上传一句话木马,然后用蚁剑进行连接

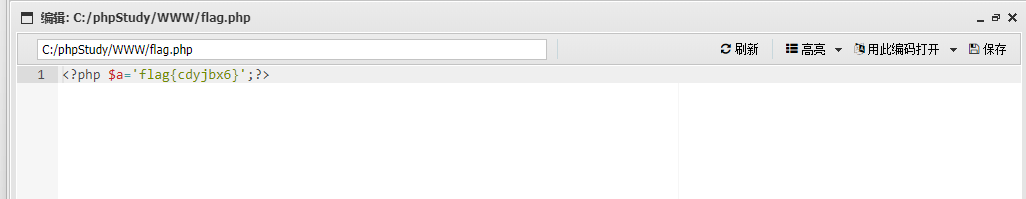

根据靶场3.2的描述,flag在网站根目录。

提交flag

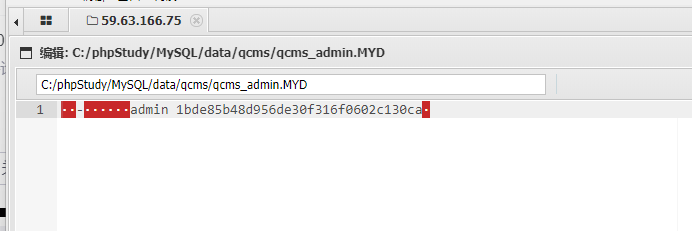

然后3.1的flag是管理员密码,于是继续去寻找

在数据库 数据文件夹里面的一个文件找到疑似用户名和密码的文件

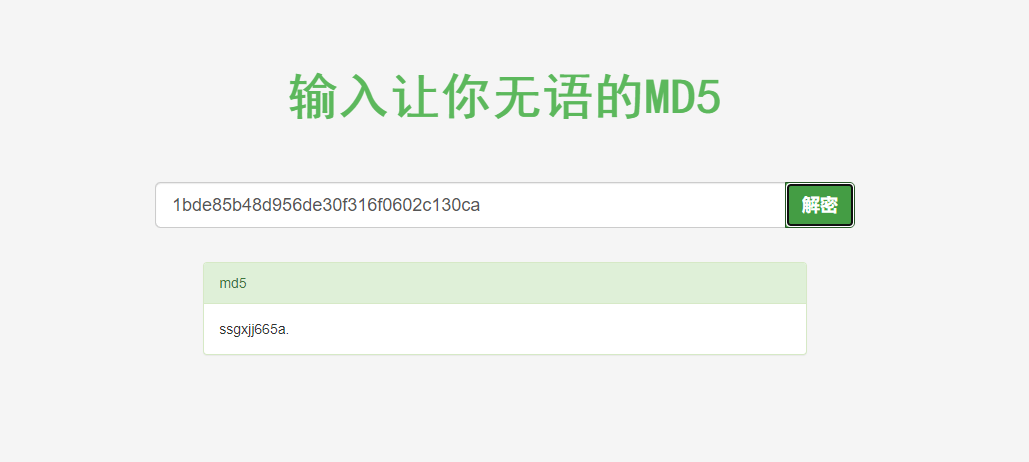

看样子 密码应该是md5加密的,去解密

去提交