Bugku 渗透测试1

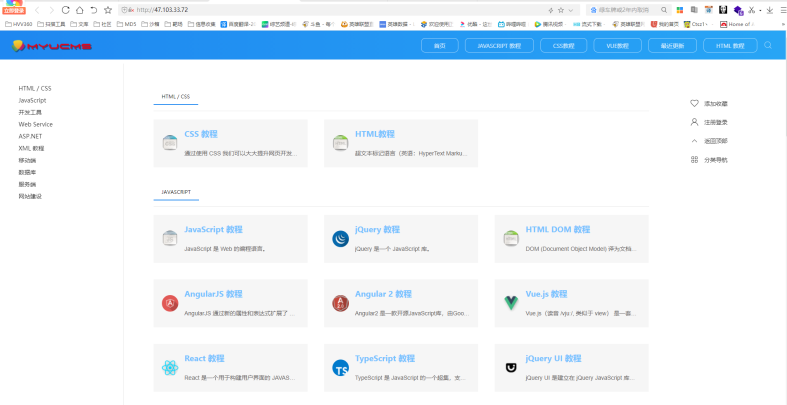

场景1 打开 很正常的一个网站 我们照例F12看看源码

发现flag 并提示下一个flag管理员才能看到 应该是要登录了

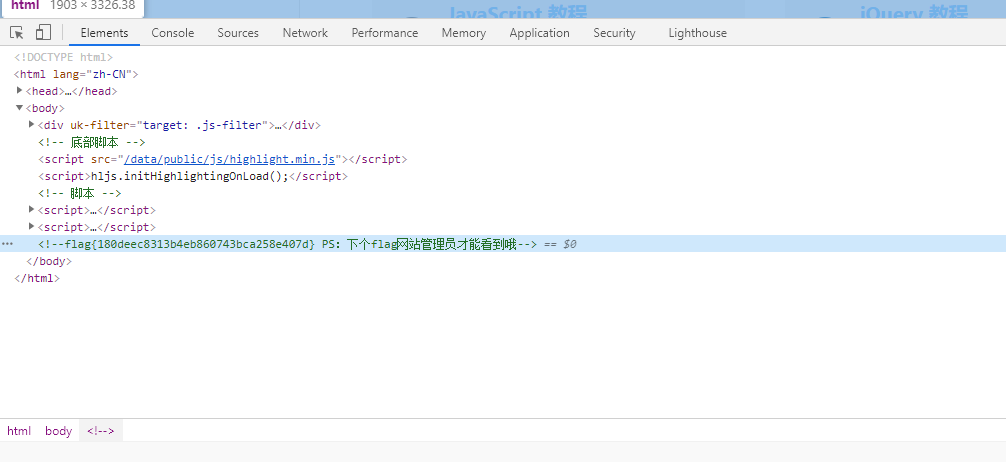

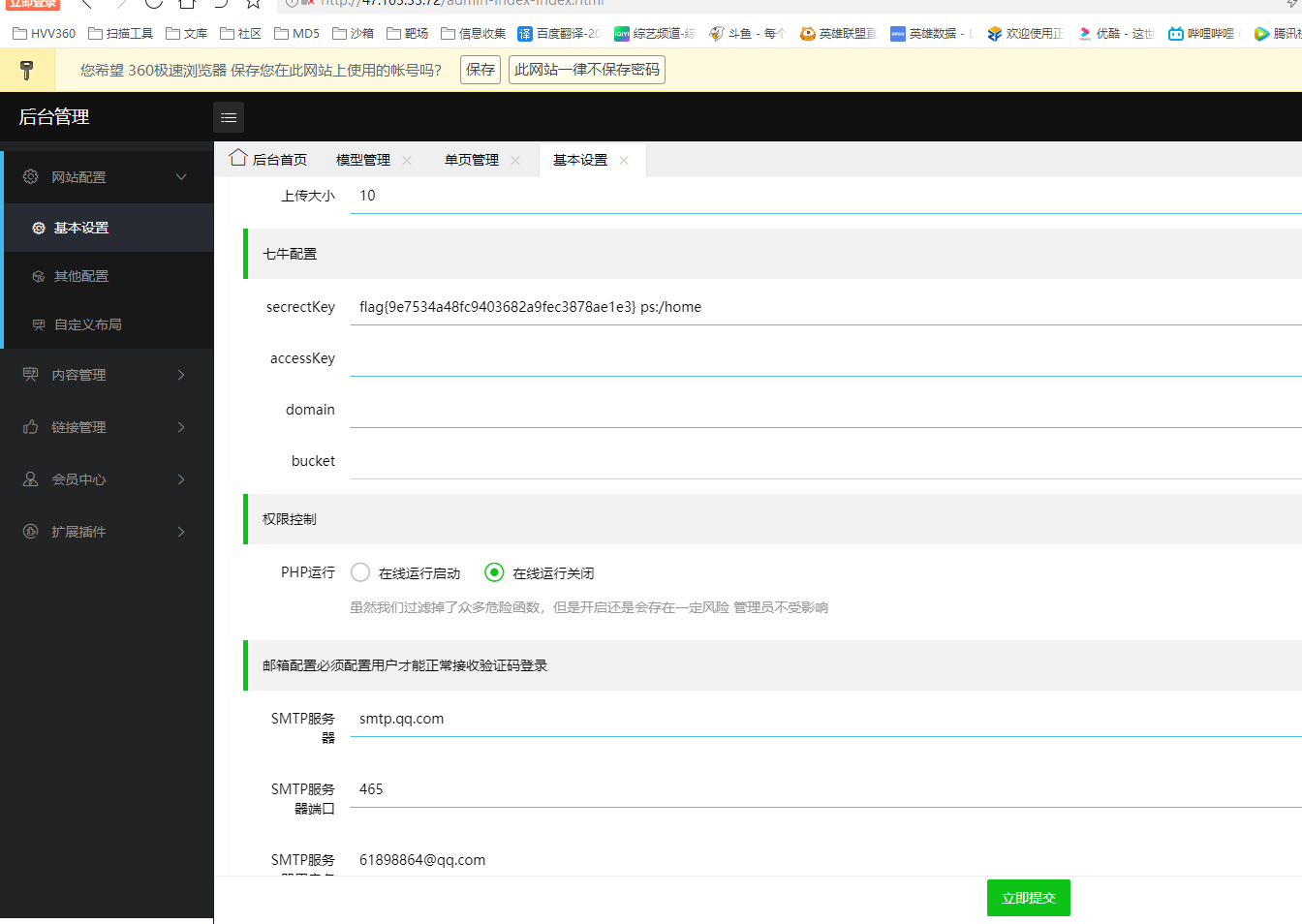

场景2

后缀输入admin 自动跳转到登录界面,用弱口令admin/admin试试

成功登录发现flag 并提升下一个flag 在home文件夹里面 发现有上传文件的地方

场景3

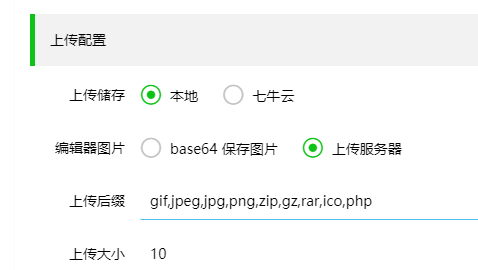

修改 上传的文件后缀加上php,上传一句话木马

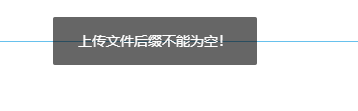

报错提示上传文件后缀不能为空,可能是把php过滤了,试试双写绕过

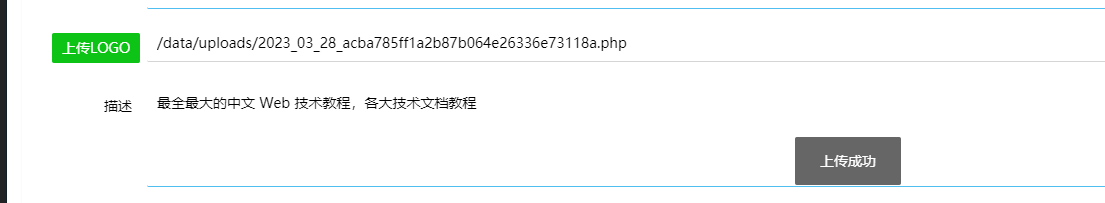

上传成功 用蚁剑进行连接

找到home文件夹 并提示下一关需要数据库和root权限

场景4

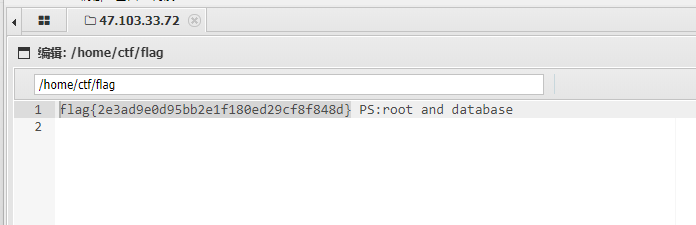

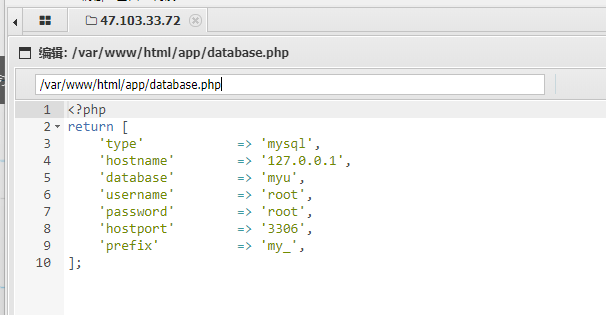

根据提示 找到database文件 发现数据库的账号与密码root/root

然后在用蚁剑去连接

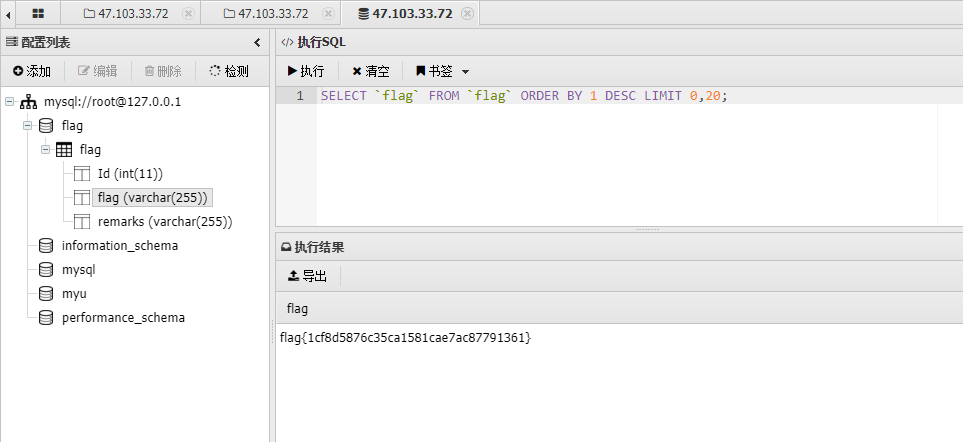

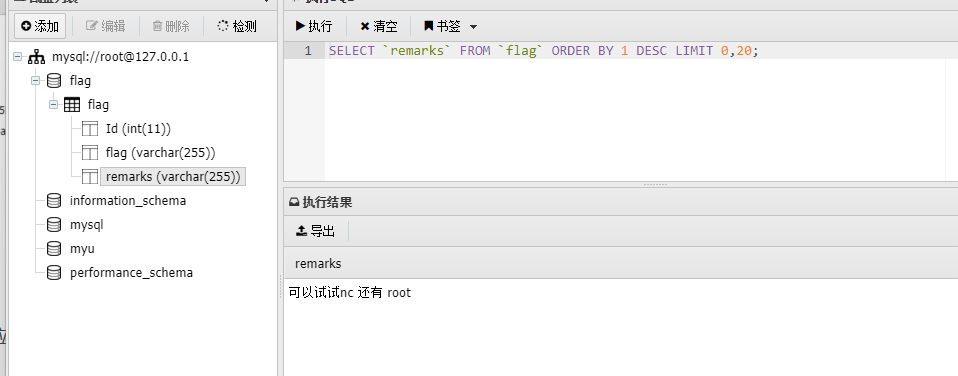

找到flag 并提示下一关 应该要提权

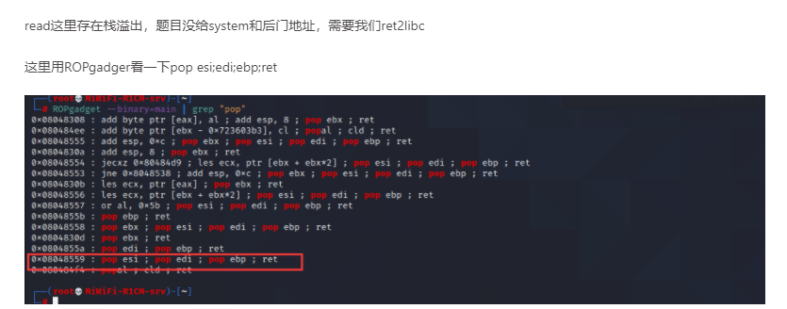

场景5(pwn实在不会 照着网上wp做的)

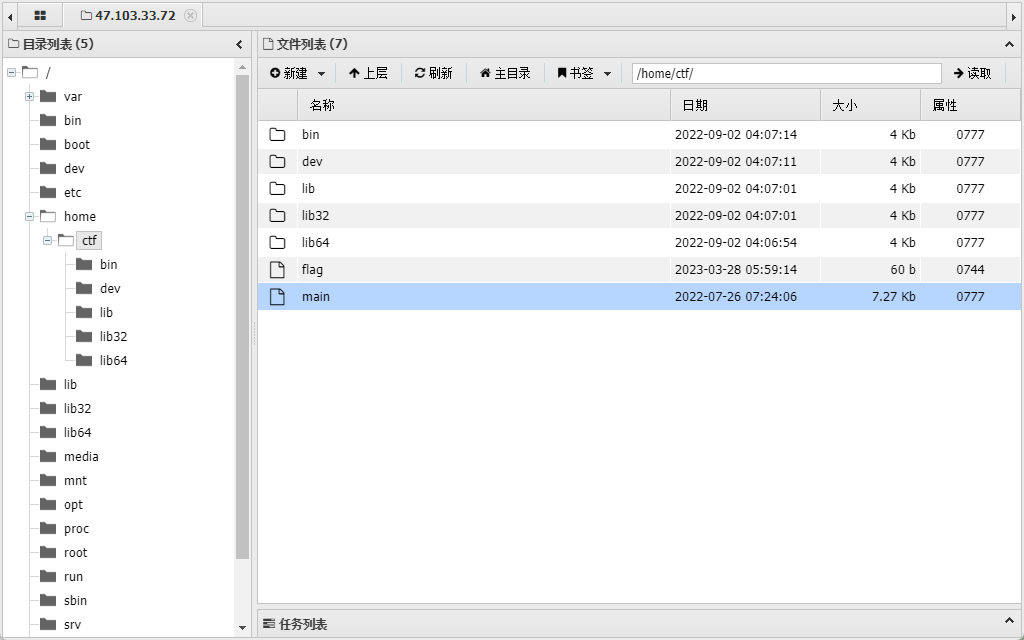

找到main文件夹 下载到本地进行分析

写入大佬的exp 传入kail

运行发现 python2没有pwn库,去下载一个python3环境.

下载出现了很多问题就不一一展示了 ,最后是安装成功但是切换不了 暂时放弃

场景6

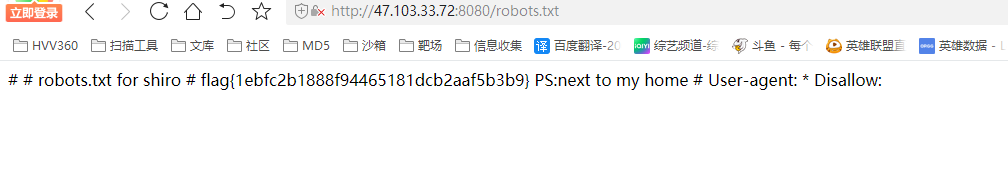

访问8080端口 我们拿到web题先试试一些敏感路径,比如robots.txt

找到flag

场景7

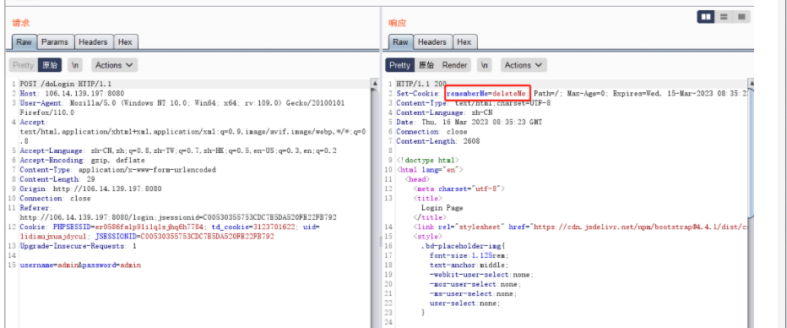

在登录界面输入密码进行尝试

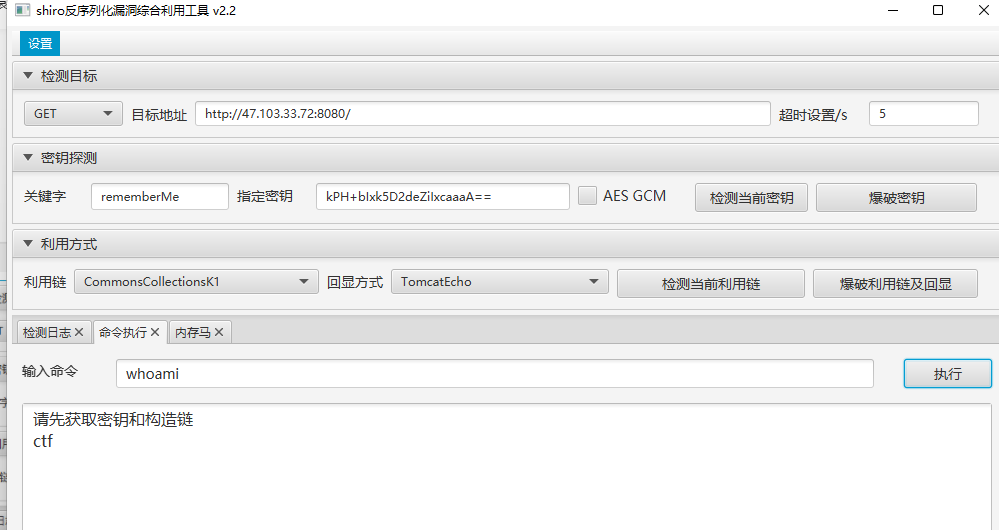

发现rememberMe=deleteMe特征,该特征是shiro框架,直接利用工具

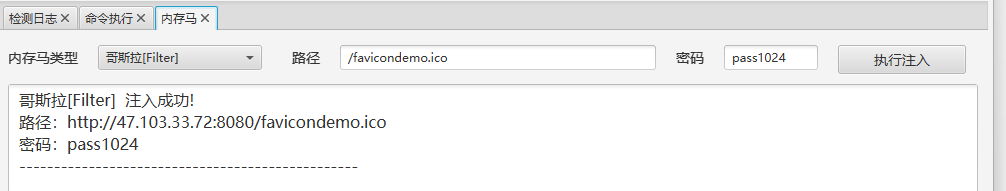

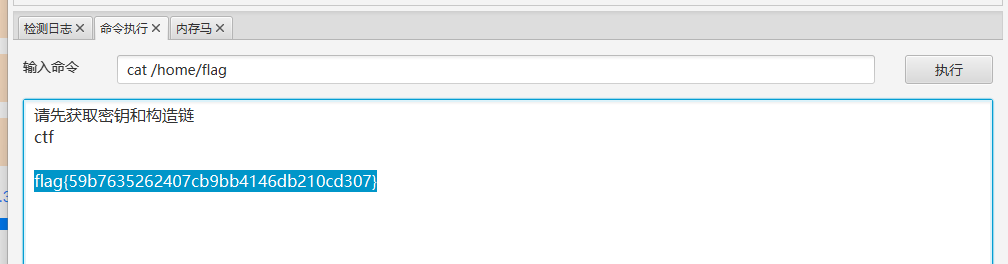

利用工具注入内存马

并进入后台获取flag

后面的就是内网环境了 现在能力有限 先做到这