docker第三篇:docker高级

第六章 Docker容器数据卷

--privileged=true

why

-

Docker挂载主机目录访问如果出现cannot open directory: Permission denied

解决办法:在挂载目录后多加一个--privileged=true参数即可

-

如果是CentOS7安全模块会比之前系统版本加强,不安全的会先禁止,所以目录挂载的情况被默认为不安全的行为

在SELinux里面挂载目录被禁止掉了,如果要开启,我们一般使用--privileged=true命令,扩大容器的权限解决挂载目录没有权限的问题

使用该参数,container内的root拥有真正的root权限,否则,container内的root只是外部的一个普通用户权限。

6.1 卷的定义和目的

- 卷就是

目录或文件,存在于一个或多个容器中,由docker挂载到容器,但不属于联合文件系统,因此能够绕过Union File System提供一些用于持续存储或共享数据的特性: - 卷的设计目的就是数据的

持久化,完全独立于容器的生存周期,因此Docker不会在容器删除时删除其挂载的数据卷

将容器内的某个目录挂载到宿主机的某个目录下,使二者同步共享

- 一句话:有点类似我们Redis里面的rdb和aof文件

- 将docker容器内的数据保存进宿主机的磁盘中

运行一个带有容器卷存储功能的容器实例

docker run -it --privileged=true -v /宿主机绝对路径目录:/容器内目录 镜像名

6.1.1 卷能干嘛

- 将运用与运行的环境打包镜像,run后形成容器实例运行 ,但是我们

对数据的要求希望是持久化的(比如数据库中的数据) - Docker容器产生的数据,如果不备份,那么当容器实例删除后,容器内的数据自然也就没有了。

- 为了能

保存数据在docker中我们使用卷。

6.1.2 卷的特点

| 序号 | 特点 | 说明 |

|---|---|---|

| 1 | 数据卷可在容器之间共享或重用数据 |

多个容器的目录都挂载到宿主机的同一个目录下 |

| 2 | 卷中的更改可以直接实时生效 | 同步很快 |

| 3 | 数据卷中的更改不会包含在镜像的更新中 | |

| 4 | 数据卷的生命周期一直持续到没有容器使用它为止 |

6.2 数据卷案例

6.2.1 添加映射卷

公式:

docker run -it -v /宿主机目录:/容器内目录 ubuntu /bin/bash

下面创建一个ubuntu容器,然后将其 /tmp/test挂载到宿主机的/home/crispycandy/test目录下

docker run --name u1 -it --privileged=true -v /home/crispycandy/test:/tmp/test ubuntu bash

docker run 的第一项就直接写 --name吧,以后注意给容器命名,这样删除或者筛选的时候都很好

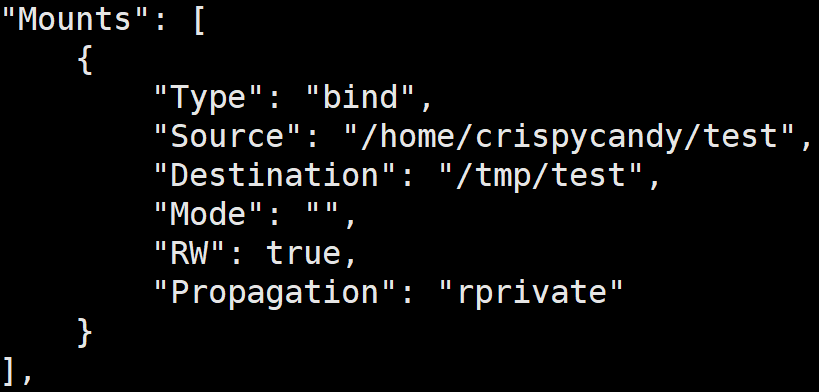

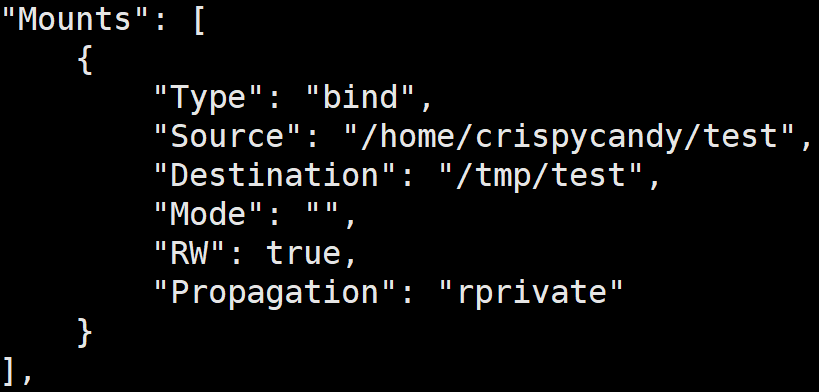

(2) 查看挂载情况

docker inspect 容器ID/容器NAME

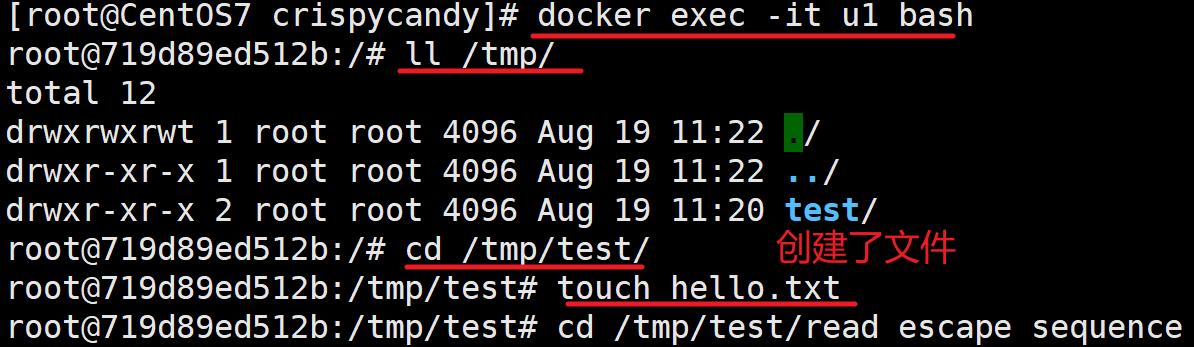

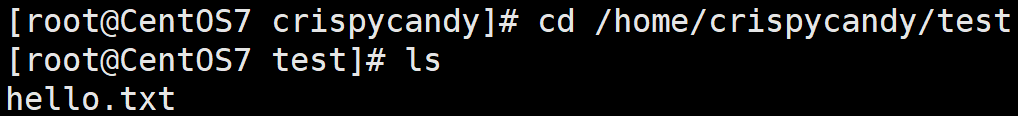

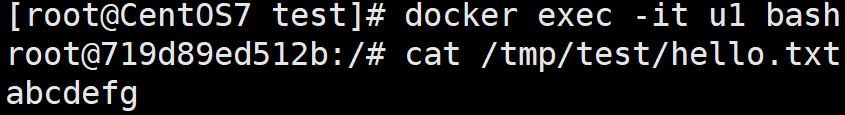

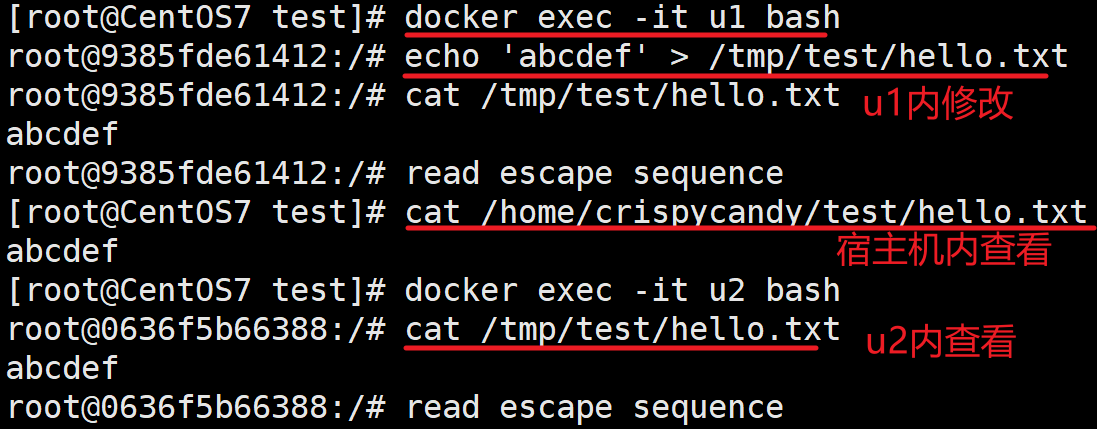

(3) 共享数据检验

容器和宿主机之间数据共享

| 容器内创建文件 | 宿主机内也有了文件 |

|---|---|

|

|

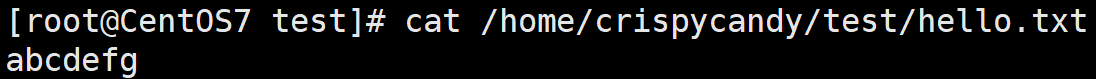

| 宿主机修改内容 | 容器内查看到内容 |

|

|

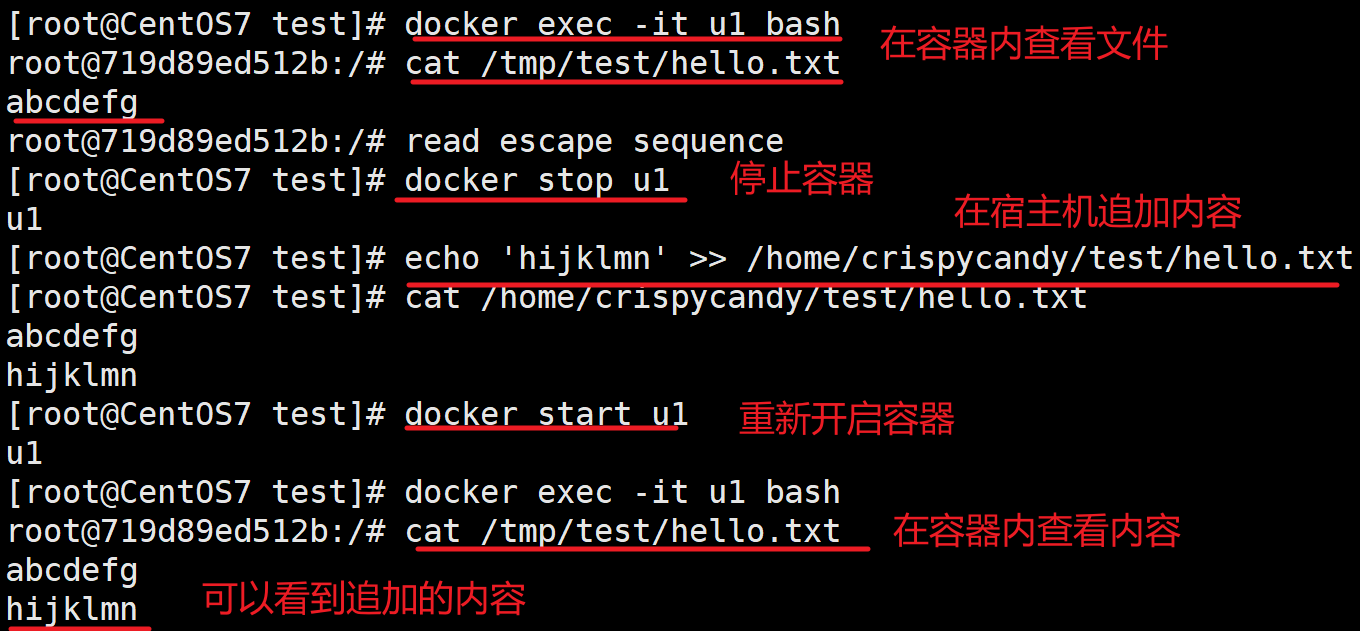

这里有问题,如果stop了容器,在宿主机修改了文件之后,再次启动文件,还会一样吗?

- 答案是会的,容器的映射关系在创建(run)的时候就写到了容器的配置项了,在重启容器的还会根据配置项进行挂载

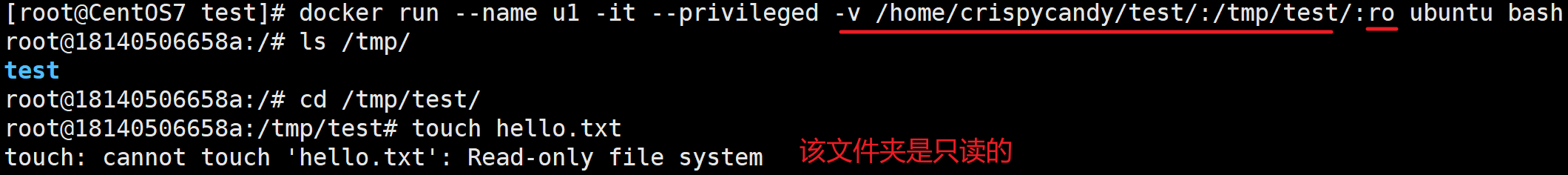

6.2.2 数据卷只读/可写

| 模式 | 说明 | 作用 |

|---|---|---|

| ro | read only 只读 | 1.一般用于容器使用宿主机内的数据 2.应该可以实现容器内数据的传递(一个容器可以写,另一个容器可以读) |

| rw(默认) | read + write 可写 | 1.一般用于容器容器内数据的持久化 |

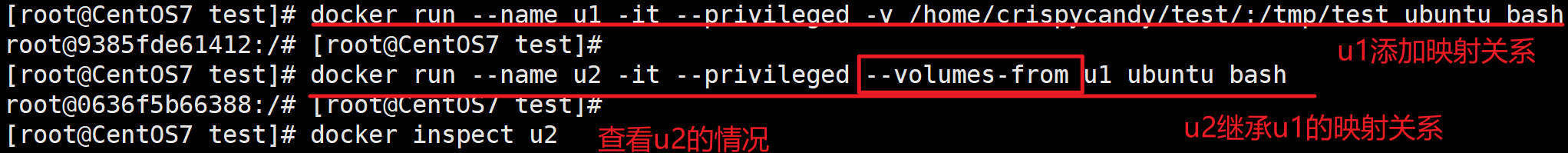

6.2.3 卷的继承和共享

就是一个容器继承了另一个卷的映射关系

注意:映射关系是写在容器的配置文件里面的,即使父容器消失了,映射关系仍然在子容器中

语法如下

--volumes-from 父类容器名称/ID

- 首先给容器u1设置映射关系

docker run --name u1 -it --privileged -v /home/crispycandy/test/:/tmp/test ubuntu bash

- 然后u2继承u1的

docker run --name u2 -it --privileged --volumes-from u1 ubuntu bash

- 检查映射情况

第七章 docker安装举例

容器的声明周期

- 搜索镜像 search (或者在docker hub中查看)

- 拉取镜像 pull

- 查看镜像 inspect

- 启动镜像 run/start (服务端口映射)

- 停止容器 stop

- 移除容器 rm

7.1 docker安装Tomcat

可以直接跳到启动镜像一步,如果本地仓库没有Tomcat镜像的话会自动找到镜像的

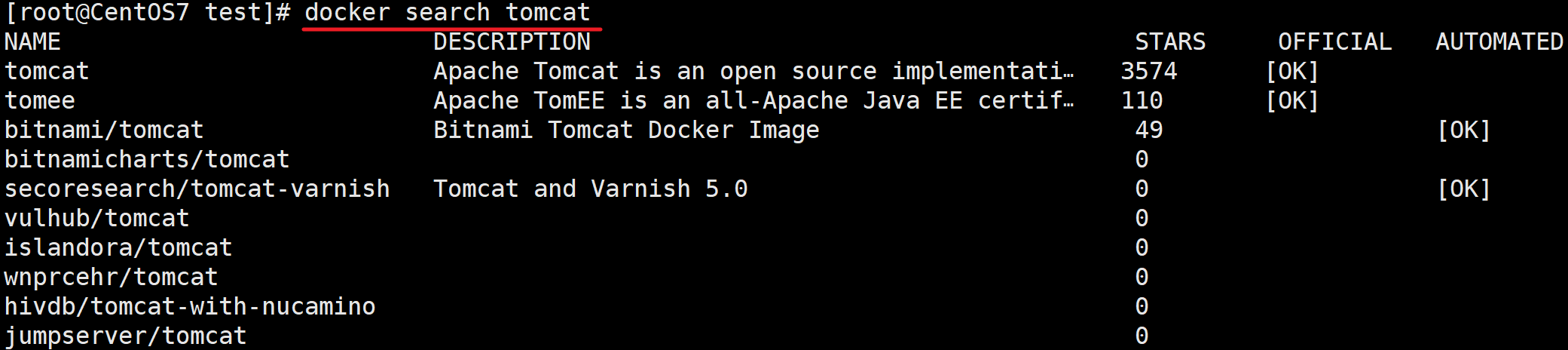

1. 搜索Tomcat(选)

- 可以在docker hub上查找,找点赞率和下载率最高的(由于配置了阿里云的镜像,所以不一定要在docker hub下载)

- 也可以用

docker search tomcat搜索

2. 拉取Tomcat镜像(选)

docker pull tomcat

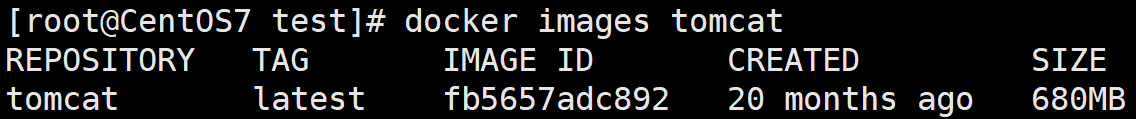

3. 查看镜像(选)

docker images tomcat

4. 启动镜像

docker run --name tomcat1 -d -p 8080:8080 tomcat

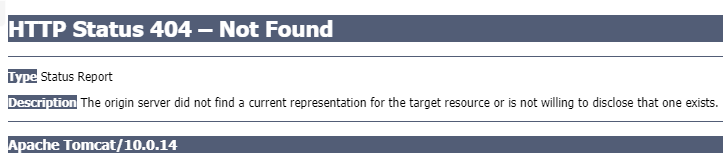

5. 访问Tomcat

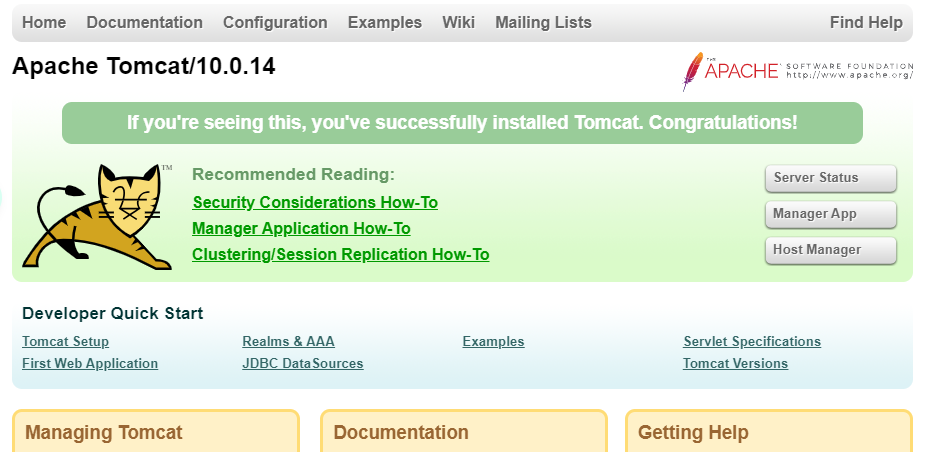

访问如下界面

http://192.168.200.130:8080/

实际上发现并不能成功

- 原因使用因为最新版的Tomcat的网页内容移动了,不在默认的webapps里面了

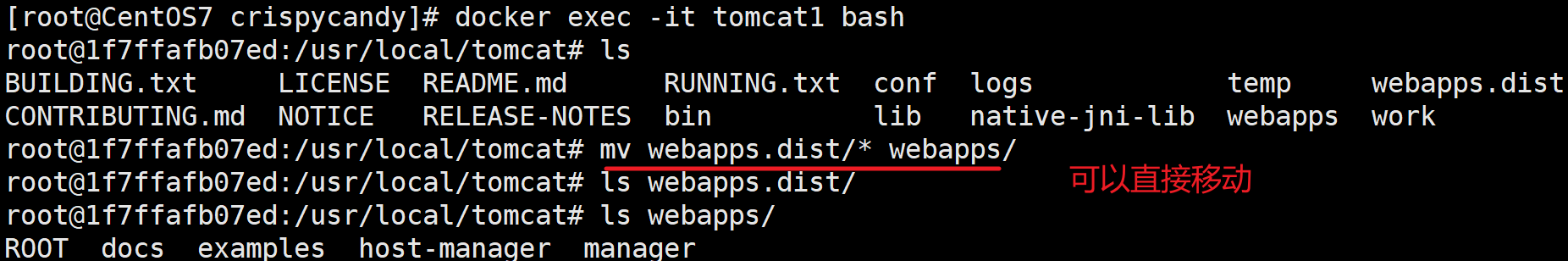

6. 更改Tomcat页面文件

不能删除webapps.dist目录,否则启动时会出问题

然后重启Tomcat

docker restart tomcat1

然后重新访问

http://192.168.200.130:8080/

7. 直接安装

上面的还要修改目录,太麻烦了,下面的版本可以直接安装好

docker pull billygoo/tomcat8-jdk8

docker run -d -p 8080:8080 --name mytomcat8 billygoo/tomcat8-jdk8

- 版本是8.x版本的Tomcat就可以直接访问

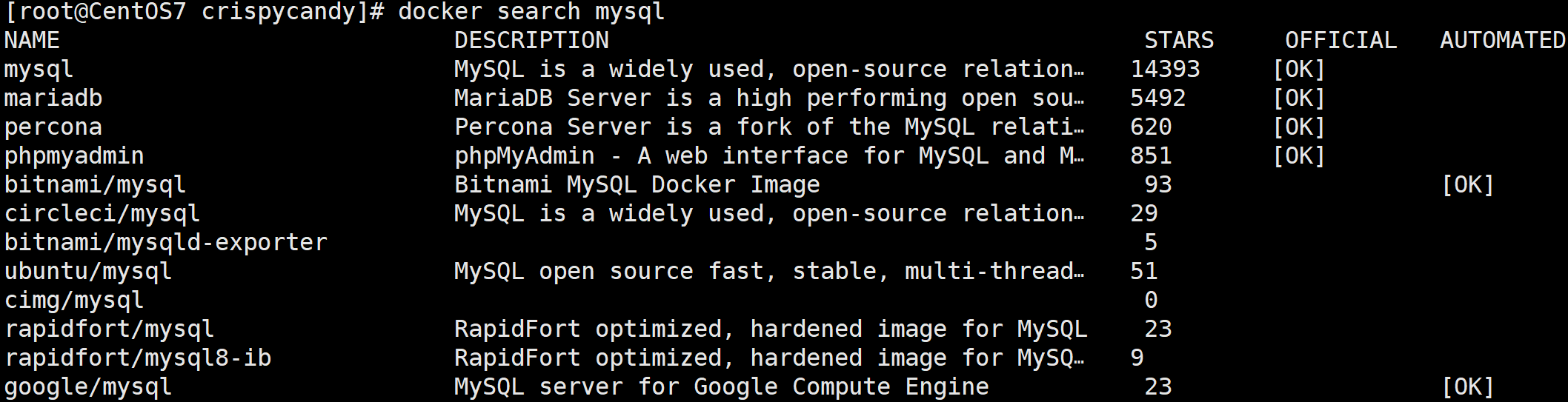

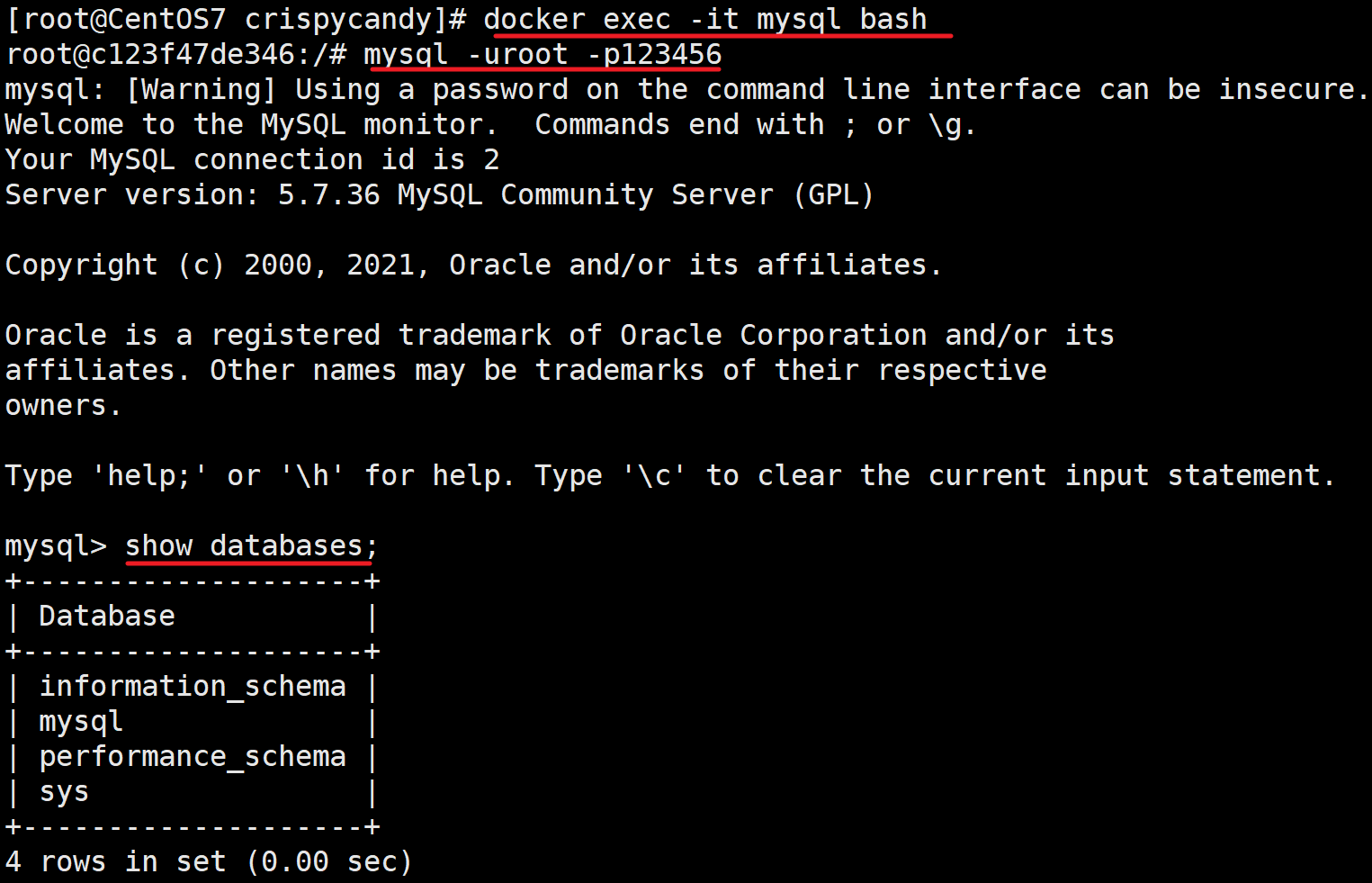

7.3 docker安装mysql

这里安装的不是最新版的,而是5.7版本的

1. 搜索mysql镜像

docker search mysql

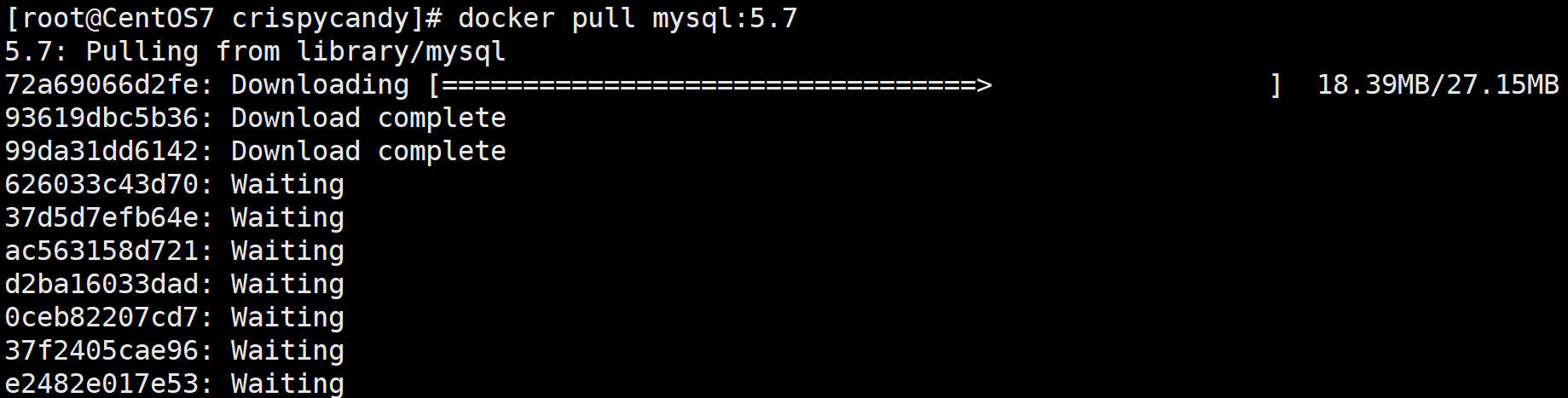

2. 拉取mysql镜像

docker pull mysql:5.7

3. 查看镜像

docker images

4. 启动mysql(设置容器卷)

- mysql需要有数据持久化到宿主机上,因此在启动的时候要设置容器卷

docker run

--name mysql

-d -p 3306:3306 --privileged=true

# 要映射如下目录

-v /home/mysql/log:/var/log/mysql

-v /home/mysql/data:/var/lib/mysql

-v /home/mysql/conf:/etc/mysql/conf.d

-e MYSQL_ROOT_PASSWORD=123456 # 这里是设置了root的密码为123456

mysql:5.7

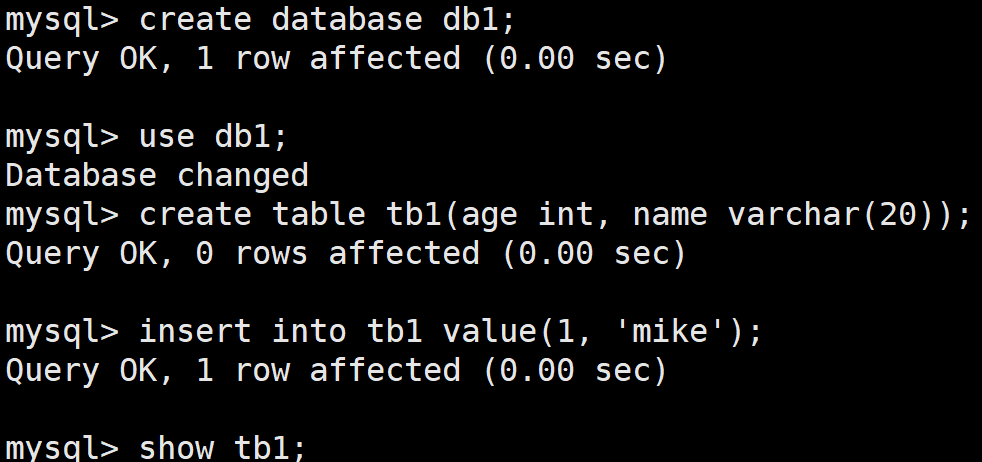

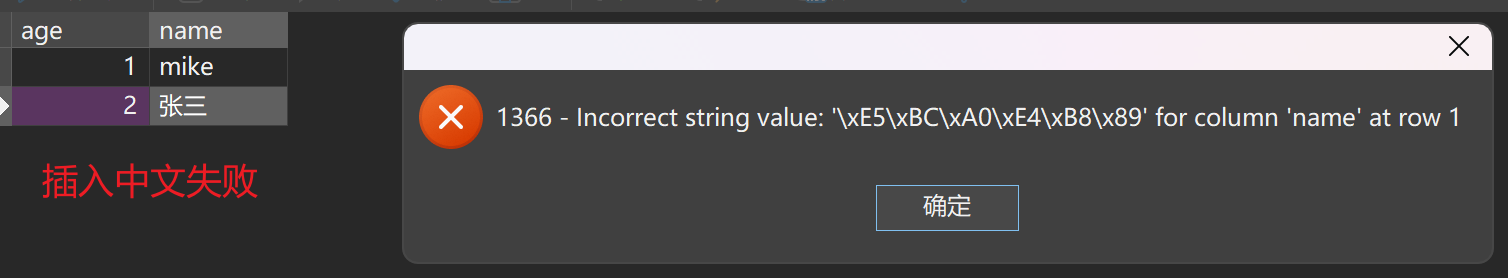

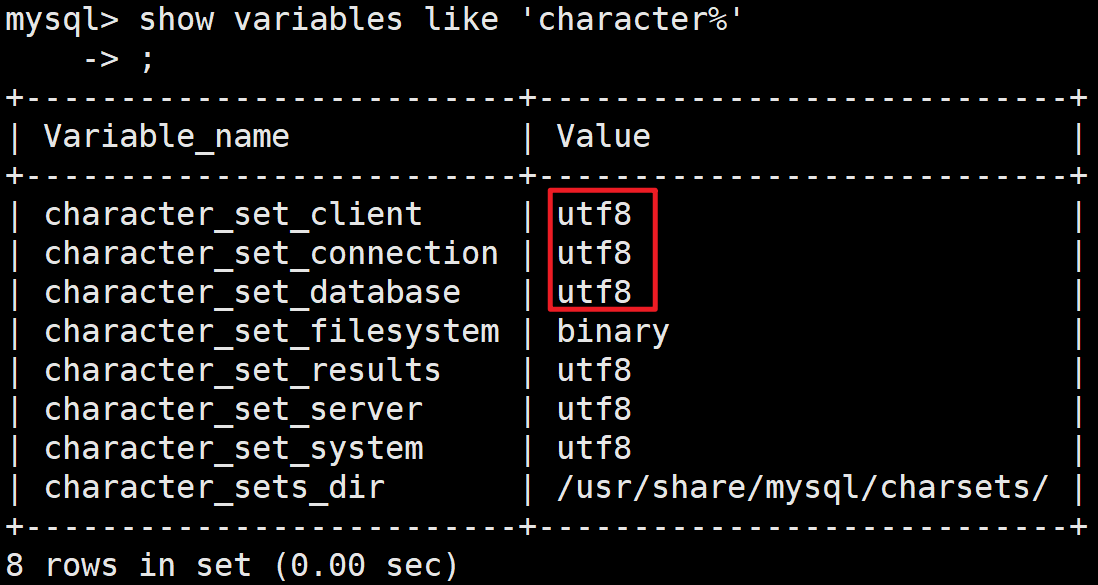

5. 字符集错误

现在出现了问题,就是默认的mysql不支持中文

|

|

|---|

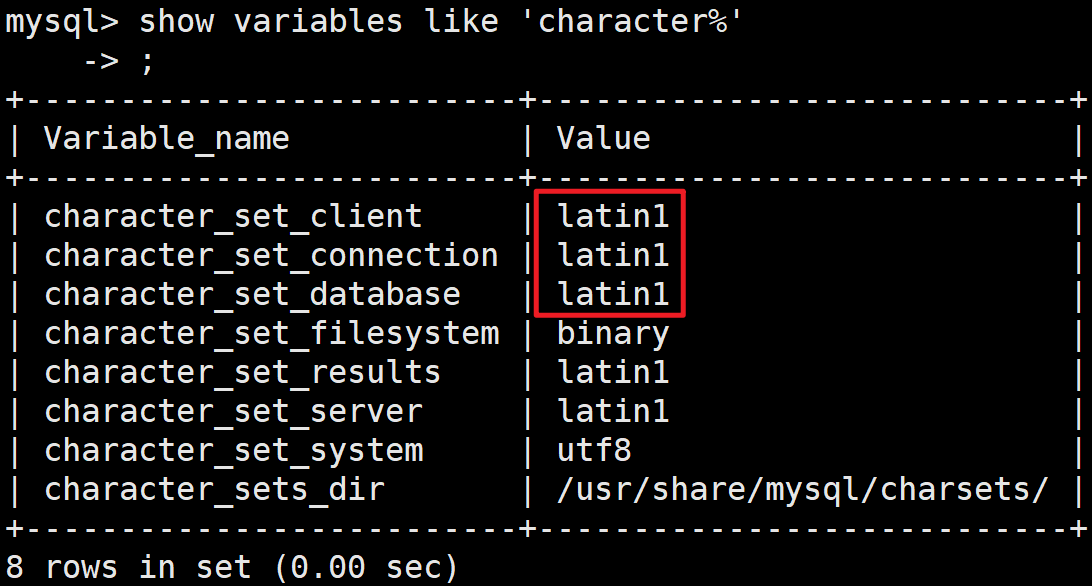

可以在mysql实例里面查看,可以看到默认都是拉丁文

show variables like 'character%'

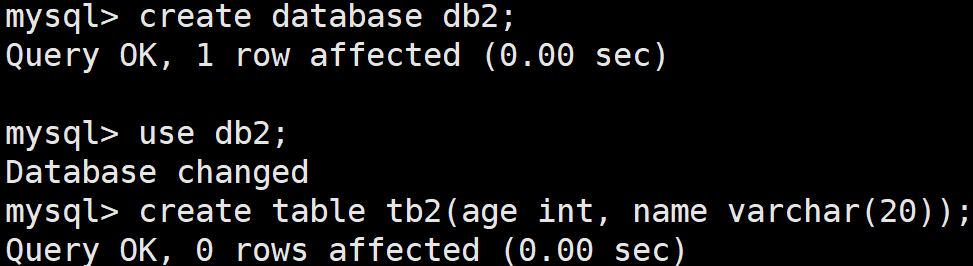

6. 修改字符集

在主机中就可以,因为已经同步了

vim /home/crispycandy/mysql/conf/my.cnf

添加如下内容

[client]

default_character_set=utf8

[mysqld]

collation_server = utf8_general_ci

character_set_server = utf8

重新启动

docker restart mysql

这里的mysql是容器的名字

7. 新建数据库

修改完字符集之后需要新建数据库

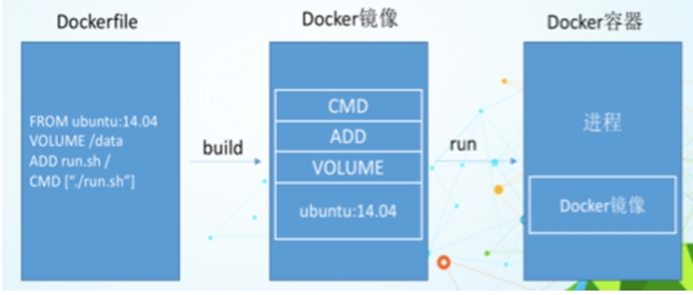

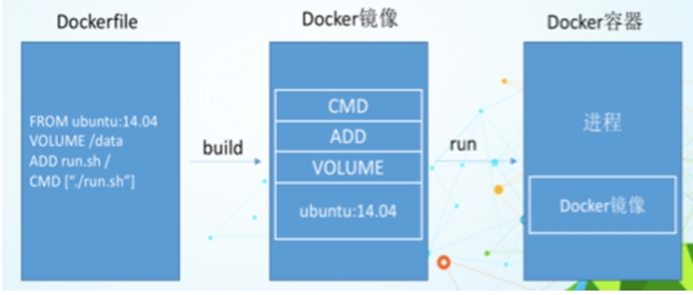

第九章 Dockerfile

9.1 Dockerfile是什么

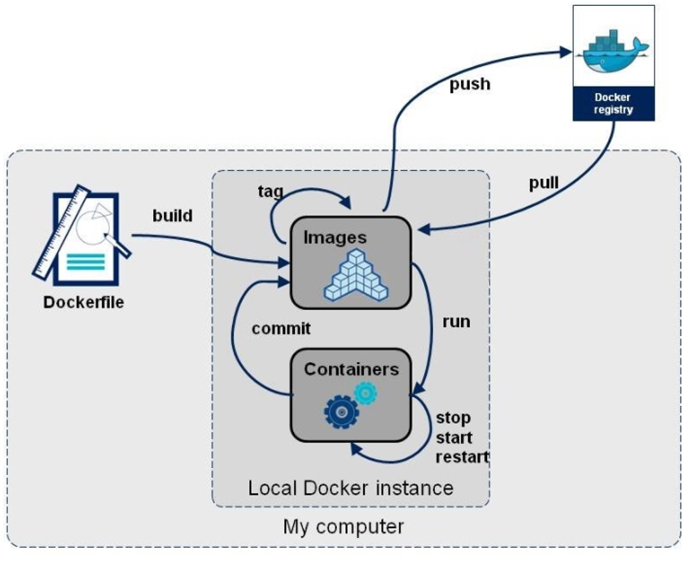

Dockerfile是用来构建Docker镜像的文本文件,是由一条条构建镜像所需的指令和参数构成的脚本。

- 由上图可以看出,创建镜像只有两种方式:dockerfile build而成,然后containers commit形成

可以查看编写dockerfile的官网

https://docs.docker.com/engine/reference/builder/

构建三步骤

- 编写Dockerfile文件

- docker build命令构建镜像

- docker run依镜像运行容器实例

9.2 Docker构建过程

Docker执行Dockerfile的大致流程

- docker从基础镜像运行一个容器

- 执行一条指令并对容器作出修改

- 执行类似docker commit的操作提交一个新的镜像层

- docker再基于刚提交的镜像运行一个新容器

- 执行dockerfile中的下一条指令直到所有指令都执行完成

可以认为,Dockerfile形成images的过程,就是不断运行容器,执行一条指令,commit成为新的容器,层层叠加的过程

9.3 Docker、Docker镜像与Docker容器的关系

从应用软件的角度来看,Dockerfile、Docker镜像与Docker容器分别代表软件的三个不同阶段,

- Dockerfile是软件的原材料

- Docker镜像是软件的交付品

- Docker容器则可以认为是软件镜像的运行态,也即依照镜像运行的容器实例

Dockerfile面向开发,Docker镜像成为交付标准,Docker容器则涉及部署与运维,三者缺一不可,合力充当Docker体系的基石。

- Dockerfile,需要定义一个Dockerfile,Dockerfile定义了进程需要的一切东西。Dockerfile涉及的内容包括执行代码或者是文件、环境变量、依赖包、运行时环境、动态链接库、操作系统的发行版、服务进程和内核进程(当应用进程需要和系统服务和内核进程打交道,这时需要考虑如何设计namespace的权限控制)等等;

- Docker镜像,在用Dockerfile定义一个文件之后,docker build时会产生一个Docker镜像,当运行 Docker镜像时会真正开始提供服务;

- Docker容器,容器是直接提供服务的。

9.4 Dockerfile语法

9.4.1 语法规范

- 每条

保留字指令都必须为大写字母且后面要跟随至少一个参数 - 指令按照

从上到下,顺序执行 -

表示

注释 - 每条指令都会创建一个新的镜像层并对镜像进行提交

9.4.2 保留字

这里参考了Tomcat8的Dockerfile来讲解,可以查看其github

这里要重点关注运行时机

| 运行实际 | 保留字 | 说明 |

|---|---|---|

| build | FROM | 基础镜像,当前新镜像是基于哪个镜像的,指定一个已经存在的镜像作为模板,第一条必须是from |

| MAINTAINER | 镜像维护者的姓名和邮箱地址 | |

| RUN | 容器构建时需要运行的命令,有两种格式 | |

| shell格式:RUN <命令行命令> 等同于在中断操作的shell命令,如 RUN yum -y install vim | ||

| exec格式:RUN ["可执行文件", "参数1", "参数2"] 例如 RUN ["./test.php", "dev", "offline"]等价于 RUN ./test.php dev offline | ||

| EXPOSE | 当前容器对外暴露出的端口 | |

| WORKDIR | 指定在创建容器后,终端默认登陆的进来工作目录,一个落脚点 |

|

| USER | 指定该镜像以什么样的用户去执行,如果都不指定,默认是root | |

| ENV | 用来在构建镜像过程中设置环境变量,例如ENV MY_PATH /usr/mytest这个环境变量可以在后续的任何RUN指令中使用,这就如同在命令前面指定了环境变量前缀一样;比如WORKDIR $MY_PATH |

|

| ENV不仅仅是文件中的变量,而是直接在容器中配置了环境变量 | ||

| ADD | 将宿主机目录下的文件拷贝进镜像且会自动处理URL和解压tar压缩包 |

|

| COPY | 类似ADD,拷贝文件和目录到镜像中。 将从构建上下文目录中 <源路径> 的文件/目录复制到新的一层的镜像内的 <目标路径> 位置 COPY src dest COPY ["src", "dest"] <src源路径>:源文件或者源目录 <dest目标路径>:容器内的指定路径,该路径不用事先建好,路径不存在的话,会自动创建。 |

|

| VOLUME | 容器数据卷,用于数据保存和持久化工作 | |

| RUN | CMD | 指定容器启动后的要干的事情;CMD指令的格式和RUN相似,也是两种格式 |

shell格式:RUN <命令行命令> 等同于在中断操作的shell命令,如 RUN yum -y install vim |

||

exec格式:RUN ["可执行文件", "参数1", "参数2"] 例如 RUN ["./test.php", "dev", "offline"]等价于 RUN ./test.php dev offline |

||

| 参数列表格式:CMD["参数1", "参数2" ...]。在指定了 ENTRYPOINT指令后,用CMD指定具体的参数 | ||

注意:Dockerfile 中可以有多个 CMD 指令,但只有最后一个生效,CMD 会被 docker run 之后的参数替换,比如docker run mysql bash中的bash就会替换掉Dockerfile中的 "catalina.sh" "run",导致容器创建但是mysql未启动 |

||

| CMD和RUN命令的区别:CMD是在docker run 时运行。RUN是在 docker build时运行。 | ||

| ENTRYPOINT | 也是用来指定一个容器启动时要运行的命令;类似于 CMD 指令,但是ENTRYPOINT不会被docker run后面的命令覆盖, 而且这些命令行参数会被当作参数送给 ENTRYPOINT 指令指定的程序 |

|

| 命令格式 ENTRYPOINT["可执行文件", "参数1", "参数2"] | ||

| ENTRYPOINT可以和CMD一起用,一般是变参才会使用 CMD ,这里的 CMD 等于是在给 ENTRYPOINT 传参。 | ||

| 当指定了ENTRYPOINT后,CMD的含义就发生了变化,不再是直接运行其命令而是将CMD的内容作为参数传递给ENTRYPOINT指令,他两个组合会变成 | ||

| 案例如下:假设已通过 Dockerfile 构建了 nginx:test 镜像: FROM nginx ENTRYPOINT ["nginx", "-c"] # 定参 CMD ["/etc/nginx/nginx.conf"] # 变参 |

ENTRYPOINT和CMD的组合

| 是否传参 | 按照dockerfile编写执行 | 传参运行 |

|---|---|---|

| Docker命令 | docker run nginx:test | docker run nginx:test -c /etc/nginx/new.conf |

| 衍生出的实际命令 | nginx -c /etc/nginx/nginx.conf | nginx -c /etc/nginx/new.conf |

- 优点:在执行docker run的时候可以指定 ENTRYPOINT 运行所需的参数。

- 注意:如果 Dockerfile 中如果存在多个 ENTRYPOINT 指令,仅最后一个生效

总结

| BUILD | Both | RUN |

|---|---|---|

| FROM | WORKDIR | CMD |

| MAINTAINER | USER | ENV |

| COPY | EXPOSE | |

| ADD | VOLUME | |

| RUN | ENTRYPOINT | |

| ONBUILD | ||

| .dockerignore |

9.4.3 Tomcat的Dockerfile

# 基础镜像

FROM amazoncorretto:8-al2-jdk

# 环境变量

ENV CATALINA_HOME /usr/local/tomcat

ENV PATH $CATALINA_HOME/bin:$PATH

# Build的时候创建目录 mkdir -p "$CATALINA_HOME"

RUN mkdir -p "$CATALINA_HOME"

# 默认的工作目录

WORKDIR $CATALINA_HOME

# let "Tomcat Native" live somewhere isolated

ENV TOMCAT_NATIVE_LIBDIR $CATALINA_HOME/native-jni-lib

ENV LD_LIBRARY_PATH ${LD_LIBRARY_PATH:+$LD_LIBRARY_PATH:}$TOMCAT_NATIVE_LIBDIR

# see https://www.apache.org/dist/tomcat/tomcat-8/KEYS

# see also "versions.sh" (https://github.com/docker-library/tomcat/blob/master/versions.sh)

ENV GPG_KEYS 05AB33110949707C93A279E3D3EFE6B686867BA6 07E48665A34DCAFAE522E5E6266191C37C037D42 47309207D818FFD8DCD3F83F1931D684307A10A5 541FBE7D8F78B25E055DDEE13C370389288584E7 5C3C5F3E314C866292F359A8F3AD5C94A67F707E 765908099ACF92702C7D949BFA0C35EA8AA299F1 79F7026C690BAA50B92CD8B66A3AD3F4F22C4FED 9BA44C2621385CB966EBA586F72C284D731FABEE A27677289986DB50844682F8ACB77FC2E86E29AC A9C5DF4D22E99998D9875A5110C01C5A2F6059E7 DCFD35E0BF8CA7344752DE8B6FB21E8933C60243 F3A04C595DB5B6A5F1ECA43E3B7BBB100D811BBE F7DA48BB64BCB84ECBA7EE6935CD23C10D498E23

ENV TOMCAT_MAJOR 8

ENV TOMCAT_VERSION 8.5.92

ENV TOMCAT_SHA512 faab13a29531a800d38b2602ff76c0041277ffbfb25b938bbefb84ef6ad3ffa26d2c2645cd233eb0d819bcca9887aaeb44df6c044852160d000e5084b1addc2f

# 中间是各种RUN

# 暴露端口8080

EXPOSE 8080

# 默认执行 catalina.sh run

CMD ["catalina.sh", "run"]

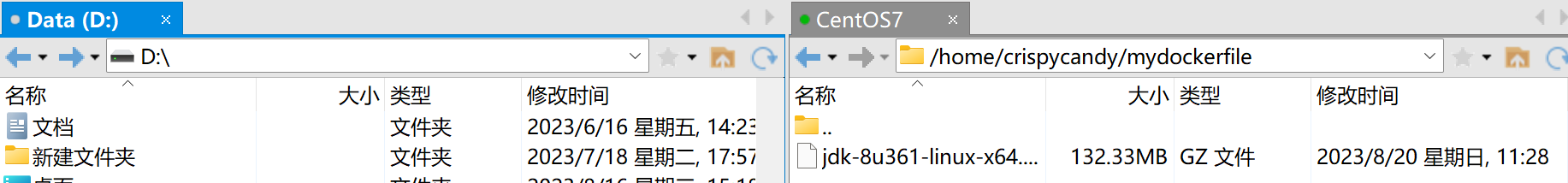

9.5 案例:自定义镜像

要求:Centos7镜像具备vim+ifconfig+jdk8

先构思添加这些指令需要做什么

yum -y install vim

yum -y install net-tools

jdk8需要是需要下载安装jdk的

这些都准备好了,就开始写Dockerfile了

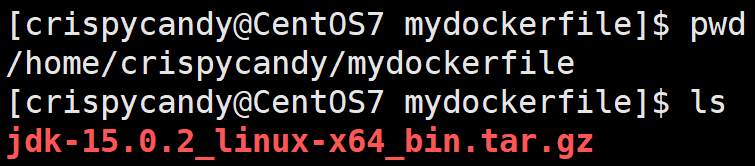

9.5.1 创建Dockerfile

touch Dockerfile

- 名字只能是Dockerfile,首字母大写,没有后缀

- 尽量与前面的资源放在同一目录下

9.5.2 编辑Dockerfile

- 这里latest版本的centos的yum会出问题,因此选用了centos7版本,这个可以在dockerhub中找到

# 还是在初始的centos基础上构建

FROM centos:centos7

# 然后写上作者和邮件

MAINTAINER name<email@qq.com>

# 环境变量

ENV MYPATH /usr/local

WORKDIR $MYPATH

#安装vim编辑器

RUN yum -y install vim

#安装ifconfig命令查看网络IP

RUN yum -y install net-tools

#安装java8及lib库

RUN yum -y install glibc.i686

RUN mkdir /usr/local/java

#ADD 是相对路径jar,把jdk-8u361-linux-x64.tar.gz添加到容器中,并且解压,安装包必须要和Dockerfile文件在同一位置

ADD jdk-8u361-linux-x64.tar.gz /usr/local/java/

#配置java环境变量

ENV JAVA_HOME /usr/local/java/jdk1.8.0_361

ENV JRE_HOME $JAVA_HOME/jre

ENV CLASSPATH $JAVA_HOME/lib/dt.jar:$JAVA_HOME/lib/tools.jar:$JRE_HOME/lib:$CLASSPATH

ENV PATH $JAVA_HOME/bin:$PATH

EXPOSE 80

CMD echo $MYPATH

CMD echo "success--------------ok"

CMD /bin/bash

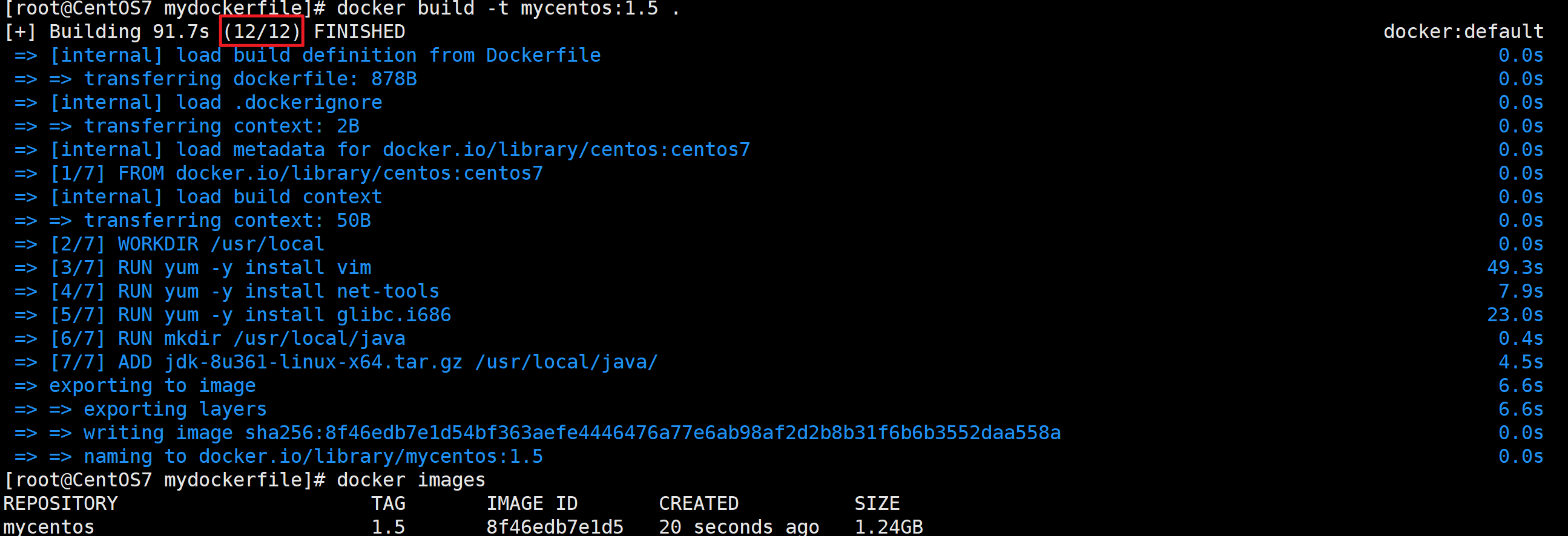

9.5.3 构建镜像

docker build -t mycentos:1.5 .

- 不要忘记最后有一个参数

.

实际上就是不断创建容器运行然后创建镜像的重复过程

9.5.4 测试

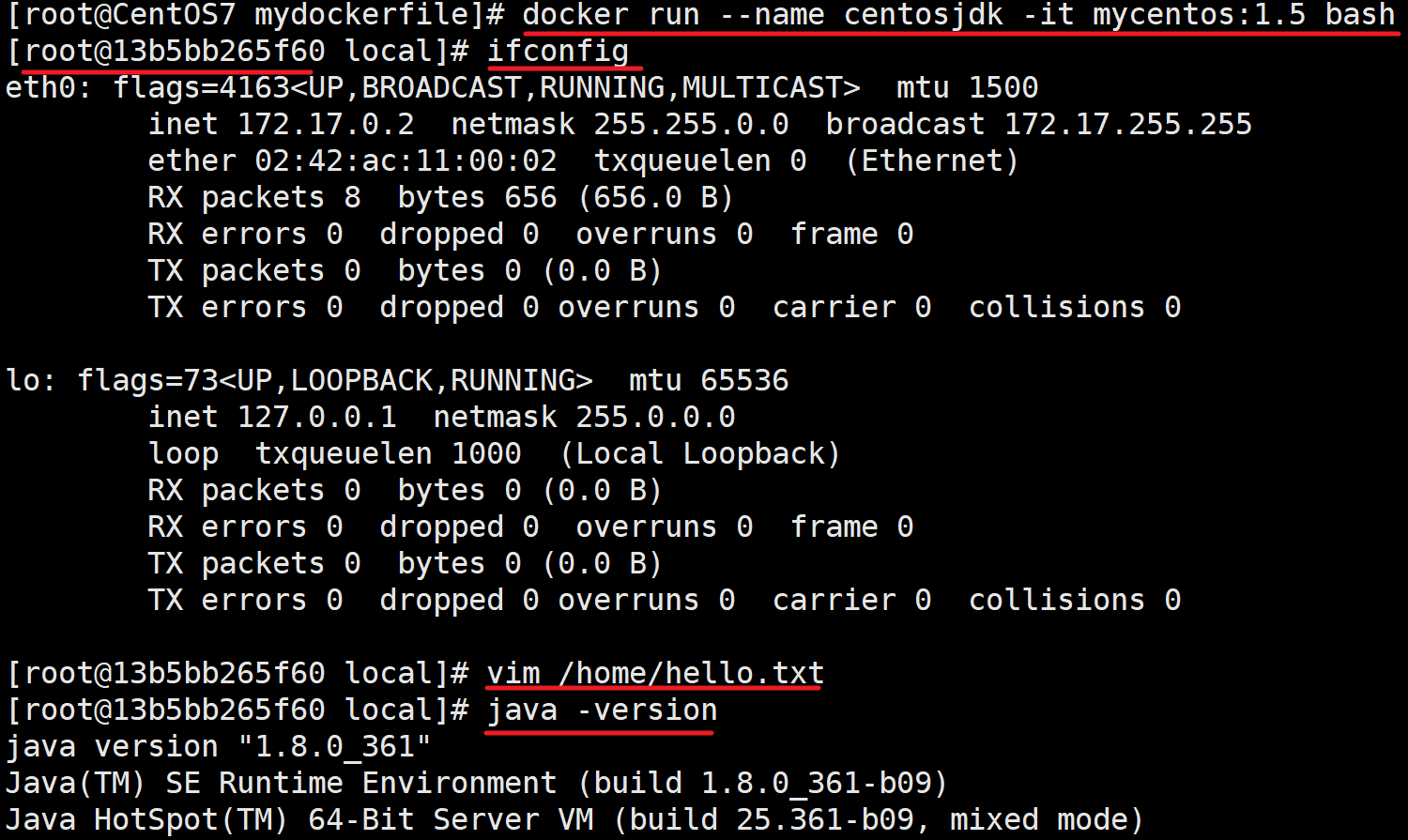

docker run --name centosjdk -it mycentos:1.5 bash

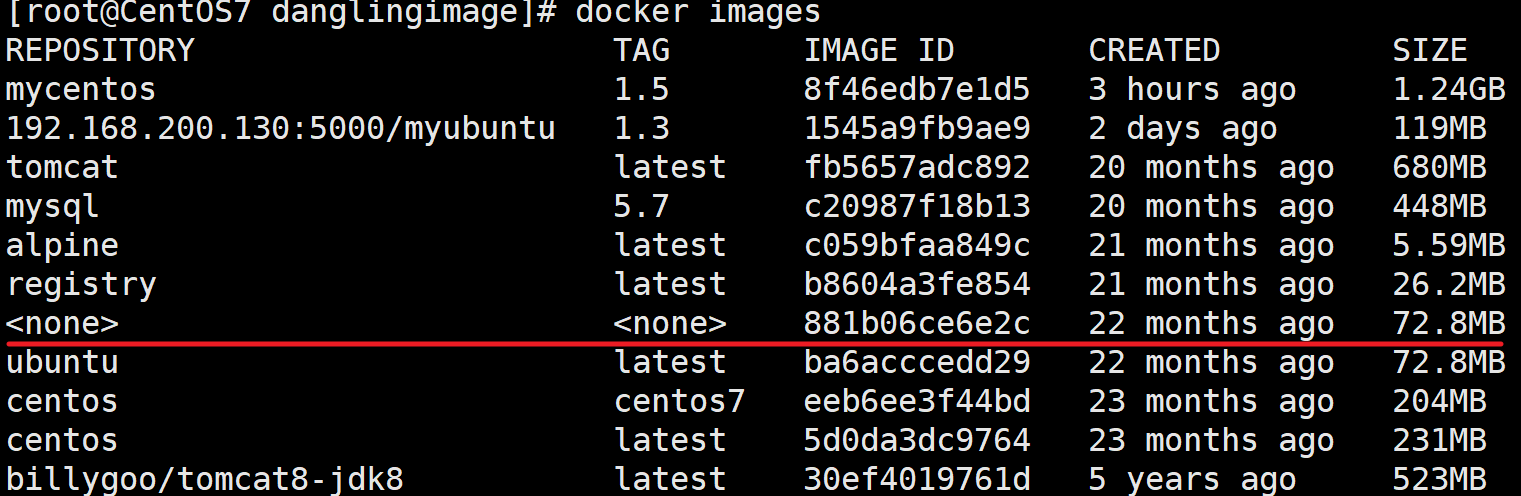

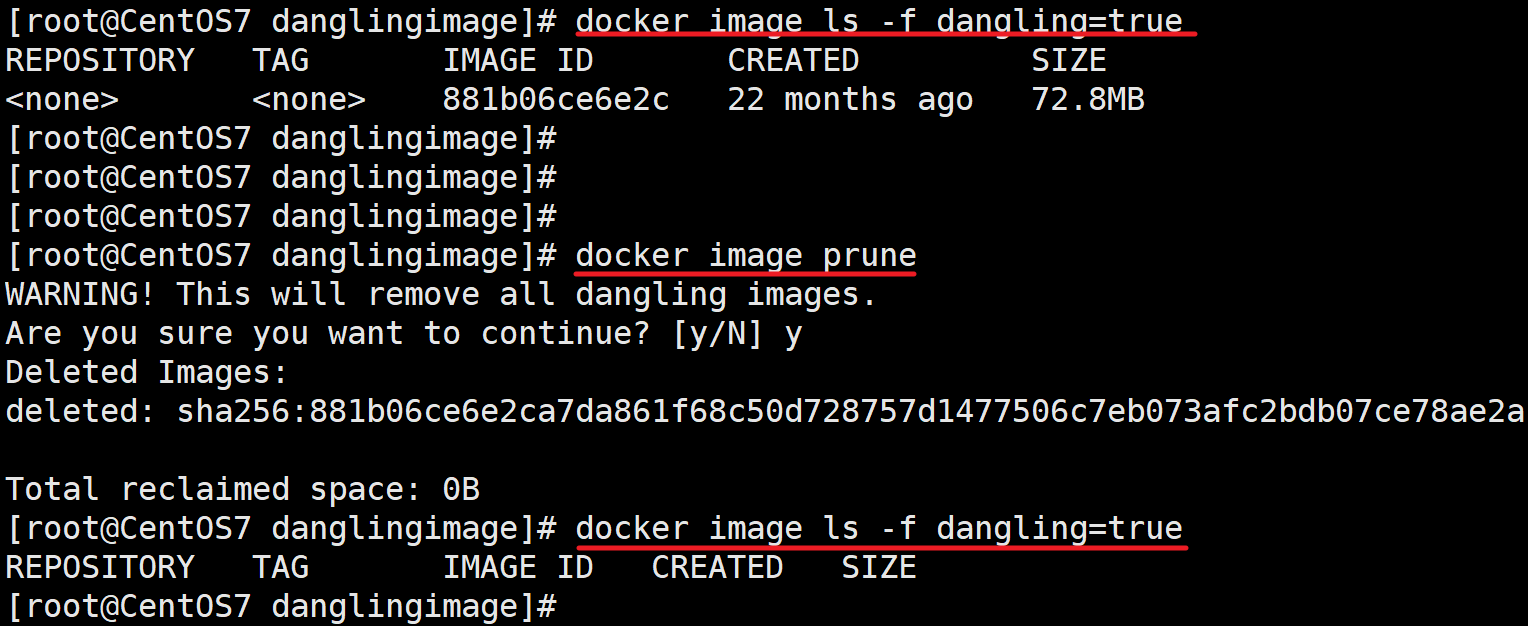

9.6 虚悬镜像

- 虚悬镜像是仓库名、标签都是<none>的镜像,俗称

dangling image - 在操作中有可能因为错误出现虚悬镜像,这个需要删除的

9.6.1 构造一个虚悬镜像

接下来创建一个虚悬镜像

vim Dockerfile

from ubuntu

CMD echo 'action is success'

然后构建成镜像(这一步没有指定名称和版本的话会出现虚悬镜像)

docker build . # 这里没有写名称和版本

查看镜像

docker images

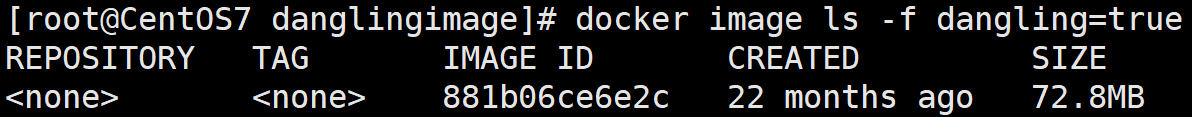

9.6.2 查看虚悬镜像

docker image ls -f dangling=true

9.6.3 删除虚悬镜像

docker image prune

第十一章 Docker网络

是什么

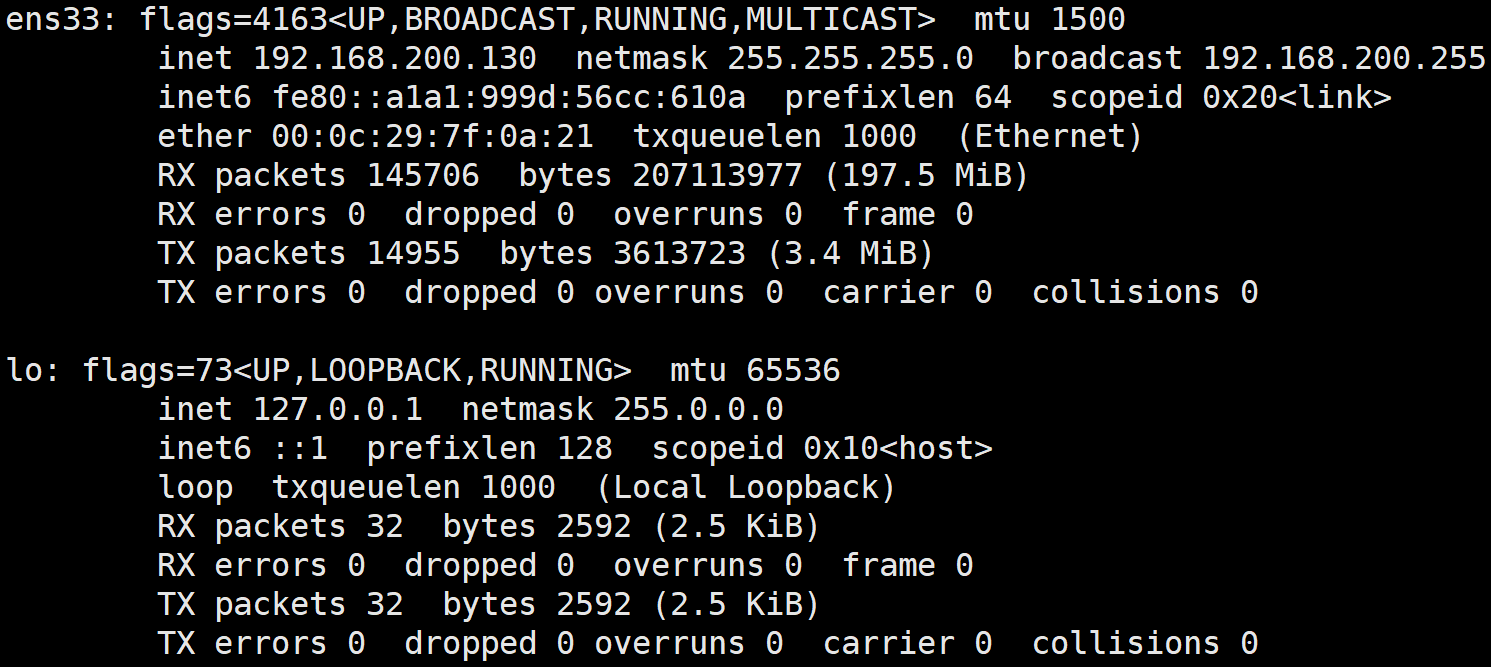

docker不启动,默认网络情况

ifconfig

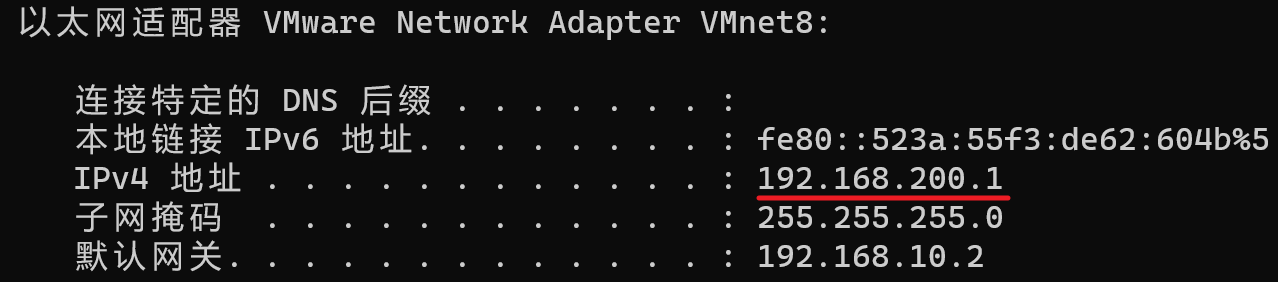

ens33实际上是处于NAT模式下的地址,在Windows宿主机上有一个网卡与其处于同一个网段

实际上总共有三种

| 网络 | 说明 |

|---|---|

| ens33 | linux 操作系统的网络适配器,表示容器的宿主机linux的地址 |

| lo | localhost 本地回环链路的地址 127.0.0.1 |

| virbr0 | 解释如下 |

-

在CentOS7的安装过程中如果有选择相关虚拟化的的服务安装系统后,启动网卡时会发现有一个以网桥连接的私网地址的virbr0网卡(virbr0网卡:它还有一个固定的默认IP地址192.168.122.1),是做虚拟机网桥的使用的,其作用是为连接其上的虚机网卡提供 NAT访问外网的功能。

-

我们之前学习Linux安装,勾选安装系统的时候附带了libvirt服务才会生成的一个东西,如果不需要可以直接将libvirtd服务卸载,

-

yum remove libvirt-libs.x86_64

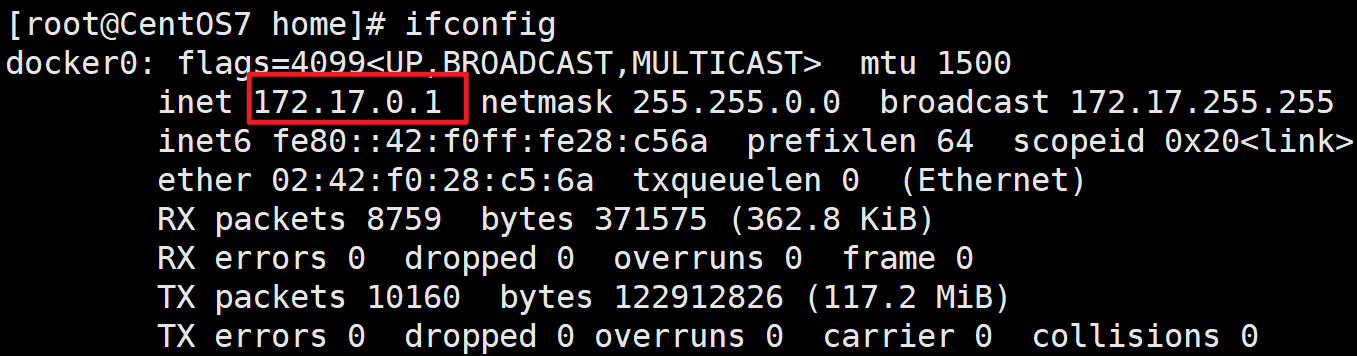

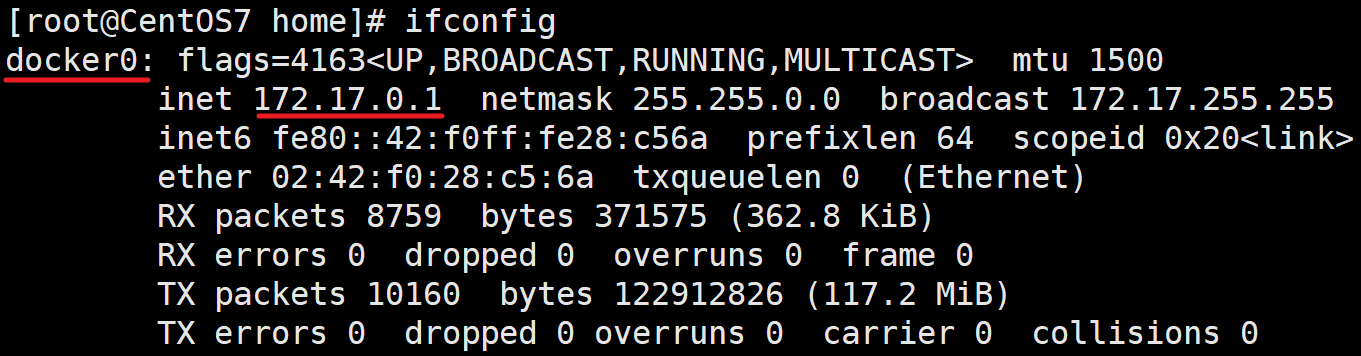

docker启动之后,会产生一个名为docker0的虚拟网桥

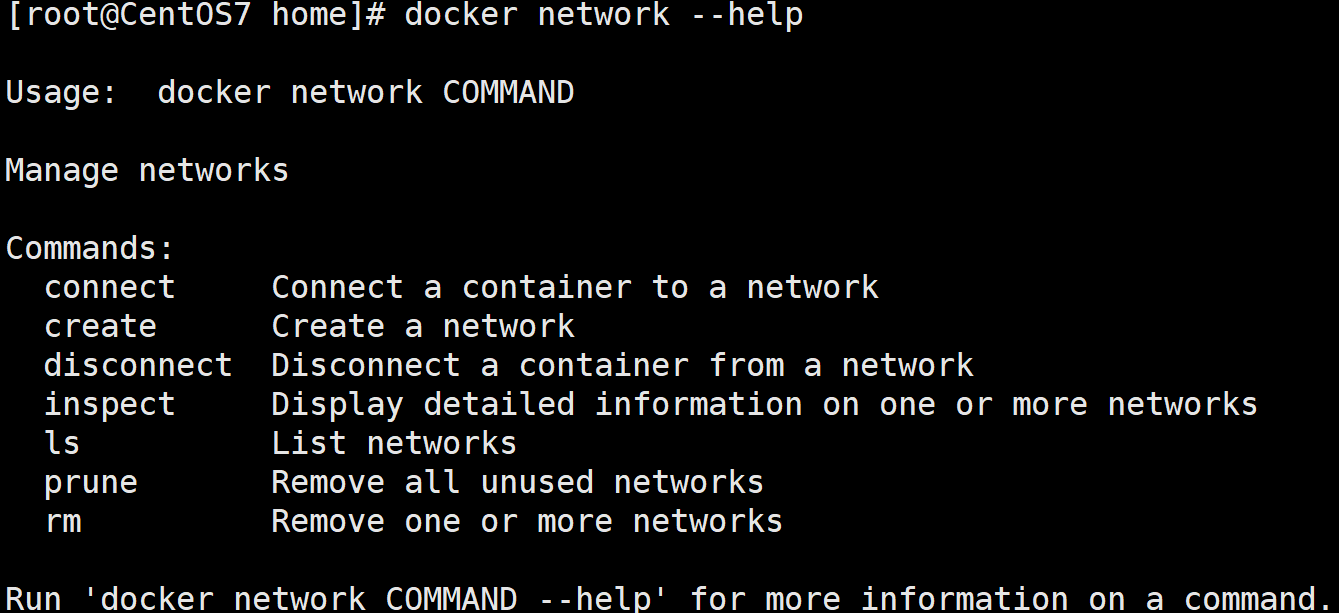

11.1 docker 网络命令

可以查看帮助

docker network --help

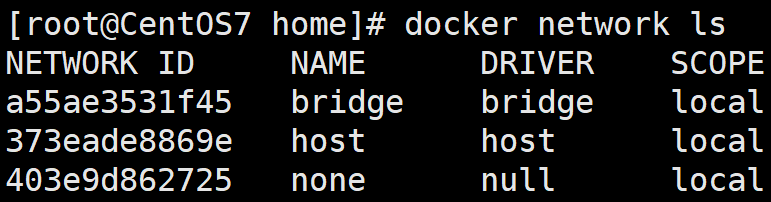

11.1.1 查看网络模式

查看docker网络模式命令

docker network ls

如下是docker自带的三种模式

11.1.2 创建网络

docker network create 网络名称

11.1.3 查看网络源数据

docker network inspect 网络名称

11.1.4 删除网络

docker network rm 网络名称

11.2 docker网络能干嘛

- 容器间的互联和通信以及端口映射

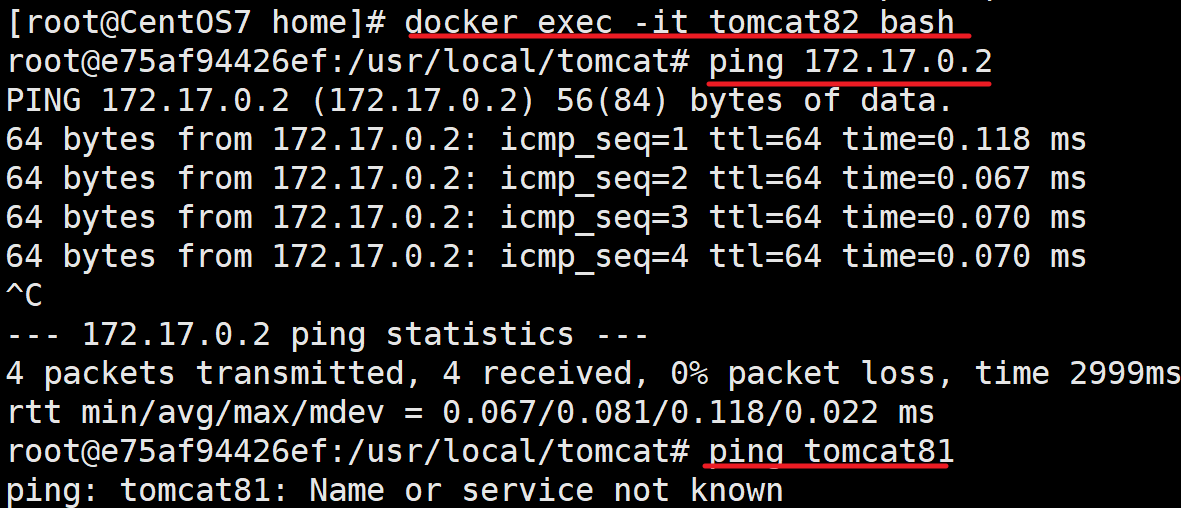

- 容器IP变动时候可以通过服务名直接网络通信而不受到影响

- 网络能够访问的前提是在同一网段

- 这里是希望两个容器能够通过服务名访问彼此而不是

容器ip映射变化

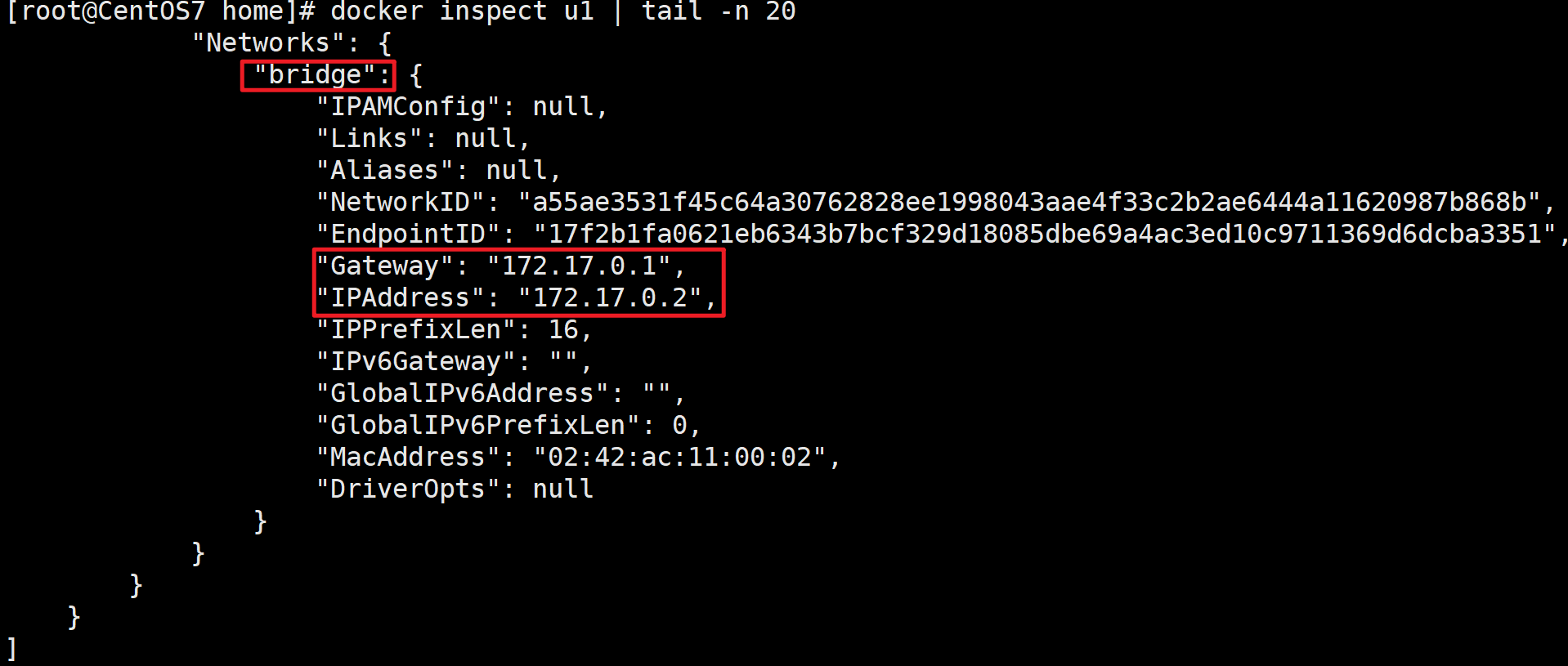

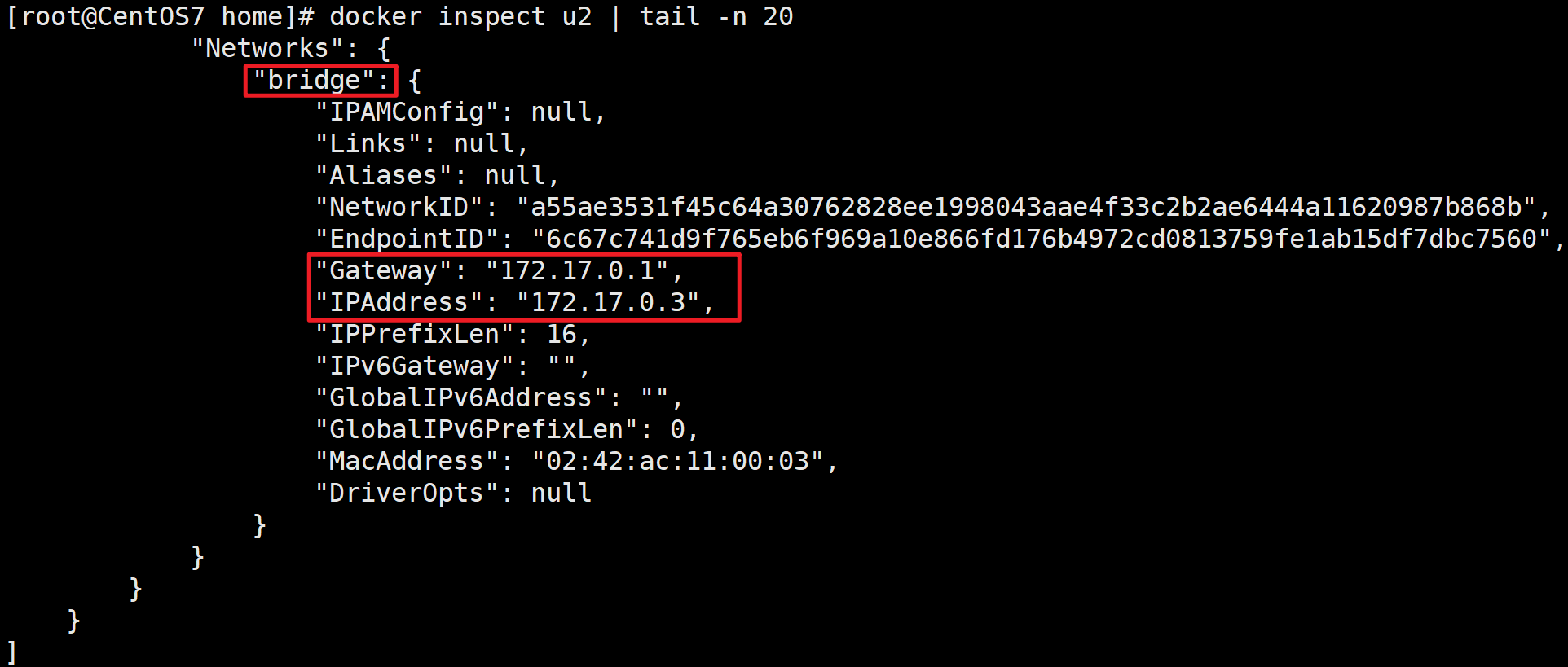

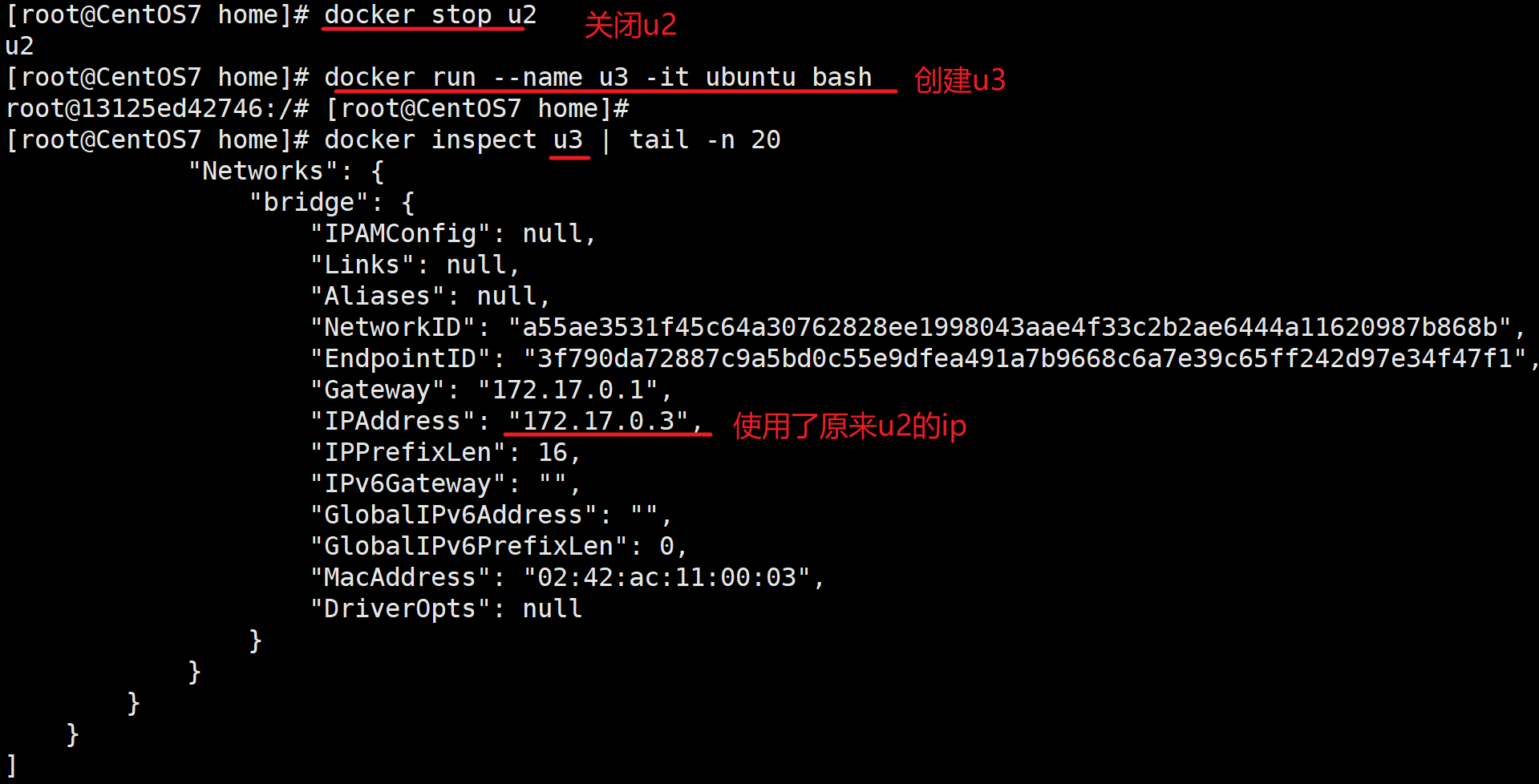

下面来演示一下

- 首先创建两个ubuntu

docker run --name u1 -it ubuntu bash

docker run --name u2 -it ubuntu bash

- 分别查看容器的网络情况

docker inspect u1 | tail -n 20 # 网络在最后面的20行中

| u1 | u2 |

|---|---|

|

|

二者的网关都一样,都是docker0的ip,但是ip地址不一样

- 关闭u2实例,新建u3,查看ip变化

- 结论:docker容器内部的ip是有可能会发生改变的

这种可变性是不可取的,如果采用ip来访问服务的话,那么ip对应的服务名可能会改变的

11.3 网络模式

总体介绍

| 网络模式 | 简介 | 指定方式 |

|---|---|---|

| bridge | 默认为该模式。为每一个容器分配、设置IP等,并将容器连接到一个docker0虚拟网桥。 | 使用--network bridge指定,默认使用docker0 |

| host | 容器将不会虚拟出自己的网卡,配置自己的IP等,而是使用宿主机的IP和端口。 | 使用--network host指定 |

| none | 容器有独立的Network namespace,但并没有对其进行任何网络设置,如分配veth pair和网桥连接,IP等。 | 使用--network none指定 |

| container | 新创建的容器不会创建自己的网卡和配置自己的IP,而是和一个指定的容器共享IP、端口范围等。 | 使用--network container:NAME或者容器ID指定 |

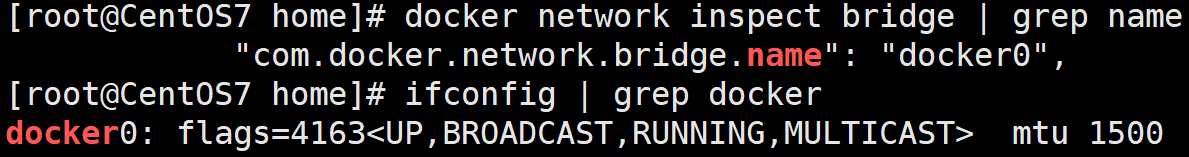

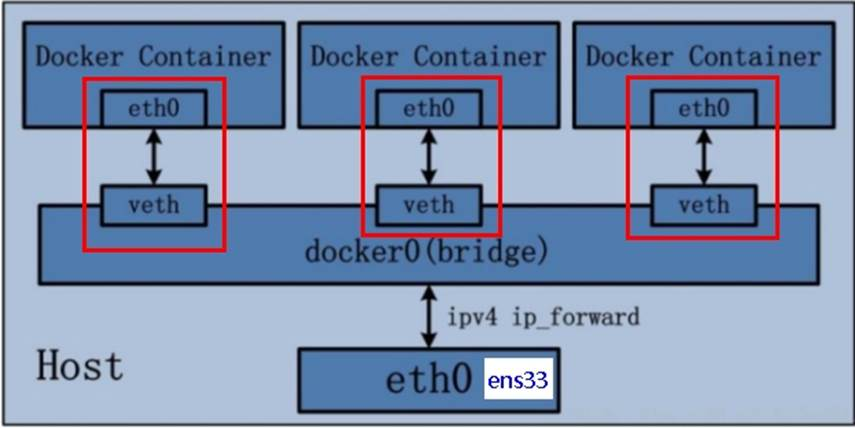

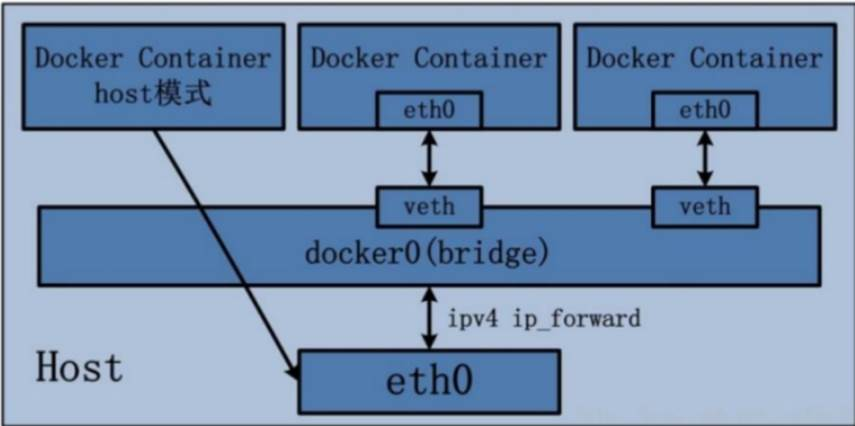

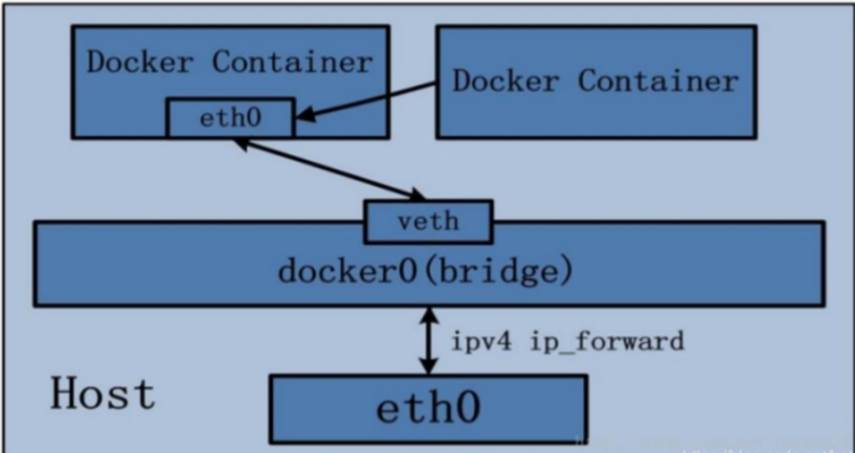

11.3.1 bridge模式

- Docker 服务默认会创建一个 docker0 网桥(其上有一个 docker0 内部接口),该桥接网络的名称为docker0,它在内核层连通了其他的物理或虚拟网卡,这就将

所有容器和本地主机都放到同一个物理网络。 - Docker 默认指定了 docker0 接口 的 IP 地址和子网掩码,让主机和容器之间可以通过网桥相互通信。

查看 bridge 网络的详细信息,并通过 grep 获取名称项

下面用案例来说明

-

Docker使用Linux桥接,在宿主机虚拟一个Docker容器网桥(docker0),Docker启动一个容器时会根据Docker网桥的网段

分配给容器一个IP地址,称为Container-IP,同时Docker网桥是每个容器的默认网关。因为在同一宿主机内的容器都接入同一个网桥,这样容器之间就能够通过容器的Container-IP直接通信。

-

docker run 的时候,没有指定network的话默认使用的网桥模式就是bridge,使用的就是docker0。在宿主机ifconfig,就可以看到docker0和自己create的network,eth0,eth1,eth2……代表网卡一,网卡二,网卡三……,lo代表127.0.0.1,即localhost,inet addr用来表示网卡的IP地址

-

网桥docker0创建一对

对等虚拟设备接口一个叫veth,另一个叫eth0,成对匹配。- 整个宿主机的网桥模式都是docker0,类似一个交换机有一堆接口,每个接口叫veth,在本地主机和容器内分别创建一个虚拟接口,并让他们彼此联通(这样一对接口叫veth pair);

- 每个容器实例内部也有一块网卡,每个接口叫eth0;

- docker0上面的每个veth匹配某个容器实例内部的eth0,两两配对,一一匹配。

-

通过上述,将宿主机上的所有容器都连接到这个内部网络上,两个容器在同一个网络下,会从这个网关下各自拿到分配的ip,此时两个容器的网络是互通的。

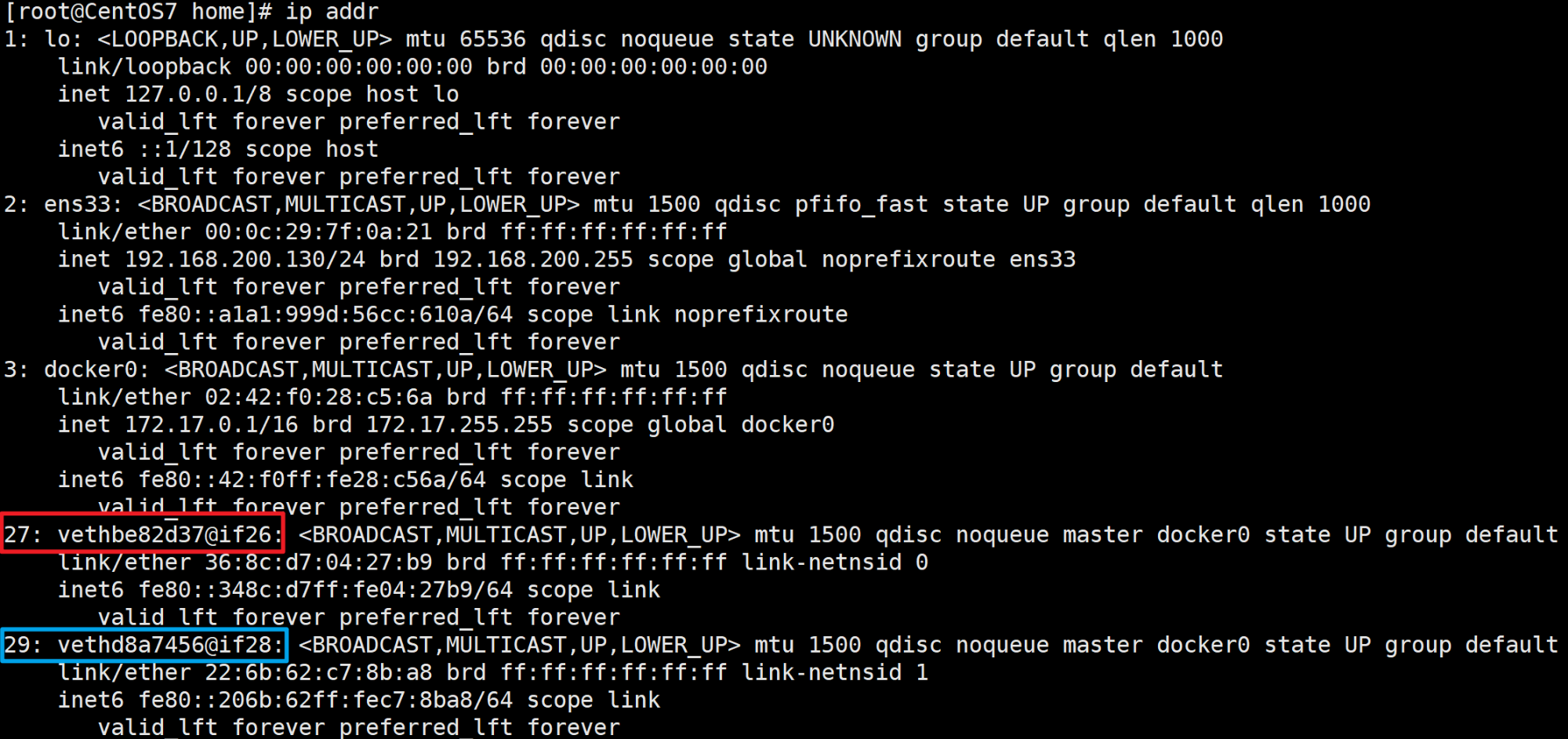

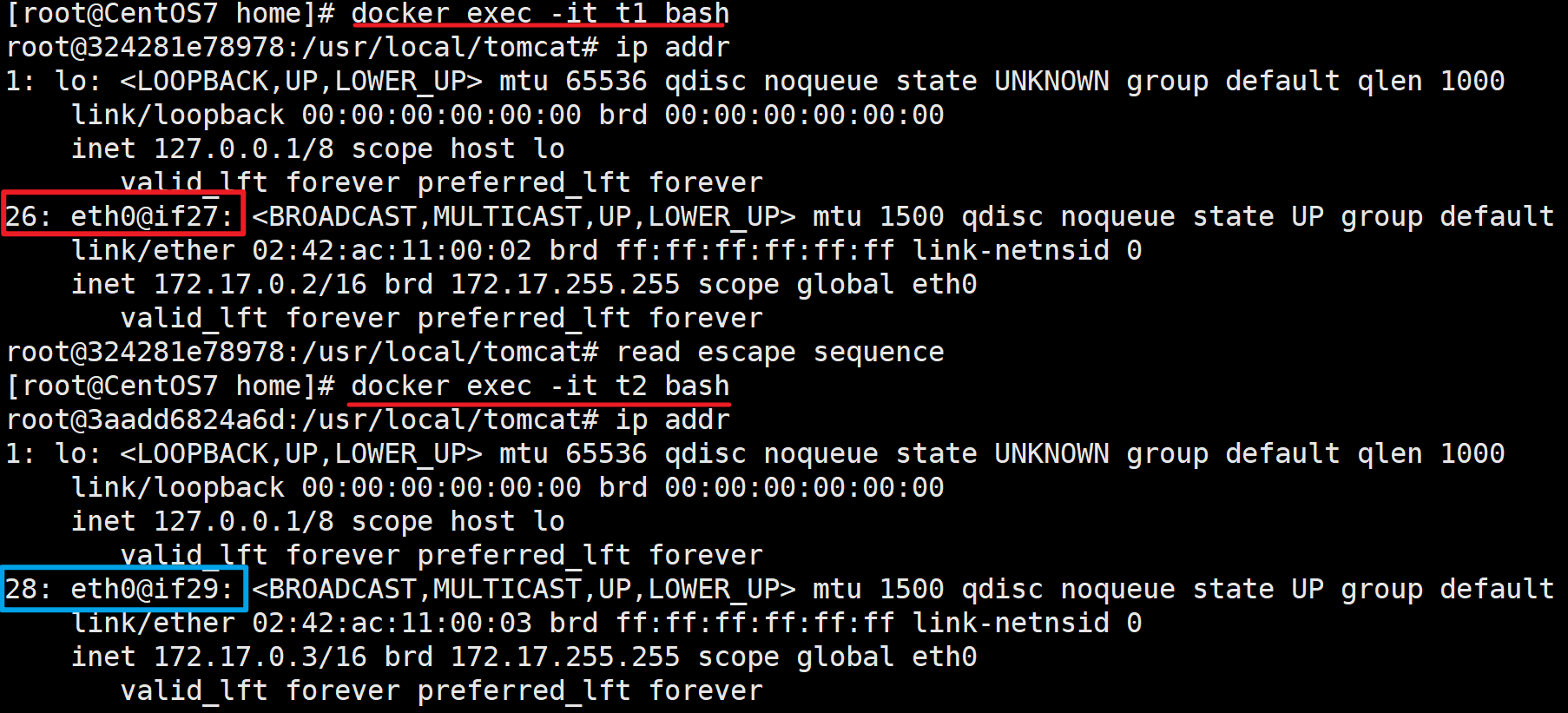

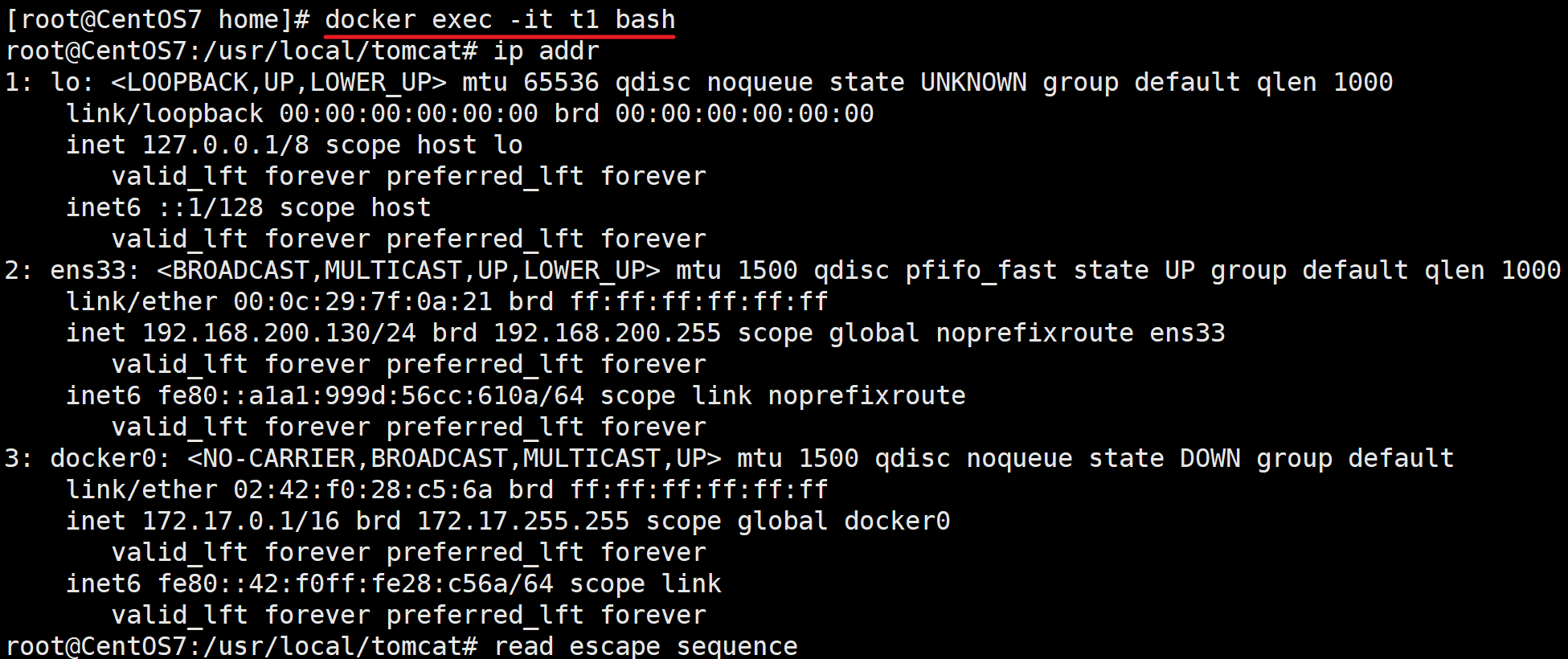

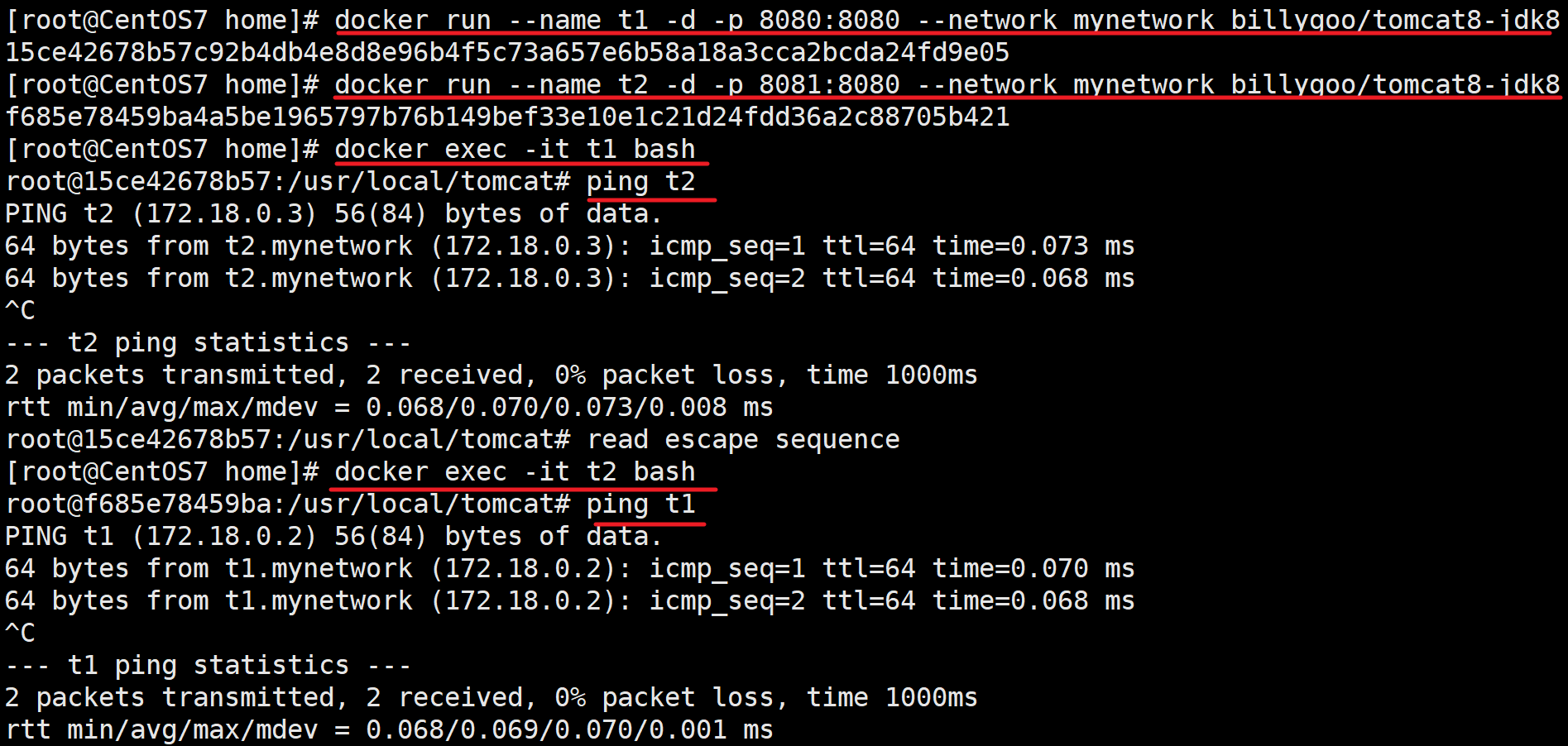

下面创建两个Tomcat来验证

docker run --name t1 -d -p 8080:8080 billygoo/tomcat8-jdk8

docker run --name t2 -d -p 8080:8080 billygoo/tomcat8-jdk8

然后互相匹配

| 宿主机查看ip | 两个容器各自查看 |

|---|---|

|

|

- 在宿主机上是veth,在容器中是eth0,并且各自对应的

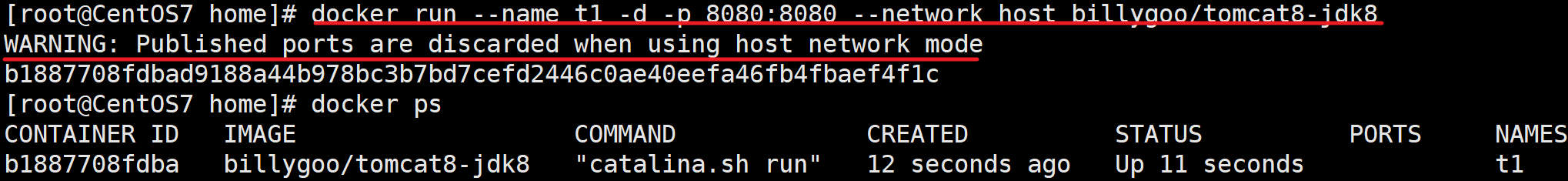

11.3.2 host模式

- 直接使用宿主机的 IP 地址与外界进行通信,不再需要额外进行NAT 转换。

- 容器将不会获得一个独立的Network Namespace, 而是和宿主机共用一个Network Namespace。

- 容器将不会虚拟出自己的网卡而是使用宿主机的IP和端口。

示意图如下

下面创建一个容器来测试一下

docker run --name t1 -d -p 8080:8080 --network host billygoo/tomcat8-jdk8

- 会出现警告,但是仍然会启动成功,警告内容为:Published ports are discarded when using host network mode

- 原因:docker启动时指定--network=host或-net=host,如果还指定了-p映射端口,那这个时候就会有此警告,并且通过-p设置的参数将不会起到任何作用,端口号会以主机端口号为主,重复时则递增。

- 解决的办法就是使用docker的其他网络模式,例如--network=bridge,这样就可以解决问题,或者直接无视

实际上host模式启动的时候不用配置端口映射了

docker run --name t1 -d --network host billygoo/tomcat8-jdk8

然后再来查看情况

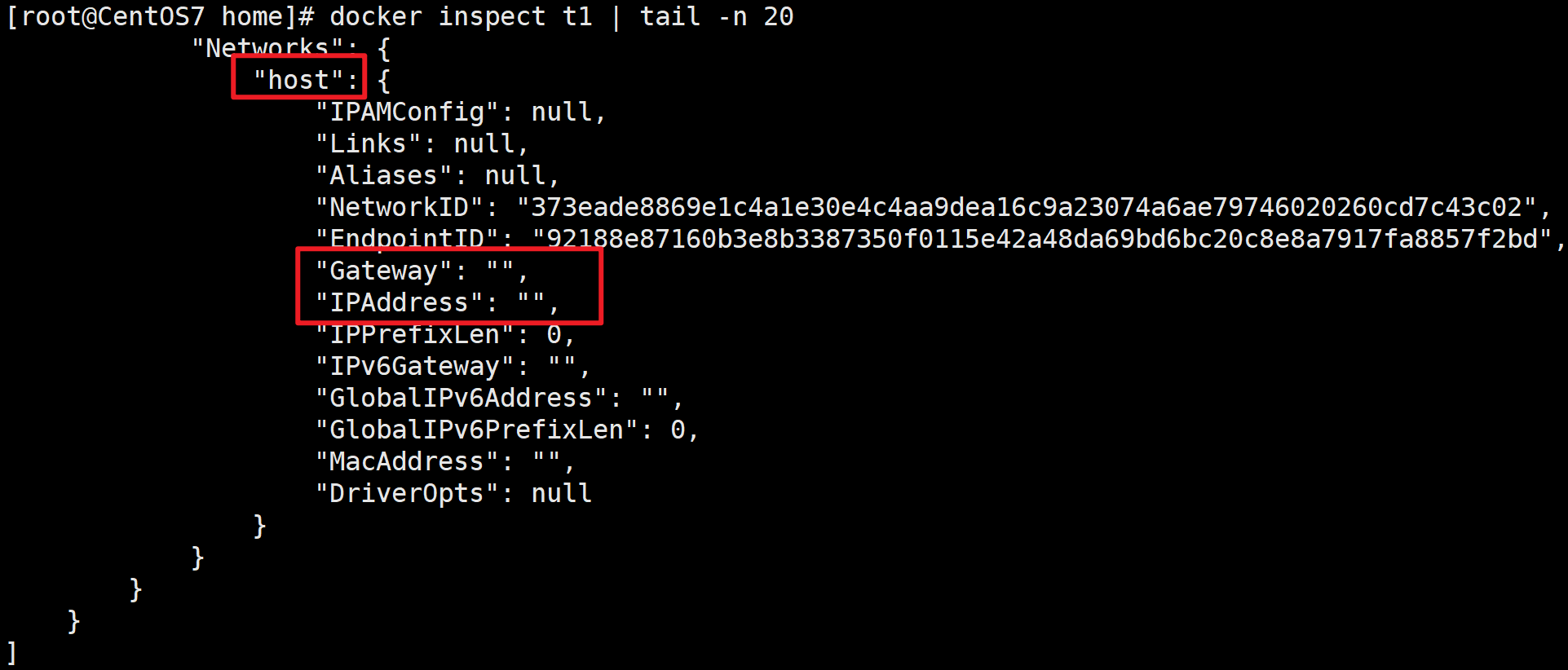

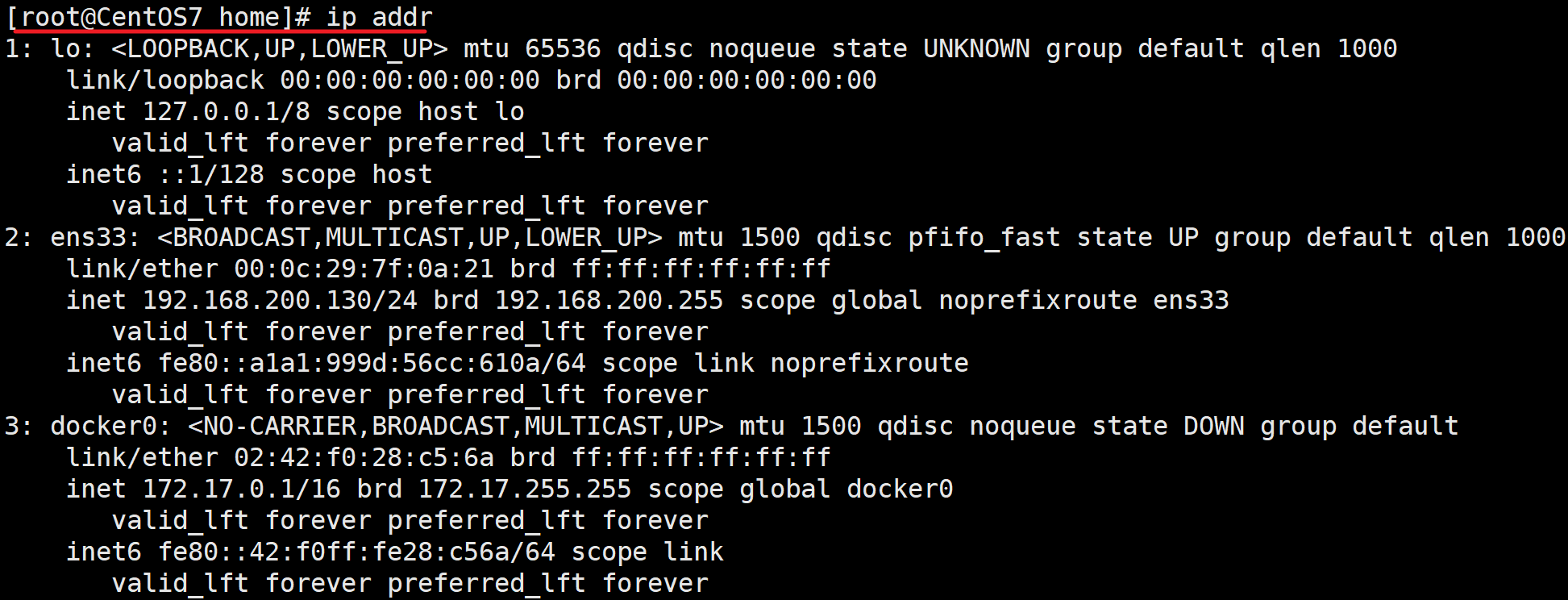

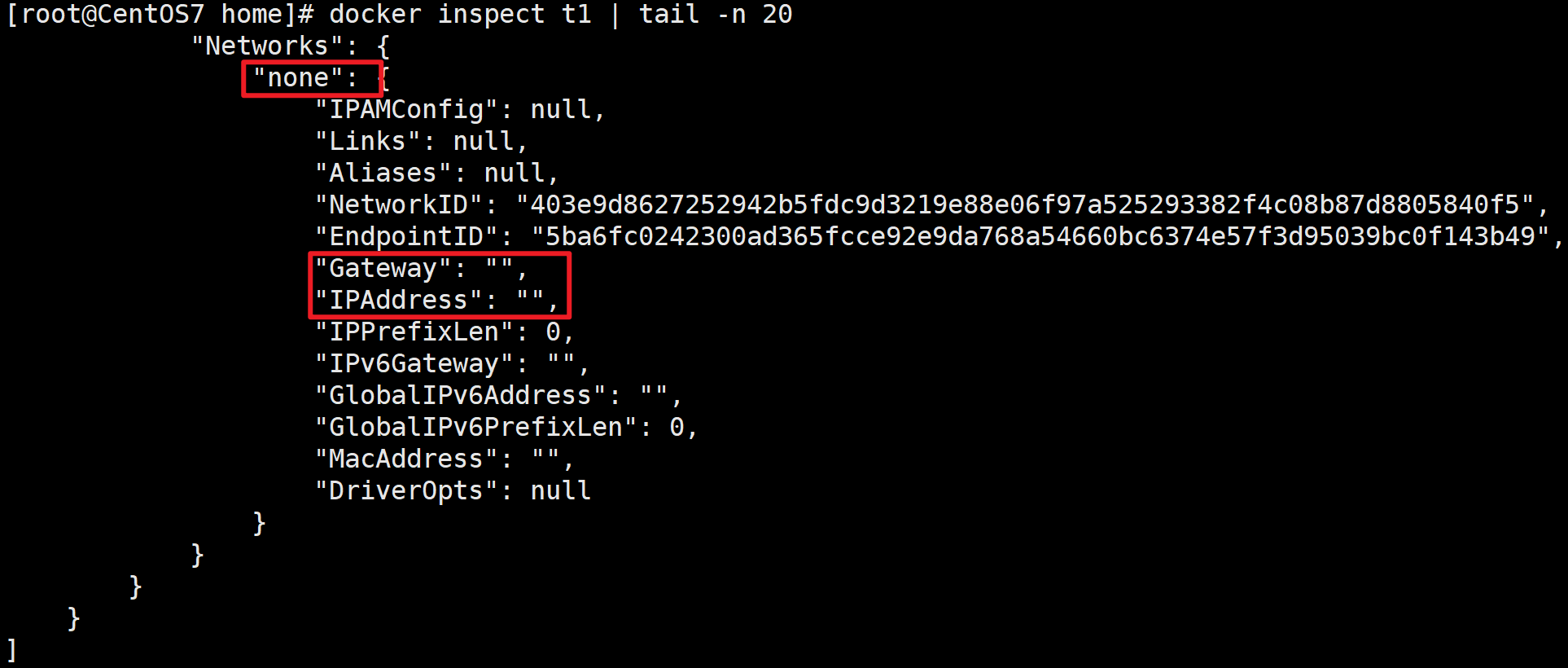

docker inspect t1 | tail -n 20

同时主机和容器的网络情况是一样的,容器共享宿主机网络IP

| 宿主机 | 容器 |

|---|---|

|

|

此时如果要访问的话,直接访问宿主机的ip即可

http://192.168.200.130:8080/

这样的好处是外部主机与容器可以直接通信。

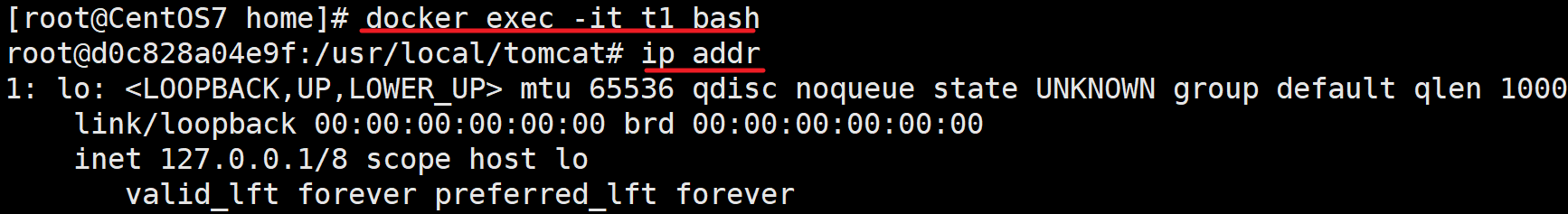

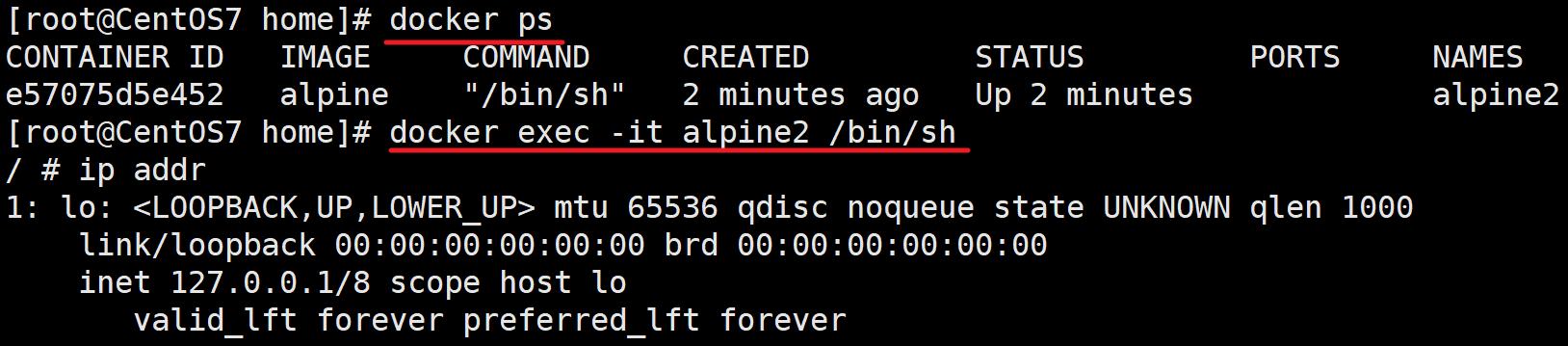

11.3.3 none模式

- 在none模式下,并不为Docker容器进行任何网络配置。

- 也就是说,这个Docker容器没有网卡、IP、路由等信息,只有一个lo(禁用网络功能,只有lo标识)

- 需要我们自己为Docker容器添加网卡、配置IP等。

docker run --name t1 -d -p 8080:8080 --network none billygoo/tomcat8-jdk8

进入容器内部查看

在容器外部查看

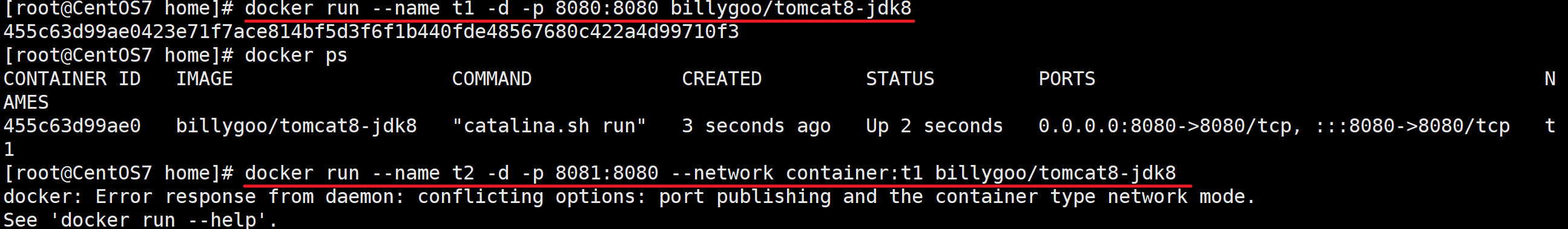

11.3.4 container网络模式

- 新建的容器和已经存在的一个容器共享一个网络ip配置而不是和宿主机共享。

- 新创建的容器不会创建自己的网卡,配置自己的IP,而是和一个指定的容器共享IP、端口范围等。同样,两个容器除了网络方面,其他的如文件系统、进程列表等还是隔离的。

案例如下

docker run --name t1 -d -p 8080:8080 billygoo/tomcat8-jdk8

docker run --name t2 -d -p 8081:8080 --network container:t1 billygoo/tomcat8-jdk8

结果如下

- 相当于t1和t2公用同一个ip同一个端口,导致

端口冲突

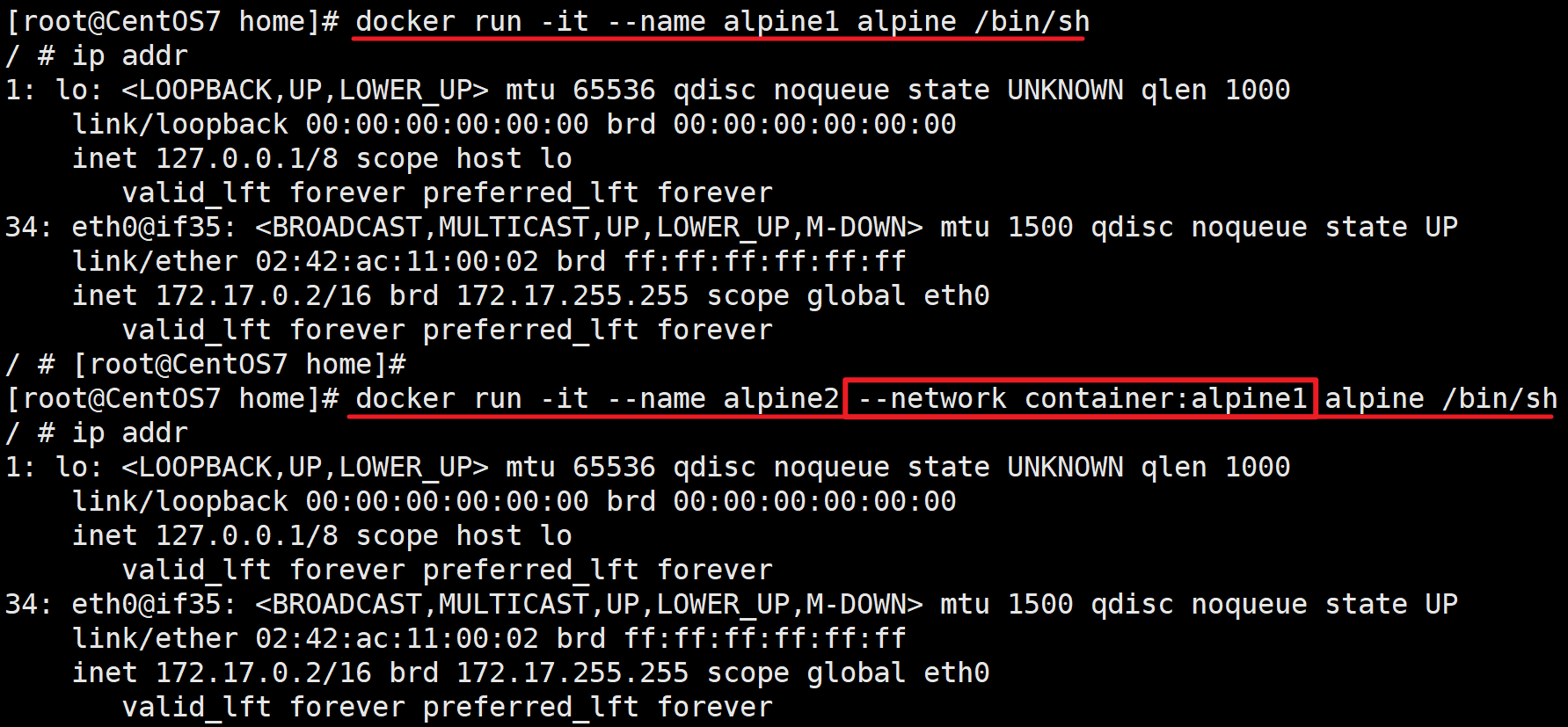

使用Tomcat不适合演示,因此可以选用Alpine Linux(Alpine操作系统是一个面向安全的轻型 Linux发行版,很适合用于演示)

- Alpine Linux 是一款独立的、非商业的通用 Linux 发行版,专为追求安全性、简单性和资源效率的用户而设计。

- 可能很多人没听说过这个 Linux 发行版本,但是经常用 Docker 的朋友可能都用过,因为他小,简单,安全而著称,所以作为基础镜像是非常好的一个选择,可谓是麻雀虽小但五脏俱全,镜像非常小巧,不到 6M的大小,所以特别适合容器打包。

docker run -it --name alpine1 alpine /bin/sh

docker run -it --network container:alpine1 --name alpine2 alpine /bin/sh

结果可以看到,两者的ip是一样的

假如此时关闭alpine1,再看看alpine2

- 这个和容器卷的继承不一样,这个不是继承,是共享;

- 容器卷的信息是写在容器的配置信息里面了

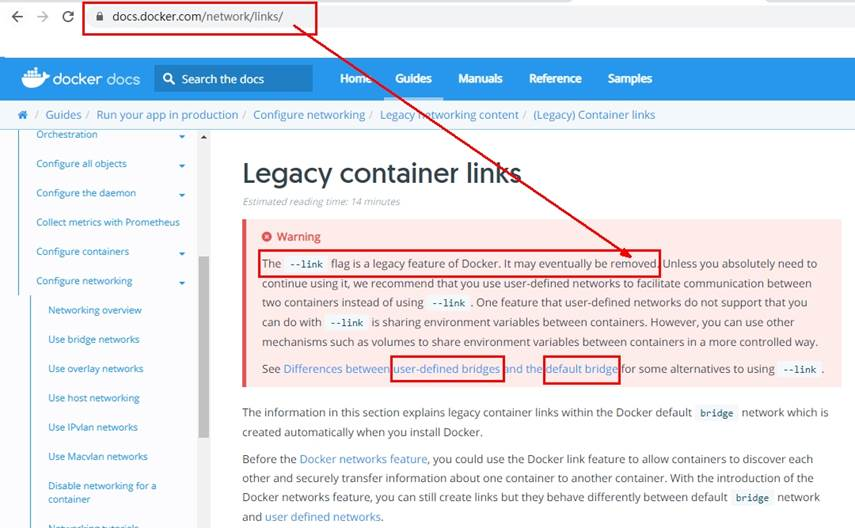

过时的link,link已经过时了

11.3.5 自定义网络

容器使用给定的网络,彼此无法ping服务名,只能ping ip

- 但是使用了自定义网络之后,可以ping容器名了

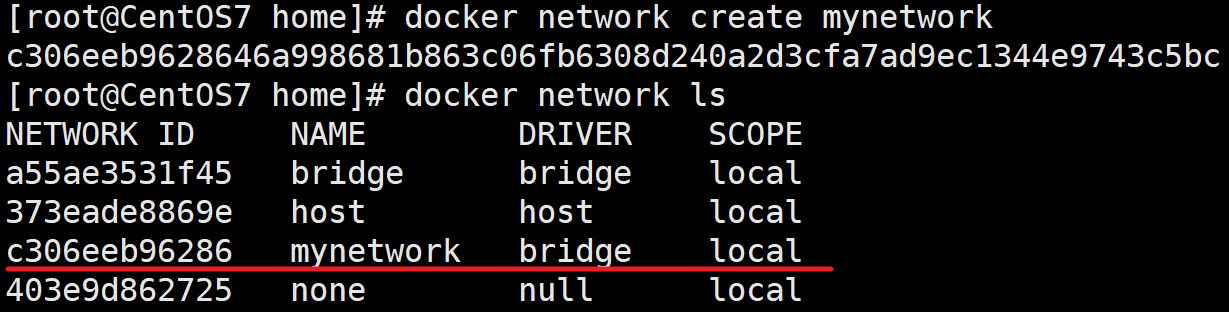

- 自定义桥接网络,自定义网络默认使用的是桥接网络bridge

docker network create mynetwork

- 然后在自定义网络上创建容器,互相ping彼此

- 自定义网络本身就维护好了主机名和ip的对应关系(ip和域名都能通)

- 但是自定义网络仍然默认是bridge模式

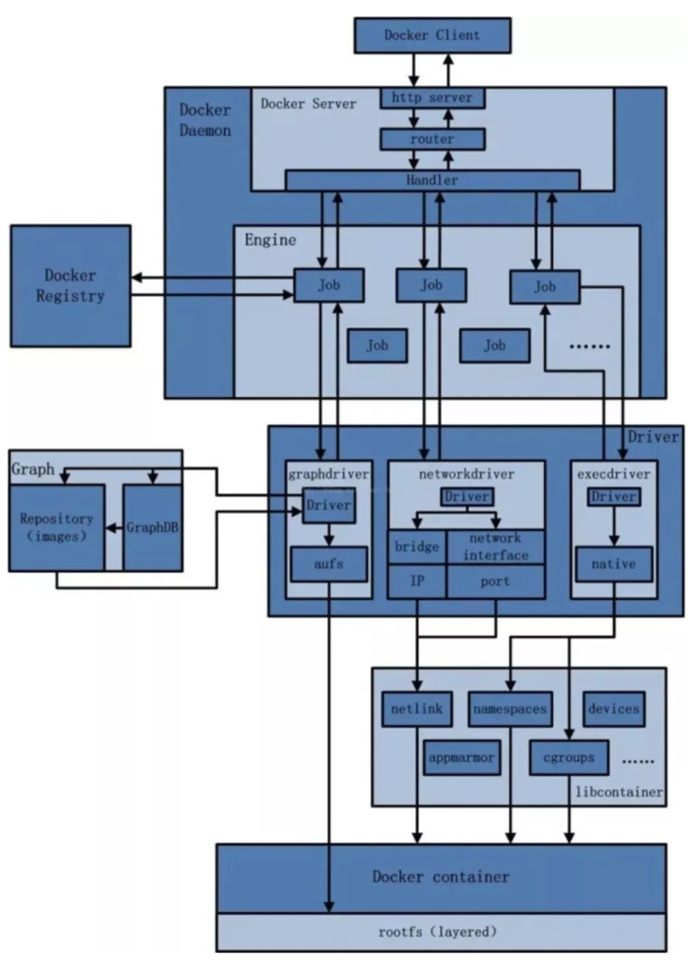

11.4 Docker平台架构图解

从其架构和运行流程来看,Docker 是一个 C/S 模式的架构,后端是一个松耦合架构,众多模块各司其职。

Docker 运行的基本流程为:

- 用户是使用 Docker Client 与 Docker Daemon 建立通信,并发送请求给后者。

- Docker Daemon 作为 Docker 架构中的主体部分,首先提供 Docker Server 的功能使其可以接受 Docker Client 的请求。

- Docker Engine 执行 Docker 内部的一系列工作,每一项工作都是以一个 Job 的形式的存在。

- Job 的运行过程中,当需要容器镜像时,则从 Docker Registry 中下载镜像,并通过镜像管理驱动 Graph driver将下载镜像以Graph的形式存储。

- 当需要为 Docker 创建网络环境时,通过网络管理驱动 Network driver 创建并配置 Docker 容器网络环境。

- 当需要限制 Docker 容器运行资源或执行用户指令等操作时,则通过 Execdriver 来完成。

- Libcontainer是一项独立的容器管理包,Network driver以及Exec driver都是通过Libcontainer来实现具体对容器进行的操作。

整体架构

浙公网安备 33010602011771号

浙公网安备 33010602011771号