【NSSCTF】《signin》《EZRC4》

题目

解法

打开看一下

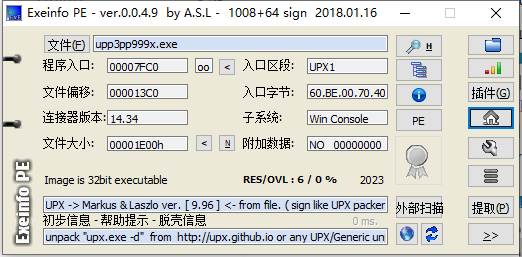

一个待输入命令行,exeinfo

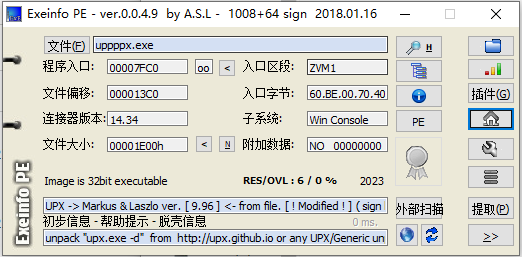

有upx的信息,不过版本号9.96有点可疑,感觉像是修改过的

直接upx脱不了,应该和上次做的那个pzthon一样改过upx信息。

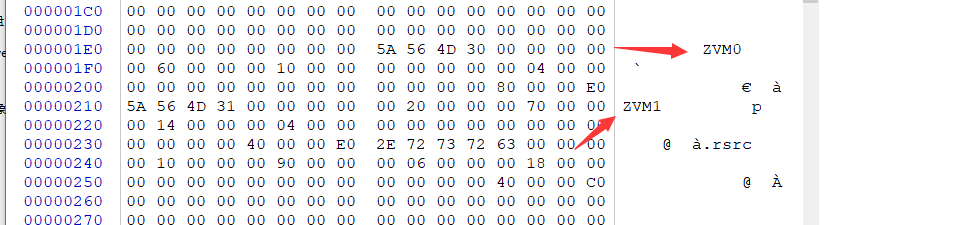

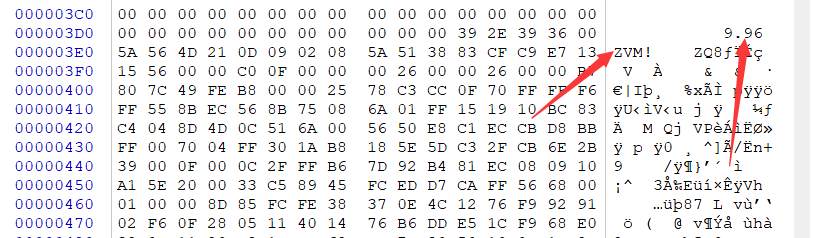

可以看到里面的upx被改成了zvm 改回来

在下面,这里也被修改过,把ZVM改成UPX,版本放着不改

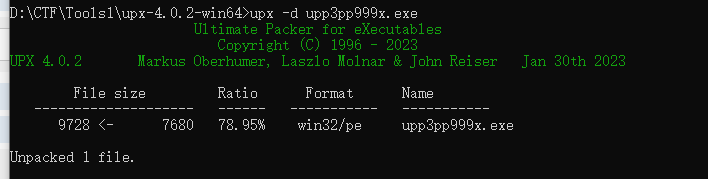

可以看到还是9.96,让upx脱

成功了,至于为什么,后面开篇技术分析讲。

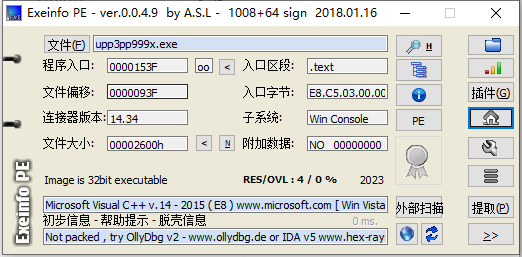

扔进ida

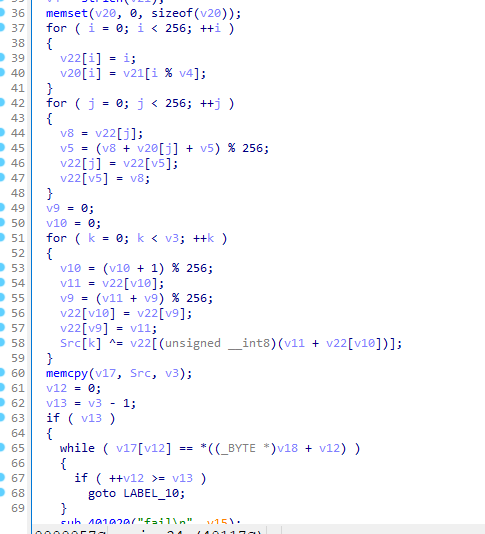

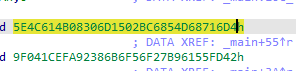

还是十分明显的RC4。找到秘钥是justfortest,然后密文是什么

一路追查到这个v18,v18又是上面两个数据

注意要逆序存放。

就可以得到flag了。

题目

解法

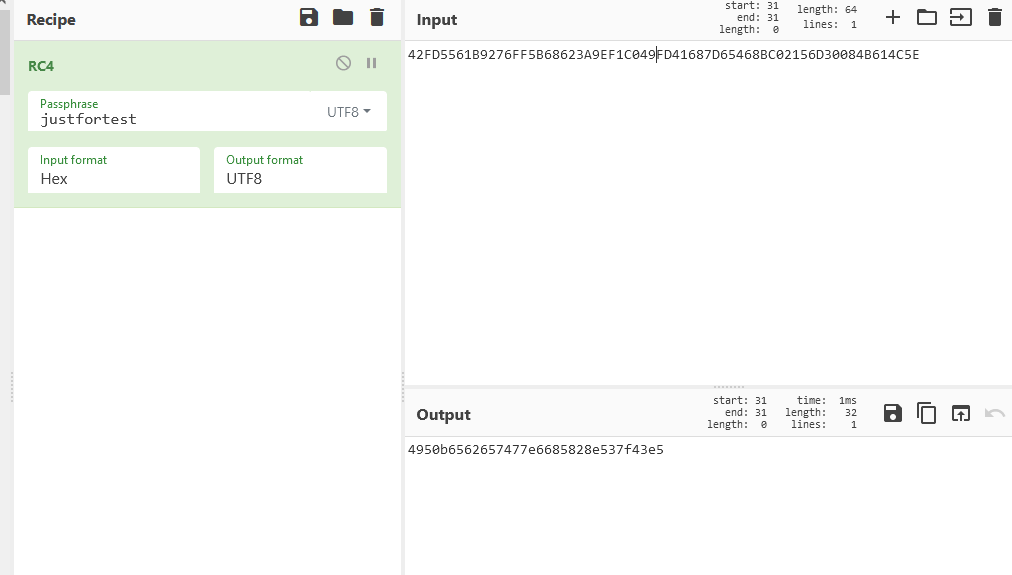

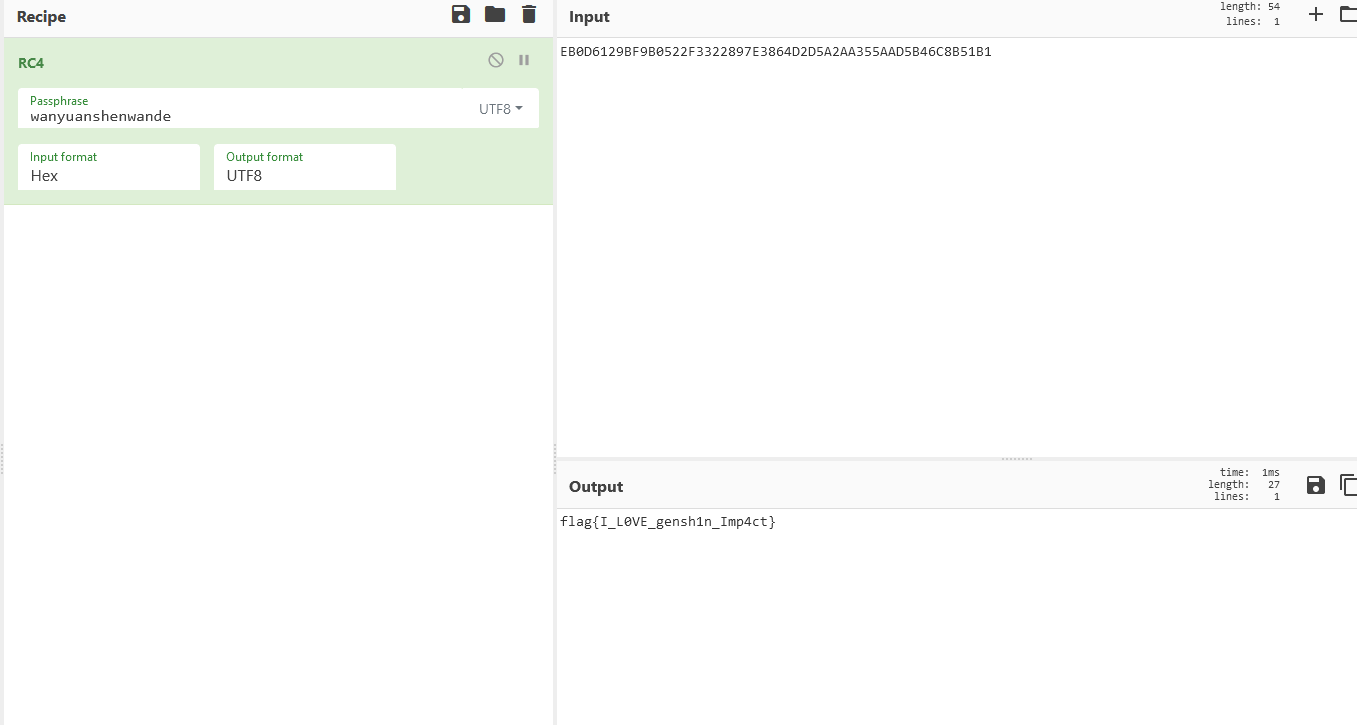

非常简单的一道RC4

ida

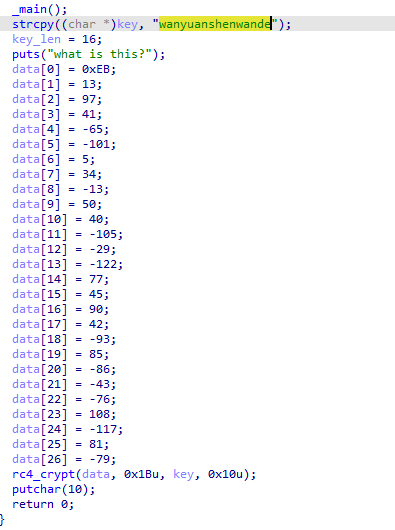

逻辑都非常清晰了,key和data,就是data要变成个字符串麻烦点

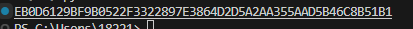

nData=[0xEB,0XD,0X61,0X29,0XBF,0X9B,0X5,0X22,0XF3,0X32,0X28,0X97,0XE3,0X86,0X4D,0X2D,0X5A,0X2A,0XA3,0X55,0XAA,0XD5,0XB4,0X6C,0X8B,0X51,0XB1]

hex_string = ''.join(format(num, '02X') for num in nData)

print(hex_string)

flag出

本文作者:Corax0o0

本文链接:https://www.cnblogs.com/Corax0o0/p/17800716.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 解答了困扰我五年的技术问题。时代确实变了!

· PPT革命!DeepSeek+Kimi=N小时工作5分钟完成?

· What?废柴, 还在本地部署DeepSeek吗?Are you kidding?

· DeepSeek企业级部署实战指南:从服务器选型到Dify私有化落地

· 程序员转型AI:行业分析