【NSSCTF逆向】【2023题目】《double_code》

题目double_code

解法

解法不是很难,但是没见过。

下载下来是一个exe和一个文本文档

大概长这样

应该跟flag有关系,然后看看exe

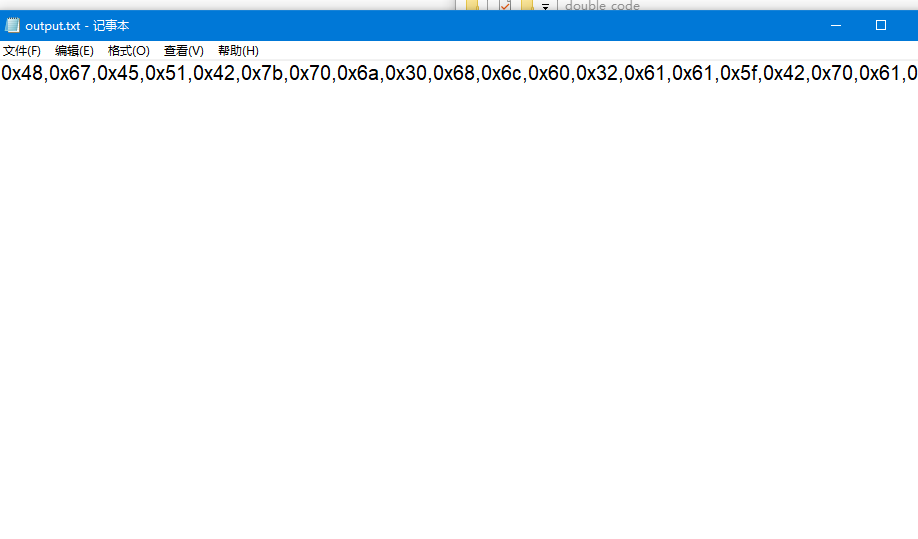

直接64位ida打开

其实还不太好找。

往下拉 是一个很明显的shellcode

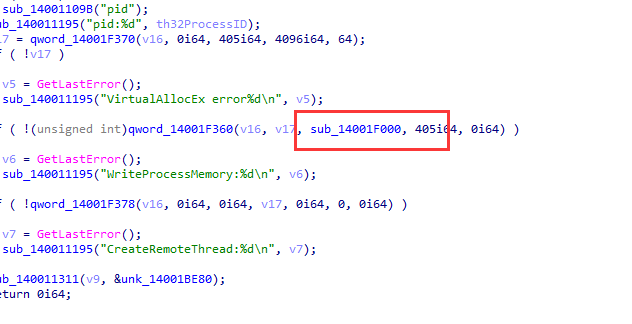

关键在于这个写入进程的这个函数

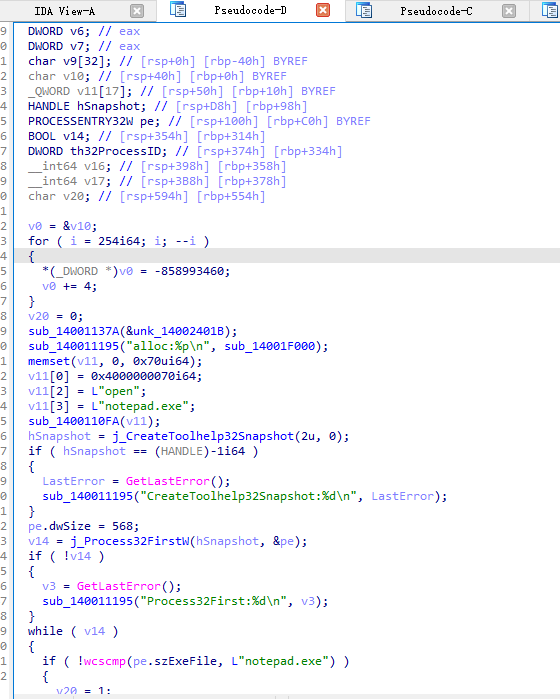

点进去

其实看逻辑也可以看出来

但是我看wp,这里涉及到一个shellcode虚拟机的写法,然后ida识别的会比较抽象

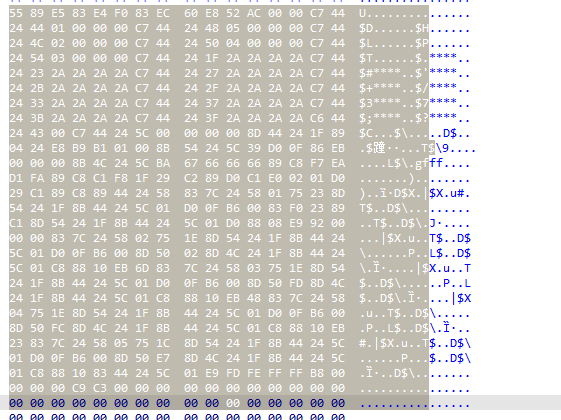

按照wp的做法 先找到这段在hex存的地址

定位到这一长串,然后另存为一个文档

wp上写用010editor打开,我下载下来了,

但是目前还是没看到这玩意跟普通的hexview有啥区别

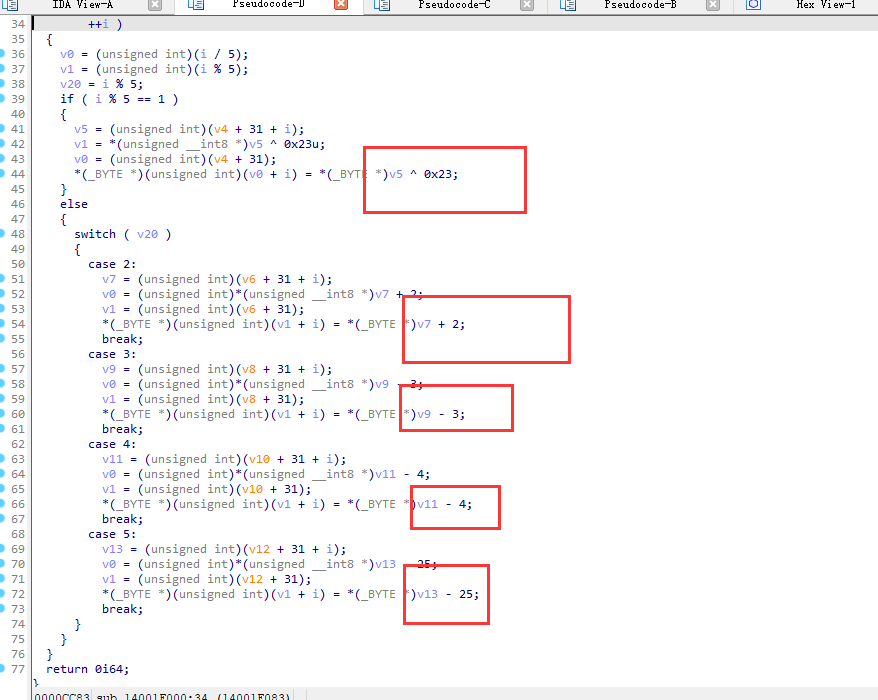

没事接着做,用ida32打开

长这样,还没结束,需要创建函数然后f5

这样子逻辑就很明显了,可以编写exp

flag HDCTF{Sh3llC0de_and_0pcode_al1_e3sy}

本文作者:Corax0o0

本文链接:https://www.cnblogs.com/Corax0o0/p/17472330.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步