车联网安全入门(一)

本文的内容大部分来自于2022北京网络安全大会上星舆安全实验室 - Kevin2600师傅的视频

车联网安全入门该部分应该会出一个系列,等待后续更新吧

前言

汽车HACKING是黑客学科的前沿领域之一,随着我们的汽车变得越来越聪明,它们使用了越来越多的电子元件,这也使它们变得越来越脆弱。

随着我们从逐步转入无人驾驶和自动驾驶汽车的时代,针对汽车的黑客攻击将变得更加危险,了解进攻车辆的技巧将变得更为重要。

车联网安全事件时间轴

技能树梳理

- 逆向 (一方面是固件逆向,一方面针对协议也需要)

- 嵌入式相关知识 (主要针对ECU)

- 车载总线CAN,以及相关协议 MQTT等

- 无线电安全 (围绕V2X)

- 数据安全

- 移动安全 (马斯克说现代汽车就是安上了四个轮子的电脑,车机≈大手机)

- 渗透测试 (针对于云服务,例如与云端通信的充电桩等)

- ...

车联网攻击面梳理

- 传感器

通过投影就能够干扰智能汽车算法的判定 - 人脸识别

目前人脸识别的算法远远没有达到安全的程度 - 其他生物信息识别(指纹等)

- 隐私泄露(车辆地址,API泄露)

- GPS

- 无线钥匙 Keyfob

无线钥匙通常工作在ISM频段,比如315Mhz,443Mhz和915Mhz,在信号调制方面则以OOK/ASK/FSK为主,NRZ、PWM、Manchester为常见的编码格式 - RF干扰

- 重放攻击

- 滚动码

案例 - Samy's RollJam

钥匙和车之间的通讯是单向的,不存在动态认证的过程

信号是事件无关的,即不会随着时间过期,只与顺序相关

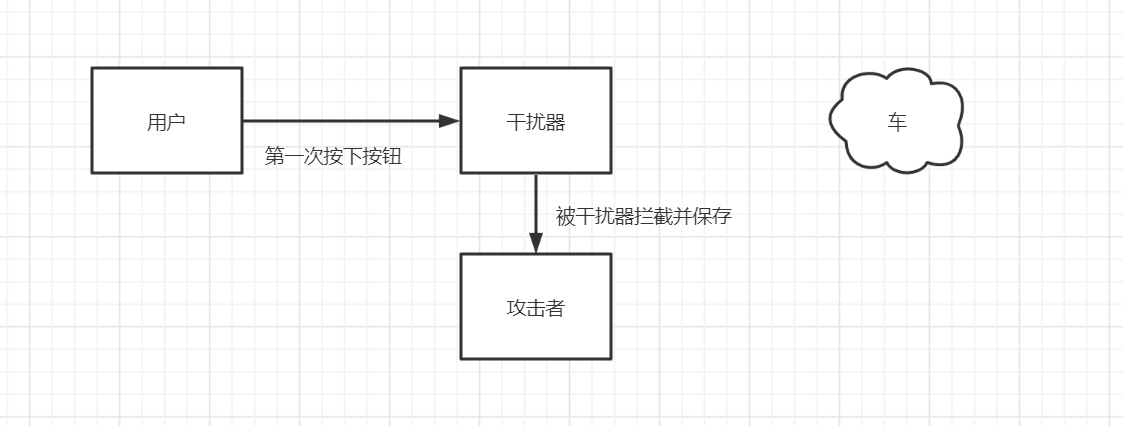

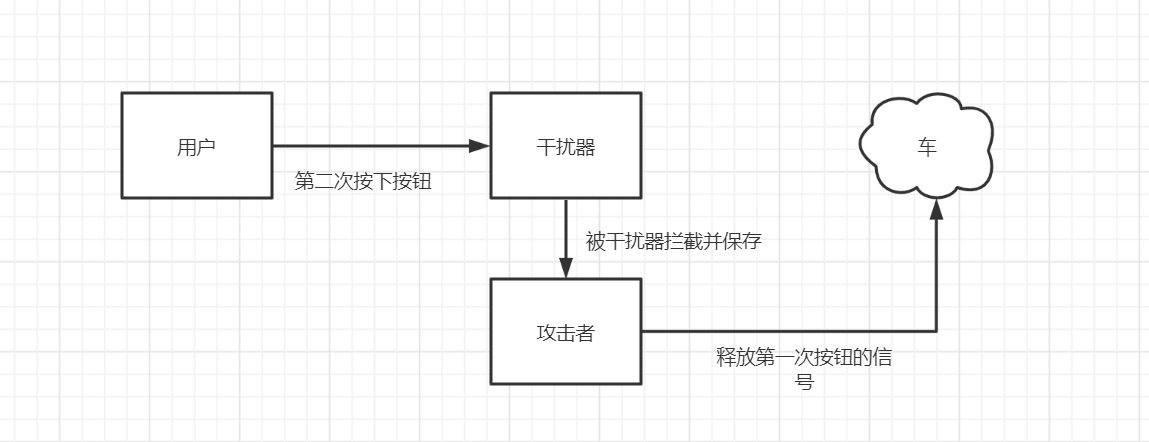

攻击者通过干扰器阻止汽车接收钥匙信号,自己把钥匙信号保存下来,然后用来开门,不同的操作是共用一个滚动码序列的

这里给出示例图,用户第一次按下按钮的时候信号被攻击者捕获并保存,车并不会接收到信号

一般情况下大家会觉得是第一次没按到,所以按下第二次按钮,这时候也会被捕获保存

攻击者此时再释放第一次捕获的信号,车辆就会进行与之对应的响应,但是第二次的信号就保存在了攻击者的手中并且可以随时释放

- 防盗系统

- 汽车云端API

后装数字钥匙

- 机械钥匙(仍在使用)

- 远程控制(红外线、固定码、滚动码)

- RFID(无线射频车辆身份编码识别)

- 数字钥匙(手机即为钥匙未来趋势)

充电桩漏洞

充电桩分类

- 按安装方式:落地式、挂壁式

- 按安装地点:公共充电桩、专用充电桩

- 按充电接口:一对一充、一对多充

- 按充电方式:直流充电桩、交流充电桩、交直流一体充电桩

充电桩攻击面

- 手机端

- 无线通讯(RFID、蓝牙、WIFI、4G)

- 计费模块

- 统一后台管理系统

- 代理商运营系统

- 充电桩硬件

- 充电桩本地web管理系统

- 与车载BMS系统交互(CAN总线通讯)

- 隐蔽的API接口

充电桩漏洞危害

- 用于僵尸网络

- 横向渗透企业内部网络、家庭网络

- 控制电压,造成设备故障

- 与汽车进行数据交互,对汽车造成影响

总结

- 100%的绝对安全并不存在

- 新的趋势将会带来新的攻击点

- 安全测试+安全测试+安全测试

参考链接

- 该如何打下一台智能汽车

- 车联网漏洞分析与挖掘技术 - 星舆安全实验室

END

建了一个微信的安全交流群,欢迎添加我微信备注进群,一起来聊天吹水哇,以及一个会发布安全相关内容的公众号,欢迎关注 😃

浙公网安备 33010602011771号

浙公网安备 33010602011771号