内网存活主机探测的几种方法

内网存活主机探测是内网渗透测试中不可或缺的一个环节,可在白天和晚上分别进行探测,以对比分析存活主机和对应的IP地址

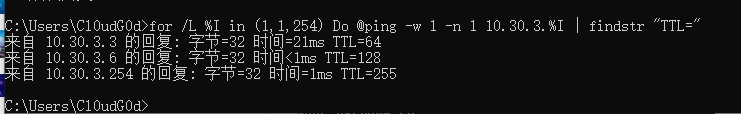

1,利用ICMP协议快速探测内网

ICMP协议全称为 Internet Control Message Protocol (Internet控制报文协议)

依次对内网中的每个IP地址执行ping命令,可以快速找到内网中全部存活的主机

for /L %I in (1,1,254) Do @ping -w 1 -n 1 10.30.3.%I | findstr "TTL="

关于CMD批处理循环简单介绍:

格式:FOR [参数] %%变量名 IN (相关文件或命令) DO 执行的命令

作用:对一个或一组文件,字符串或命令结果中的每一个对象执行特定命令,达到我们想要的结果。

注意:在批处理文件中使用 FOR 命令时,指定变量请使用 %%variable,而不要用 %variable。变量名称是区分大小写的,所以 %i 不同于 %I.

关于:for命令可以带参数或不带参数,带参数时支持以下参数:/d /l /r /f

而对于 /L ,有:

参数 /L (该集表示以增量形式从开始到结束的一个数字序列。可以使用负的 Step)

格式:

FOR /L %variable IN (start,step,end) DO command [command-parameters]

最后使用 findstr 命令寻找结果中存在TTL的,表示主机存活

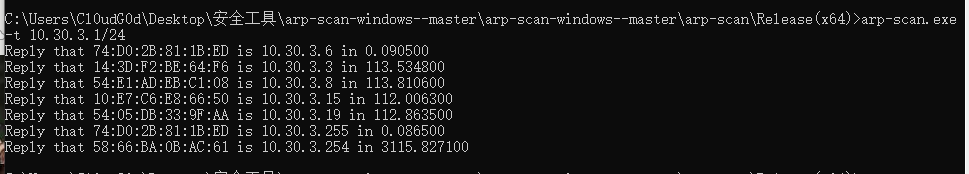

2,通过arp-scan(windows)扫描探测内网

关于ARP协议:

通过解析网路层地址来找寻数据链路层地址的一个在网络协议包中极其重要的网络传输协议。根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址

项目地址:https://github.com/QbsuranAlang/arp-scan-windows-/tree/master/arp-scan

arp-scan.exe -t 10.30.3.1/24

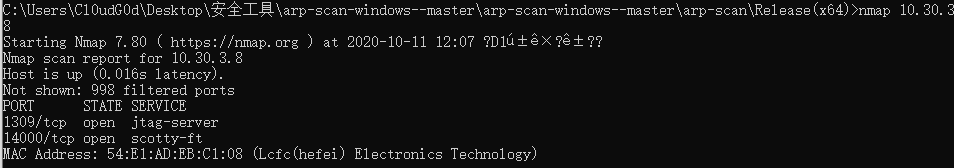

3,通过Nmap扫描探测内网

nmap -sn -PR 10.30.3.1/24

-sn:只做ping扫描,不做端口扫描

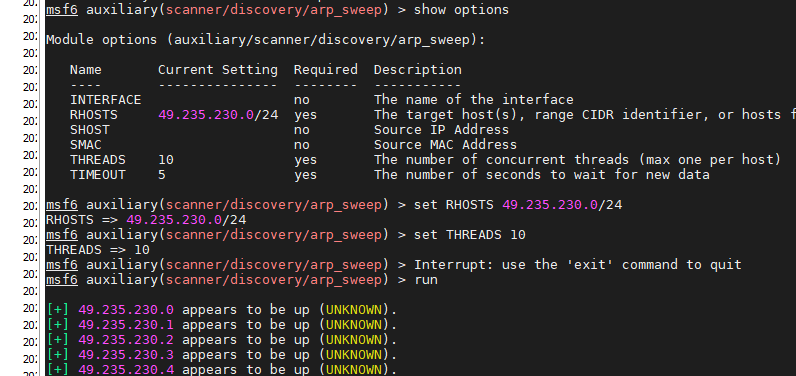

4,通过Metasploit扫描探测内网

在Windows主机上下载Metasploit后,需要安装pcaprub模块,配置了好久都不行,直接在Ubuntu服务器上进行Metasploit网络探测的练习

use auxiliary/scanner/discovery/arp_sweep set RHOSTS 49.235.230.0/24 set THREADS 10 run

后面了解更多了再补充

浙公网安备 33010602011771号

浙公网安备 33010602011771号