ATT&CK 实战 - 红日安全 vulnstack (一) 环境部署

靶场描述:

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环。后续也会搭建真实APT实战环境,从实战中成长。关于环境可以模拟出各种各样实战路线,目前给出作者实战的一套攻击实战路线如下,虚拟机所有统一密码:hongrisec@2019

靶机地址:

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

靶机登录密码一律为:hongrisec@2019

部署:

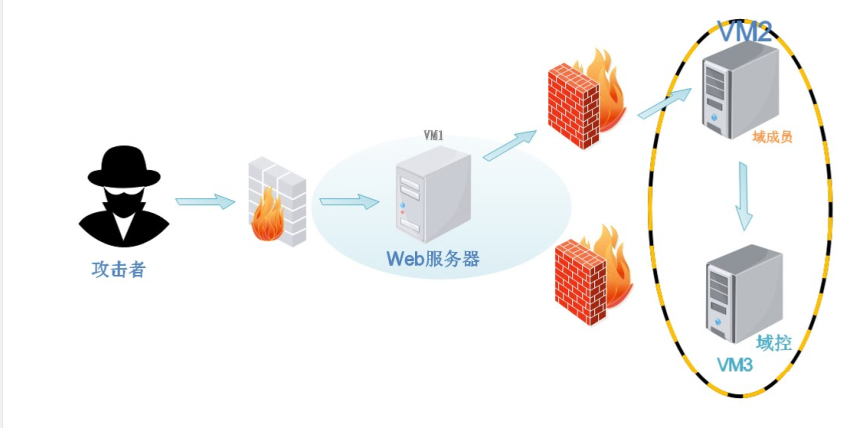

靶机网络拓补图:

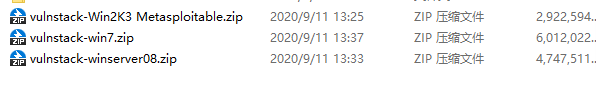

VM1 VM2 和 VM3与下载靶机后的三个压缩包镜像对应:

其具体对应关系为:

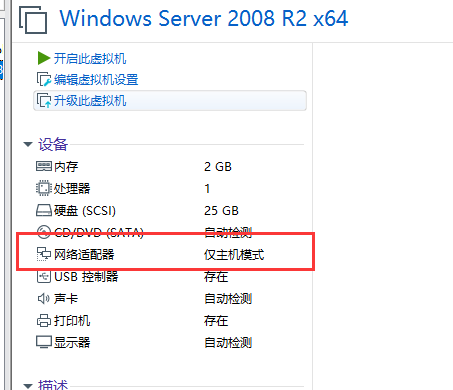

VM1为win7,VM2为winserver 2003即win2k3,VM3为winserver 2008

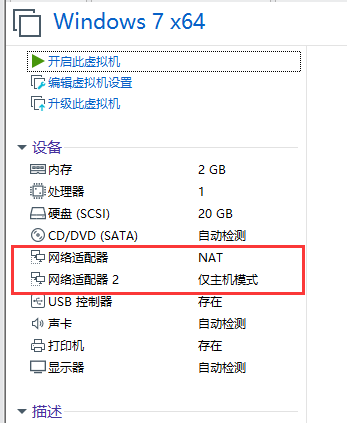

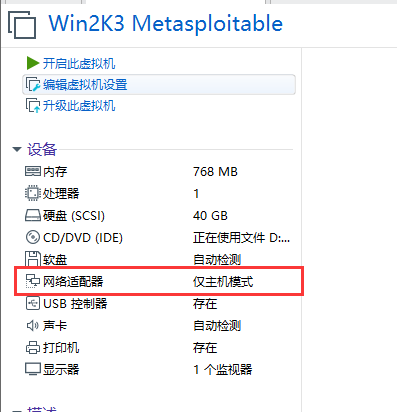

在拓补图上可以看出,VM1是需要与内外网联通,而VM2和VM3都在内网环境中,只能通过VM1进行访问,为了让VM1 VM2和VM3在同一个内网中,我们需要在VMware中通过设置虚拟机的网络适配器,将三台主机设置成仅主机模式,放到一个VMnet中即可。

另外由于win7需要外界能够访问,所以我们需要给它多加一张网卡,设置为NAT模式,这样我们的攻击机也能够进行相应访问。

如图:

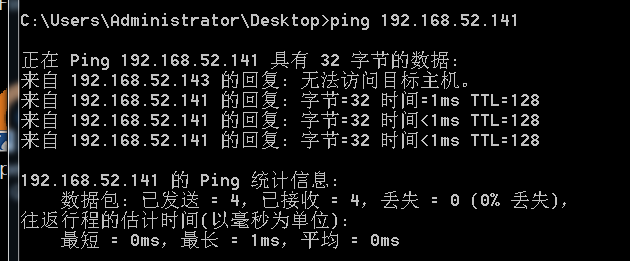

简单检查是否内网互通

然后更新还有激活啥的都选择稍后再弄,就可以愉快做靶场了

参考链接:

https://v0w.top/2020/07/19/vulnstack1/

浙公网安备 33010602011771号

浙公网安备 33010602011771号