basic_find

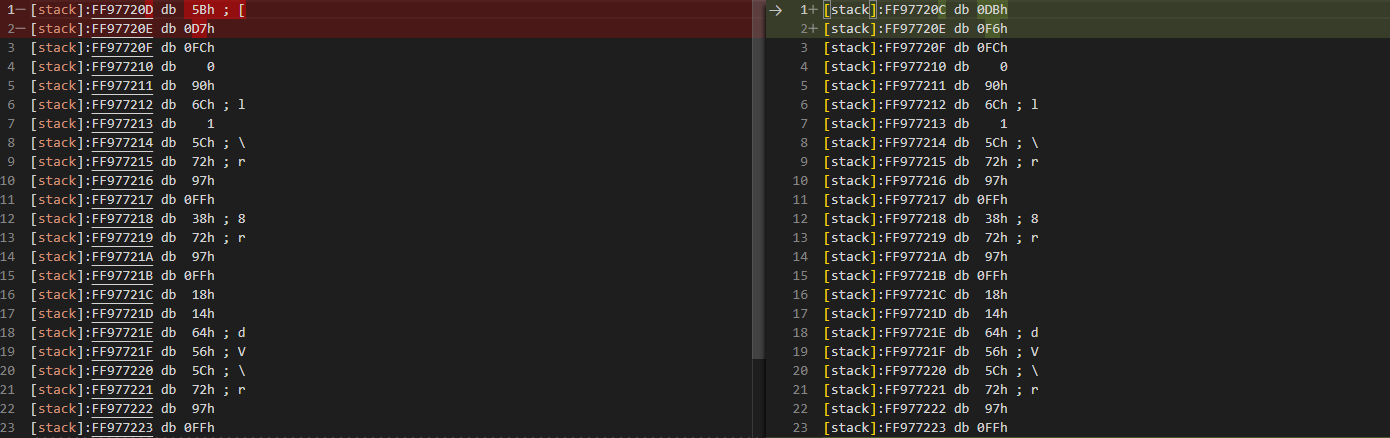

一直对输入数据进行跟踪

发现整体的混淆架构

main是一个 类似于一种switch的vm

这个题有一个特征

就是如果这题里面一个函数真正有用的话,他会使用很多switch来掩饰

而如果没有往往是简单运作一下就跳过了

所以顺着这个线索去追踪 刚好是最实用的

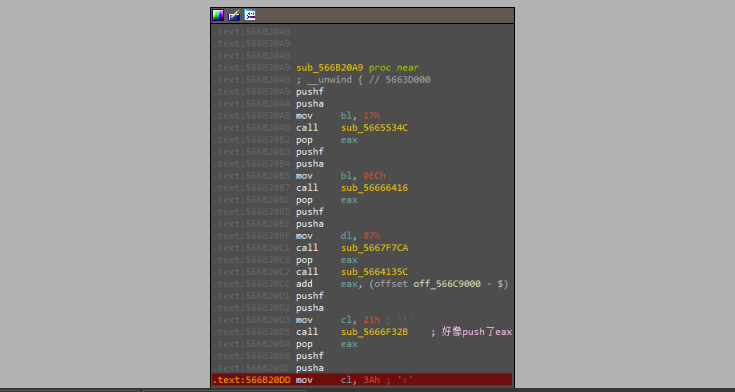

比如在这个函数里

前面几个函数并没有对真正数据流进行数据的出来

直到 0x566B20D6 才首次push eax (我们数据流存储位置)

然后 在0x566B20DD 第一个输入字符 * 0x42B45 -0x1A93D7E

这题与我以前做的不同的是

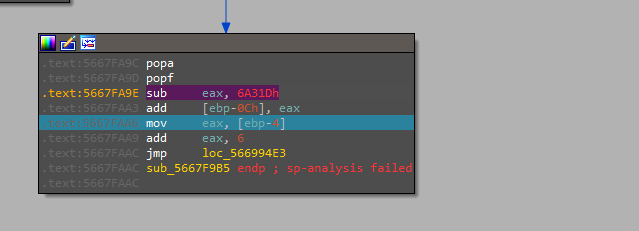

它是通过减eax 特定的值来进行方程式的相等

在add完这个[ebp+0ch]后对比数据发生的变化

应该是[ebp+0ch]是一个对比数据用的内存,在进行完一部分运算后,会check这里是否为0

qwb2022 revdeep

极其低配版的google ctf 2022 eldar

在此之前 需要知道一些动态elf 重定位一些特殊参数和结构

动态 ELF 重定位具有如下结构:

typedef struct {

Elf64_Addr r_offset;

Elf64_Xword r_info;

Elf64_Sxword r_addend;

} Elf64_Rela;

info组成:

#define ELF64_R_SYM(info) ((info)>>32) #define ELF64_R_TYPE(info) ((Elf64_Word)

个人感觉是通过info的type的四个参数 结合符号数据表

来当成寄存器 而又因为符号数据表存放点符号数据是会存放在和元数据表的数据存放在一个内存区域

所以可以实现一个 vm里面的opcode类似的变化

也就是我们如果通过修改特定的符号数据 可以做到在重定位过程中 重定位元数据变成 一个特别的程序语句来执行自己的vm代码

其次,我觉得在qwb这题解出的原因多的情况 应该是他给与了so文件 而不是链接成一个可执行文件 这样我就可以在可执行文件链接的过程中 动调跳转到真正的加密代码时发现 重定向到了数据段 并且还是真正的加密代码指令,于是我完全可以不断动调导出加密代码

浙公网安备 33010602011771号

浙公网安备 33010602011771号