minio集成keycloak SSO

minio 集成 keycloak 登陆与授权

keycloak 部署与ldap用户同步

keycloak配置

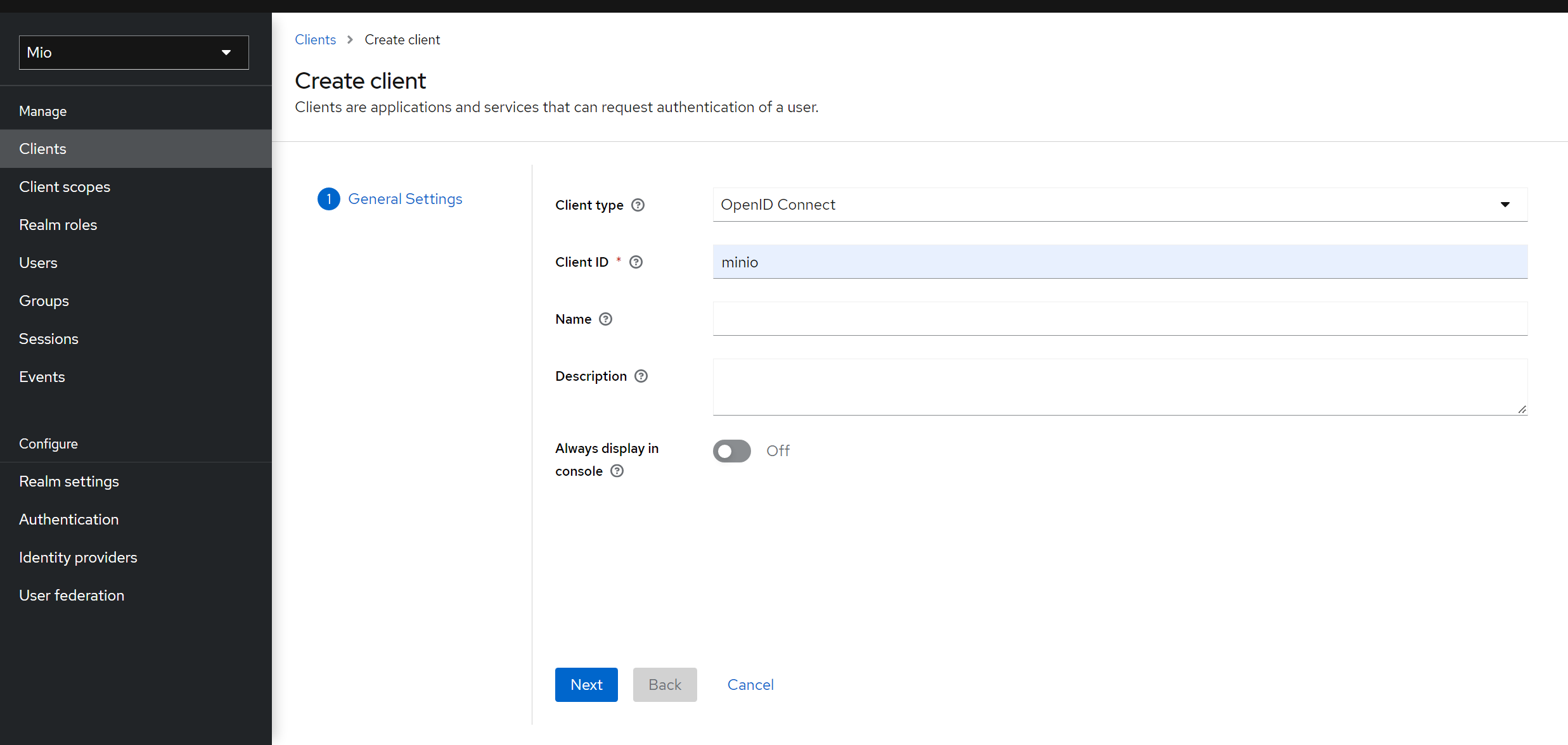

创建新的名为mio的realm。 在mio下创建client, client ID为minio

开启client authorization和authorization

根据图示设置Root URL, Home URL

Valid redirect URLs 设为 *

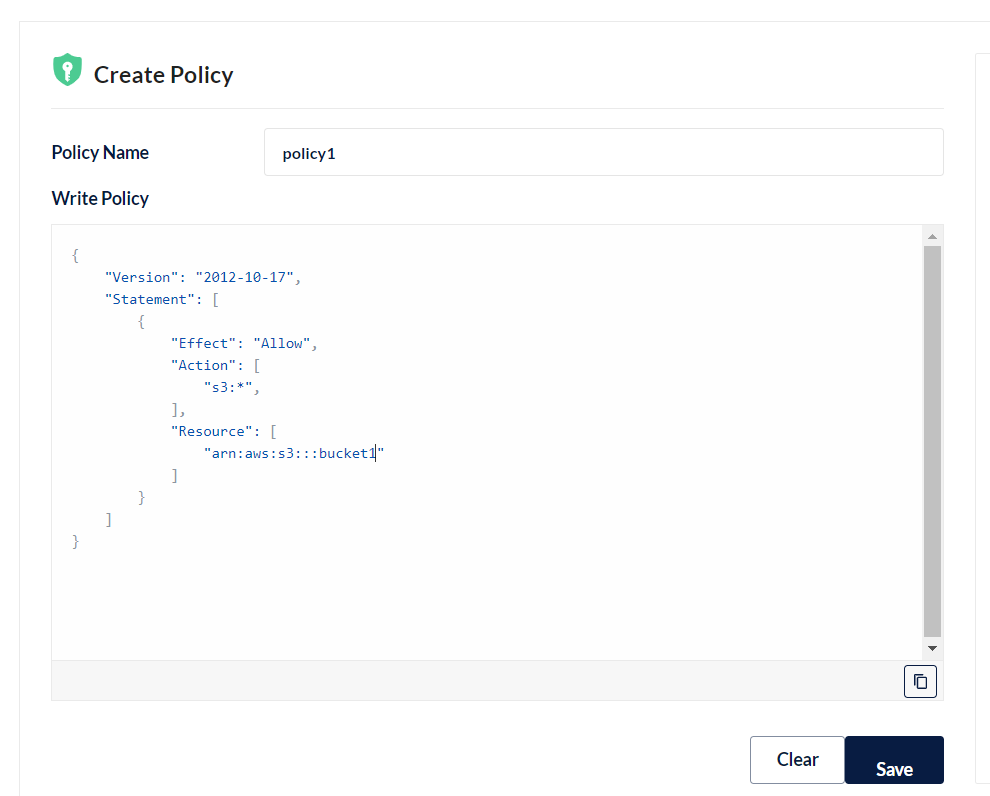

创建角色, 角色名称对应到minio的policy

同时在minio中创建对应的policy

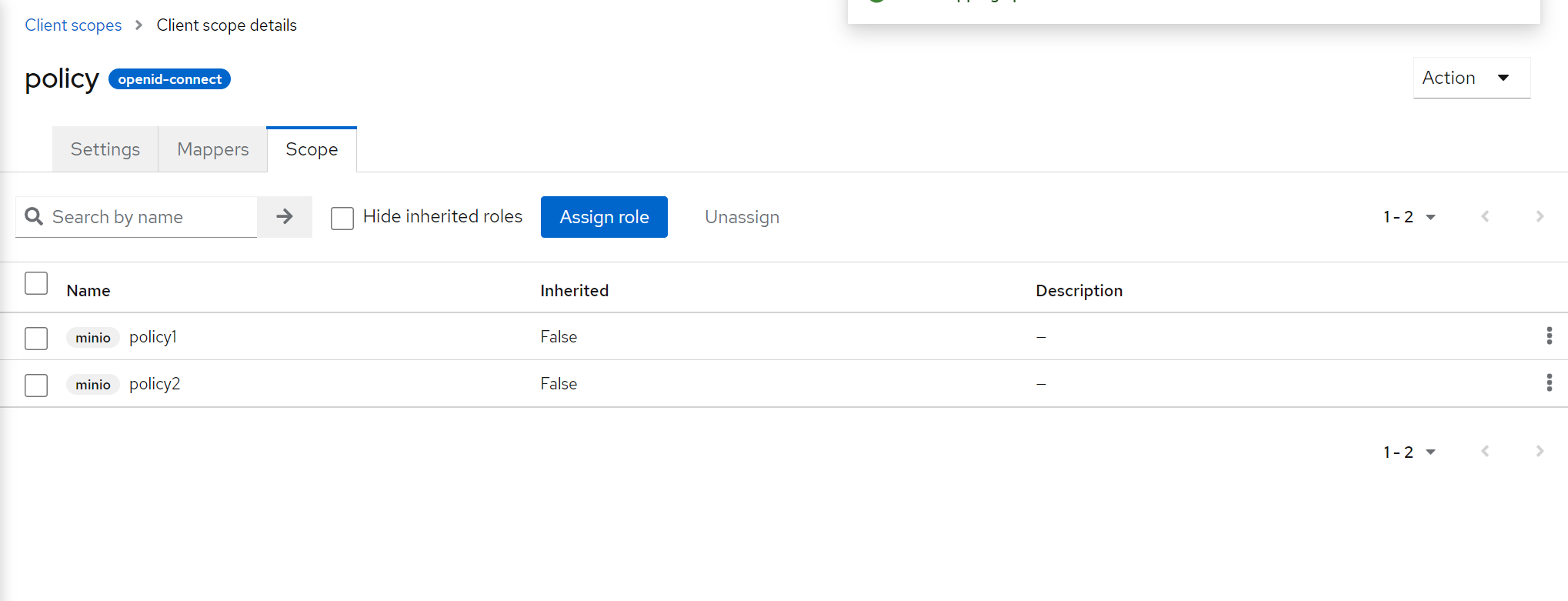

创建client scope, 名称为policy

在新建的policy scope下面, 选中scope, 点击assign role添加上面建好的policy1

点击policy下面的mappers, 根据下图配置添加一个新的mapper

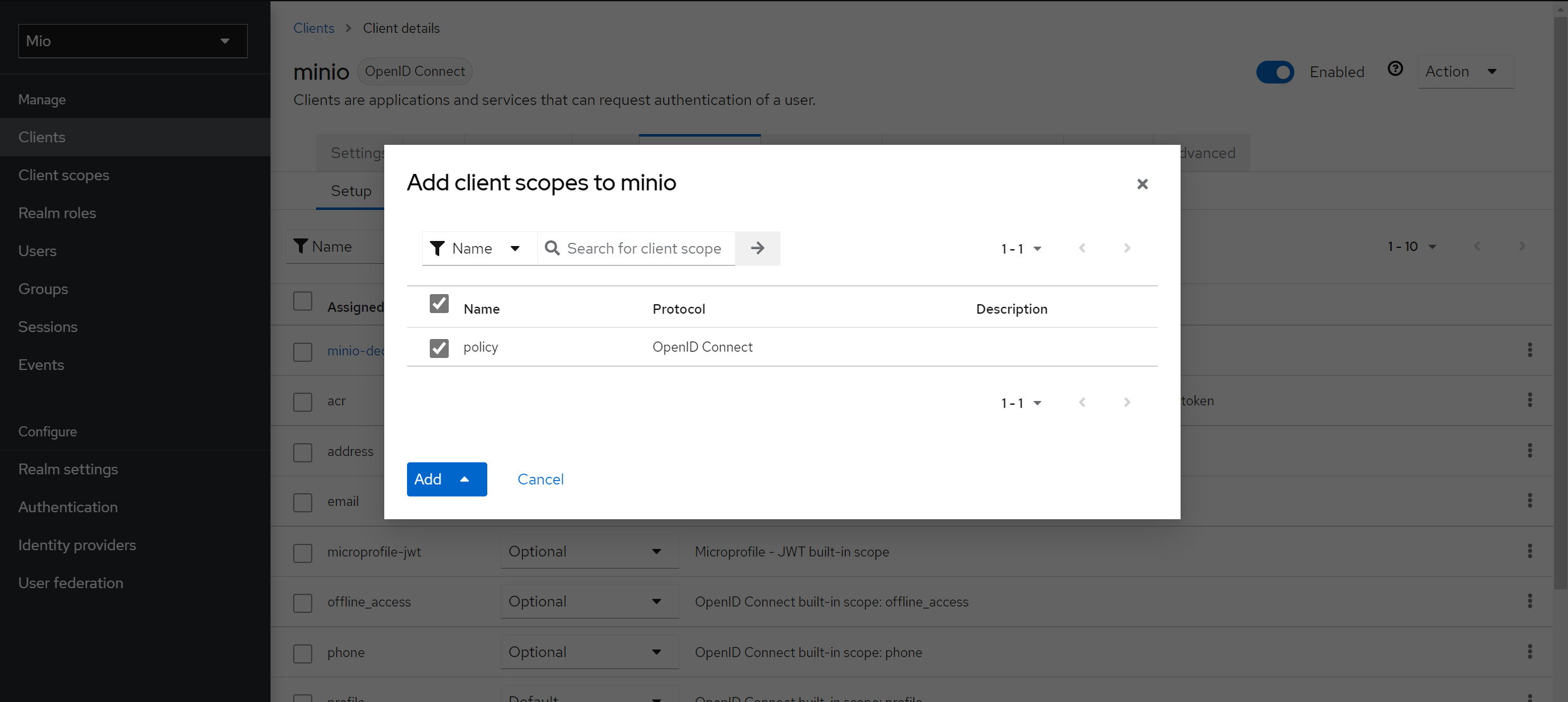

点击clients -> minio -> client scopes -> add client scope 添加上一步建好的client

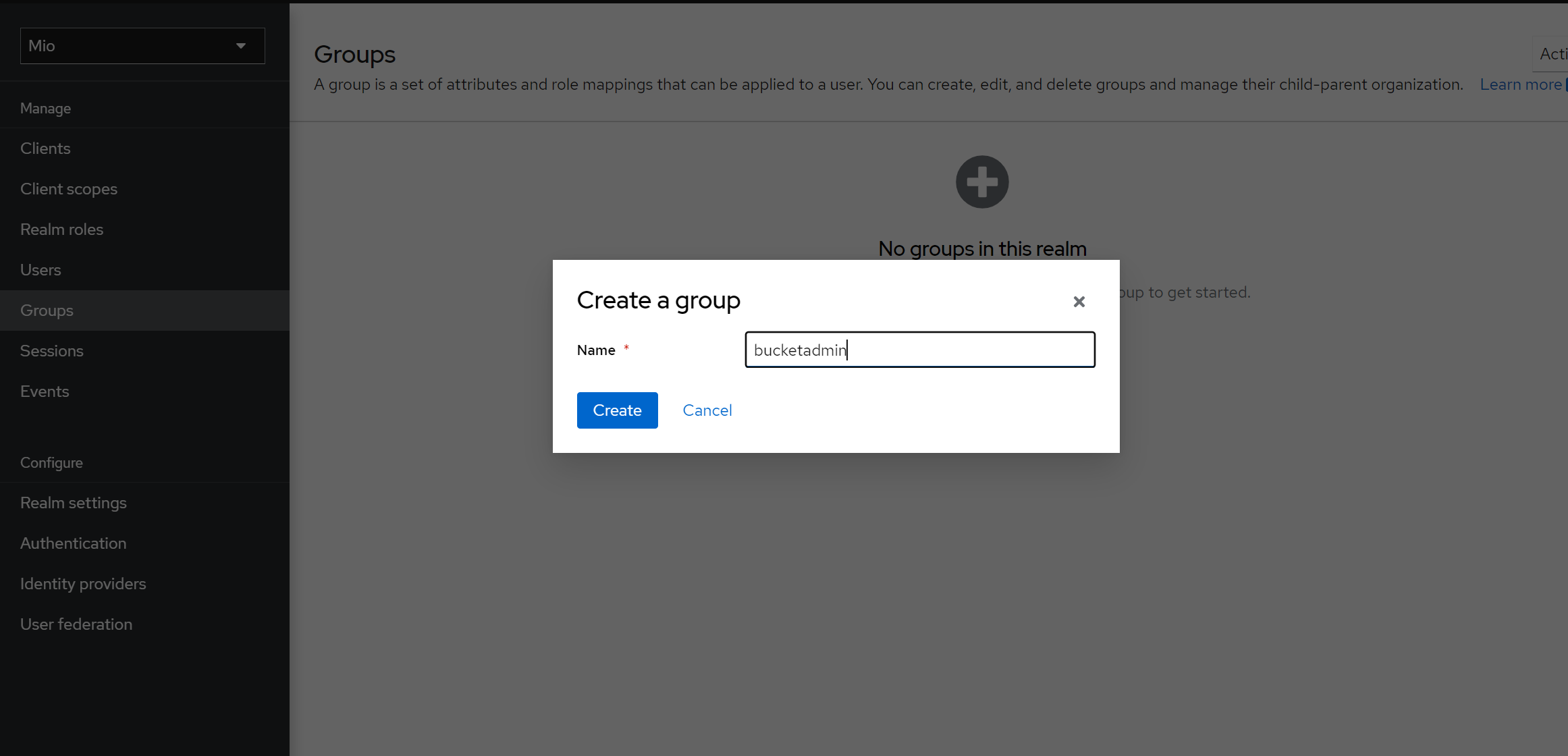

创建一个新的用户组

添加用户到组

为组分配角色

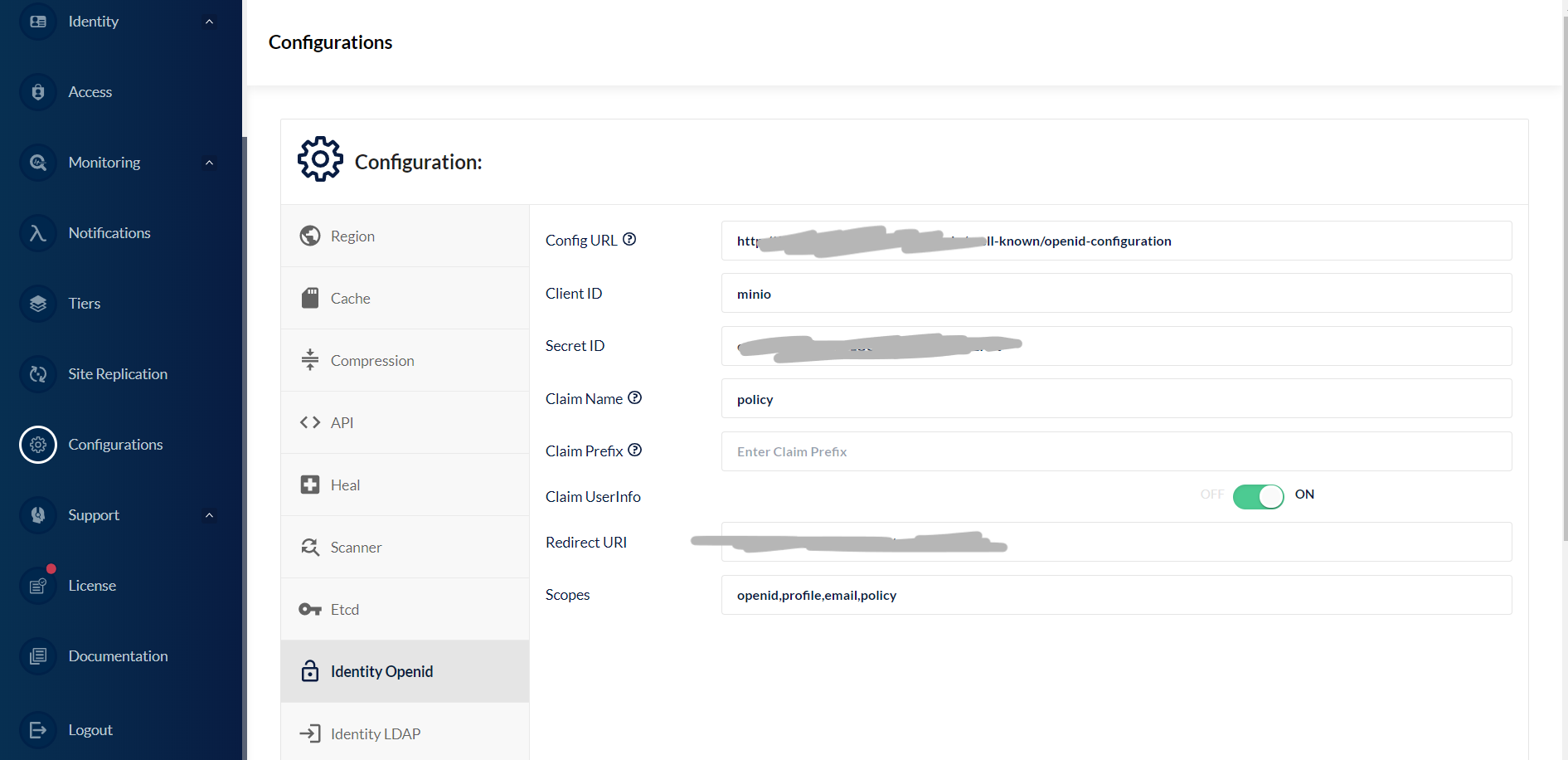

配置minio的IDP

登陆minio, 点击configurations -> Identity Openid, 按照下图配置, client secret 可以从keycloak -> minio -> credentials -> client secret 获得

配置完成后重启服务, 即可通过keycloak登陆

使用test用户登陆, 即可看到test用户只能访问bucket1和bucket2