2023 CISCN 部分RE复现

2023 CISCN REVERSE

本次初赛情况一般般吧,简单复现一下ezbyte和movAside

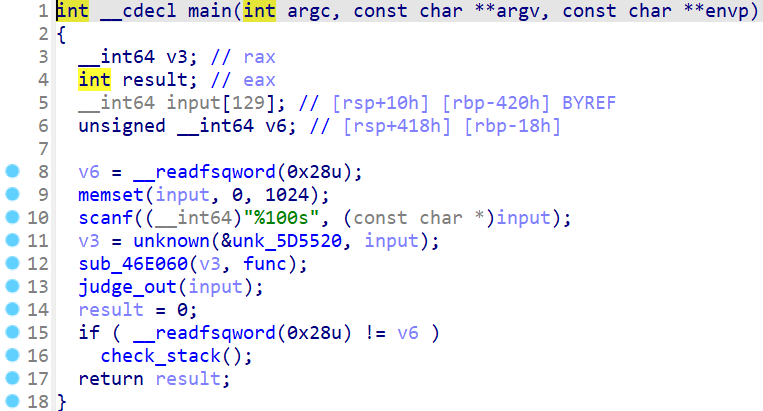

ezbyte

原方法(FAILED)

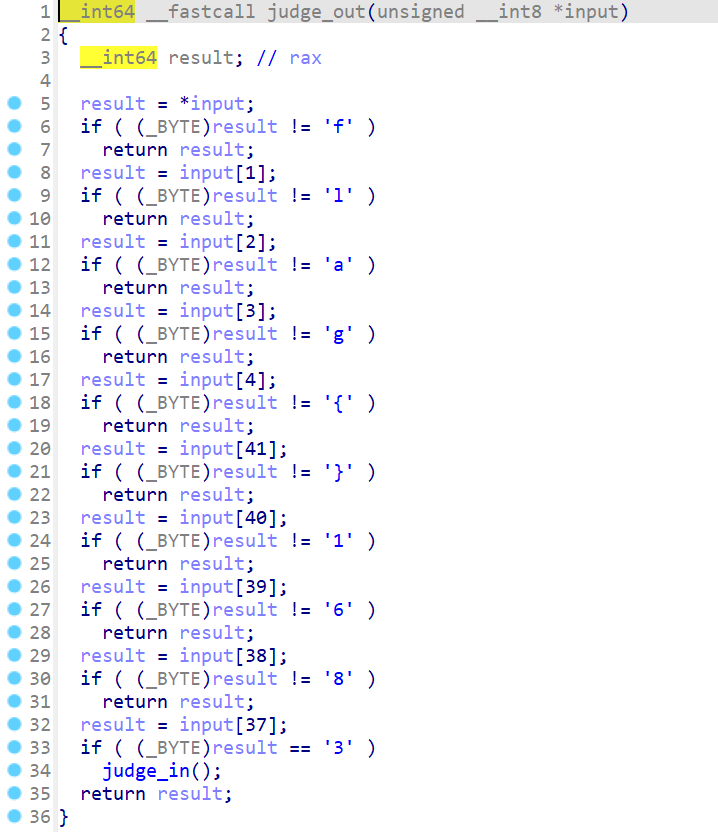

定位完后就可以进入Judge_out

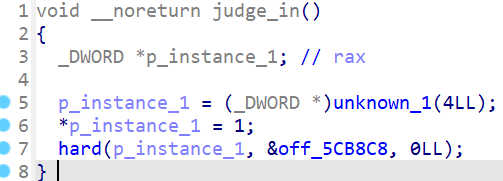

重点就是judge_in

从这一步开始到后面就变得举步维艰了。

正面强做,但始终没能找到些什么。

虽然也没什么好可惜的其实,因为的确是不会呢。

新方法

首先了解一下DWARF

这是以一种统一的风格来适应多种语言符号化的源码级调试需求的调试信息格式

具体可以参考DWARF5文档

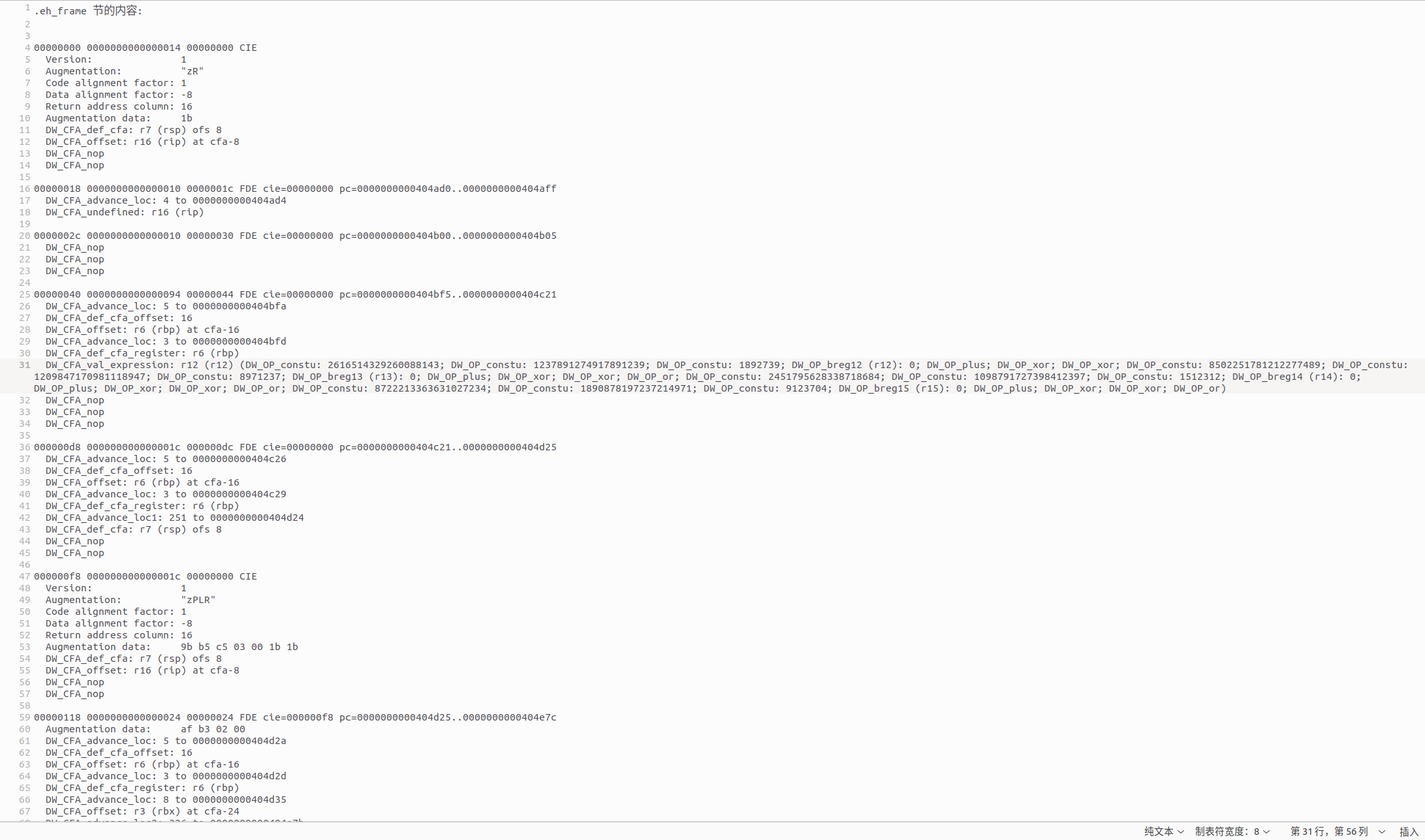

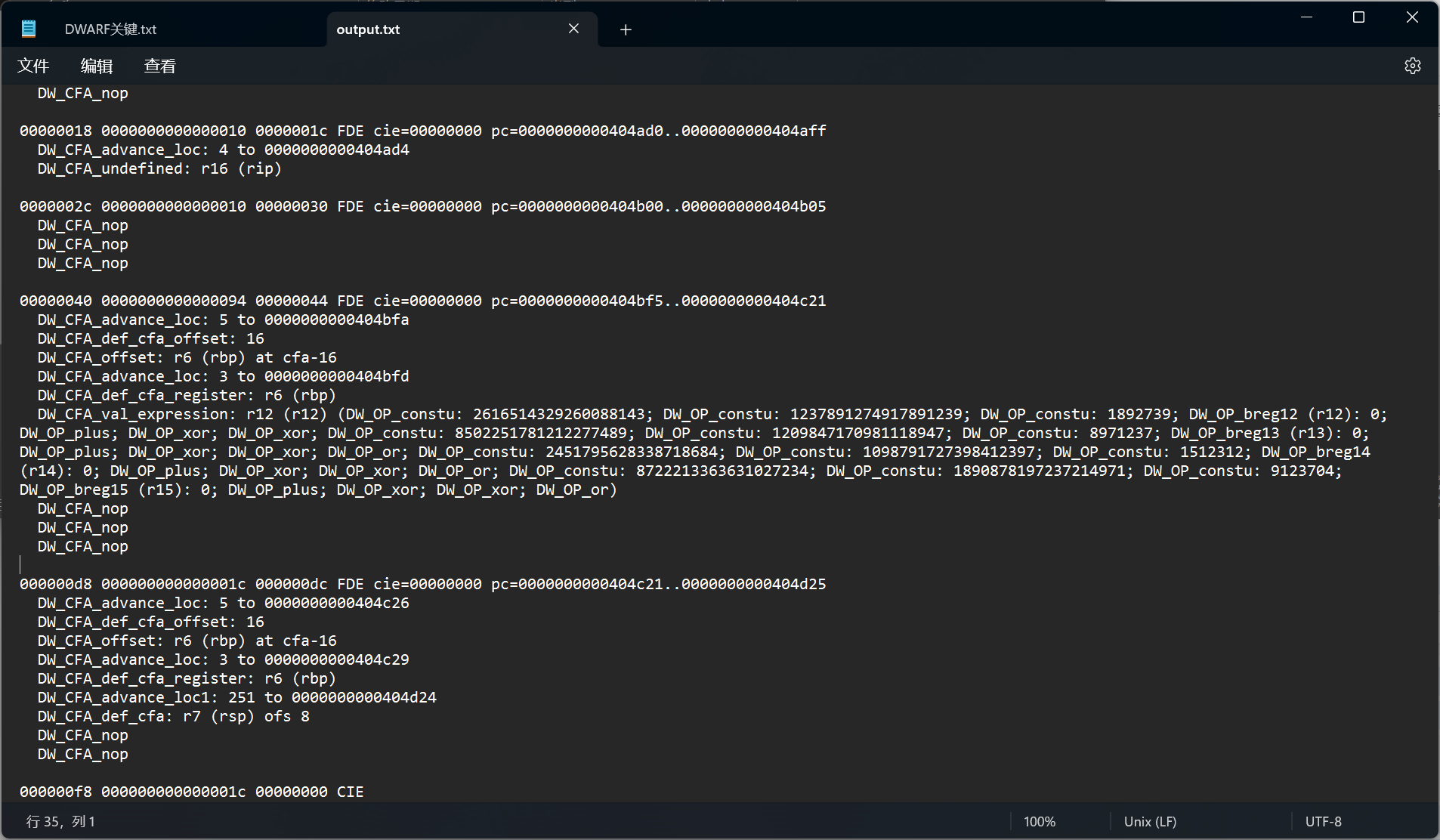

首先readelf -wf ezbyte > output.txt,表示把调试信息中的frame输出到output.txt中

一方面,上一次做不出来是因为我们卡在了hard函数部分,因此我们着重关注这一部分的调试信息。

我们注意到,0x404c21处比较特殊,出现了很长的表达式。

于是我们阅读这个部分的表达式,可以发现它最终作用在r12上。

经过一系列的压栈、异或等运算后,可以复原出大致逻辑。

我们猜测r12应该为0。

脚本

from z3 import *

from Crypto.Util.number import *

r12 = BitVec('r12', 64)

r13 = BitVec('r13', 64)

r14 = BitVec('r14', 64)

r15 = BitVec('r15', 64)

s = Solver()

s.add((r12 + 1892739) ^ 1237891274917891239 == 2616514329260088143)

s.add((r13 + 8971237) ^ 1209847170981118947 == 8502251781212277489)

s.add((r14 + 1512312) ^ 1098791727398412397 == 2451795628338718684)

s.add((r15 + 9123704) ^ 1890878197237214971 == 8722213363631027234)

if s.check() == sat:

# for m in models print long_to_bytes

for m in s.model():

print(f"{m} : {long_to_bytes(s.model()[m].as_long())[::-1]}")

# flag{e609efb5-e70e-4e94-ac69-ac31d96c3861}

moveAside

调试过程中可以发现是逐个字符比对的,调用的strcmp。

那么可以通过爆破解决这个题目。

但我们需要判断是否通过了strcmp,于是可以通过hook解决。

hook构建

#define _GNU_SOURCE

#include <stdio.h>

#include <dlfcn.h> // 用于LINUX动态链接库操作的头文件

#define unlikely(x) __builtin_expect(!!(x),0)

// #define likely(x) __builtin_expect(!!(x), 1)

// 使用likely(),执行 if 后面的语句的机会更大,使用 unlikely(),执行 else 后面的语句的机会更大。

// dlsym: 从一个动态链接库或者可执行文件中获取到符号地址。

// RTLD_NEXT: 找到该符号下一次出现的地方(也就是说可以劫持原本的函数,执行我们定义的函数)

// 实现:如果g_sys_##name,即系统本身的这个函数(在这里指strcmp)返回为0(即字符串相等)时,把系统的函数

#define TRY_LOAD_HOOK_FUNC(name) if(unlikely(!g_sys_##name)){ \

g_sys_##name=(sys_##name##_t)dlsym(RTLD_NEXT,#name); \

}

#define overwrite(name,return_type,...) \

typedef return_type (*sys_##name##_t)(__VA_ARGS__); \

static sys_##name##_t g_sys_##name = NULL; \

extern return_type name(__VA_ARGS__)

#define __log(format,...) fprintf(stderr,"\33[35m\033[1m[@]"format"\33[0m",##__VA_ARGS__)

overwrite(strcmp, int, char* a, char* b){

TRY_LOAD_HOOK_FUNC(strcmp);

printf("strcmp\n");

fflush(stdout);

return g_sys_strcmp(a,b);

}

// gcc -fPIC -shared -o strcmp_hook.so ./strcmp_hook.c -ldl -O3 -m32

/**

* 反编译代码如下

* 1. 首先检查是否已经初始化g_sys_strcmp,这是一个全局变量,用于保存真实函数指针,第一次调用hook时没有初始化

* 2. 未初始化,则初始化为真实函数地址;已初始化,则跳过这一步骤

* 3. 放出字符串

* 4. 清理输出缓冲区

* 5. 调用真正的strcmp

*

*/

// int __cdecl strcmp(int a1, int a2)

// {

// if ( !g_sys_strcmp )

// g_sys_strcmp = (int)dlsym((void *)4294967295, "strcmp");

// puts("strcmp");

// fflush(stdout);

// return ((int (__cdecl *)(int, int))g_sys_strcmp)(a1, a2);

// }

爆破脚本

from pwn import *

import string

context.log_level='error'

ans=''

# 操作内容

print(ans, end='')

for _ in range(48):

for i in string.printable: #只打印可见字符

p=process('/home/cary/moveAside', env={"LD_PRELOAD":"./HOOK.so"})

#LD_PRELOAD表示优先加载我们的so,从而让系统的so后加载,这样才能让strcmp调用时先找到hook函数

p.sendline((ans+i).ljust(48, '\'')) #对齐字符串为48个,右侧用'符号填充

recv=p.recvall(timeout=0.1)

print(recv)

if len(recv.splitlines())==len(ans)+4: #将返回的字符串分开,首先有一个提示输入,然后输入回显,然后是第一次strcmp字符串;如果正确则会打印第二次strcmp字符串。

print(i, end='') #打印出来给我们看

ans+=i

break

p.close()

# flag{781dda4e-d910-4f06-8f5b-5c3755182337}