03xxxx123(陈XX:网络安全应用--文件加解密)

《计算机网络》上机实验报告

|

专业和班级 |

|

成绩 |

|

||

|

姓名 |

陈XX |

学号 |

03xxxx323 |

||

|

课程名称 |

计算机网络 |

实验名称 |

网络安全应用--文件加解密 |

||

|

实 验 目 的 和 要 求 |

|

||||

|

知 识 理 论 基 础 |

简要解释有关问题。 1.简要比较对称加密、非对称加密的概念和特性; 答: 对称加密: ——概念 对称加密采用了对称密码编码技术,它的特点是文件加密和解密使用相同的密钥,即加密密钥也可以用作解密密钥,这种方法在密码学中叫做对称加密算法,对称加密算法使用起来简单快捷,密钥较短,且破译困难。 ——优点 加密速度快保密度高。 ——缺点 ① 密钥是保密通信的关键,发信方必须安全、妥善的把密钥送到收信方,不能泄露其内容,密钥的传输必须安全,如何才能把密钥安全送到收信方是对称加密体制的突出问题。 ② n个合作者,就需要n个不同的密钥,如果n个人两两通信需要密钥数量n(n-1),使得密钥的分发复杂。即,每对用户每次使用对称加密算法时,都需要使用其他人不知道的惟一钥匙,这会使得发收信双方所拥有的钥匙数量成几何级数增长,密钥管理成为用户的负担。 ③ 通信双方必须统一密钥,才能发送保密信息,如果双方不相识,这就无法向对方发送秘密信息了。 ④ 难以解决电子商务系统中的数字签名认证问题。对开放的计算机网络,存在着安全隐患,不适合网络邮件加密需要。

非对称加密: ——概念 指加密和解密使用不同密钥的加密算法,也称为公私钥加密。1976年,美国学者Dime和Henman为解决信息公开传送和密钥管理问题,提出一种新的密钥交换协议,允许在不安全的媒体上的通讯双方交换信息,安全地达成一致的密钥,这就是“公开密钥系统”。相对于“对称加密算法”这种方法也叫做“非对称加密算法”。与对称加密算法不同,非对称加密算法需要两个密钥:公开密钥(publickey)和私有密钥 (privatekey)。公开密钥与私有密钥是一对,如果用公开密钥对数据进行加密,只有用对应的私有密钥才能解密;如果用私有密钥对数据进行加密,那么只有用对应的公开密钥才能解密。因为加密和解密使用的是两个不同的密钥,所以这种算法叫作非对称加密算法。 ——优点 ① 公钥加密技术与对称加密技术相比,其优势在于不需要共享通用的密钥。 ② 公钥在传递和发布过程中即使被截获,由于没有与公钥相匹配的私钥,截获的公钥对入侵者没有太大意义。 ③ 密钥少便于管理,N个用户通信只需要N对密钥,网络中每个用户只需要保存自己的解密密钥。 ④ 密钥分配简单,加密密钥分发给用户,而解密密钥由用户自己保留。 ——缺点 加密算法复杂,加密和解密的速度比较慢。

2.初步简述非对称加密的原理以及作用。 答: 非对称加密工作原理:

① A要向B发送信息,A和B都要产生一对用于加密和解密的公钥和私钥。 ② A的私钥保密,A的公钥告诉B;B的私钥保密,B的公钥告诉A。 ③ A要给B发送信息时,A用B的公钥加密信息,因为A知道B的公钥。 ④ A将这个消息发给B(已经用B的公钥加密消息)。 ⑤ B收到这个消息后,B用自己的私钥解密A的消息。其他所有收到这个报文的人都无法解密,因为只有B才有B的私钥。 非对称加密作用: 保护消息内容, 并且让消息接收方确定发送方的身份。

3.对比分析非对称加密和电子签名的关系。 答: 关系:电子签名和加密技术,电子签名技术的实现需要使用到非对称加密(RSA算法)和报文摘要(HASH算法)。 非对称加密是指用户有两个密钥,一个是公钥,一个是私钥,公钥是公开的,任何人可以使用,私钥是保密的,只有用户自己可以使用,公钥和私钥是对应关系。用户可以用对方的公钥加密信息,并传送给对方,对方使用自己的私钥将密文解开。公私钥是互相解密的,而且绝对不会有第三者能插进来。 报文摘要利用HASH算法对任何要传输的信息进行运算,生成128位的报文摘要,而不同内容的信息一定会生成不同的报文摘要,因此报文摘要就成了电子信息的“指纹”。 有了非对称加密技术和报文摘要技术,就可以实现对电子信息的电子签名了。 |

||||

|

实 验 内 容 和 步 骤

|

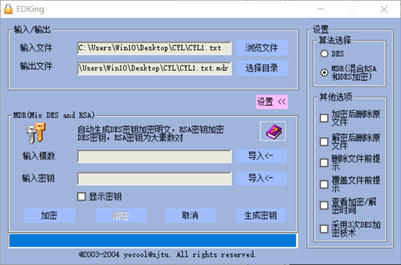

1. 安装Edking。

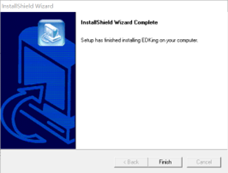

安装完成后界面如下。

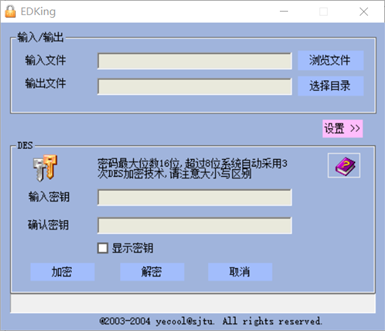

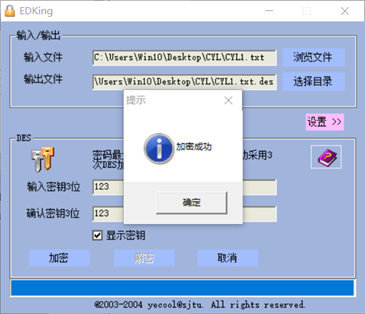

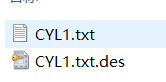

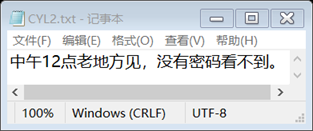

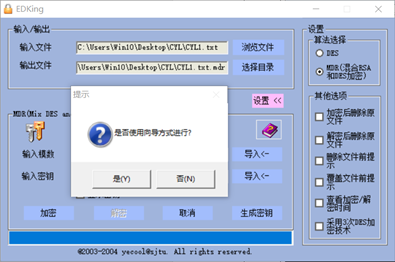

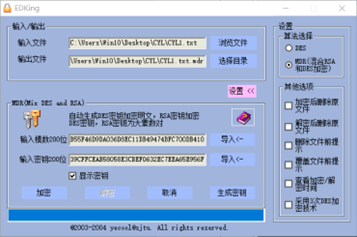

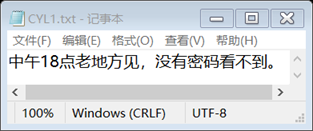

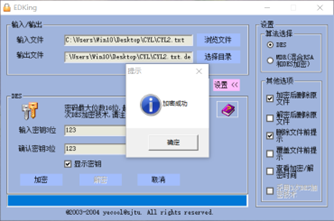

2. DES 加密/解密过程。 A.创建文件:用自己的名字建立一个记事本文件“CYL1.txt”,并写上内容:中午12点老地方见,没有密码看不到。 B.加密步骤:按图示,选择输入明文文件和输出文件名,输入密钥,生成一个加密文件“CYL1.txt.des”。

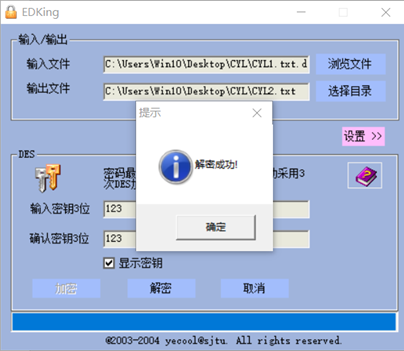

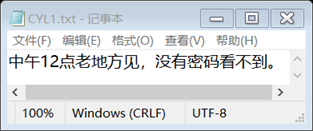

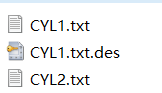

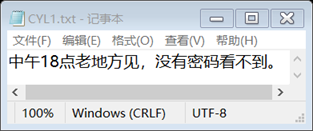

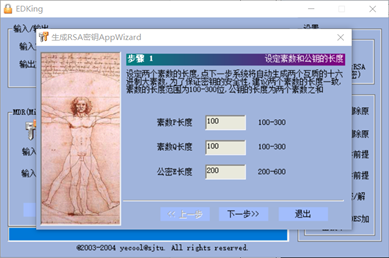

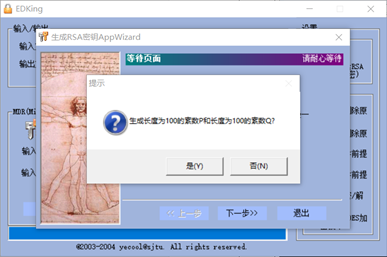

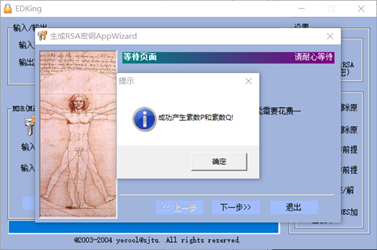

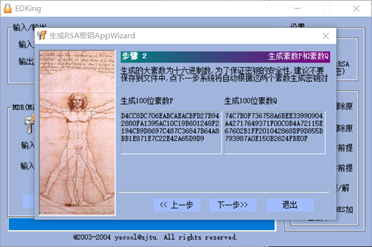

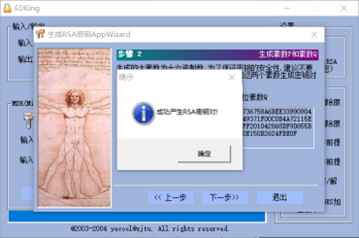

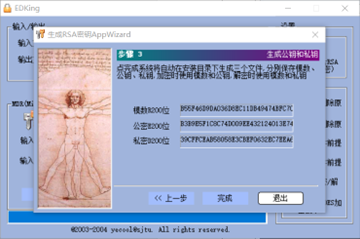

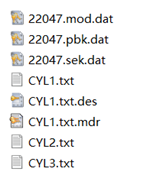

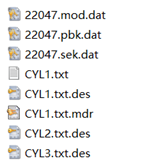

C.解密步骤:按图示,选择输入密文文件和输出文件名,输入密钥,生成一个解密文件“CYL2.txt”。试着比较解密后的文件“CYL2.txt”与原文件“CYL1.txt”内容一致么?(截2个图对比) 对比: D.查看DES加密/解密完成后形成多少个文件。(截1个图) 3. RSA 加密/解密过程。 Edking 的RSA 算法加密使用方法:RSA 算法的目的在于鉴别。 A.修改文件:打开“CYL1.txt”,并修改内容:晚上18点老地方见,没有密码看不到。 B.加密步骤:在“设置”中选择MDR,显示MDR 加/解密界面。首先生成密钥对和模文件,然后选择要加密的文件“CYL.txt”,将模数文件和密钥导入,加密后,得到“CYL.txt.mdr” 文件。

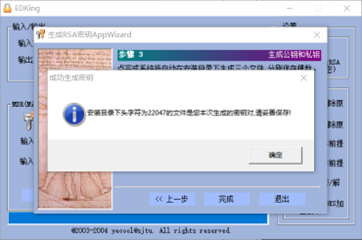

此时在文件夹中可以看到多了三个dat文件。

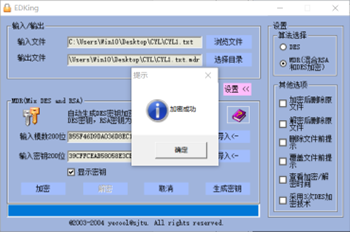

继续进行操作。 C.解密步骤:将待解密的文件输入,并将模数文件和密钥导入,解密后得到文件“test3.txt”。试着比较,和原文件“test1.txt”相同么?(截2个图对比)

在输入模数栏导入文件22047.mod.dat,在输入密钥栏导入文件22047.sek.dat。 对比:

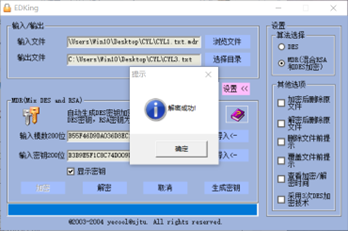

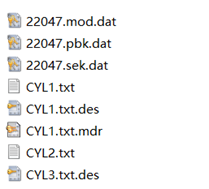

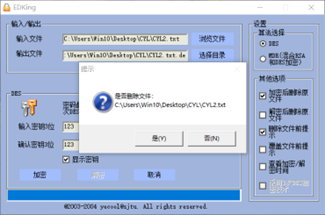

D.查看RSA加密/解密完成后形成多少个文件。(截1个图) 4. 其他选项。 A. 请二选一:“加密后删除原文件”、“解密后删除原文件”。 (截1个图) 我选择的操作是加密后删除原文件: 在加密成功之后可见,生成了CYL3.txt.des文件,CYL3.txt文件已被删除,操作成功。 B. 请二选一:“删除文件前提示”、“覆盖文件前提示”。 (截1个图) 我选择的操作是删除文件前提示:

加密成功之后可以成功看到的删除前提示,操作成功。 在文件夹中可见删除成功。

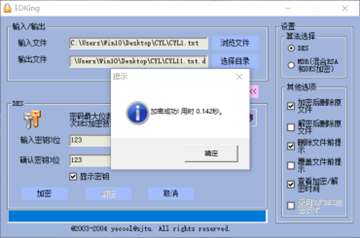

C. 请选择:“查看加密/解密时间”。 (截1个图) 在加密之后跳出提示窗口,显示了加密时间,操作成功。 |

||||

|

研 究 与 探 讨 |

1.你的感受。 答:今天的实验操作比较简单,是非常清楚和直接的操作。 2.你的收获。 答: ① 能够运用工具或编程实现数据的加密解密过程; ② 初步理解了数据加密的原理。 3.你的困难。 答:暂无遇到困难。 4.你的启示。 答: 网络技术的快速发展,让我们的生活更为便利,文件资料信息的传输也更为便捷,这加快了我们的工作效率、方便了人们之间的沟通交流。不过网络安全问题也越发重要,一份文件可以包含很多信息,甚至是重要的机密信息,万一被黑客窃取,损失是不可想象的。所以,文件加解密工作是非常重要和必要的。 |

||||