浅谈未授权漏洞——Mongodb未授权

0x01 漏洞简介以及危害

开启MongoDB服务时不添加任何参数时,默认是没有权限验证的,登录的用户可以通过默认端口无需密码对数据库任意操作(增、删、改、查高危动作)而且可以远程访问数据库。

造成未授权访问的根本原因就在于启动 Mongodb 的时候未设置 --auth 也很少会有人会给数据库添加上账号密码(默认空口令),使用默认空口令这将导致恶意攻击者无需进行账号认证就可以登陆到数据服务器。

0x02 漏洞利用

环境介绍

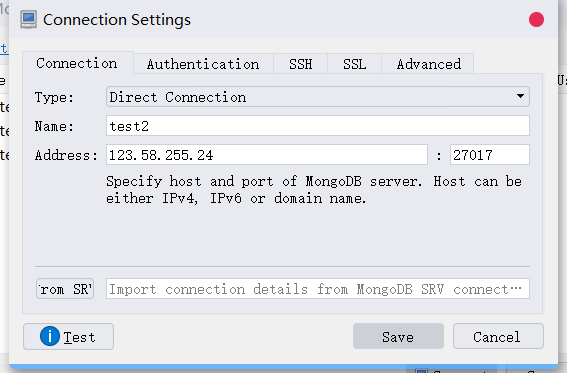

目标ip:123.58.255.24

目标组件:Mongodb数据库

连接工具:Robo 3T

漏洞复现

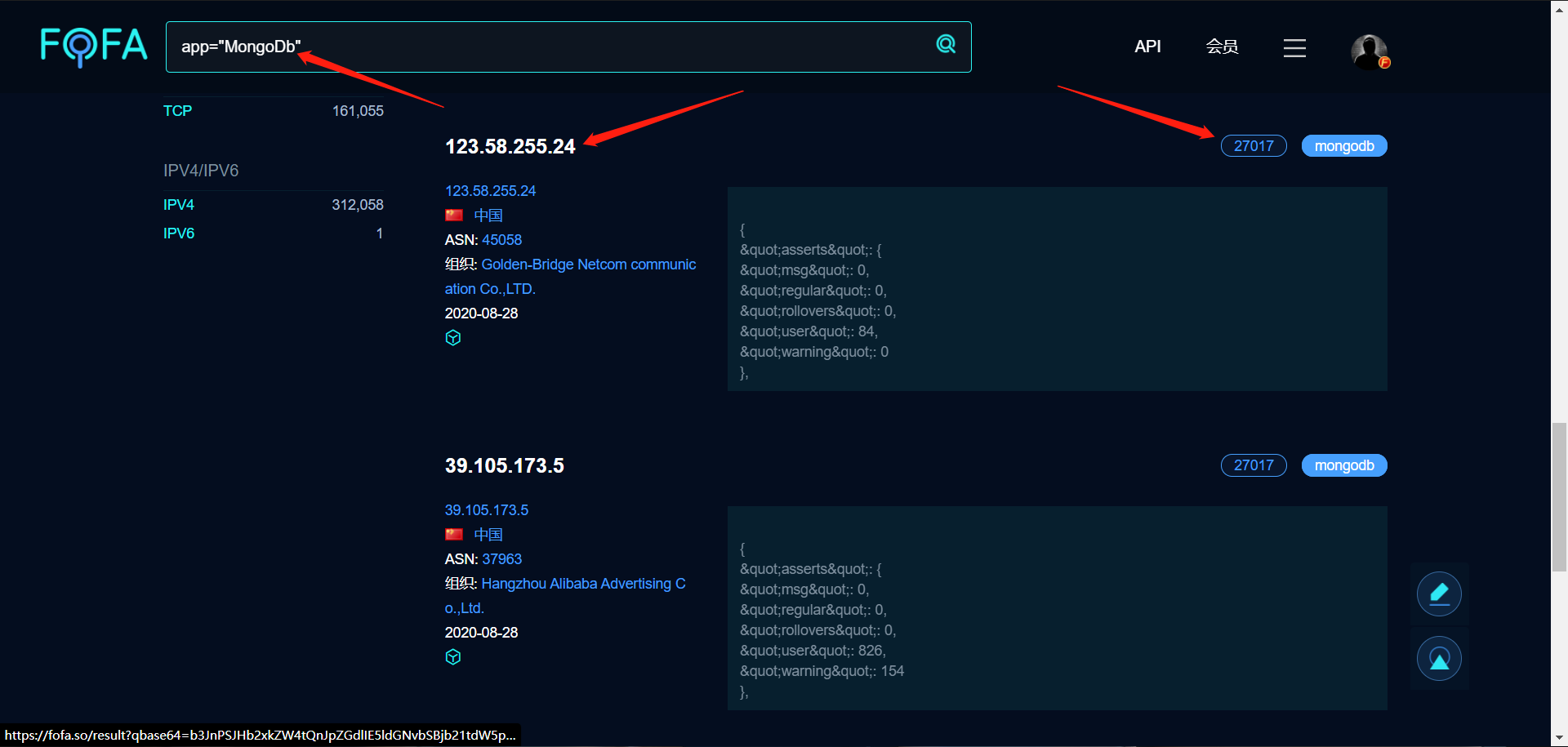

1.使用fofa搜索目标

2.使用Robo 3T连接Mongodb

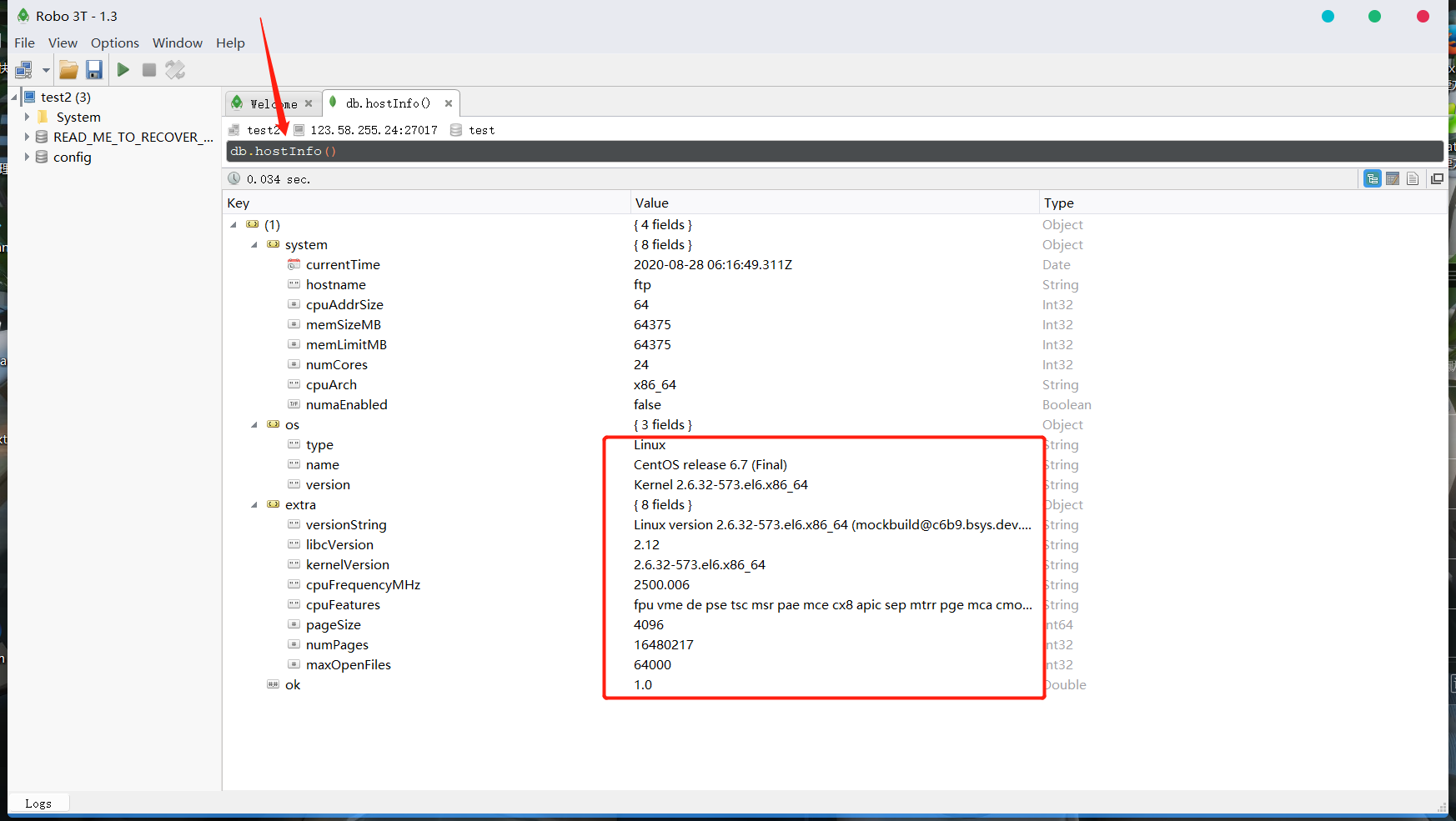

3.查看系统和数据库信息

0x03 防护措施

- 为MongoDB添加认证:MongoDB启动时添加--auth参数、为MongoDB添加用户

- MongoDB 自身带有一个HTTP服务和并支持REST接口。在2.6以后这些接口默认是关闭的。mongoDB默认会使用默认端口监听web服务,一般不需要通过web方式进行远程管理,建议禁用。修改配置文件或在启动的时候选择 –nohttpinterface 参数 nohttpinterface=false

- 启动时加入参数--bind_ip 127.0.0.1 或在/etc/mongodb.conf文件中添加以下内容:bind_ip = 127.0.0.1