pikachu token防爆破?

看源代码知token是通过前端代码获取的,每次刷新登录页面时token会提前获取并放入网页内。

因此我们要使用暴力破解的话,需要每次都把token放入对应的值内。

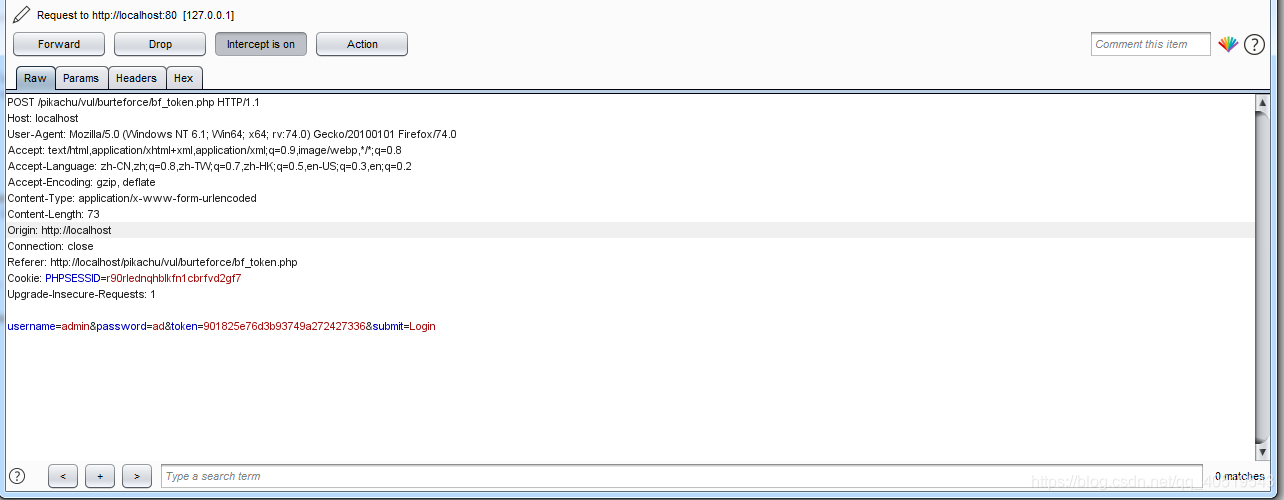

用burp抓包

送到intruder中来爆破,后清空所有选定变量,设置好password和token两个变量,同时方法选择pitchfork。

pitchfork 不同于sniper,pitchfork简单理解就是你设置了几个变量,他就能用几个payload,我们设置2个,就有2个payload,并且一一对应。

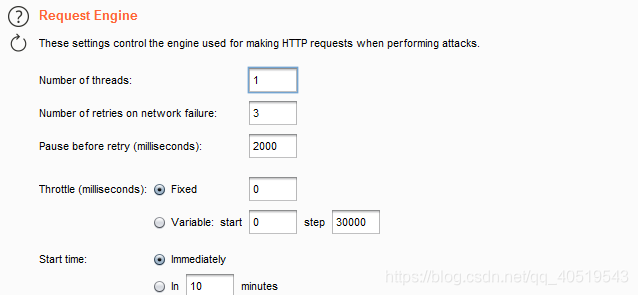

在options页面设置线程数为1.

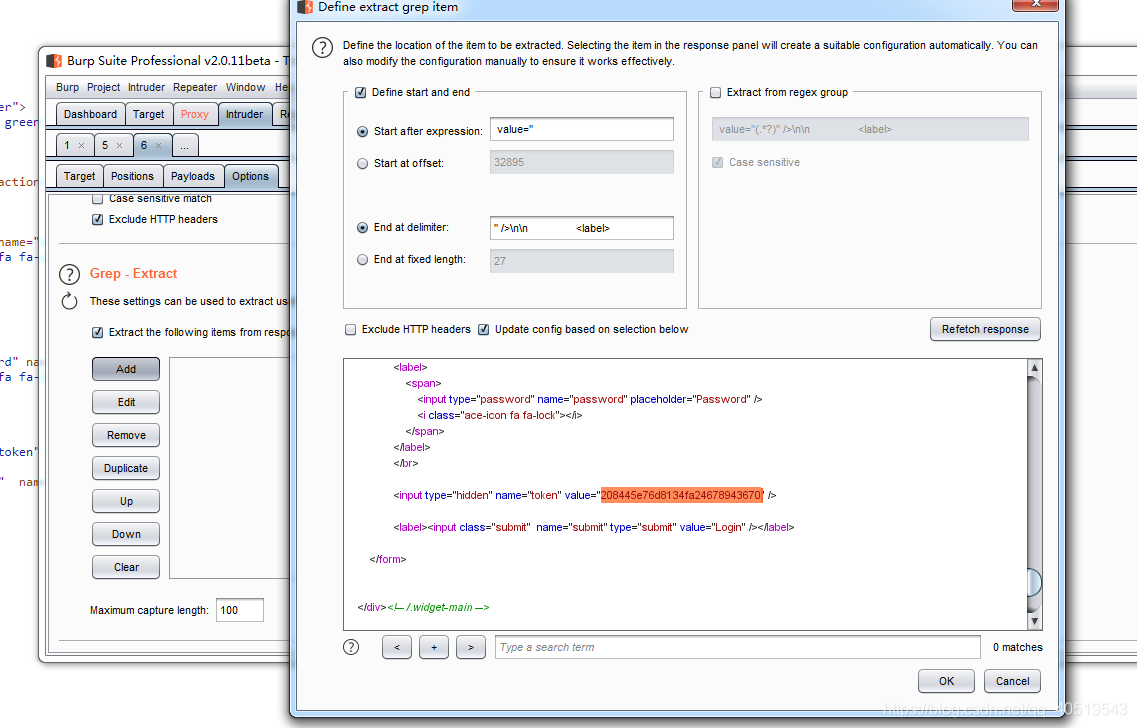

找到Grep-Extract栏目,打勾并add,然后选择fetchresponse,在下方代码找到token的值并选中,后选择ok。

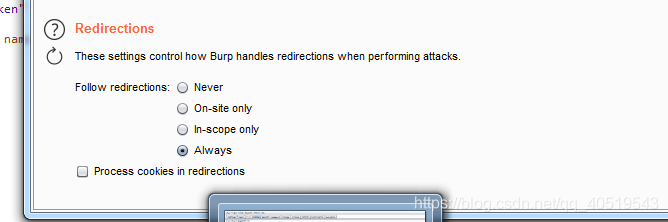

redirections设置always,

再回到payload,payload set为1 时设置type为runtime file,同时选择字典。

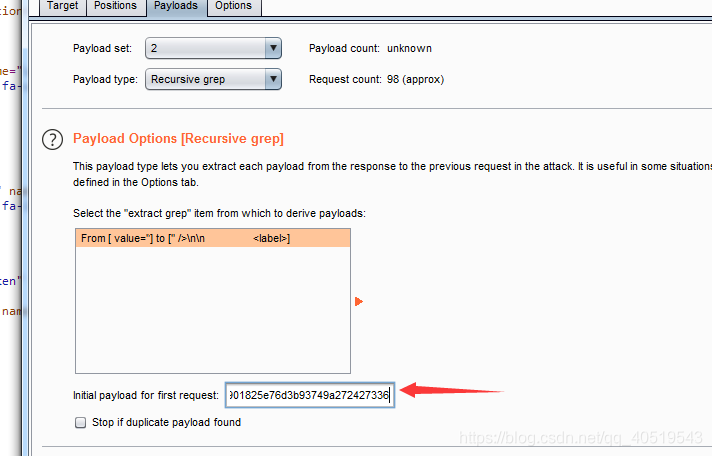

payload set为2 时设置type为recursive grep,并在下图位置粘贴token值

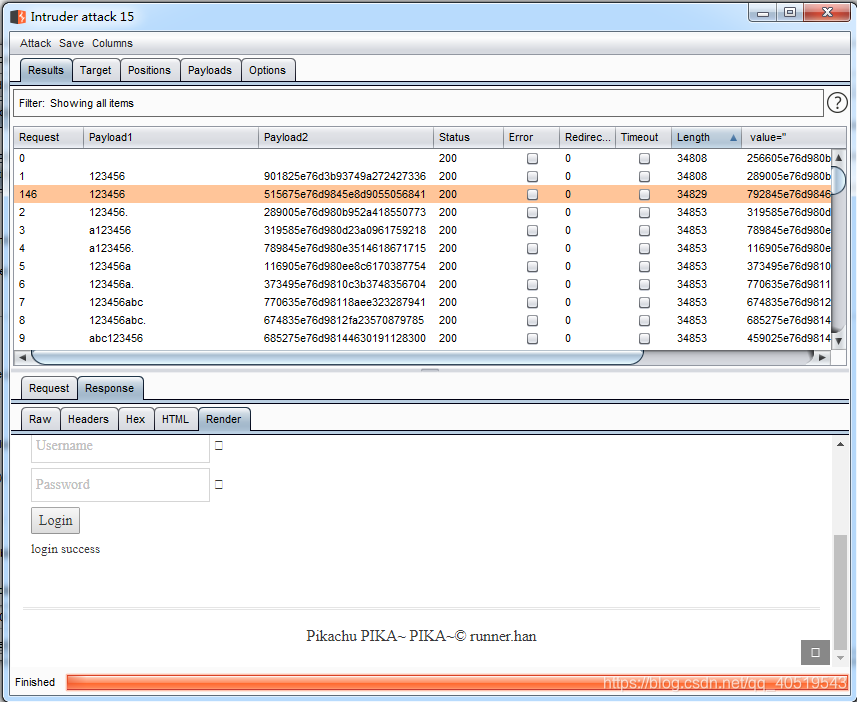

开始攻击

成功

注意:payload type 为runtime file时,我选择的密码字典文件名是中文,start attack 后不出现攻击,但改为英文就有用了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号