漏洞挖掘之弱口令

漏洞挖掘之弱口令

弱口令

容易被熟⼈猜测或者破解工具破解的密码就称为弱口令。

-

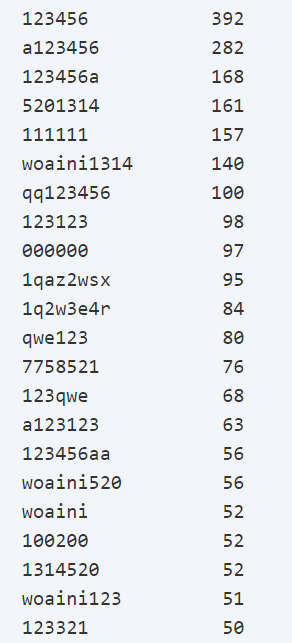

⾼频密码top100,top500,top1000

-

根据个⼈特性生成密码字典

-

业务上线前的测试账号

test test

test 000000

test 123456

- web组件和服务的弱口令

weblogic

tomcat

ssh

ftp

......

- 路由器和安全设备的弱口令

弱口令测试场景

-

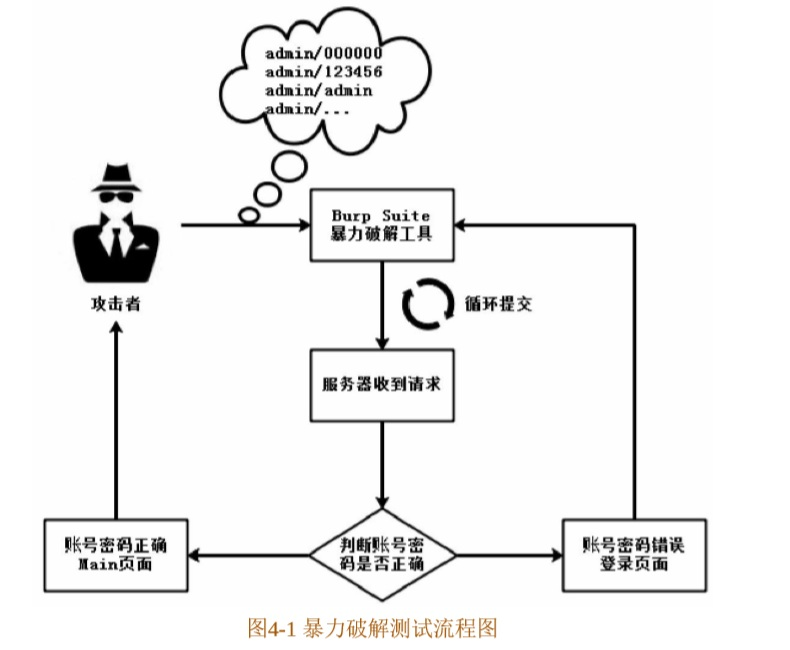

FUZZ存在的账号,加载密码字典针对密码进行穷举测试

-

在未知账号和密码的情况下,利⽤账号字典和密码字典进行穷举测试

弱口令测试流程

-

常规的测试流程

-

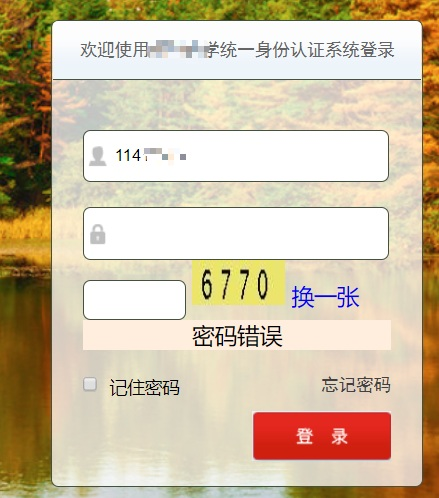

遇到验证码的处理

-

遇到token值验证的处理

Token 是在服务端产⽣的。如果前端使⽤⽤⼾名/密码向服务端请求认证,服务端认证成功,那么在服务端会返回 Token 给前端。前端可以在每次请求的时候带上 Token 证明⾃⼰的合法地位。 -

登录口令加密传输

相关案例分析

https://blog.csdn.net/lowhacker/article/details/89608196

https://blog.csdn.net/geekwei/article/details/70767727

漏洞挖掘之弱口令(⼆)⸺关于验证码

tesserocr

安装

安装tesseract

https://digi.bib.uni-mannheim.de/tesseract/

安装完成后配置环境变量

安装tesserocr

https://github.com/simonflueckiger/tesserocr-windows_build/releases

pip install wheel

pip install G:\tesserocr-2.4.0-cp37-cp37m-win_amd64.whl

复制tessdata⽂件

tessdata⽂件复制到你的Python安装路径的scripts下

其它问题的补充

测试是否能正常使⽤

import tesserocr

from PIL import Image #需要安装个Image的包

image = Image.open('test.png') #识别的图片路径

print(tesserocr.image_to_text(image))

python调用tesserocr

打码平台

https://blog.csdn.net/zwq912318834/article/details/78616462

https://www.cnblogs.com/ftl1012/p/10327783.html

漏洞挖掘之弱口令(三)

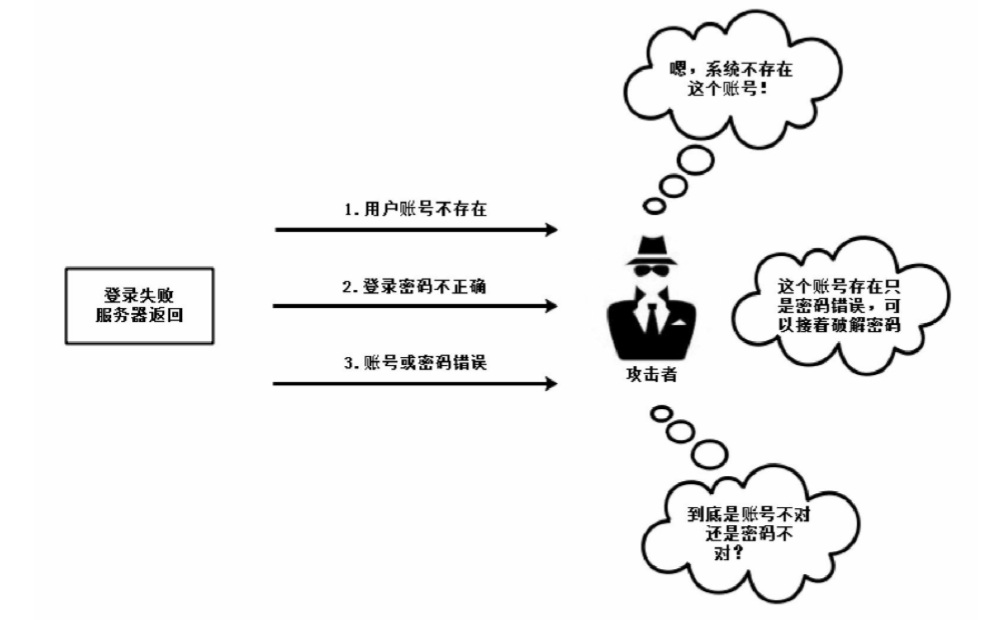

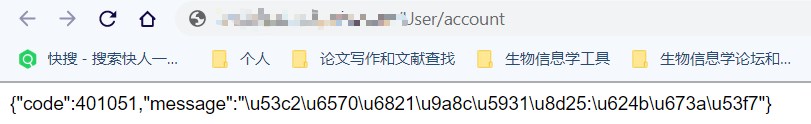

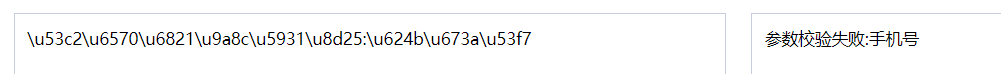

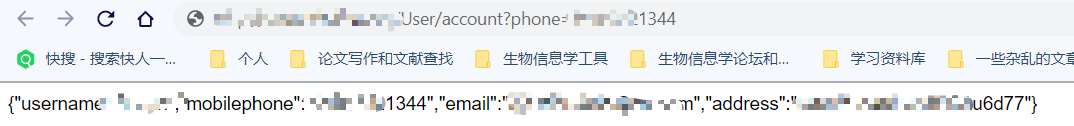

关于验证账号是否存在

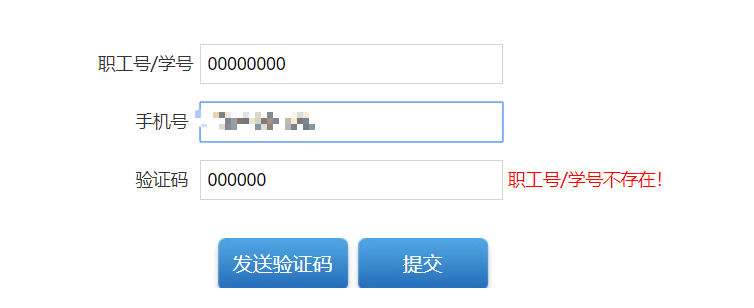

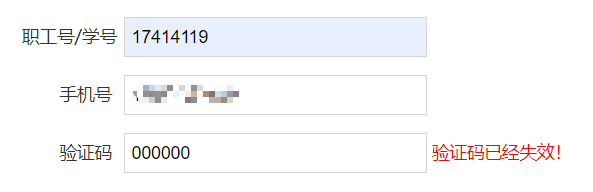

可用提示信息来查看fuzz的账号是否存在,或者在忘记密码处,进行尝试验证,有可能会提示信息显示账号存在

IP次数限制

如果是HTTP头部的信息验证ip,可用伪造,其他的话就需要用代理池,但是有些不太值得,仅仅为了验证是否存在账号..或者可以测试如图的头注入,拿到信息

fake ip

https://github.com/TheKingOfDuck/burpFakeIP

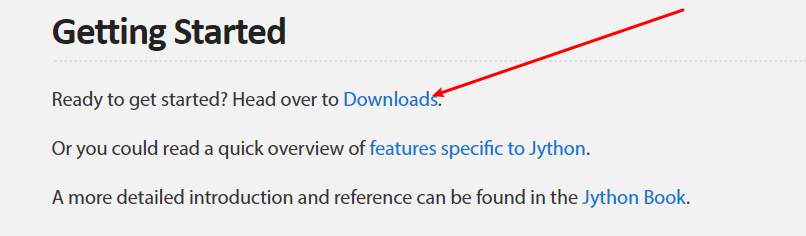

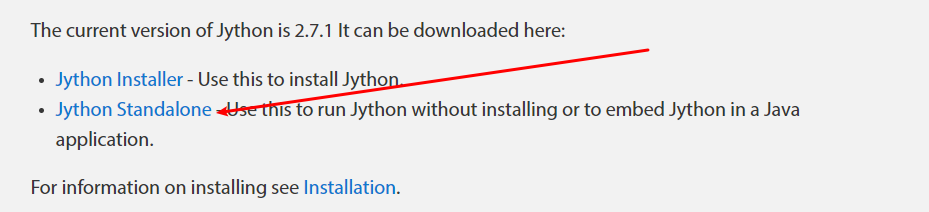

https://www.jython.org/ 配置burp的插件

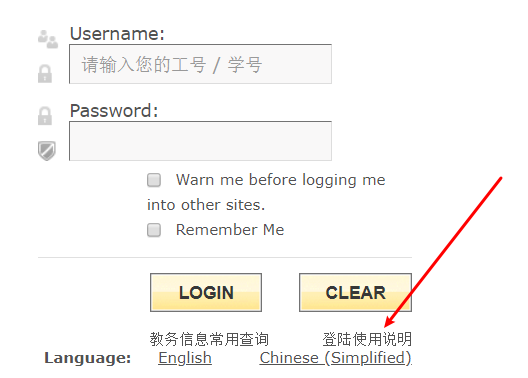

登录手册/登录说明

默认密码:

000000

账号后六位

admin

admin888

....

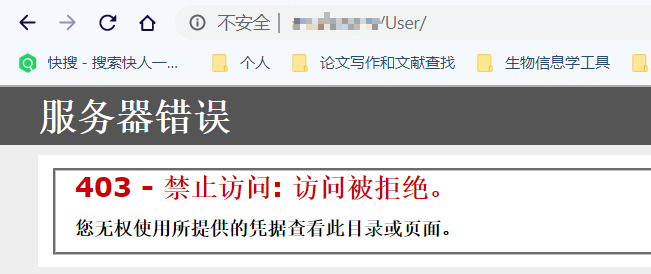

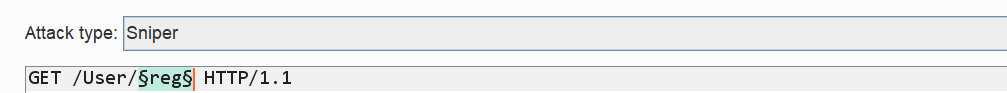

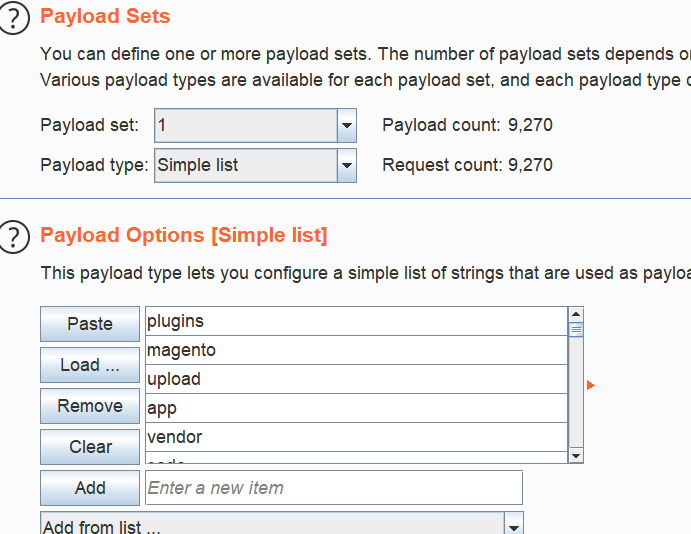

FUZZ参数

403界面可能存在,但权限不够,可以使用fuzz尝试目录