信息收集

信息收集

信息收集之资产收集旁站、C段

旁站查询原理讲解

同⼀服务器也许并不只是⼀个站点(旁注:同服务器不同站点),我们可以通过渗透同⼀个服务器的另外的站点后,再提⾼到有到达⽬标站点的权限后,来达到我们渗透⽬标站点的⽬的。但是有些管理员或者是Web服务器(也称中间件、Web容器)对⽬录权限控制较死,⽆法在webshell下通过跨⽬录的⽅式来达到控制⽬标站点的⽬录,是需要提权的。

如何查询某站点的旁站

查询原理

- DNS解析记录 - 域名的解析是通过DNS服务器的,在根DNS服务器都会记录下来,⼤⼚的数据应该是买来的,我们查询就显⽰出来。 【⼤致是这样的吧】

- 爬⾍数据 - 爬到A站点,其所指向的IP和B站点相同,在用⼾查询A的旁站的时候会把B显⽰出来。 【完全⾃⼰瞎想】

在线网站

- https://phpinfo.me/bing.php

- https://www.webscan.cc/

- https://viewdns.info/reverseip/

- https://reverseip.domaintools.com/

- https://reverseip.domaintools.com/

- 各种IP反查域名在线工具等等

离线⼯具

都是利用⼀些查询接口来查询。(爱站长,bing)

注意事项

- 通过查询到的旁站并⾮100%是⽬标站点的旁站,因为有可能网站已经迁移,而查询到的数据没有更新。

- 渗透进同服另⼀站点有时候可以直接跨⽬录到⽬标站点⽬录,有时候⼜因为权限不够(可能会出现在虚拟主机当中),而需要提权才能到达⽬标站点。

旁站在渗透和SRC发掘中的意义

通过旁站跨目录,或提权在跨目录拿到目标站点的权限;

大公司的网站,不太可能把网站托管在服务器厂商,大网站的旁站,如果挖到(旁站)它的漏洞,可以提交src

C段渗透

C段( C类地址:192.0.0.0-223.255.255.255,用于256个节点以下的小型网络的单点网络通信):同网段不同服务器不同站点

(独立站点服务器)

196.168.1.100

www.a.com (目标站点)

www.b.com

......

196.168.1.101

www.c.com

www.d.com

......

在100找不到漏洞,可以扫描同网段,然后在101中网站进行测试,从而拿下权限,然后内网渗透到100(服务器或者网站 密码),得到100权限(服务器可完全得到权限,网站就机率相对小了点)

但并不是所有的C段服务器都在一个内网里,可能同一个C段的服务器是各不相干

信息收集之资产收集—绕过CDN查找真实IP

CDN的全称是Content Delivery Network,即内容分发网络。CDN是构建在现有网络基础之上的智能虚拟网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,降低网络拥塞,提高用户访问响应速度和命中率。但在安全测试过程中,若目标存在CDN服务,将会影响到后续的安全测试过程。

验证网站是否存在CDN

1.利用多节点-多地ping技术进行请求返回判断

2.nslookup

3.可用工具检测

https://www.cdnplanet.com/tools/cdnfinder/

https://www.ipip.net/ip.html

绕过CDN

1.对方自动连接我们

- 1.对方网站发邮件给我们,邮件服务查询(注册发邮件,可查看源代码得知对方ip,如果是大网站可能是同网段,可扫描查询对上)

2.Rss邮件订阅- 利用网站的漏洞:如代码执行,SSRF,存储型的XSS等,都可让对方服务器主动访问我们预设的web服务器,可在日志里查看对方的真实ip

2.DNS缓存查询

- https://x.threatbook.cn/

- https://dnsdb.io/zh-cn/

- https://viewdns.info/

- https://searchdns.netcraft.com/

3.子域名查询

可能主站做了CDN,旁站或C段没做

4.网站敏感信息:比如phpinfo.php,或者其他遗留文件

5.国内外不同,即只做了国内的CDN,而国外的没有做,那么就有可能获得真实ip

6.黑暗引擎搜索特定文件,如图标ico的hash值

7.全网扫描

扫描全网开放的特定ip,获取他们特定页面的html源代码,用这些源代码和目标网站的特定页面的html源代码做比对,如果匹配了,可能就是目标的真实ip,工具会匹配很多,还是靠人工进行筛选

- 网络空间搜索——zoomeye,fofa

如5173的网址,ping 的时候发现有ali的明显标识是阿里的cdn,明显的title是一长串的特有信息,那么可用title去fofa搜索,从搜索的进行判断是否是真实ip,访问的ip与网址显示的内容是一致的,可能就是真实ip,如果网站不可打开,可能是个cdn,也可能是虚拟主机服务器,最后在用确认的ip去搜索,查看其都是5173的域名,基本确认是真实的ip

- zmap 全网扫描器

信息收集之资产收集:子域名、业务范围

子域名收集

思路

- 暴⼒破解枚举子域

- 借助搜索引擎

- robots⽂件,sitemap⽂件

- 爬⾍信息

- DNS,域传送漏洞(由于错误的配置,本来应该只有dns备用服务器能够申请的dns域传送数据能够被发送到匿名申请的其他客户端,导致dns信息暴露。)

- HTTPS证书错误泄露域名

- C段

工具

- 在线的子域名收集站点

https://phpinfo.me/domain/

http://z.zcjun.com/

http://tool.chinaz.com/subdomain

https://crt.sh/

https://dnsdumpster.com/

- OneForAll

OneForAll是⼀款功能强⼤的子域收集⼯具。

https://github.com/shmilylty/OneForAll - subDomainsBrute

用⼩字典递归地发现三级域名,四级域名、五级域名等域名

字典较为丰富,⼩字典就包括1万5千条,⼤字典多达6万3千条

默认使用114DNS、百度DNS、阿⾥DNS这⼏个快速⼜可靠的Public DNS查询,可修改配置⽂件添加DNS服务器(在dict⾥⾯可以进⾏添加)⾃动去重泛解析的域名,当前规则: 超过2个域名指向同⼀IP,则此后发现的其他指向该IP的域名将被丢弃速度尚可,在我的PC上,每秒稳定扫描约3百个域名(30个线程)

- Sublist3r

Sublist3r是⼀个python⼯具,用于枚举使用OSINT的网站的子域。 它有助于渗透测试⼈员收集和收集⽬标域名的子域名。

Sublist3r使用诸如Google,Yahoo,Bing,百度和Ask等许多搜索引擎来枚举子域名。

Sublist3r还使用Netcraft,Virustotal,ThreatCrowd,DNSdumpster和ReverseDNS枚举子域。

- Teemo

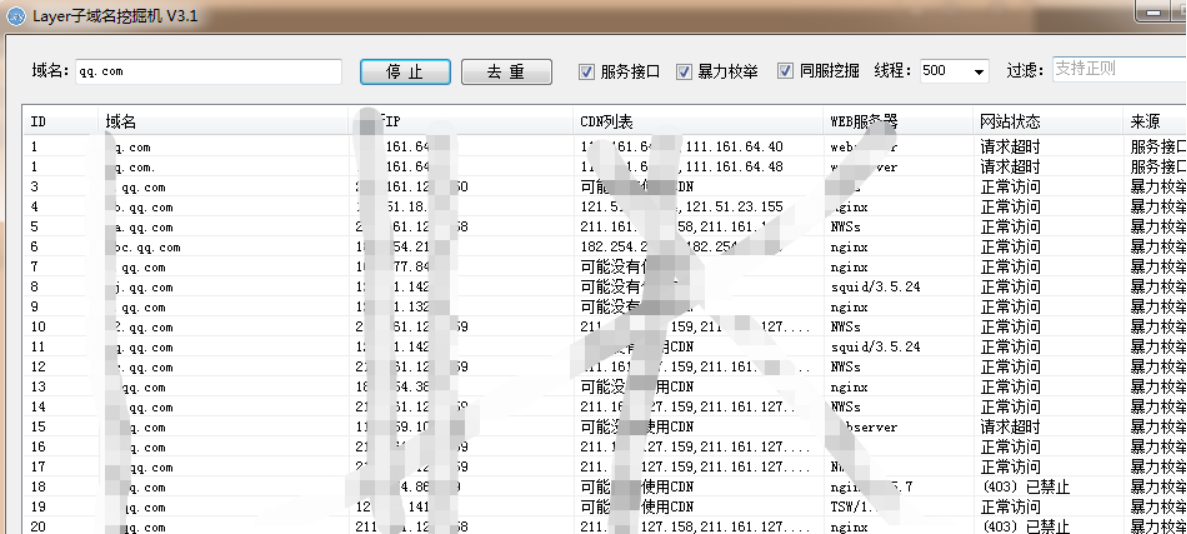

https://github.com/bit4woo/teemo - Layer子域名挖掘机

资产收集

- 网站页⾯中直接寻找

办公OA、邮件系统、VPN等 - 综合情报分析站点

https://x.threatbook.cn/

https://www.virustotal.com/gui/home/url

http://www.yunsee.cn/info.html

- Whois/Whois反查,备案信息,企业信息,域名所有者信息查询更多相关资产

爱站网、站长之家、全球查(SEO综合查询,Whois/Whois反查):

http://whois.chinaz.com/

https://www.aizhan.com/

https://www.whois365.com/cn/ICP备案查询、⼯信部备案信息查询:

http://www.beianbeian.com/

http://beian.miit.gov.cn/天眼查、企查查:

https://www.tianyancha.com/

https://www.qichacha.com/Maltego

- 网络空间资产搜索引擎

ZoomEye、Shodan、FOFA

搜索引擎语法:

http://blog.leanote.com/post/luxiancao/搜索引擎语法总结

⽂章(见附件)

Shodan在渗透测试及漏洞挖掘中的⼀些用法

- 公众号、APP、⼩程序

APP信息:

七麦数据

关注公众号查看最新发布的业务

⼩程序

- 端⼝扫描/C段