Burp Suite使用

burp安装参考 https://www.cnblogs.com/amnotgcs/p/12695905.html

burp2020 scanner和spider转移地方 https://blog.csdn.net/vanarrow/article/details/108193182

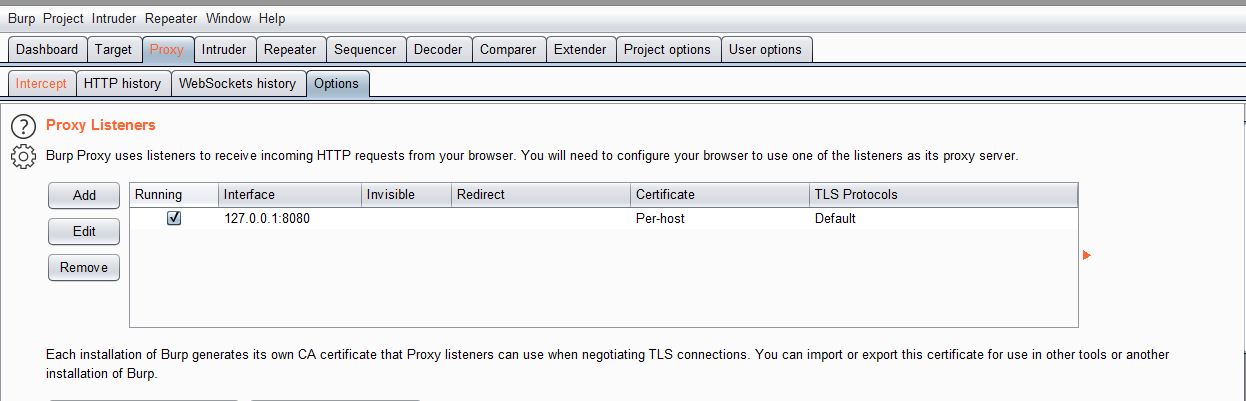

Burp Suite之proxy 代理

该模块主要用于抓取拦截数据包,并修改

配置代理 与浏览器代理的地址和端口保持一致

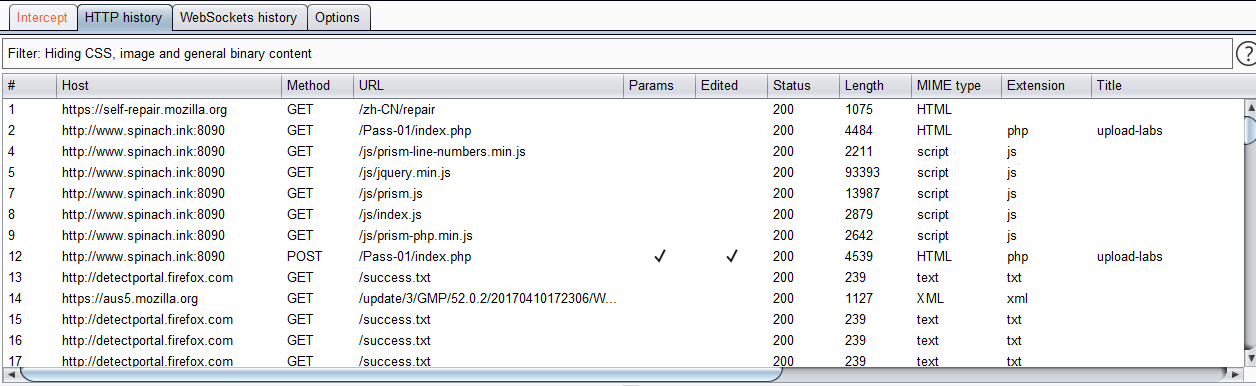

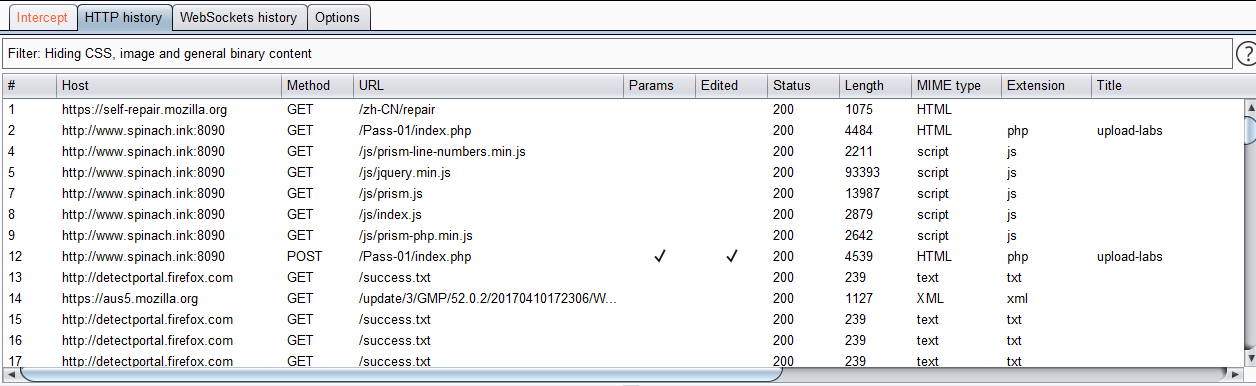

数据包历史

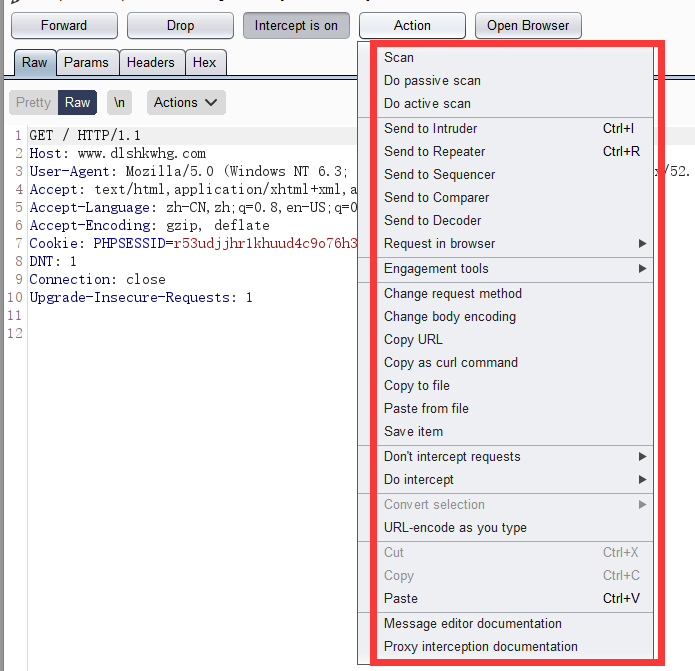

按钮讲解

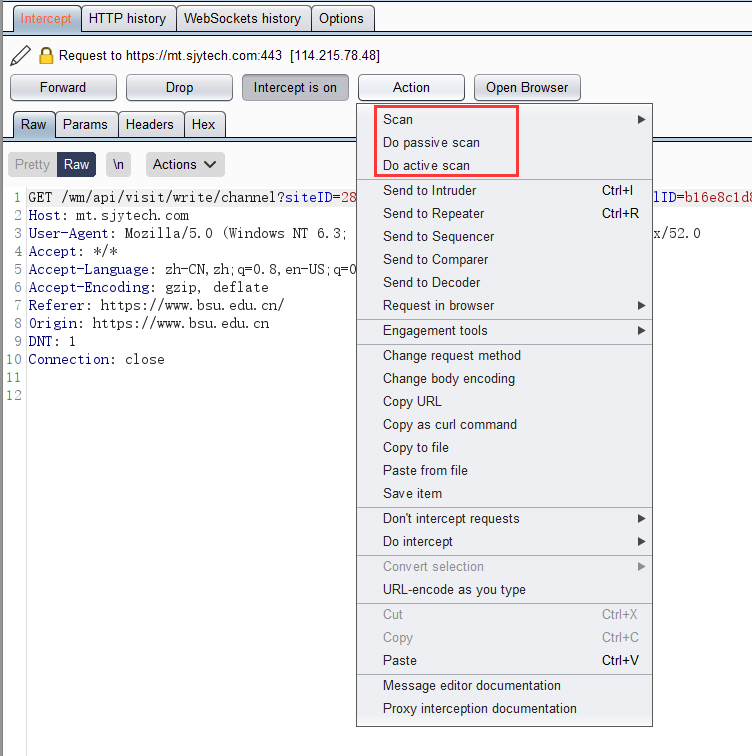

action:

scan 扫描

send to reperater 发送到reperater模块

send to intruder 发送到intruder模块

request 头browser 呈现到浏览器

change request method 改变请求方式

change body encoding 更改编码格式

copy as curl command 复制为curl的请求命令

paste from file 从别的地方粘贴

save item 保存请求数据包

don't intercept requests 添加白名单

do intercept 响应包拦截

Params:参数

Headers:头部

Hex:十六进制标识

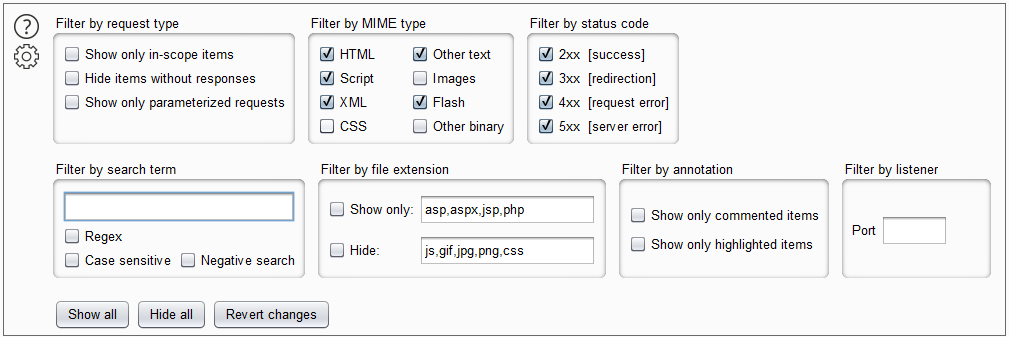

HTTP history 数据包历史 过滤 -- 选中则显示

Burp Suite之Target 目标

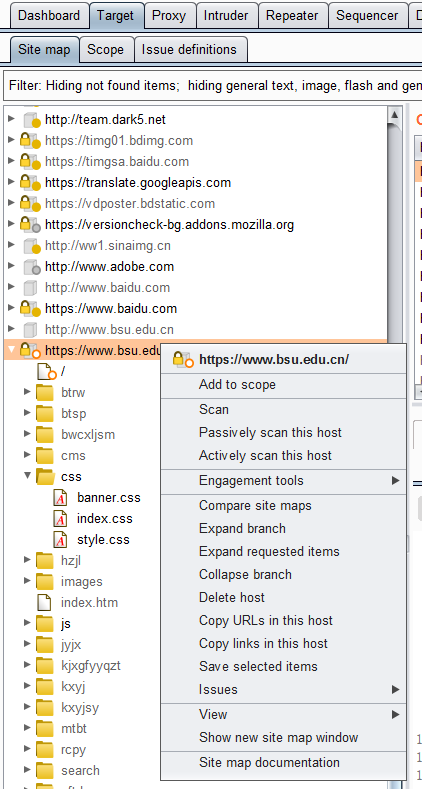

site map 站点地图

scope 范围

filter 过滤

使用spider(老师),它的结果都会呈现在target(黑板)上,可能弹出submit form 意思是存在表单,是否测试

activelypassively xan this host 主动/被动扫描

engagement tools 参与工具

compare site maps 与其他的站点目录做对比

expand/collapse branch 展开/收回 分支

expand requested items 展开所有请求的项目

save selected items 保存项目

issues 生成报告

view 查看右侧的方式

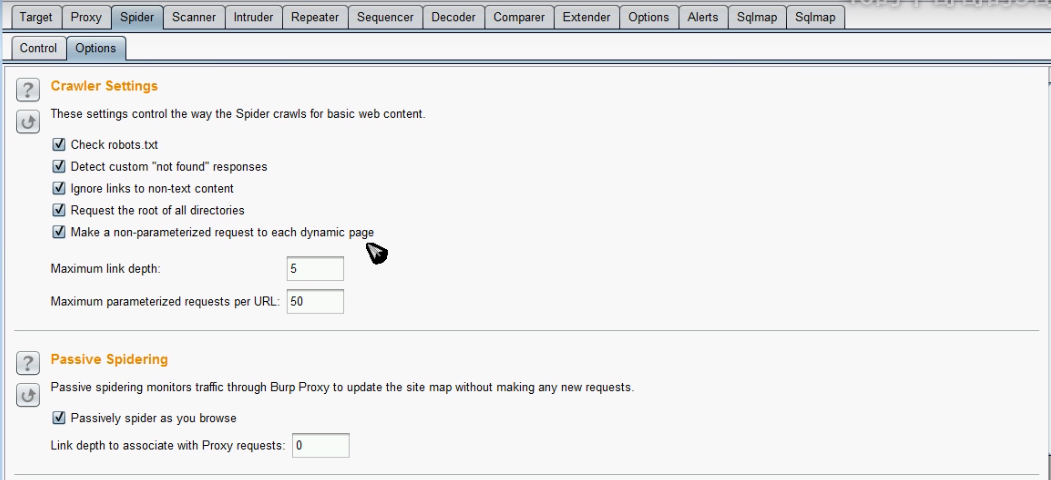

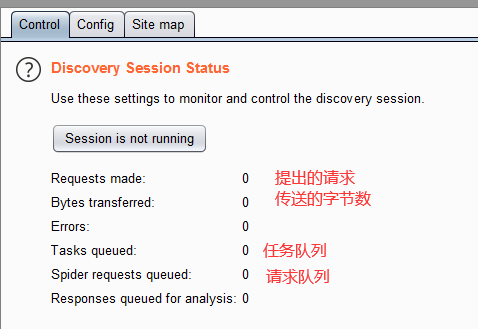

Burp Suite之spider 爬行

burp2020的spider 更改地方 https://blog.csdn.net/vanarrow/article/details/108193182

robots.txt 网站跟爬虫间的协议

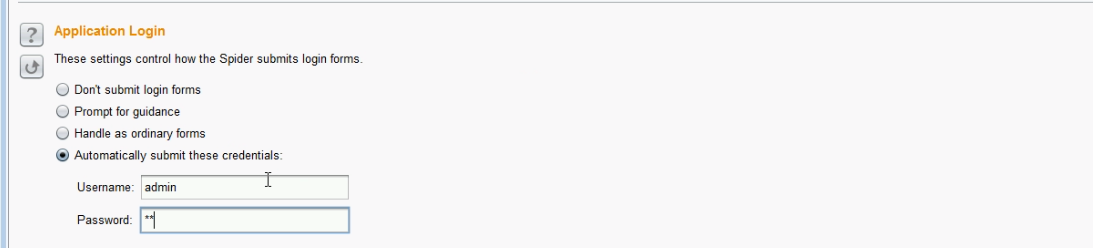

表单设置填写账号密码

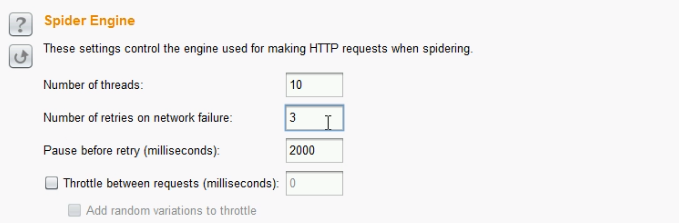

爬虫的线程数,请求尝试次数,再次请求间隔2秒

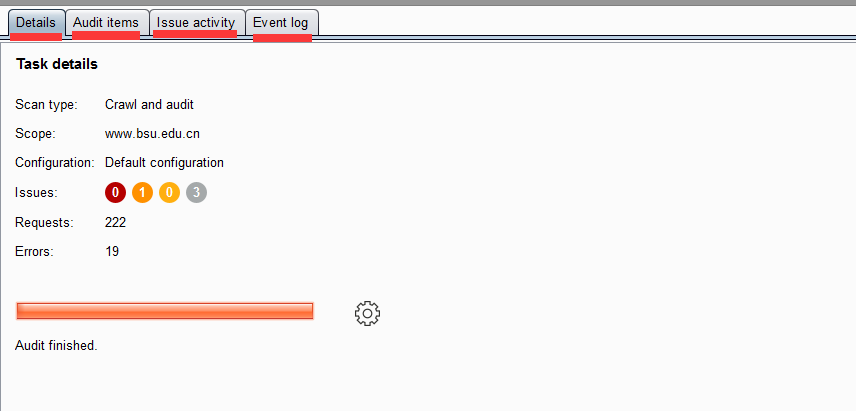

Burp Suite之Scanner 扫描

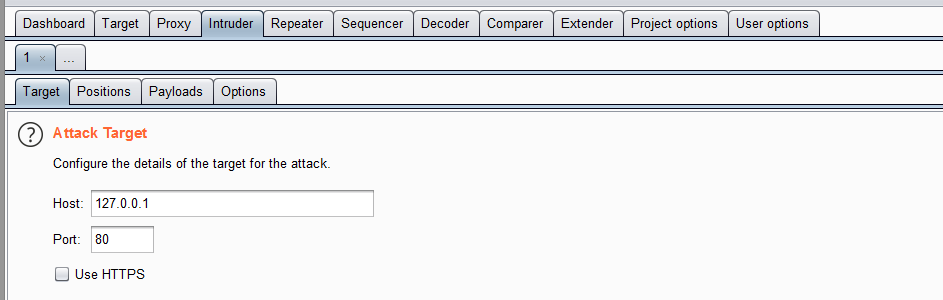

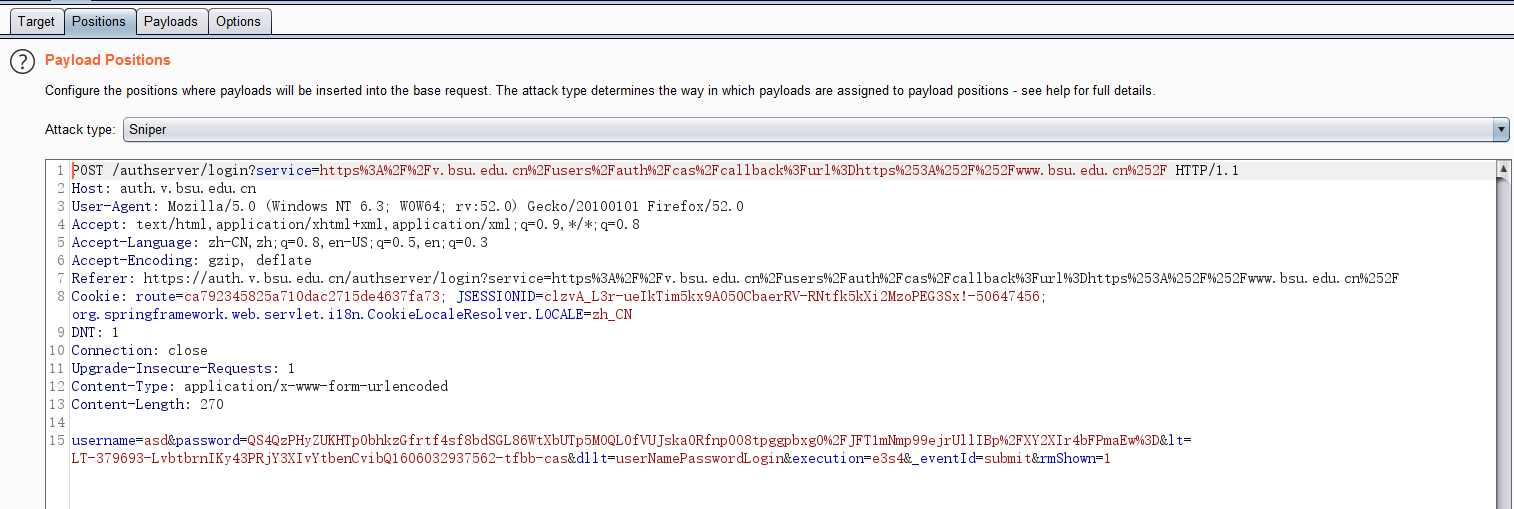

Burp Suite之Intruder

target攻击目标

postions位置

1.sniper:适用于单变量,提交时是逐个提交(每次提交一个)

2.Battering Ram:适用于同变量,提交时是批量提交(每次提交一批),如在头部带cookie和网页主体中同用一个username的http请求

3.Pitchfork:适用于多变量,成对提交(每次一组),类似于同时提价A:B:C:..,最多8个变量,提交的总次数是max(A,B,C...)的数量

4.cluster Bomb:适用于多变量,交叉的提交(循环交叉),类似于A:B:C...,A:C:B...,B:A:C...,最多8个变量,提交的总次数为A* B * C...,这个数量是相当惊人的..

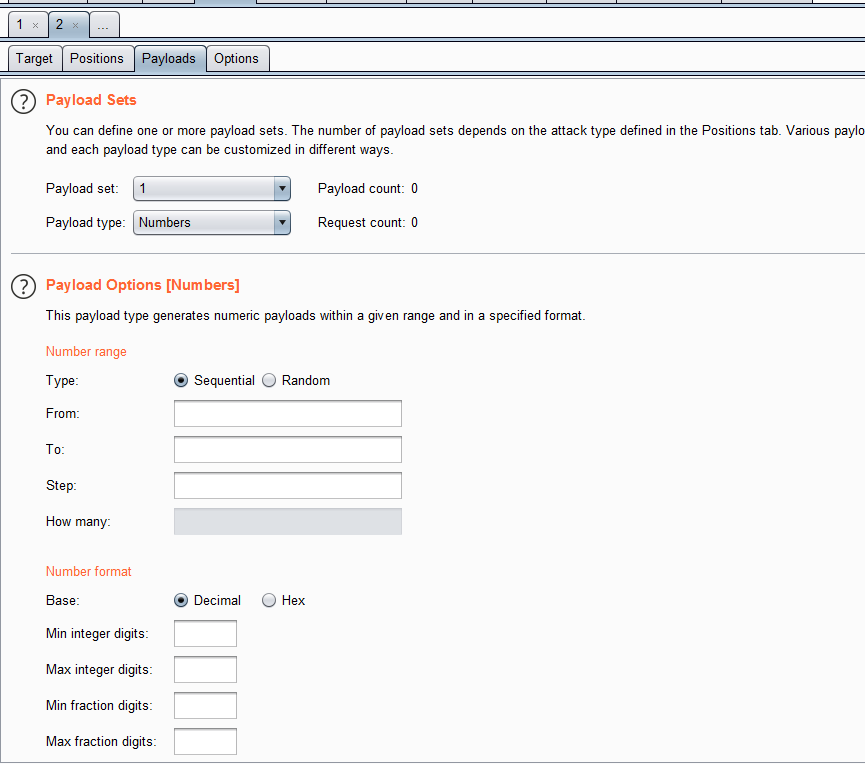

payloads 载荷

number 数字

brute forcer 暴力破解

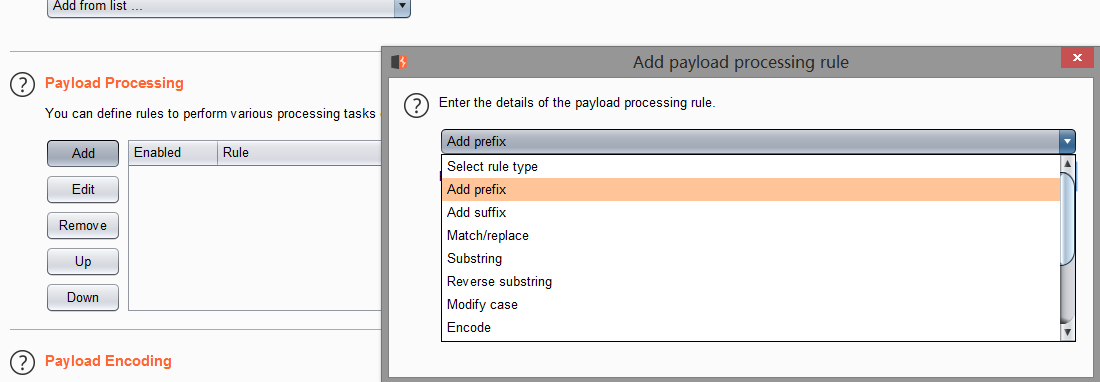

对payload添加一些规则,如add prefix前缀,add suffix后缀,Match/replace 匹配/替换等等

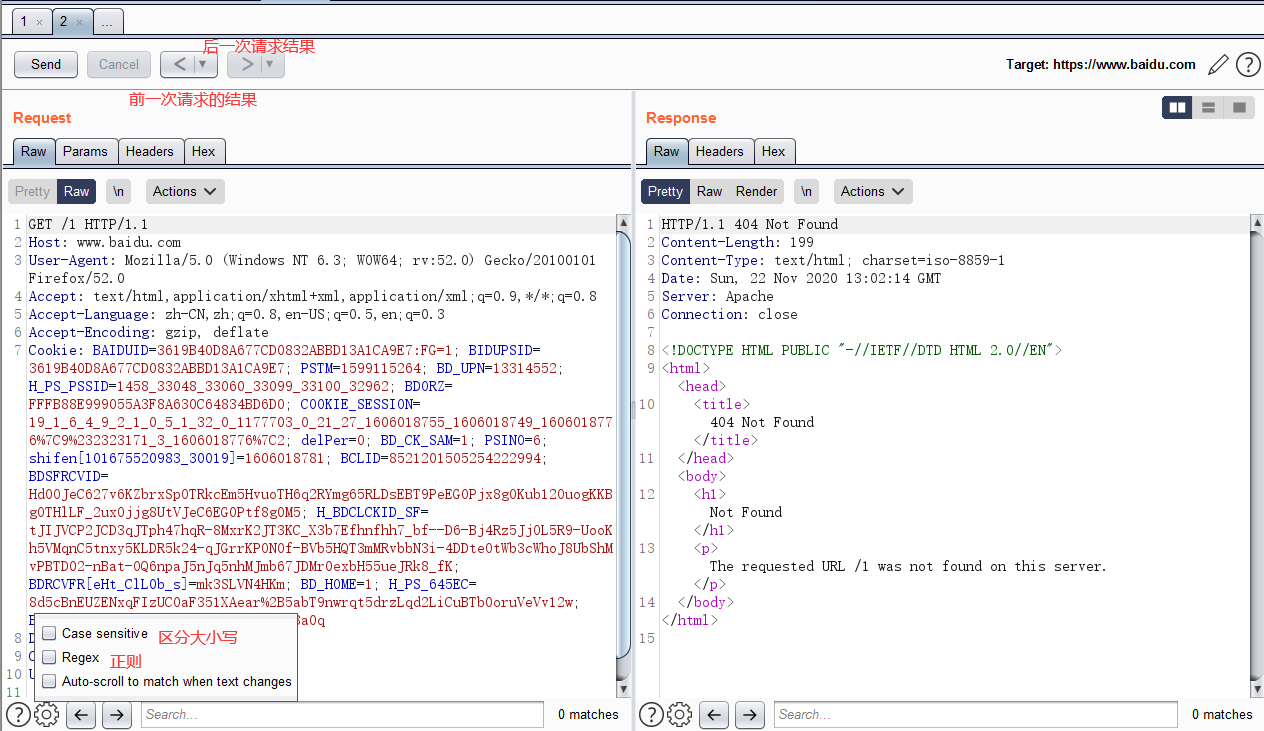

Burp Suite之Repeater

用于反复测试数据

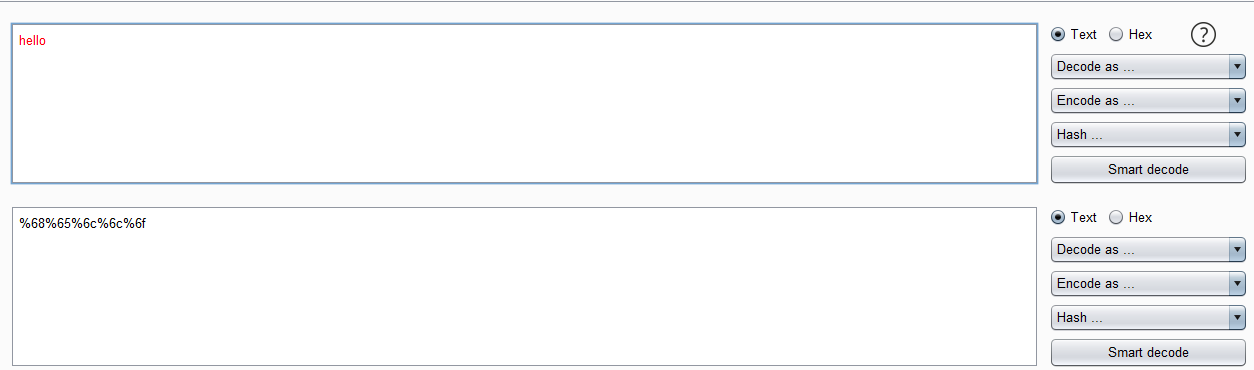

Burp Suite之decoder-Comparer-extender

decoder 编码解码

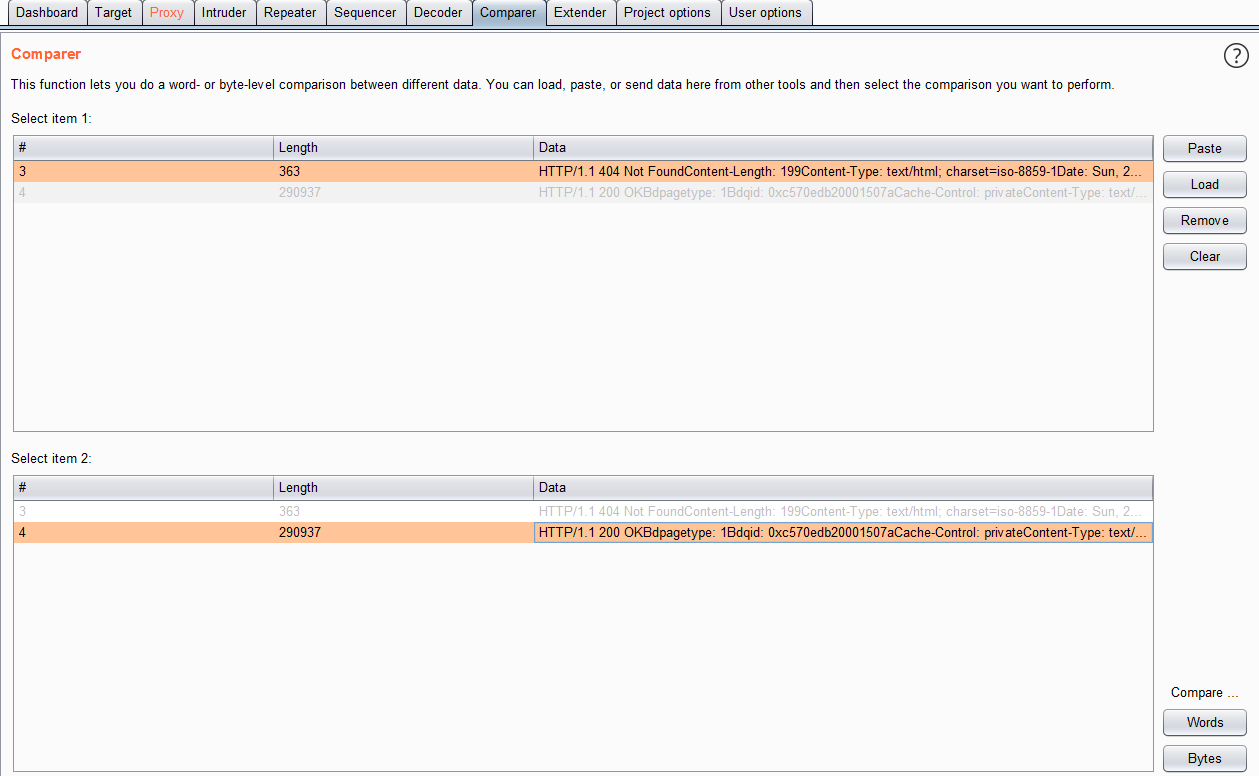

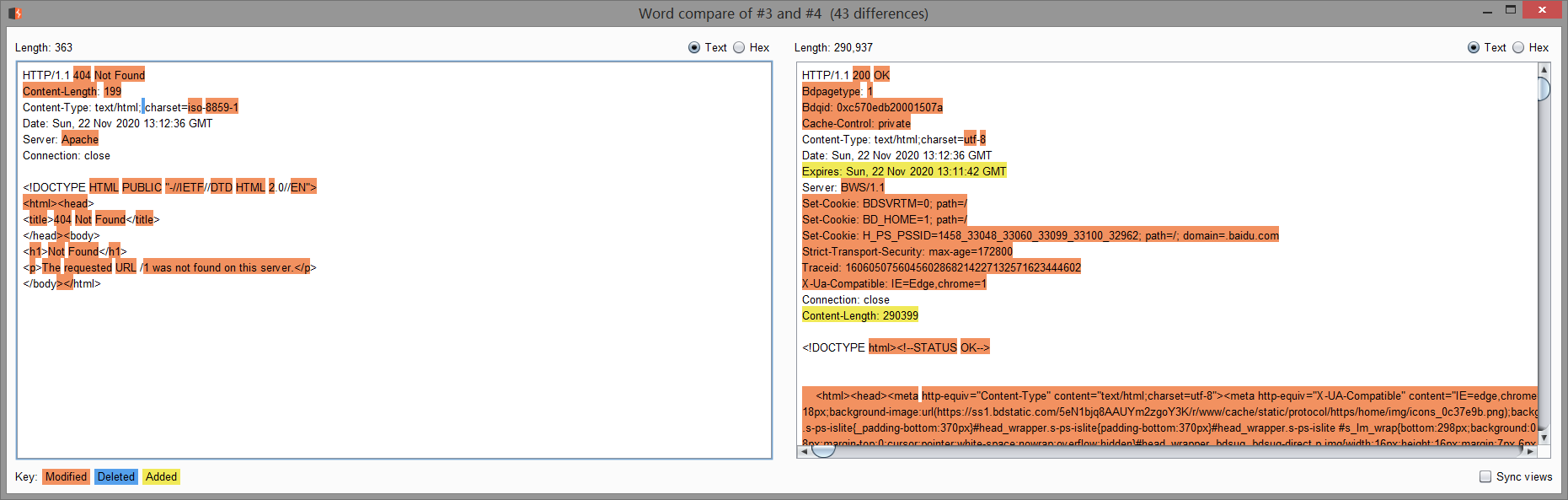

Comparer 比较

改动,删除,增加,sync view 两边同时移动

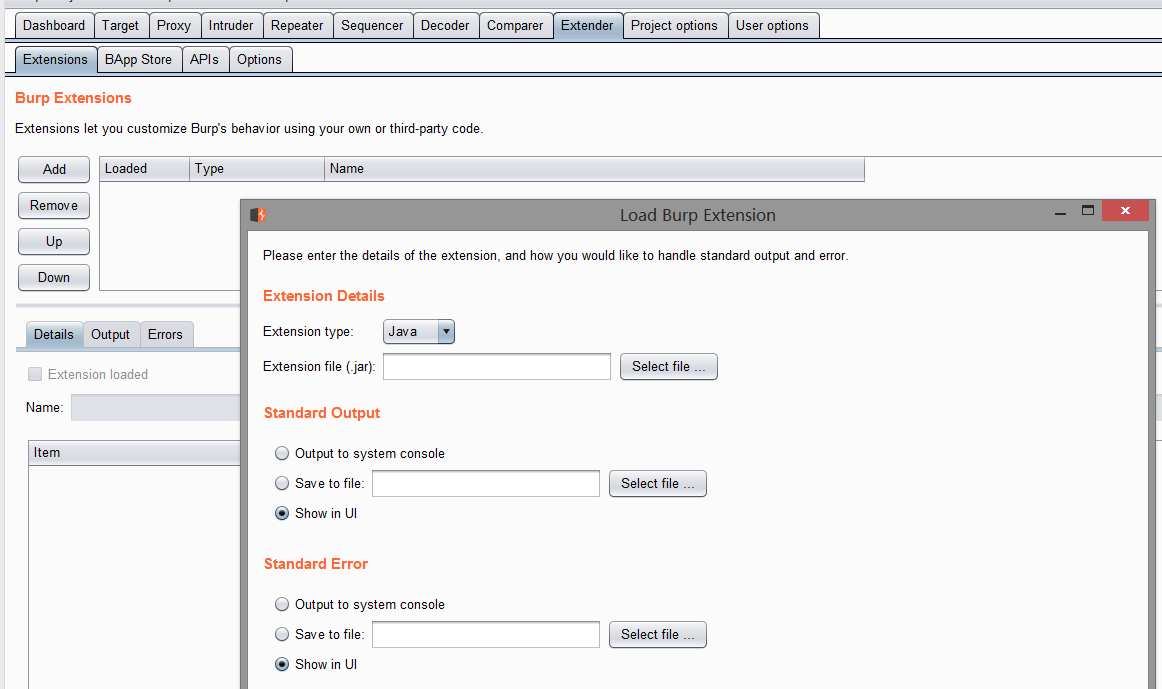

extender 插件拓展

其他burpsuite 参考资料

burp suite超级详解【作为手册、可钻研】 https://www.cnblogs.com/Icey-Blog/articles/7513303.html

Burp Suite渗透操作指南 【暴力破解】 https://www.cnblogs.com/pshell/p/7979653.html

Burp Suite渗透实战操作指南-上篇 https://www.cnblogs.com/pshell/p/7979649.html