检测某大学图书馆

0x01

由于过程是后续才记录的,管理员已经修复了站点的漏洞,所以本文当作一篇记录思路的文章

0x02

首先对站点进行信息收集,目标环境是Tomcat+jsp 服务器是windows2003

使用nmap进行端口扫描

Starting Nmap 6.40 ( http://nmap.org ) at 2014-03-13 09:25 CST Nmap scan report for xxoo.com Host is up (0.013s latency). Not shown: 958 filtered ports PORT STATE SERVICE 25/tcp open smtp 80/tcp open http 81/tcp open hosts2-ns 82/tcp open xfer 85/tcp open mit-ml-dev 99/tcp open metagram 110/tcp open pop3 119/tcp open nntp 143/tcp open imap 179/tcp open bgp 465/tcp open smtps 548/tcp open afp 587/tcp open submission 801/tcp open device 992/tcp open telnets 993/tcp open imaps 995/tcp open pop3s 1065/tcp open syscomlan 1069/tcp open cognex-insight 1287/tcp open routematch 2021/tcp open servexec 2725/tcp open msolap-ptp2 2811/tcp open gsiftp 2909/tcp open funk-dialout 3128/tcp open squid-http 3546/tcp open unknown 3905/tcp open mupdate 5200/tcp open targus-getdata 6669/tcp open irc 7000/tcp open afs3-fileserver 8008/tcp open http 8080/tcp open http-proxy 8081/tcp open blackice-icecap 8090/tcp open unknown 8100/tcp open xprint-server 8180/tcp open unknown 8888/tcp open sun-answerbook 9040/tcp open tor-trans 11967/tcp open sysinfo-sp 21571/tcp open unknown 32784/tcp open unknown 57797/tcp open unknown Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

通过nmap扫描有某些不准确的地方。然后继续浏览网站,观察网站构架。发现网站大多数是jsp单个文件或者是html文件。

将网站放入google,进行搜索构建 inurl:admin site:xxoo.com

得到如下结果

进入该页面然后进行弱口令测试,发现跳转到如下页面

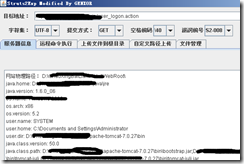

使用S2漏洞利用工具发现成功列出网站的路径,并且可以执行命令,上传文件。

然后进行上传jsp一句话使用chopper进行链接,连接后发现不能操作文件目录。并且连文件都看不到。上传一个jsp大马也不行。这时候以为要完成本次测试,却出现这样没想到的问题。

如果就这样失败了,那我也不会写下这篇文章了。

0x03

开始分析,并且想办法怎么解决这个问题。通过谷歌百度也没找到方法。这时候,我就在想服务器上还会不会存在其他的站点,我们可以使用s2的工具进行跨目录写文件,因为我现在的权限是

system 然后对服务器进行域名反查,发现服务器上只有这个站点。虽然是这样但是,还是没有放弃。

开始慢慢的列目录,在D盘中发现Mysql 与 Oracle 数据库。当时我在想管理干嘛要安装两个数据库,并且我执行net start 发现有mysql的启动。心想服务器肯定还存在其他的站点,只是没有找到而已。然后,在网站中逛了一下,发现了几个链接。点开发现,跳转到的页面是php的。并且域名是http:xxoo.com:8090 发现这样的是情况后,就想到这个站点差不多可以拿下了吧。然后开始在服务器上找该站点的目录,由于开始网站服务器的目录比较乱找了很久也没找到。后面却在C盘发现了php文件的身影。进行文件名对照发现,该目录就是8090对应的web目录。然后果断对其进行写马。使用chopper进行连接,成功连接。并且可以操作文件。到次,web有用的shell已经拿下。

0x04

补充:在发现远程命令执行后,想直接对其进行提权。却发现net net1 全部被删除了,并且还有链接不上远程桌面。通过注册表也没查看到远程桌面端口。

后来由于管理的原因,图就没了。

本次检测没什么多大的技术含量,总是在渗透过程中还是要耐心,不要轻易放弃。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步