摘要:

linux服务器升级wget脚本 阅读全文

posted @ 2024-11-21 17:19

Ben_JM

阅读(217)

评论(0)

推荐(0)

app小程序渗透测试流量代理方式,burp+夜神模拟器,burp+夜神模拟器+xposed,burp+夜神模拟器+Proxifier 阅读全文

app小程序渗透测试流量代理方式,burp+夜神模拟器,burp+夜神模拟器+xposed,burp+夜神模拟器+Proxifier 阅读全文

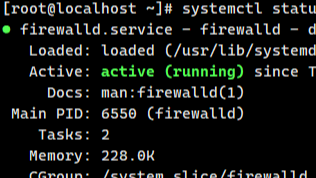

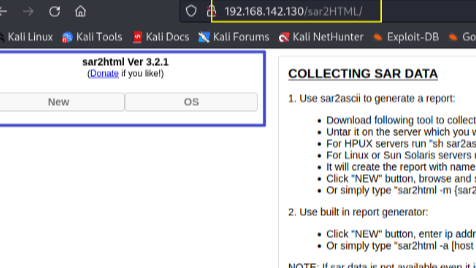

linux服务搭建后只能通过127.0.0.1+端口访问,本文通过添加防火墙规则使服务可以通过IP+端口访问 阅读全文

linux服务搭建后只能通过127.0.0.1+端口访问,本文通过添加防火墙规则使服务可以通过IP+端口访问 阅读全文

敏感文件泄露、文件上传、组件漏洞、反弹shell、计划任务提权 阅读全文

敏感文件泄露、文件上传、组件漏洞、反弹shell、计划任务提权 阅读全文

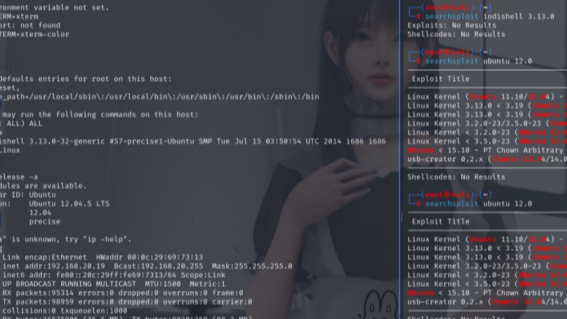

信息收集 扫ip 扫服务 扫端口 扫目录,浏览网页的页面的功能点可能存在漏洞的地方,收集足够的信息后进行记录,然后开始渗透,将所有可能利用的漏洞可以进行组合

比如该靶场的组合信息收集结束后发现很多有用的信息,通过任意文件下载漏洞下载文件包含了数据库的用户与密码,然后利用任意文件下载对首页的代码进行代码审计,发现存在文件包含漏洞,利用该漏洞与网站存在的上传功能进行结合上传图片马,拿到初级的shell后根据内核版本较低进行系统内核提权。 阅读全文

信息收集 扫ip 扫服务 扫端口 扫目录,浏览网页的页面的功能点可能存在漏洞的地方,收集足够的信息后进行记录,然后开始渗透,将所有可能利用的漏洞可以进行组合

比如该靶场的组合信息收集结束后发现很多有用的信息,通过任意文件下载漏洞下载文件包含了数据库的用户与密码,然后利用任意文件下载对首页的代码进行代码审计,发现存在文件包含漏洞,利用该漏洞与网站存在的上传功能进行结合上传图片马,拿到初级的shell后根据内核版本较低进行系统内核提权。 阅读全文

发现主机后进行目录扫描,发现登录口标注了CMS的版本,查看该类型CMS有没有漏洞,针对漏洞去github搜索脚本,拿到脚本后运行得到靶机的初级Shell,根据靶机内的文件内容指示使用ht编辑器,利用编辑器去修改用户的权限然后提权,拿到root权限结束 阅读全文

发现主机后进行目录扫描,发现登录口标注了CMS的版本,查看该类型CMS有没有漏洞,针对漏洞去github搜索脚本,拿到脚本后运行得到靶机的初级Shell,根据靶机内的文件内容指示使用ht编辑器,利用编辑器去修改用户的权限然后提权,拿到root权限结束 阅读全文

FourandSix2.01-doas下less命令+vi编辑器提权-7z文件解密

首先有nmap进行信息收集,然后发现开放的22端口ssh服务,另外检收集到nfs文件共享,查看文件共享的信息,发现为everyone所有人可看,利用文件挂载将靶机中的文件挂载到本机,发现问价是一个.7z的压缩包,尝试解压但是压缩文件有密码,根据密码输入错误的解压结果来看发现里面有10个文件,其中八张图片还有一组公私钥,公私钥中可能存在着密码信息,破解压缩包,利用john进行压缩包破解,破解成功后分析文件信息,图片没有有用的信息 阅读全文

FourandSix2.01-doas下less命令+vi编辑器提权-7z文件解密

首先有nmap进行信息收集,然后发现开放的22端口ssh服务,另外检收集到nfs文件共享,查看文件共享的信息,发现为everyone所有人可看,利用文件挂载将靶机中的文件挂载到本机,发现问价是一个.7z的压缩包,尝试解压但是压缩文件有密码,根据密码输入错误的解压结果来看发现里面有10个文件,其中八张图片还有一组公私钥,公私钥中可能存在着密码信息,破解压缩包,利用john进行压缩包破解,破解成功后分析文件信息,图片没有有用的信息 阅读全文

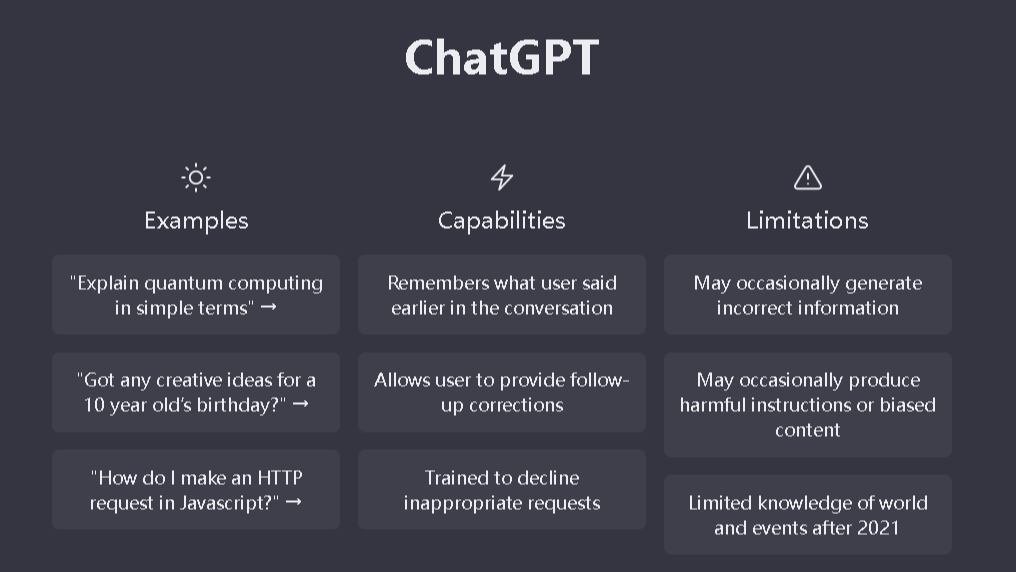

除此之外chatcpt还可以提供食谱、健身计划、帮助我们写工作计划、总结等

各种我们生活中可以用到的如果在你没有头绪去网上翻各种文档的时候都可以尝试问一问chatgpt,但是AI终究是辅助我们工作学习乃至生活,不能过度的依赖AI,有兴趣的可以尝试使用GPT4,可以去了解一下新版的强大之处 阅读全文

除此之外chatcpt还可以提供食谱、健身计划、帮助我们写工作计划、总结等

各种我们生活中可以用到的如果在你没有头绪去网上翻各种文档的时候都可以尝试问一问chatgpt,但是AI终究是辅助我们工作学习乃至生活,不能过度的依赖AI,有兴趣的可以尝试使用GPT4,可以去了解一下新版的强大之处 阅读全文

渗透靶场NullByte:namp使用,多姿势SQL注入,提权;首先使用nmap进行扫描,发现NullByte靶机地址为192.168.20.14,然后对齐各种端口进行检测,使用默认脚本检测,然后进行目录爆破,根据爆破的结果去访问web页,查看网页源码查看网页上图片的信息,将这个信息进行解析查看文件的具体内容,发现字符串尝试当作密码/路径等一切可以想到的进行访问,跳转到新的界面测试是否存在SQL注入,但是在新的页面当中所存在的是"双引号报错,根据SQL注入的多种姿势进行操作,最终拿到phpmyadmin页面的登录账户和密码,然后进行远程ssh连接,进入后首先查看当前用户是什么身份有什么特权,然后将此用户所有可以操作的文件进行展示,并对文件进行过滤查找敏感文件,在这期间得出该用户的历史操作命令有两个相对特殊,并且文件的执行存在s也就是suid提权,利用文件与历史命令进行提权,最终成功拿到flag。接下来将展示操作。 阅读全文

渗透靶场NullByte:namp使用,多姿势SQL注入,提权;首先使用nmap进行扫描,发现NullByte靶机地址为192.168.20.14,然后对齐各种端口进行检测,使用默认脚本检测,然后进行目录爆破,根据爆破的结果去访问web页,查看网页源码查看网页上图片的信息,将这个信息进行解析查看文件的具体内容,发现字符串尝试当作密码/路径等一切可以想到的进行访问,跳转到新的界面测试是否存在SQL注入,但是在新的页面当中所存在的是"双引号报错,根据SQL注入的多种姿势进行操作,最终拿到phpmyadmin页面的登录账户和密码,然后进行远程ssh连接,进入后首先查看当前用户是什么身份有什么特权,然后将此用户所有可以操作的文件进行展示,并对文件进行过滤查找敏感文件,在这期间得出该用户的历史操作命令有两个相对特殊,并且文件的执行存在s也就是suid提权,利用文件与历史命令进行提权,最终成功拿到flag。接下来将展示操作。 阅读全文